Os 7 Pilares da Confiança Zero

Os 7 Pilares da Confiança Zero

As organizações estão adotando cada vez mais um modelo de Zero Trust para melhorar sua cibersegurança e resiliência cibernética. Este documento explica o que é Zero Trust, seus principais benefícios e desafios, e os sete pilares de uma implementação de Zero Trust.

O que é Zero Trust?

A estratégia tradicional de cibersegurança era baseada em um framework de perímetro: O foco principal era impedir que entidades maliciosas entrassem na rede. Usuários, processos, dispositivos e outras entidades dentro do perímetro, por outro lado, tinham amplo acesso aos recursos de TI. O termo “temos uma rede bastante plana” era usado para descrever que todos dentro do perímetro podiam ver e acessar tudo (ou quase tudo), e não eram estabelecidas fronteiras internas.

No entanto, a distinção entre entidades dentro da rede e fora da rede tornou-se cada vez mais difusa ao longo dos anos devido a fatores como trabalho remoto, políticas de traga seu próprio dispositivo (BYOD) e cadeias de suprimentos complexas. Além disso, a análise forense de incidentes revelou que atores de ameaças que invadem uma rede, muitas vezes roubando ou adivinhando credenciais de usuários legítimos, costumam permanecer escondidos por semanas, meses ou até anos, movendo-se furtivamente de forma lateral e escalando seus direitos até que possam acessar sistemas ou dados sensíveis. Adicionalmente, os próprios donos das credenciais podem causar danos, seja deliberadamente ou por erros ou negligência.

Para enfrentar essas realidades, Zero Trust oferece uma nova abordagem à cibersegurança, que é resumida como "nunca confie, sempre verifique". Na prática, Zero Trust inclui uma variedade de controles de segurança, incluindo os seguintes:

- Reautenticação baseada em risco — Nenhum usuário, processo ou outra identidade deve ser autenticado uma única vez e, em seguida, ter livre acesso aos recursos de TI — mesmo que o acesso inicial seja confirmado por autenticação de múltiplos fatores (MFA). Em vez disso, o risco de cada solicitação de acesso deve ser avaliado com base em uma série de fatores; se o risco exceder um limite definido, uma autenticação adicional deve ser exigida. Exemplos de fatores incluem o horário e local da solicitação, como os recursos solicitados são classificados (como público, secreto ou ultrassecreto), características do dispositivo solicitante (como detalhes da versão do software) e análises comportamentais sobre padrões de atividade normais para a entidade

- A adesão rigorosa ao princípio do menor privilégio — Além disso, Zero Trust exige que o acesso seja concedido apenas aos recursos necessários para completar uma tarefa específica e deve ser limitado no tempo. Isso limita o dano que qualquer identidade na rede pode fazer, seja ela usada por seu legítimo proprietário ou tenha sido comprometida por um adversário.

- Monitoramento contínuo de atividades — Para garantir a detecção rápida de ameaças, Zero Trust exige o monitoramento contínuo de atividades em toda a infraestrutura de TI, incluindo as ações de usuários finais, administradores, contas de serviço, dispositivos e assim por diante.

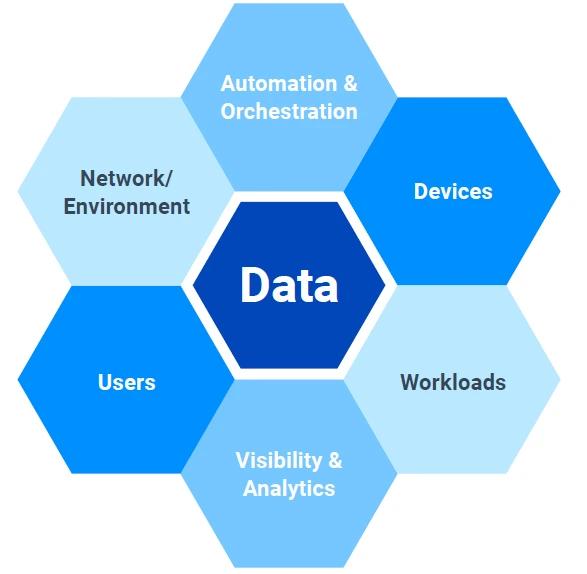

Quais são os 7 pilares do Zero Trust?

O Department of Defense (DoD) "Zero Trust Reference Architecture" estabelece sete pilares interligados para a implementação dos princípios de Zero Trust:

- Usuários — Esta área envolve todos os processos relacionados à autenticação de identidades de usuários e gerenciamento de seus privilégios. Exemplos incluem gestão de identidade e acesso (IAM), Privileged Access Management (PAM) e autenticação multifator.

- Dispositivos — Este pilar envolve autenticar identidades de dispositivos e garantir que os dispositivos atendam aos padrões de segurança, como ter software atualizado e nenhum componente não aprovado. Ferramentas para segurança de dispositivos incluem sistemas de diagnóstico contínuo e mitigação (CDM), soluções de gerenciamento de dispositivos móveis (MDM) e módulos de plataforma confiável (TPMs).

- Network/Environment — Esta área envolve isolar e controlar a rede, incluindo ambientes locais e remotos. As principais estratégias de segurança de rede incluem permissões de acesso detalhadas e micro e macro-segmentação.

- Aplicações e Carga de Trabalho— Este pilar inclui todas as tarefas realizadas por softwares. Tecnologias de proxy podem ser úteis aqui.

- Dados — Esta área inclui todos os dados que a organização armazena e processa. Uma estratégia abrangente de gestão de dados inclui controles como revisões de acesso aos dados para impor o princípio do menor privilégio e criptografia para proteger os dados que caem em mãos erradas.

- Visibilidade e Análise — Este pilar envolve a análise de atividades de rede e sistema para detectar ameaças. As tecnologias relevantes incluem registros de atividade de rede e sistema, feeds de inteligência contra ameaças e ferramentas SIEM.

- Automação e Orquestração — Esta área envolve a automação de processos de segurança como detecção de ameaças e resposta para melhorar a velocidade e consistência da implementação de políticas de segurança.

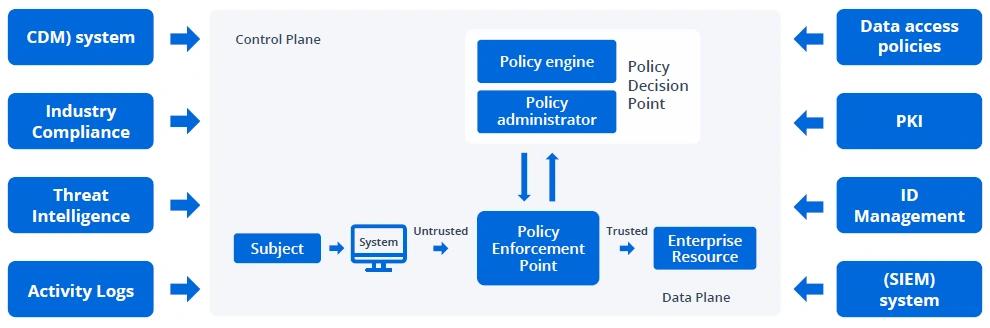

O que é uma arquitetura Zero Trust?

Para implementar os pilares do Zero Trust, as organizações precisam construir uma arquitetura Zero Trust. NIST SP 800-207 “Zero Trust Architecture” detalha os componentes chave:

No centro da figura estão os componentes da política:

- Policy engine (PE) — Coleta dados sobre uma solicitação e utiliza políticas empresariais para determinar se aprova a solicitação

- O administrador de políticas (PA) — Toma uma decisão de autenticação do PE e gera (ou não) credenciais ou tokens para permitir uma sessão

- Ponto de aplicação de política (PEP) — Gerencia a conexão entre o dispositivo solicitante e o recurso privado com base em comandos enviados pelo PA.

Nos lados esquerdo e direito estão as fontes de dados que alimentam o PE:

- Sistema de diagnóstico e mitigação contínua (CDM) — Coleta informações sobre as características do dispositivo solicitante

- Sistema de conformidade industrial — Codifica regras de política para ajudar a garantir a conformidade com regulamentos aplicáveis como FISMA ou HIPAA

- Feeds de inteligência de ameaças — Fornece informações sobre ataques ou vulnerabilidades relevantes para o processo de controle de acesso

- Registros de atividade de rede e sistema — Registra informações sobre eventos dentro da rede para melhorar a detecção de ameaças e medir comportamentos anômalos

- Políticas de acesso a dados — Define as regras fundamentais que determinam quais sujeitos têm permissão para acessar um determinado recurso em um determinado momento

- Sistema de gestão de informações e eventos de segurança (SIEM) — Coleta e analisa dados de várias fontes para identificar ameaças à segurança

- Sistema de Identity Management — Gerencia os registros de identidade para contas que solicitam acesso a recursos

Quais são os desafios na implementação do Zero Trust?

Os principais desafios na implementação de um modelo Zero Trust incluem o seguinte:

- Migrando de sistemas legados — A maioria das organizações não pode implementar Zero Trust desde o início; em vez disso, elas devem substituir gradualmente os sistemas e processos existentes por alternativas Zero Trust. Durante o período de migração, precisam manter uma segurança robusta, garantindo que os componentes antigos e novos funcionem juntos de maneira eficaz.

- Construindo fontes de dados robustas — Outro desafio de implementação reside em coletar dados suficientes para fornecer ao PE a fim de habilitar decisões confiáveis de autenticação. Isso requer conhecimento detalhado dos ativos empresariais, sujeitos e processos de negócios.

- Protegendo componentes de política — Para evitar interrupções nos processos de autenticação e, portanto, nas operações comerciais, as organizações precisam proteger o PE, PA e PEP. Eles devem ser colocados em um ambiente seguro ou replicados em vários ambientes. Além disso, devem ser cuidadosamente monitorados, com quaisquer alterações de configuração registradas e auditadas.

- Promovendo a aceitação dos usuários — Como o Zero Trust exige minimizar permissões e solicitar reautenticação para pedidos de acesso mais arriscados, os usuários podem sentir frustração com as mudanças. Para reduzir a fadiga de segurança, tenha cuidado para não remover direitos de acesso que os usuários realmente precisam e exija MFA apenas quando for justificado. De forma mais ampla, promover uma mentalidade de Zero Trust explicando os benefícios de segurança. Também vale a pena esclarecer o equívoco de que "Zero Trust" significa falta de confiança nos funcionários como pessoas; explique que se refere simplesmente a não confiar automaticamente em qualquer dispositivo, sistema, usuário ou outra entidade.

- Gerenciando o nível correto de permissões – Minimizar permissões não é o mesmo que zero permissões, os usuários ainda terão um conjunto de permissões uma vez que forem autenticados, mas não devem receber todas as permissões disponíveis. Um relatório da Microsoft de 2023 destaca uma lacuna arriscada entre permissões concedidas e permissões utilizadas na nuvem, já que as identidades usam apenas 1% das permissões que lhes são concedidas. Para lidar com isso, certifique-se de que o(s) papel(is) de um usuário e as permissões concedidas para esse papel sejam bem gerenciados e reduzidos ao mínimo possível. Além disso, ter um processo em vigor que permita exceções pontuais ou uma forma de autoatendimento auditada para atribuir o direito necessário tornará as operações de confiança zero mais fáceis.

Conclusão

Implementar um modelo de segurança Zero Trust não é uma tarefa rápida e fácil, mas os 7 pilares do Zero Trust fornecem uma base sólida para identificar as ferramentas e processos necessários. A boa notícia é que você não precisa implementar todos eles para ver os benefícios: Cada passo na construção da sua arquitetura Zero Trust vai melhorar sua cibersegurança e resiliência cibernética.

Compartilhar em