Usando Windows Defender Credential Guard para Proteger Credenciais Privilegiadas

Feb 6, 2023

O comprometimento de uma única credencial do Active Directory pode levar a acessos não autorizados aos seus servidores, aplicações, plataformas de virtualização e arquivos de usuários em toda a sua empresa. Um dos motivos para a vulnerabilidade de credenciais é que o Windows armazena as credenciais na Autoridade de Segurança Local (LSA), que é um processo na memória.

Conteúdo relacionado selecionado:

Assim, é vital ter uma estratégia de segurança que proteja as contas do Windows de serem comprometidas — especialmente contas privilegiadas que têm acesso elevado aos sistemas e segredos da sua empresa. Felizmente, a Microsoft fornece uma ferramenta de segurança que ajuda a prevenir o roubo de credenciais no seu domínio do Active Directory: Windows Defender Credential Guard. Este artigo explica como ele funciona.

Introdução ao Windows Defender Credential Guard

Windows Defender Credential Guard is a security feature that was introduced by Microsoft in Windows 10 Enterprise and Windows Server 2016. Credential Guard utilizes virtualization-based security and isolated memory management to ensure that only privileged system software can access domain credentials. By running the process in a virtualized environment, user login information is isolated from the rest of the operating system and domain credentials are protected from attack. Credential Guard protects NTLM password hashes, Kerberos tickets, credentials for local logons and Credential Manager domain credentials, as well as remote desktop connections. Don’t confuse Credential Guard with Device Guard; Device Guard prevents unauthorized code from running on your devices.

No entanto, há um custo para habilitar esse recurso. Uma vez que o Windows Defender está ativado, os servidores e dispositivos Windows em seu domínio não podem mais usar protocolos de autenticação legados como NTLMv1, Digest, CredSSP e MS-CHAPv2, nem podem usar delegação irrestrita do Kerberos e criptografia DES.

O Credential Guard protege contra o Mimikatz?

Atores de ameaças externas podem obter acesso privilegiado a um endpoint consultando o LSA para os segredos na memória e, em seguida, comprometer um hash ou ticket. Credential Guard ajuda a proteger sua organização contra ataques de Pass-The-Hash e Pass-The-Ticket, que são usados para capturar e elevar privilégios durante o movimento lateral, então todo endpoint e servidor que está executando a plataforma Windows e usando um protocolo de autenticação moderno deve ter Credential Guard ativado.

Infelizmente, no entanto, o Credential Guard não protege completamente contra uma ferramenta como Mimikatz, mesmo que LSAs isolados não possam ser consultados. Isso porque o Mimikatz pode capturar as credenciais que estão sendo inseridas. O autor do Mimikatz menciona em um tweet que se um ator malicioso tiver controle de um endpoint e um usuário privilegiado fizer login após a máquina ter sido dominada, é possível para eles obterem as credenciais e elevar seus privilégios.

Credential Guard também não pode proteger contra insiders do Windows que usam suas próprias credenciais para acessar ativos de TI, em vez de tentar roubar as credenciais de outras contas. Por exemplo, Credential Guard não pode impedir um funcionário insatisfeito que tem acesso legítimo à propriedade intelectual da empresa de copiá-la antes de deixar a organização.

Ativando o Windows Defender Credential Guard

Pré-requisitos

O Credential Guard utiliza o hipervisor do Windows, portanto todos os dispositivos Windows que o executam devem atender aos seguintes requisitos:

- CPU de 64 bits

- Suporte para segurança baseada em virtualização

- Inicialização segura

Além disso, Trusted Platform Module (TPM) é preferido porque oferece vinculação ao hardware; as versões 1.2 e 2.0 são suportadas, seja discreta ou em firmware.

Habilitando Credential Guard

O Windows Defender Credential Guard não está ativado por padrão porque não pode ser executado em dispositivos Windows que ainda dependem de protocolos de autenticação legados. Para ativá-lo em seu domínio, você pode usar o Intune ou a Group Policy.

Opção 1: Ativando o Credential Guard usando Intune

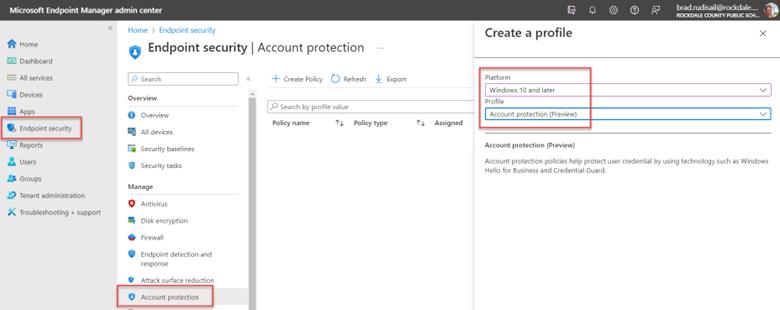

No portal Intune, navegue até Endpoint Security > Account Protection. Em seguida, crie uma política, selecionando as seguintes configurações:

- Platform: Windows 10 e posteriores

- Perfil: Proteção de conta (Pré-visualização)

Figura 1. Criando um perfil de proteção de conta

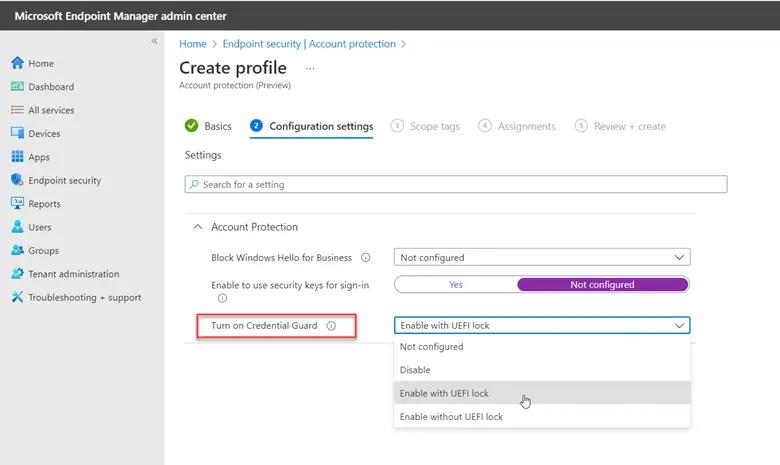

Nomeie a política. Em seguida, na etapa de configurações de Configuração, defina o valor para Turn on Credential Guard como Enable with UEFI lock. Isso garante que o Credential Guard não possa ser desativado remotamente.

Figura 2. Configurando o perfil de proteção da conta

Opção 2: Ativando Credential Guard usando Política de Grupo

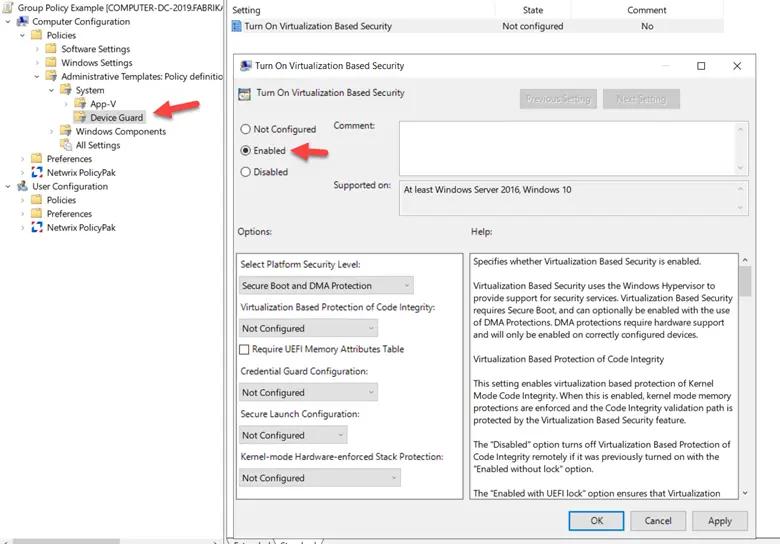

Alternativamente, você pode usar o Group Policy Manager para habilitar o Credential Guard. Crie um GPO e vá até Configuração do Computador > Modelos Administrativos > Sistema > Device Guard. Em seguida, configure Turn on Virtualization Based Security para Enabled, conforme mostrado abaixo.

Figura 3. Ativação do Credential Guard usando a Política de Grupo

Verificando Habilitação

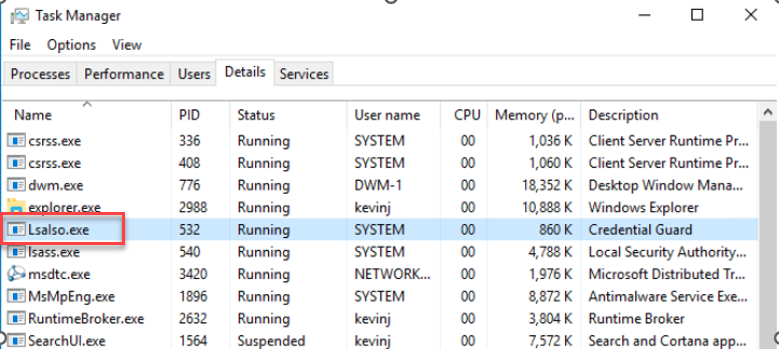

Uma vez que o Credential Guard tenha sido ativado usando o Intune ou a Política de Grupo, você deve ver o processo Lsalso.exe em execução em todas as máquinas atribuídas à política.

Figura 4. Verificando se o Credential Guard está ativado

Credential Guard em Ação

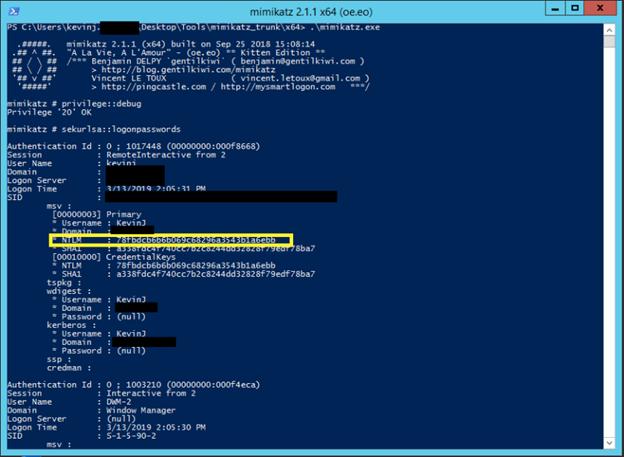

Sem o Credential Guard ativado, um hacker pode usar o mimikatz para consultar as credenciais atualmente armazenadas no processo LSA para obter o hash NTLM de uma conta acessada remotamente na máquina, conforme mostrado abaixo.

Figura 5. Sem o Credential Guard ativado, o mimikatz pode coletar hashes armazenados na memória.

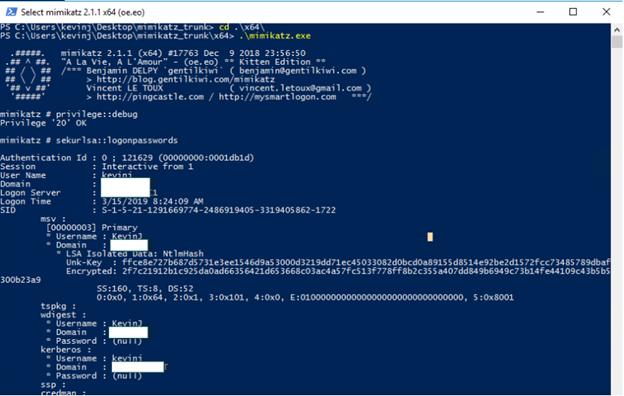

Com o Credential Guard ativado, no entanto, um processo LSA isolado é usado para armazenar credenciais. Portanto, quando consultamos o mesmo servidor novamente usando mimikatz, não obtemos hashes NTLM no dump.

Figura 6. Com o Credential Guard ativado, o mimikatz não pode coletar hashes armazenados na memória.

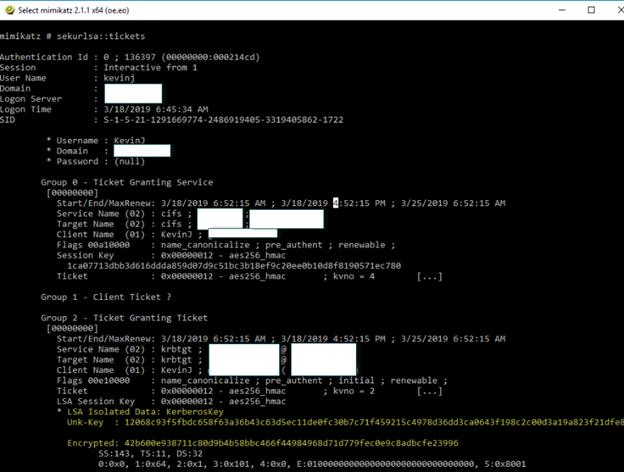

Credential Guard também é eficaz contra ataques Pass-the-Ticket, conforme mostrado abaixo.

Conclusão

Limitar os vetores de ataque que atores maliciosos usam para se mover lateralmente e escalar seus privilégios em seu domínio deve ser uma prioridade máxima para qualquer autoridade de segurança. Credential Guard pode ajudar usando segurança baseada em virtualização e gerenciamento de memória isolada para proteger credenciais contra ataques.

Compartilhar em

Saiba Mais

Sobre o autor

Joe Dibley

Pesquisador de Segurança

Pesquisador de Segurança na Netwrix e membro da Equipe de Pesquisa de Segurança da Netwrix. Joe é um especialista em Active Directory, Windows e uma ampla variedade de plataformas de software empresarial e tecnologias, Joe pesquisa novos riscos de segurança, técnicas de ataque complexas e as respectivas mitigações e detecções.

Saiba mais sobre este assunto

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?

Análise de Risco Quantitativa: Expectativa de Perda Anual