5 melhores práticas de gerenciamento de vulnerabilidades

Apr 7, 2023

A transição para arquiteturas de TI híbridas e estratégias de trabalho remoto expandiu consideravelmente os patrimônios de TI da maioria das organizações nos últimos anos. Some-se a isso a crescente quantidade de dispositivos de computação e IoT que se conectam às redes das empresas hoje e você entenderá por que a cibersegurança é um desafio crescente: À medida que sua pegada de TI aumenta, também aumenta sua superfície de ataque.

Conteúdo relacionado selecionado:

Reduzir essa superfície de ataque requer muito mais do que apenas a atualização regular de seus sistemas de software e hardware para remediar falhas críticas. Para proteger sua infraestrutura, usuários e informações sensíveis contra ameaças cibernéticas, você precisa de um programa abrangente de gerenciamento de vulnerabilidades que inclua descoberta de ativos, varreduras de vulnerabilidade e priorização e remediação de vulnerabilidades identificadas.

Este artigo destaca cinco melhores práticas para qualquer programa de gerenciamento de vulnerabilidades. Note que o gerenciamento de vulnerabilidades não é um processo realizado uma única vez. Para ser eficaz, deve ser uma rotina regular que é atribuída a pessoal de TI designado.

1. Descoberta de Ativos

Não é possível proteger o que você desconhece, portanto, o primeiro passo no gerenciamento de vulnerabilidades é iniciar uma varredura de descoberta para estabelecer uma lista completa de todos os dispositivos no seu ambiente. Essa varredura deve incluir tudo, desde controladores de domínio e servidores de aplicativos até pequenas coisas como sensores IoT e câmeras montadas. Ambientes internos de teste e DevOps também precisam ser incluídos, pois qualquer dispositivo conectado está vulnerável a ameaças de segurança.

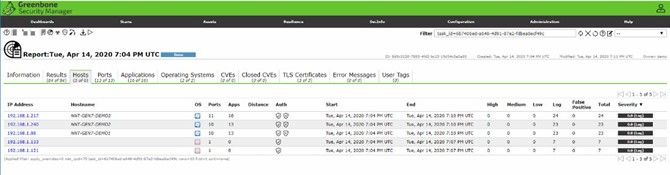

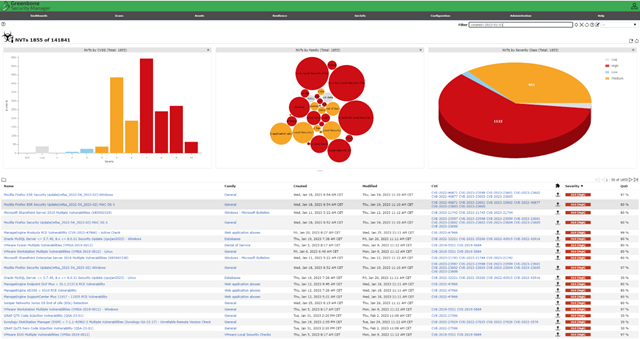

O esforço inicial de descoberta precisa ser seguido por varreduras programadas regularmente para garantir relatórios precisos de todos os ativos, incluindo novos dispositivos introduzidos na sua rede. As varreduras devem ser agendadas em diferentes horários do dia, já que diferentes horários de trabalho podem significar que alguns dispositivos estão conectados apenas em certos períodos. Existem múltiplas ferramentas de vulnerability scanning no mercado que você pode utilizar. A captura de tela abaixo mostra um relatório de descoberta da Greenbone Enterprise.

2. Frequência de Varredura

Com que frequência você deve escanear sua rede? O Center for Internet Security (CIS) recomenda que as organizações realizem varreduras a cada duas semanas. Ambientes com uma base de usuários altamente dinâmica, como instituições de ensino, podem querer realizar varreduras semanais ou até diárias, enquanto organizações menores e mais estáticas podem achar que uma varredura por mês é suficiente. Embora não haja uma resposta correta, você deve errar pelo lado da cautela, pois as varreduras de descoberta de ativos terão pouco impacto no desempenho da rede.

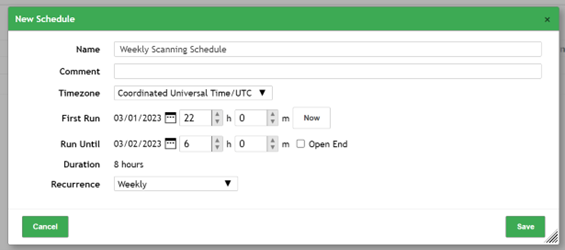

Aqui está um exemplo de como você pode configurar uma varredura agendada no Greenbone Enterprise:

3. Executando Varreduras de Vulnerabilidade

Claro, não basta apenas inventariar seus sistemas de TI; você também precisa escanear regularmente todos os ativos em busca de vulnerabilidades que possam ser exploradas por atacantes. Diferentemente das varreduras de descoberta, as varreduras de vulnerabilidade podem impactar significativamente o desempenho do sistema e levarão mais tempo por ativo, por isso é geralmente melhor realizar varreduras de vulnerabilidade fora do horário comercial normal.

Você pode precisar definir estratégias de varredura separadas para acomodar diferentes tipos de ativos em seu ambiente. Por exemplo, um servidor de arquivos exigirá uma varredura mais profunda do que um dispositivo IoT. A maioria dos scanners de vulnerabilidade de qualidade permite que você crie diferentes perfis de varredura para relatar sobre diferentes sistemas e aplicações. Certifique-se de que sua ferramenta usa um banco de dados atualizado para testar vulnerabilidades recém-publicadas.

Você pode realizar varreduras usando diferentes credenciais para encontrar vulnerabilidades que são únicas para certos papéis de usuário e atribuições de privilégios. Observe que credenciais privilegiadas geralmente são necessárias para varreduras aprofundadas.

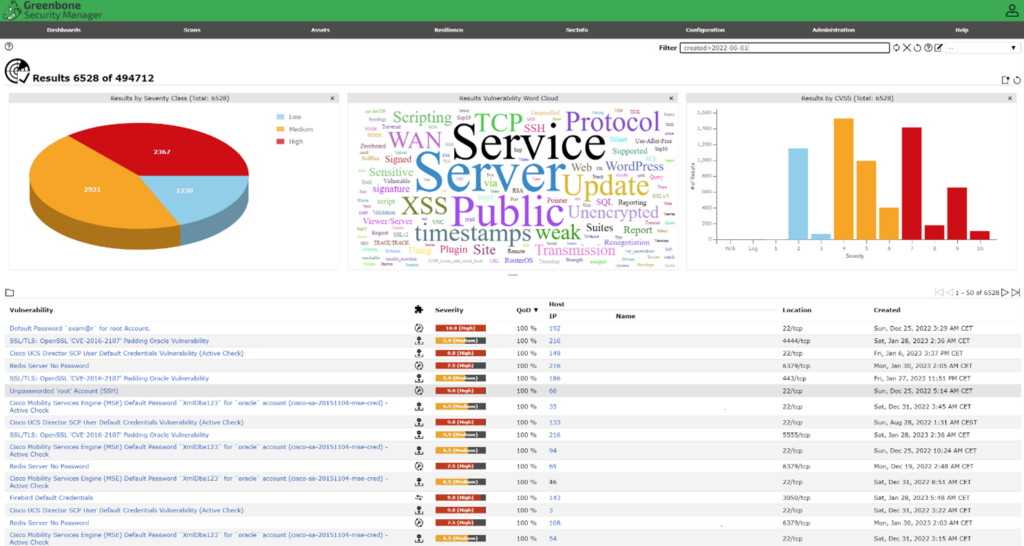

4. Priorizando Suas Descobertas

Os relatórios de varredura de vulnerabilidades frequentemente listam muitos problemas em vários ativos de TI. Consequentemente, as equipes de TI precisam priorizar seus esforços de remediação para garantir que as vulnerabilidades críticas sejam abordadas prontamente. Embora o relatório geralmente forneça uma classificação de risco ou gravidade, uma boa ferramenta permitirá que você filtre e ordene seus resultados com base em múltiplos fatores, incluindo o número de sistemas afetados e o quão recentemente apareceu, para que você possa aproveitar melhor as informações e reduzir rapidamente o risco.

5. Remediação

É uma boa prática abordar primeiro as vulnerabilidades de alto risco, independentemente de onde apareçam na sua rede. Em particular, não adie a remediação de problemas graves nos seus ambientes de desenvolvimento e teste; esses sistemas podem ser especialmente vulneráveis porque muitas vezes têm políticas menos restritivas.

Assim que as suas vulnerabilidades de alto risco forem remediadas, avance rapidamente para as vulnerabilidades de médio risco — os hackers costumam visá-las porque sabem que as vulnerabilidades de alto risco geralmente são tratadas. Depois disso, não existem regras rígidas e rápidas: A remediação deve prosseguir com base nas suas prioridades. No entanto, é geralmente sensato remediar quaisquer vulnerabilidades restantes nos seus sistemas de produção primeiro.

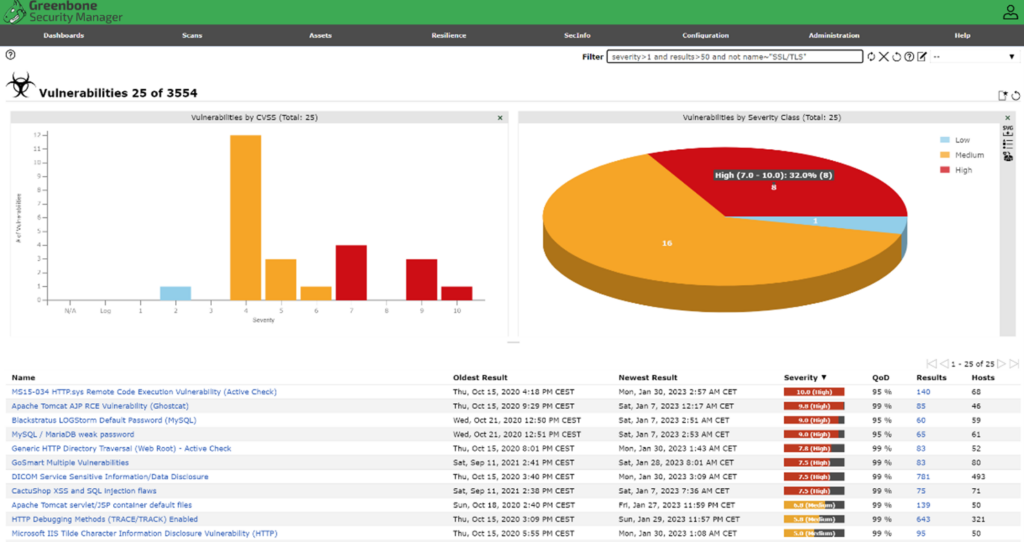

Uma vez que seu esforço de remediação estiver concluído, execute uma nova varredura para confirmar que seus sistemas estão livres de vulnerabilidades. Abaixo está outro exemplo de um relatório de vulnerabilidade da Greenbone Enterprise.

Conclusão

Softwares de varredura de vulnerabilidades são uma parte essencial de qualquer estratégia de segurança de TI. Eles ajudam as organizações a reduzir sua superfície de ataque identificando e mitigando vulnerabilidades no ambiente de TI antes que possam ser exploradas. Além disso, um sólido programa de gerenciamento de vulnerabilidades ajuda a garantir a continuidade dos negócios prevenindo interrupções e inatividade em sistemas de TI vitais.

Compartilhar em

Saiba Mais

Sobre o autor

Dirk Schrader

VP de Pesquisa de Segurança

Dirk Schrader é um Resident CISO (EMEA) e VP de Pesquisa de Segurança na Netwrix. Com 25 anos de experiência em segurança de TI e certificações como CISSP (ISC²) e CISM (ISACA), ele trabalha para promover a ciberresiliência como uma abordagem moderna para enfrentar ameaças cibernéticas. Dirk trabalhou em projetos de cibersegurança ao redor do mundo, começando em funções técnicas e de suporte no início de sua carreira e, em seguida, passando para posições de vendas, marketing e gestão de produtos em grandes corporações multinacionais e pequenas startups. Ele publicou numerosos artigos sobre a necessidade de abordar a gestão de mudanças e vulnerabilidades para alcançar a ciberresiliência.

Saiba mais sobre este assunto

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell

Atributos do Active Directory: Último Logon