Um Guia Completo para as Soluções de IGA de Hoje: Recursos, Benefícios e Opções

Sep 16, 2024

Vamos encarar. Gerenciar e proteger redes de TI é muito mais complexo hoje em dia. Além de proteger endpoints, dados sensíveis e o perímetro da rede, as equipes de segurança também devem focar em segurança de identidade, gerenciamento de acesso e conformidade regulatória. Eles não só precisam criar políticas de senhas mas proteger essas senhas e privilégios de acesso. Vinte anos atrás, ninguém precisava se preocupar com coisas como identidade na nuvem. Hoje, um mundo diferente exige um conjunto diferente de ferramentas.

As ferramentas de Identity Governance and Administration (IGA) desempenham hoje um papel vital na segurança das identidades que compõem sua rede. IGA é mais do que apenas autenticação segura. Elas automatizam os processos de Identity Management, reduzem os encargos administrativos e garantem controles de acesso apropriados. As ferramentas de IGA garantem que tarefas essenciais do ciclo de vida da identidade, como integração e provisionamento, sejam tratadas de forma rápida e consistente. Isso não apenas aumenta a segurança, mas melhora a eficiência operacional de TI e apoia o crescimento organizacional escalável. Por esta e outras razões, as ferramentas de IGA estão se tornando um elemento fundamental para a empresa moderna.

Leia o blog relacionado:

Razões para a Necessidade de uma Solução de Identity Governance and Administration (IGA)

Antes de investir tempo na exploração de várias soluções de IGA, você pode se perguntar se sua organização realmente precisa de uma. Se você faz parte de uma organização digital, precisa de alguma forma de gerenciar e proteger as muitas identidades digitais que precisam se conectar e interagir com seu ambiente digital. Implementar uma solução de IGA proporciona uma visibilidade aprimorada na administração de identidades e nos direitos de acesso em toda a sua infraestrutura de TI. Oferece uma abordagem prática para implementar modelos de Zero Trust e de acesso de Least Privilege, que são essenciais na paisagem de cibersegurança atual. Além desses benefícios fundamentais, existem várias outras razões convincentes para considerar uma solução de IGA:

- Uma solução de IGA ajudará sua organização a comprovar a conformidade com suas abrangentes regulamentações de dados em todo o mundo.

- IGA reduz o fardo administrativo sobre a equipe de TI e otimiza fluxos de trabalho ao automatizar processos de gerenciamento de identidade e acesso.

- IGA pode reduzir seus custos de suporte operacional automatizando tarefas repetitivas como provisionamento, economizando tempo e dinheiro, uma economia que só aumenta à medida que o negócio cresce.

- IGA pode escalar junto com sua arquitetura híbrida em crescimento à medida que você incorpora mais recursos e serviços em nuvem que expandem sua superfície de ataque.

IGA vs. IAM: Qual é a Diferença

Às vezes, as pessoas confundem Governança e Administração de Identidade com Identity Access Management (IAM), pois ambos lidam com a gestão de identidades e acesso dentro de uma organização. As diferenças entre os dois começam com o escopo e o foco.

- IAM está principalmente preocupado com os aspectos técnicos do Identity Management, como autenticação (verificar se alguém é quem afirma ser), autorização (determinar a quais recursos eles podem ter acesso) e garantir acesso seguro a sistemas e dados.

- IGA inclui essas funcionalidades de IAM, mas vai além delas para incorporar governança. Isso significa que IGA está preocupado em garantir que os direitos de acesso não sejam apenas implementados, mas também monitorados, revisados e auditados regularmente para cumprir com políticas, regulamentos e requisitos de negócios.

Em resumo, enquanto o IAM fornece as ferramentas e processos para controlar o acesso, o IGA garante que esses controles estejam em conformidade, sejam auditáveis e alinhados com a governança organizacional e requisitos regulatórios. O IAM lida com o “como” do acesso, enquanto o IGA lida com o “porquê” e “se deve continuar”.

Principais recursos das ferramentas de IGA

Agora que estabelecemos a necessidade de ferramentas de governança e administração de identidade e as opções disponíveis hoje, vamos examinar as características que uma solução robusta de ferramenta IGA precisa ter.

- Capacidades de Identity Lifecycle Management que incluem coisas como integração e provisionamento de usuários, gerenciamento de credenciais, revisões de solicitações de acesso e processos de desativação.

- Gerenciamento automatizado de solicitações de acesso que agiliza o processo de solicitação, aprovação e concessão de acesso a sistemas, aplicativos e dados.

- Provisionamento e desprovisionamento de contas de usuário com rapidez suficiente para acompanhar as mudanças dinâmicas de pessoal

- Gestão de direitos que supervisiona a concessão, emissão e revogação do acesso do usuário a recursos digitais

- Controle de Acesso Baseado em Função (RBAC) que gerencia o acesso do usuário com base em funções predefinidas, de modo que as permissões sejam restritas ao acesso menos privilegiado das funções de trabalho.

- Segregação de Funções (SoD) na qual ferramentas de Identity Management definem políticas de SoD e analisam direitos de acesso em múltiplas aplicações e sistemas para identificar possíveis violações.

- A certificação e revisão de acesso significa que as ferramentas de IGA automatizam o processo de revisão regular dos direitos de acesso dos usuários para garantir a conformidade com as regulamentações.

- Aplicação de políticas que é automatizada e consistente

- Relatórios de auditoria e conformidade que simplificam o processo de atendimento aos requisitos de auditoria de rotina ou sob demanda, reduzindo o ônus dos relatórios sobre o pessoal de cibersegurança.

- Capacidades de análise e relatórios que oferecem painéis personalizáveis, visualizações e relatórios detalhados sobre o acesso do usuário, níveis de risco e status de conformidade.

Benefícios da Implementação de Ferramentas IGA

Embora a segurança robusta seja essencial, as empresas não podem alocar fundos ilimitados para a cibersegurança. As companhias hoje estão se esforçando para automatizar o máximo possível de seus processos de negócios, incluindo a cibersegurança. Ferramentas modernas de IGA incluem recursos automatizados que simplificam o gerenciamento de identidade e o controle de acesso. Isso reduz o fardo sobre as equipes de segurança e aumenta a eficiência. Ao automatizar a provisão e desprovisão de contas de usuários, intervenções manuais e erros humanos são eliminados. Isso também libera as equipes de segurança para se concentrarem em tarefas de maior valor. Outros benefícios das ferramentas de IGA incluem o seguinte:

- Segurança aprimorada: Ferramentas de IGA aprimoram a segurança e reduzem riscos ao proporcionar maior visibilidade em ambientes de TI. Trilhas de auditoria abrangentes e detecção de anomalias são dois exemplos de como essa visibilidade aumentada pode ajudar sua organização a identificar ameaças potenciais e melhorar sua postura geral de segurança.

- Gestão de acesso eficiente: Maior eficiência é alcançada por meio da automação, acelerando as tarefas de gestão de acesso, o que leva a uma economia de tempo significativa e, consequentemente, redução de custos.

- Melhoria da Conformidade e Desempenho de Auditoria: As ferramentas de IGA facilitam a demonstração de conformidade com trilhas de auditoria extensivas, possibilitando revisões de acesso, seja periodicamente ou sob demanda.

- Suporte para Segurança Empresarial: Apenas a automação pode se adaptar rapidamente e de forma confiável à escala do seu negócio para garantir práticas de segurança consistentes em larga escala.

- Acesso Flexível para Melhorar a Produtividade: Racionalizar a gestão de contas de usuário significa que os funcionários podem obter rapidamente as permissões necessárias sem exceder nos privilégios.

Problemas empresariais específicos solucionados pelas ferramentas de IGA

Ciberataques podem infligir interrupções custosas ao seu negócio. Além disso, o custo da remediação, análise forense e danos à reputação da sua marca podem impactar significativamente os resultados financeiros também. Quando você reduz o risco para o seu negócio através do fortalecimento da segurança, economiza dinheiro a longo prazo. Algumas das maneiras pelas quais as ferramentas de IGA reduzem o risco incluem a identificação e remediação de acessos inapropriados a recursos-chave, bem como a aplicação automatizada de políticas.

Ao automatizar muitos dos processos trabalhosos de Identity Governance and Administration, você não apenas garante uma aplicação de segurança consistente, mas também reduz os custos operacionais dessas tarefas. Ao fornecer acesso mais rápido e eficiente, os funcionários podem ser produtivos imediatamente e se adaptar rapidamente a novas responsabilidades e papéis. Em alguns casos, as ferramentas de IGA podem oferecer gerenciamento de acesso self-service que permite aos usuários agilizar o processo de integração no melhor momento para eles.

Para aquelas organizações que estão sujeitas a conformidade regulatória ou do setor, a visibilidade centralizada dos direitos de acesso melhora o desempenho da conformidade e auditoria. As ferramentas de IGA fornecem trilhas de auditoria detalhadas e relatórios, permitindo que as organizações rastreiem quem tem acesso a quais recursos e como esses acessos foram concedidos. Isso facilita para as equipes de segurança verificar controles para regulamentações como HIPAA, GDPR, e SOX.

Tipos de soluções IGA

Em termos de arquitetura, existem três tipos principais de soluções de ferramentas IGA. A primeira é uma solução on-prem que requer que o software seja instalado e operado dentro da própria infraestrutura de TI da organização.

As soluções de ferramentas de IGA baseadas na nuvem reduzem a necessidade de uma infraestrutura extensa, pois estão hospedadas em algum tipo de nuvem. Isso simplifica a implantação e elimina os custos de suporte e manutenção. Elas oferecem maior escalabilidade e flexibilidade em comparação com as soluções tradicionais locais e proporcionam uma integração mais contínua com outros sistemas de TI.

As soluções de ferramentas de IGA híbridas combinam os benefícios de ambientes on-prem e baseados na nuvem em um único pacote. Isso permite que as organizações gerenciem identidades e direitos de acesso em ambientes on-premises e na nuvem. Elas suportam as necessidades dinâmicas dos negócios enquanto permitem uma migração gradual para a nuvem, mantendo a infraestrutura crítica on-premises.

Principais Considerações na Implementação de Ferramentas de IGA

Seria bom se você pudesse basear uma decisão de compra apenas no conjunto de recursos de um produto, no entanto, como os responsáveis pelas decisões de TI sabem, existem outros fatores a considerar. A menos que você esteja iniciando um novo negócio, você tem uma rede existente a considerar que provavelmente inclui aplicações e sistemas legados. A segurança abrangente da sua empresa significa que qualquer solução de ferramenta IGA proposta deve integrar-se perfeitamente com seus sistemas e infraestrutura atuais.

Dependendo do setor que sua organização atende, ela deve lidar com requisitos de conformidade, o que significa que a solução proposta deve suportar a adesão a eles. Você também deve incluir os usuários na equação, pois suas experiências terão grande influência no sucesso a longo prazo da implementação da sua ferramenta de IGA. Treinamentos terão que ser fornecidos para educá-los sobre como isso afetará seus cargos e por que é tão importante.

Devido à dinâmica das empresas atualmente, você deve escolher uma solução que acomode o crescimento futuro, bem como as necessidades em evolução da sua organização, sem o risco de interrupções significativas. Como qualquer produto de TI, o suporte e a reputação do fornecedor devem ser considerados minuciosamente. Considerar todos esses fatores ajudará as organizações a implementar ferramentas de IGA de forma eficaz, melhorando a segurança, conformidade e eficiência operacional.

Casos de uso de ferramentas de IGA

As empresas estão migrando mais serviços e aplicações para a nuvem todos os dias. Isso faz com que a governança de identidade na nuvem se torne cada vez mais importante, pois os administradores precisam da capacidade de gerenciar identidade e direitos de acesso em vários ambientes na nuvem. A visibilidade é um desafio real em ambientes na nuvem e as ferramentas de IGA fornecem as percepções necessárias para entender o que está acontecendo em todas as camadas subjacentes da nuvem, para que você possa manter o controle. Claro, poucas empresas hoje são exclusivamente na nuvem, o que significa que suas ferramentas de IGA devem ser capazes de gerenciar ambientes híbridos. Essas ferramentas unificam a governança de identidade em infraestruturas locais e na nuvem, centralizando o controle de acesso para ecossistemas de TI diversificados

O número de conformidades regulatórias continua a crescer à medida que os órgãos governamentais expandem os requisitos para organizações que hospedam informações pessoais identificáveis. Ferramentas de IGA que são especificamente projetadas para as suas exigências de conformidade específicas podem poupar-lhe muito trabalho extra e preocupação quando as auditorias acontecem. Soluções de IGA impõem políticas de acesso alinhadas com essas regulamentações para que o seu negócio possa sempre manter uma postura compatível.

Nenhuma discussão sobre casos de uso de IGA seria completa sem reconhecer a mudança dramática para o trabalho remoto. Forças de trabalho dispersas apresentam desafios únicos, portanto suas ferramentas de IGA devem fornecer autenticação adaptativa para vários cenários de acesso remoto e garantir conformidade e segurança para ambientes de trabalho remoto.

Finalmente, vamos falar sobre a tendência para ambientes de zero trust. Zero trust significa que não se pode mais confiar na autenticação única. Ferramentas de IGA possibilitam a verificação contínua das identidades dos usuários e dos direitos de acesso, de modo que a identidade nunca é assumida em nenhum momento. Como o acesso privilegiado é o objetivo de qualquer ator de ameaças, os direitos de acesso são continuamente avaliados e ajustados com base em mudanças nos papéis dos usuários, comportamento ou níveis de risco

Escolhendo a Solução de IGA Certa

Se você determinou que sua organização precisa de uma solução de IGA, o próximo passo é escolher a certa que atenda às suas necessidades. Comece avaliando os níveis de risco associados a diferentes identidades, pois nem todas as identidades e solicitações de acesso apresentam o mesmo risco. Uma solução eficaz de IGA deve usar uma abordagem baseada em risco, priorizando pontos de acesso críticos e sensíveis, permitindo que a organização implemente controles mais rigorosos e monitoramento em áreas de alto risco, aumentando assim a segurança geral. Outras considerações devem incluir:

- Garanta que a solução possa crescer com a sua organização, acomodando o aumento de usuários, dispositivos e dados conforme necessário.

- A solução deve oferecer relatórios de conformidade robustos e capacidades de auditoria para ajudar a cumprir regulamentações específicas do setor.

- Quantos processos rotineiros manuais a sua organização realiza que podem ser automatizados para simplificar e reduzir o fardo administrativo das equipes de TI e minimizar o risco de erro humano.

- Procure por recursos que capacitem os usuários a lidar com tarefas como redefinições de senha e solicitações de acesso de forma independente, melhorando a eficiência e a experiência do usuário.

- Considere os sistemas existentes com os quais uma solução IGA deve se integrar para garantir uma interoperabilidade suave.

Ao avaliar cuidadosamente esses fatores, você pode escolher uma solução de IGA que não apenas atenda às suas necessidades atuais de Identity Management, mas também posicione sua organização para se adaptar a futuros desafios e oportunidades.

Algumas das principais ferramentas de IGA

Dada a crescente necessidade de proteger identidades de usuários, alcançar uma melhor gestão de senhas e proteger plataformas críticas de sistemas, existem hoje múltiplos produtos de solução IGA de escolha. Aqui está uma breve lista de algumas das soluções de administração de identidade e governança mais proeminentes disponíveis.

- IBM Security Verify Governance

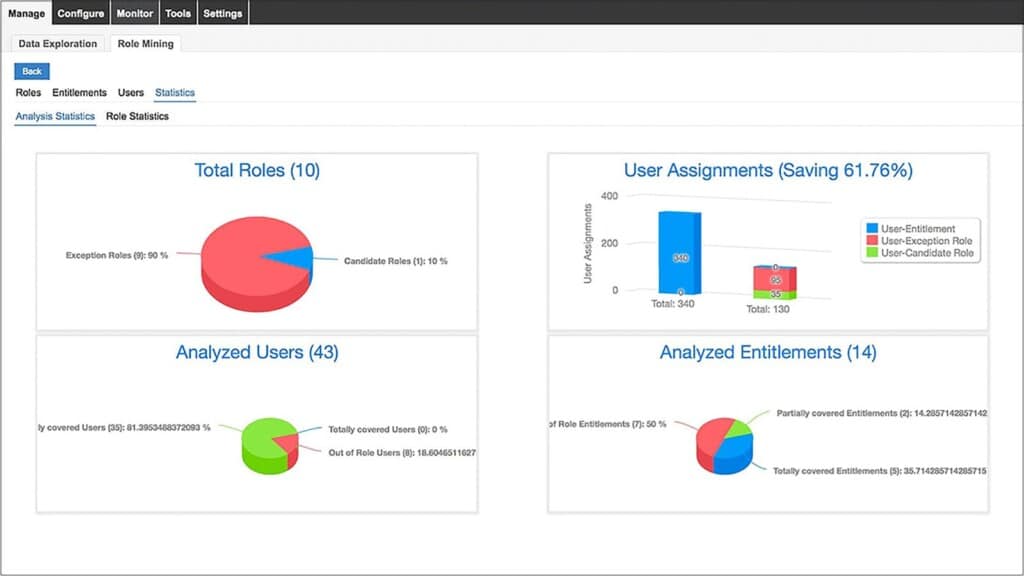

O IBM Security Verify Governance é uma solução integrada de governança de identidade projetada para ajudar as equipes de TI a gerenciar efetivamente identidades, acessos e conformidade. Este conjunto de ferramentas da IBM oferece capacidades para provisionamento, auditoria e relatórios sobre o acesso e atividade do usuário ao longo do ciclo de vida da identidade. Os administradores podem criar regras centradas no negócio para gerenciar a separação de deveres, ao mesmo tempo que simplificam os processos de integração e desligamento de funcionários. Inclui também recursos avançados inteligentes, incluindo análises de identidade, que fornecem informações sobre usuários arriscados, insider threats e anomalias de comportamento que podem indicar um ataque. Ao automatizar os processos trabalhosos que compõem o processo típico do ciclo de vida da identidade, os custos operacionais são significativamente reduzidos. A captura de tela abaixo mostra como os administradores podem realizar análises de papel das funções e atribuições dos usuários.

- One Identity Manager

One Identity Manager é uma solução IGA abrangente que ajuda a reduzir riscos e satisfazer a conformidade, fornecendo aos usuários exatamente a quantidade de acesso a dados e aplicações necessária para suas funções de trabalho. Sua solução suporta arquiteturas on-prem, na nuvem e híbridas, podendo assim integrar-se a uma variedade de sistemas de TI, incluindo serviços na nuvem, aplicações locais e serviços de diretório. Ela apoia a implementação de funções que se alinham com processos de negócios e oferece capacidades detalhadas de registro e relatórios para apoiar esforços de conformidade e auditorias. Como outras soluções modernas, fornece insights sobre riscos relacionados à identidade e status de conformidade por meio de análises avançadas e relatórios personalizáveis.

- SailPoint

Se você está procurando uma solução para fornecer governança de identidade nos seus sistemas SAP, então SailPoint pode ser uma solução viável para você. SailPoint ajuda organizações a gerenciar identidades digitais, direitos de acesso e conformidade em seus ambientes de TI, incluindo sistemas SAP. A capacidade da SailPoint de integrar com SAP ERP e outras aplicações SAP permite que organizações consolidem todos os recursos, incluindo SAP, em uma única plataforma unificada de governança. Essa integração permite um gerenciamento de identidade e governança de acesso abrangentes em todo o ecossistema SAP de maneira simplificada.

- Omada Identity

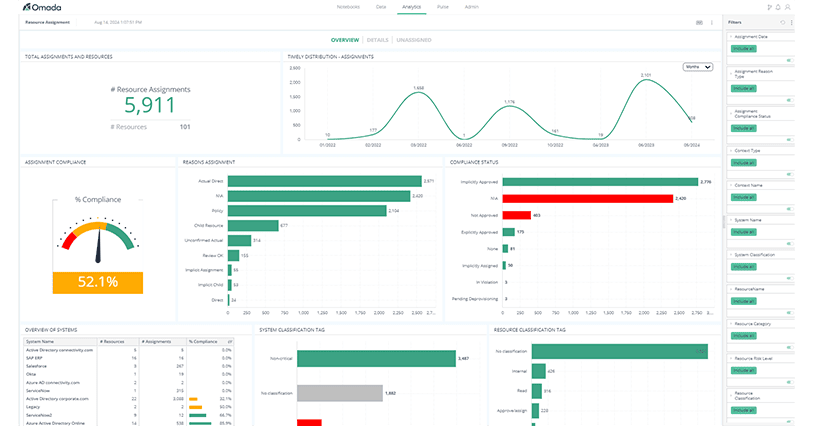

Omada Identity ajuda as empresas a obterem uma visão completa de 360 graus de todas as identidades e direitos de acesso em sistemas e aplicações híbridas para garantir a conformidade com políticas e regulamentos. A solução de ferramenta IGA minimiza o risco identificando e desprovisionando automaticamente contas órfãs ou inativas, e centralizando a gestão de todas as identidades. Como resultado, o número de alvos fáceis para atores de ameaças explorarem é reduzido. A solução também oferece às equipes de segurança a capacidade de classificar sistemas e ativos com base no risco, reconciliar contas e descobrir riscos que costumavam passar despercebidos. Abaixo está uma cópia do console de administração da Omada.

Implementação de IGA

A implementação de uma solução IGA não é diferente de outras grandes implementações. Começa com uma avaliação e planejamento amplos. Isso inclui uma avaliação abrangente dos processos, políticas e infraestrutura de Identity Management da sua organização. Identificar lacunas, riscos e requisitos de conformidade. Incluir detalhes suficientes para delinear os objetivos, cronograma e recursos necessários. Uma vez que a base esteja estabelecida, você pode avançar com as próximas etapas:

- Defina papéis e responsabilidades para os usuários dentro da organização, aplicando o princípio do menor privilégio para garantir que os usuários tenham acesso apenas aos dados e aplicações necessários para suas funções de trabalho.

- Pesquise e avalie cuidadosamente as opções de fornecedores de IGA para encontrar a solução que melhor se alinhe às necessidades da sua organização.

- Após a instalação, integre a nova solução IGA com sua infraestrutura de TI existente para garantir que os dados dos usuários permaneçam consistentes e atualizados em todas as plataformas.

- Desenvolva e implemente políticas para governança de identidade, incluindo criação de contas, gerenciamento de senhas, solicitações de acesso e monitoramento de atividades do usuário, e utilize a solução IGA para fazer cumprir essas políticas eficazmente.

- Forneça treinamento para os funcionários e a equipe de TI sobre o uso da solução IGA e a importância da conformidade.

- Implemente o monitoramento contínuo das atividades dos usuários e padrões de acesso para detectar e responder a anomalias ou potenciais ameaças à segurança.

- Revise e atualize regularmente as políticas e controles de acesso para se adaptar às mudanças na organização e às ameaças de segurança em evolução.

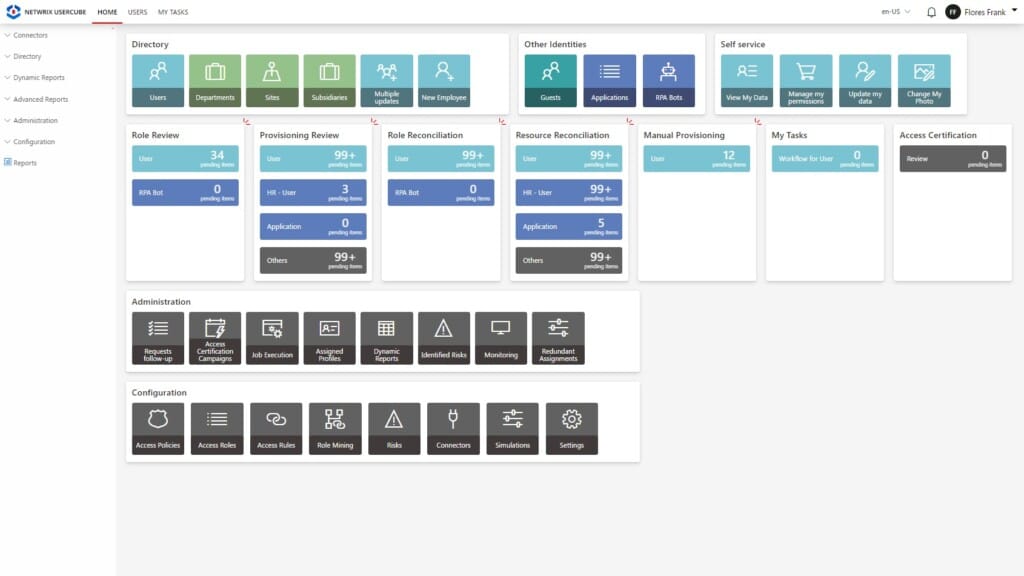

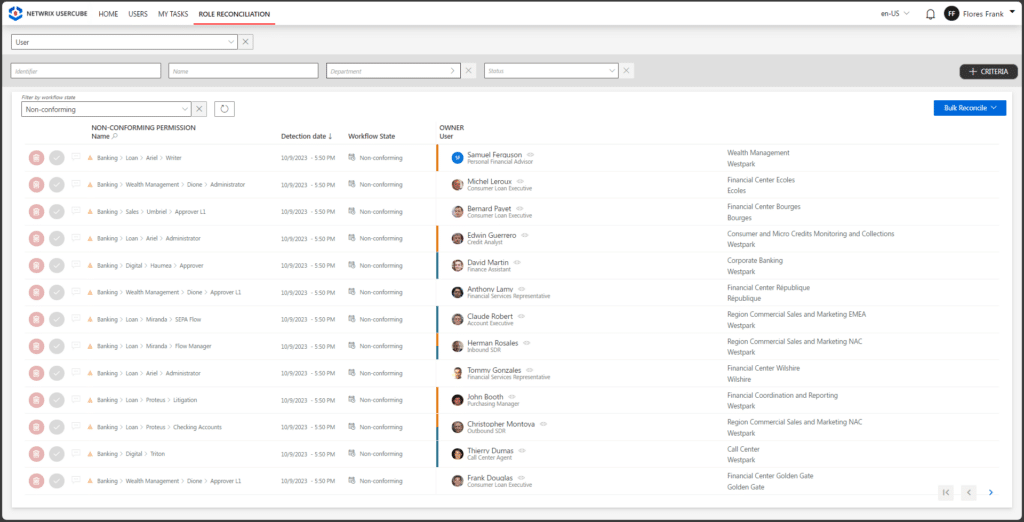

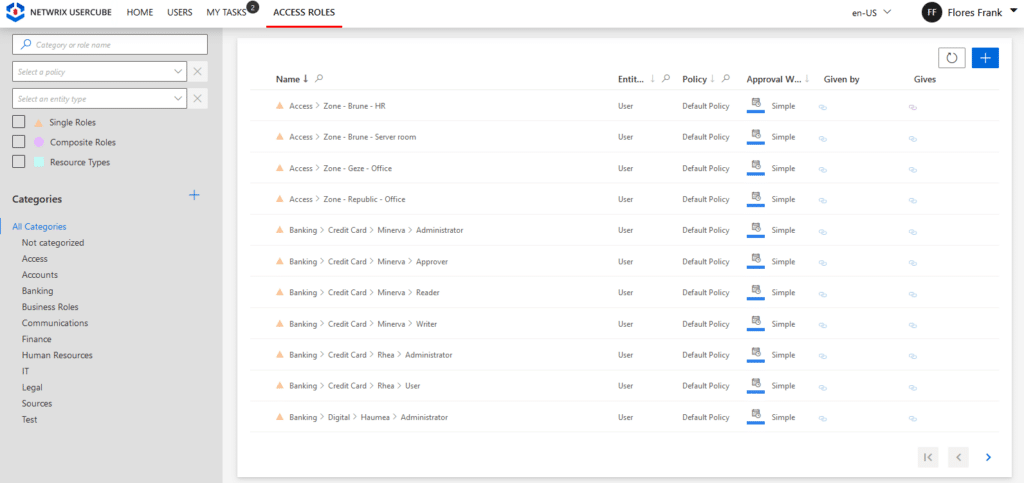

Netwrix e Governança de Identidade

A Netwrix foi reconhecida como líder no espaço de IGA por várias empresas de análise, incluindo a Gartner. A solução de IGA da Netwrix é projetada com base em uma premissa simples; para proteger seus dados, você precisa proteger suas identidades. Afinal, são suas identidades que têm acesso a esses dados. É por isso que a missão principal da nossa solução SaaS é garantir que os usuários tenham o acesso certo às coisas certas no momento certo. Qualquer acesso adicional além disso expõe você a vulnerabilidades de segurança. A solução da Netwrix centraliza a gestão de todas as identidades e direitos de acesso para garantir que os usuários tenham o acesso correto em conformidade com políticas e regulamentos. Ela faz isso construindo um repositório de identidades humanas e não humanas de diferentes fontes para se tornar uma única fonte de verdade para informações confiáveis sobre seu ambiente de identidade.

A Netwrix também investe bastante em automação. A solução IGA da Netwrix desprovisiona automaticamente o acesso quando ele não é mais necessário, minimizando assim o risco de contas órfãs que podem ser exploradas por atacantes. Usuários e gerentes podem solicitar acesso usando uma interface de autoatendimento que encaminha as solicitações para os proprietários relevantes para aprovação.

Esta solução também oferece atestação automatizada e relatórios de conformidade fáceis de criar que podem ser rapidamente apresentados a auditores para comprovar a conformidade. Para outras necessidades de relatórios, Netwrix IGA oferece um extenso conjunto de relatórios personalizáveis para transparência e auditabilidade.

A inteligência integrada do Netrix IGA permite que você analise os direitos de acesso existentes para identificar rapidamente lacunas entre suas expectativas e a realidade. Essa capacidade aprimora a habilidade da sua organização em manter a conformidade e a segurança. A inteligência embutida é uma das razões pelas quais a Netwrix é considerada uma das principais soluções modernas de IGA disponíveis hoje.

Tendências Futuras em Ferramentas de IGA

A cibersegurança é um alvo em movimento, o que significa que as ferramentas de IGA devem se adaptar para enfrentar desafios emergentes e aproveitar novas tecnologias. Olhando para o futuro, várias tendências principais estão moldando o futuro das soluções de IGA:

- Integração de IA e Aprendizado de Máquina: As ferramentas de IGA estão incorporando cada vez mais capacidades avançadas de IA e ML para aumentar sua eficácia. A análise preditiva permite uma análise de risco mais sofisticada e detecção de anomalias que nunca foi possível no passado. Isso resulta em uma abordagem mais proativa e inteligente para a governança de identidade.

- Capacidades de Automação Avançada e Autoatendimento: Portais de autoatendimento estão se tornando mais intuitivos para que os usuários possam gerenciar seus próprios pedidos de acesso, redefinições de senha e atualizações de perfil com intervenção mínima de TI.

- Evolução das Soluções de IGA Baseadas na Nuvem: Embora as soluções de IGA baseadas na nuvem já tenham evoluído bastante, os avanços continuarão permitindo que elas se integrem com ambientes multi-cloud e híbridos.

- Maior foco em Modelos de Segurança Zero Trust: A contínua transição para a segurança zero trust permitirá que as organizações apliquem o princípio do menor privilégio de forma mais eficaz e adaptem os direitos de acesso dinamicamente com base em contextos de usuários em mudança e níveis de risco.

Conclusão

Embora seja difícil prever o futuro, podemos afirmar uma coisa com certeza. As redes vão se tornar mais complexas devido a arquiteturas híbridas e cadeias de suprimentos integradas. À medida que as organizações adotam cada vez mais serviços de nuvem e sistemas interconectados, a necessidade de soluções avançadas de ferramentas IGA vai aumentar.

As ameaças contra as quais sua empresa deve se proteger são muitas. Há também muitos motivos pelos quais você precisa de uma solução de governança e administração de identidade.

- Segurança aprimorada e confiança

- Garantida a conformidade com as regulamentações governamentais

- Economia de custos e eficiências operacionais

- Redução do risco de data breaches e ransomware

Proteger as redes complexas de hoje requer segurança de TI moderna, e isso inclui estratégias em torno do gerenciamento do ciclo de vida e governança de identidade. A solução de IGA certa melhora a visibilidade, reduz a exposição ao risco e escala em sincronia com sua organização para garantir proteção e conformidade. Saiba mais sobre como uma estratégia eficaz de IGA pode promover confiança e segurança em toda a sua paisagem digital.

FAQ

O que é governança e administração de identidade?

A governança e administração de identidade (IGA) é um framework de segurança que gerencia quem tem acesso a quais dados e sistemas em sua organização. As ferramentas de IGA automatizam a provisão de usuários, impõem políticas de acesso e monitoram continuamente as permissões para garantir que as pessoas tenham o acesso mínimo necessário para realizar seus trabalhos de forma eficaz. É o seu sistema de controle de segurança digital, verificando constantemente que as pessoas certas tenham o acesso correto no momento certo.

Ao contrário do gerenciamento tradicional de identidade e acesso, o IGA vai além da simples autenticação. Ele governa ativamente todo o ciclo de vida das identidades dos usuários e seus direitos, desde a integração até mudanças de função e saída. Essa abordagem proativa previne ameaças internas e impede que atacantes que comprometeram credenciais legítimas se movam lateralmente através dos seus sistemas. Data Security That Starts with Identity – essa é a base da cibersegurança moderna.

Como o IGA difere do IAM?

IGA e IAM trabalham juntos, mas servem a propósitos diferentes na sua arquitetura de segurança. IAM (Identity and Access Management) lida com o básico: autenticação, single sign-on e controles de acesso básicos. IGA vai além, governando continuamente essas identidades durante todo o seu ciclo de vida e garantindo que o acesso permaneça apropriado ao longo do tempo.

A principal diferença reside na governança e supervisão. Enquanto o IAM pergunta “Esta pessoa pode fazer login?”, o IGA questiona “Esta pessoa ainda deve ter acesso a esses dados sensíveis depois que seu papel mudou há seis meses?” As ferramentas de IGA fornecem a visibilidade e o controle necessários para implementar o princípio do menor privilégio em larga escala, detectando automaticamente permissões excessivas e simplificando os processos de certificação de acesso. O IAM gerencia o processo de login enquanto o IGA garante que o login conduza a um acesso apropriado e bem governado.

O que faz uma ferramenta de IGA?

As ferramentas de IGA automatizam o processo de gerenciamento de identidades de usuários e seus direitos de acesso em todo o ambiente de TI. Essas ferramentas descobrem e catalogam continuamente contas de usuários, analisam suas permissões e identificam padrões de acesso arriscados que podem indicar ameaças internas ou credenciais comprometidas. Elas simplificam o provisionamento e o desprovisionamento de usuários, garantindo que novos funcionários obtenham o acesso correto rapidamente, enquanto ex-funcionários perdem o acesso imediatamente.

Soluções modernas de IGA como as da Netwrix conectam a segurança de identidade à proteção de dados mapeando o acesso do usuário a informações sensíveis. Elas automatizam revisões de acesso, reforçam políticas de segregação de deveres e fornecem trilhas de auditoria detalhadas para relatórios de conformidade. Em vez de depender de planilhas manuais e revisões de acesso trimestrais, ferramentas de IGA oferecem visibilidade em tempo real sobre quem pode acessar seus dados críticos e alertam você quando algo parece suspeito. Segurança de identidade prática que reduz tanto o risco quanto a sobrecarga administrativa.

Quais são os principais desafios na implementação de IGA?

O maior desafio na implementação de IGA é frequentemente organizacional, não técnico. Muitas organizações lutam para obter a aprovação das unidades de negócios que veem a governança de acesso como um obstáculo em vez de um facilitador. As pessoas se preocupam em perder o acesso que acham que precisam, enquanto as equipes de TI enfrentam pressão para equilibrar segurança com produtividade. A chave é demonstrar vitórias iniciais focando primeiro nas permissões excessivas mais óbvias e mostrando como uma governança adequada realmente melhora a eficiência.

Os desafios de integração técnica geralmente se concentram em sistemas legados e ambientes híbridos. As organizações frequentemente têm dados de identidade dispersos por vários sistemas – Active Directory, plataformas em nuvem como Entra ID e diversas aplicações empresariais. Uma abordagem pragmática começa com seus sistemas de maior risco e dados mais críticos, expandindo a cobertura gradualmente. Não tente resolver tudo de uma vez no primeiro dia. Implemente em fases, meça o sucesso e construa o ímpeto a cada marco alcançado.

Como as ferramentas de governança de identidade podem se integrar com Entra ID?

As ferramentas modernas de IGA integram-se com o Microsoft Entra ID por meio de APIs nativas e conectores, ampliando as capacidades de identidade integradas do Azure com recursos avançados de governança. Enquanto o Entra ID lida com a autenticação e o gerenciamento básico de acesso, as ferramentas de IGA fornecem a visibilidade mais profunda e a governança automatizada necessárias para a segurança empresarial. Elas coletam dados de usuários, associações de grupos e atribuições de funções do Entra ID, ao mesmo tempo que adicionam capacidades de aplicação de políticas e análise de risco.

A integração funciona sincronizando dados de identidade entre sua plataforma IGA e Entra ID, possibilitando visibilidade centralizada tanto em ambientes na nuvem quanto locais. Soluções avançadas de IGA podem desencadear respostas automatizadas no Entra ID com base em violações de políticas ou indicadores de risco detectados em outras partes do seu ambiente. Isso cria uma postura de segurança de identidade unificada onde Entra ID atua como seu provedor de identidade enquanto sua ferramenta IGA garante que essas identidades permaneçam devidamente governadas ao longo de seu ciclo de vida. Conectando os pontos entre autenticação e autorização de uma maneira que escala com as necessidades do seu negócio.

Compartilhar em

Saiba Mais

Sobre o autor

Craig Riddell

Field CISO NAM

Craig é um líder premiado em segurança da informação especializado em gestão de identidade e acesso. Em seu papel como Field CISO NAM na Netwrix, ele utiliza sua ampla experiência na modernização de soluções de identidade, incluindo experiência com Privileged Access Management, zero standing privilege e o modelo de segurança Zero Trust. Antes de se juntar à Netwrix, Craig ocupou cargos de liderança na HP e Trend Micro. Ele possui as certificações CISSP e Certified Ethical Hacker.

Saiba mais sobre este assunto

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O que é Gerenciamento de Registros Eletrônicos?

Expressões Regulares para Iniciantes: Como Começar a Descobrir Dados Sensíveis

Compartilhamento Externo no SharePoint: Dicas para uma Implementação Sábia