O que é Microsoft LAPS: Como Você Pode Melhorar a Segurança Dele?

Aug 25, 2021

A solução Microsoft Local Administrator Password Solution (LAPS) permite que organizações gerenciem senhas de Administrador local em todos os seus endpoints. Quando implementada corretamente, é uma forma eficaz de prevenir alguns tipos de movimento lateral potencial e privilege escalation dentro do seu ambiente — mas quando implementada incorretamente, pode criar uma grande abertura para atacantes.

Conteúdo relacionado selecionado:

Este artigo explica o que é LAPS e como implantá-lo, bem como como usar Netwrix Privilege Secure para superar suas lacunas de segurança inerentes.

O que é Microsoft LAPS?

O Microsoft LAPS é um gerenciador de senhas que utiliza o Active Directory para gerenciar e rotacionar senhas para contas de Administrador local em todos os seus endpoints Windows. Ao garantir que todas as contas de Administrador local tenham senhas únicas e complexas, o LAPS ajuda a mitigar o risco de movimento lateral e escalada de privilégios: Um atacante que comprometa uma conta de Administrador local não pode se mover lateralmente para outros endpoints simplesmente utilizando a mesma senha.

Uma vantagem sobre outros gerenciadores de senhas é que o LAPS não requer computadores adicionais para gerenciar essas senhas; é feito inteiramente através de componentes do Active Directory. Além disso, você pode download e usar o LAPS gratuitamente.

Configurando o Microsoft LAPS

Para configurar o LAPS no seu ambiente, siga os passos detalhados no guia (LAPS_OperationsGuide.docx) incluído no download. Aqui, vou explicar alguns desses passos de forma resumida.

Instalando LAPS nos seus endpoints

Quando você instala o LAPS em um endpoint, os seguintes componentes são instalados:

- Interface de usuário de cliente pesado

- Módulo PowerShell

- Política de Grupo templates

- Extensão AdmPwd GPO

Enquanto os consoles de gerenciamento precisam de uma ou mais dessas funcionalidades, os endpoints a serem governados pelo LAPS precisam apenas da extensão GPO AdmPwd. O Guia de Operações oferece algumas maneiras de implantar esse componente nos seus endpoints.

Estendendo o esquema do seu Active Directory para acomodar LAPS

A Microsoft fornece um módulo do PowerShell para ajudá-lo com esta etapa. Ele adiciona dois atributos de computador ao seu esquema:

- ms-Mcs-AdmPwd — Armazena a senha do Administrador local para o objeto do computador em texto claro (assustador, eu sei, mas vou explicar isso melhor mais tarde)

- ms-Mcs-AdmPwdExpirationTime — Armazena o momento em que a senha expira

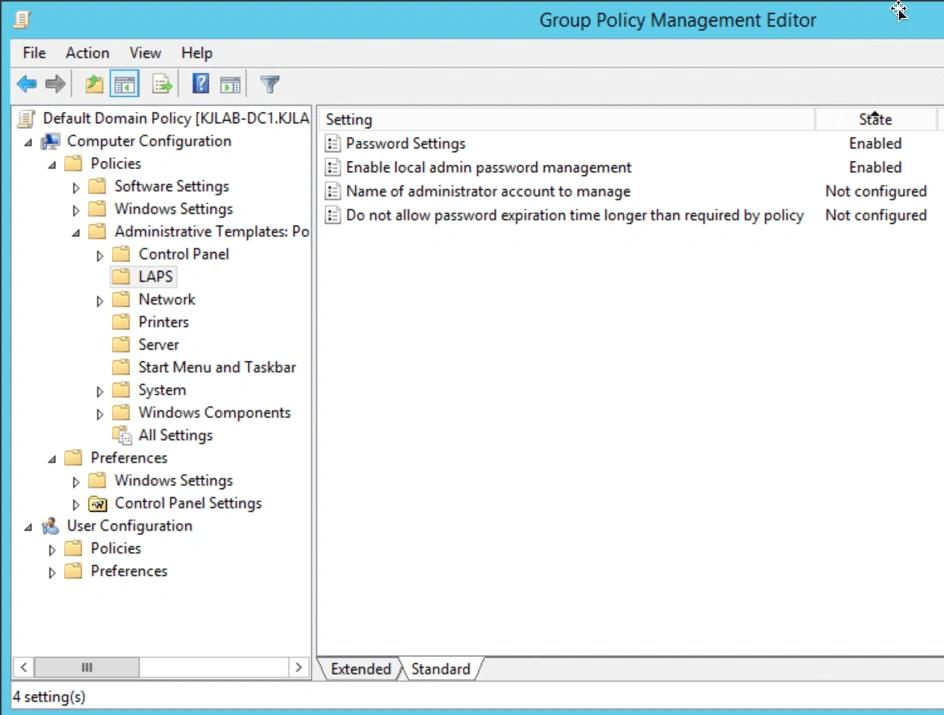

Uma vez que o esquema for estendido, você pode usar a Diretiva de Grupo para distribuir a configuração do LAPS para todos os seus servidores membros. Em seguida, use o Group Policy Management Editor para configurar o novo objeto de Diretiva de Grupo LAPS (GPO):

A GPO LAPS inclui as seguintes configurações:

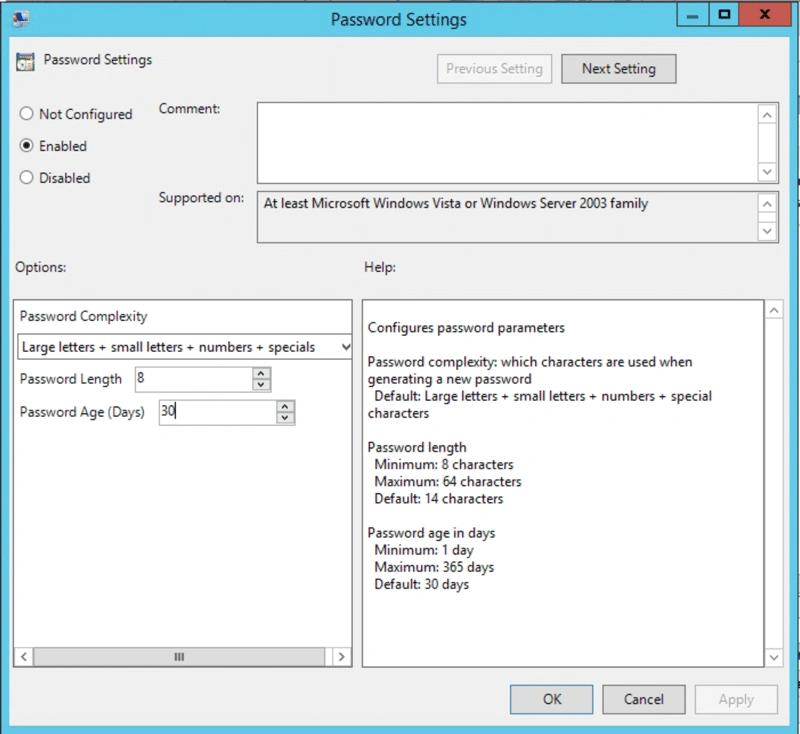

- Configurações de Senha — Permite que você especifique os requisitos de complexidade para as senhas das contas de Administrador local, incluindo comprimento e idade

- Habilite o gerenciamento de senha de administrador local — Controla se os endpoints governados pela GPO estão sendo gerenciados pelo LAPS

- Nome da conta de administrador para gerir — Permite gerir a senha de contas de administrador locais não padrão (ou seja, contas locais que não têm o nome ‘Administrator’)

- Não permita que o tempo de expiração da senha seja maior do que o exigido pela política — Permite garantir que nenhum tempo de expiração de senha exceda a configuração ‘Idade da Senha (Dias)’ em Configurações de Senha

Garantindo que o LAPS seja seguro

Depois de ter expandido o esquema do seu AD, o próximo passo é garantir que as permissões para esses novos atributos sejam aplicadas corretamente. Este é um dos passos mais importantes do processo, pois você quer conceder acesso apenas aos objetos que precisam dele. A Microsoft fornece scripts do PowerShell para verificar quem atualmente tem acesso ao atributo e para aplicar novas permissões, se necessário.

Em um nível elevado, existem algumas considerações a ter em mente aqui:

- Remova a permissão 'Todos os direitos estendidos' de usuários e grupos em objetos de computador que não devem poder visualizar a senha das contas de Administrador local (lembre-se de que ela é armazenada em texto claro em um atributo).

- O principal 'SELF' requer a capacidade de escrever os atributos 'ms-Mcs-AdmPwdExpirationTime' e 'ms-Mcs-AdmPwd' para que possa atualizar as senhas e os tempos de expiração quando uma senha expirar. A ACE para 'SELF' é necessária em todos os objetos de computador governados pelo LAPS.

- Usuários e grupos que têm permissão para redefinir senhas nas contas de Administrador local devem ter acesso concedido aos atributos nesses objetos de computador.

Aqui está um script que ajudará você a entender quem tem acesso a esses atributos hoje.

<#

Author: Kevin Joyce

Requirements: Active Directory PowerShell module, Domain Administrator privileges (to ensure the capability to get attribute GUIDs and view all permissions on all computer objects)

Description: Looks up permissions within Active Directory on a target (OU or Computer) to determine access to LAPS attributes (ms-Mcs-AdmPwdExpirationTime and ms-Mcs-AdmPwd).

Usage: Populate the $target variable with the DN of a computer object, or OU to search for computer objects within.

To output the results to a text file run the following .LAPS_Permissions_Collection.ps1 > output.txt

<#

Import-Module ActiveDirectory

##Get the GUID of the extended attributes ms-Mcs-AdmPwdExpirationTime and ms-Mcs-AdmPwd from Schema

$schemaIDGUID = @{}

Get-ADObject -SearchBase (Get-ADRootDSE).schemaNamingContext -LDAPFilter '(|(name=ms-Mcs-AdmPwdExpirationTime)(name=ms-Mcs-AdmPwd))' -Properties name, schemaIDGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.schemaIDGUID,$_.name)}

<# **REPLACE DN VARIABLE BELOW**

Declare the distinguishedName of the Computer object directly or OU to search for computers within#>

$target = 'CN=Computers,DC=COMPANY,DC=NET'

##Get distinguished name of all Computer objects from the OU or of the target itself

$computers = Get-ADComputer -SearchBase $target -Filter {name -like '*'}

<#Get objects that have specific permissions on the target(s):

Full Control(GenericAll)

Read All Properties(GenericRead)

Write all Properties (WriteProperty where ObjectType = 00000000-0000-0000-0000-000000000000

#>

Set-Location ad:

foreach ($computer in $computers){

(Get-Acl $computer.distinguishedname).access |

Where-Object { (($_.AccessControlType -eq 'Allow') -and ($_.activedirectoryrights -in ('GenericRead','GenericAll') -and $_.inheritancetype -in ('All', 'None')) -or (($_.activedirectoryrights -like '*WriteProperty*')-or ($_.activedirectoryrights -like '*GenericRead*') -and ($_.objecttype -eq '00000000-0000-0000-0000-000000000000')))} |

ft ([string]$computer.name),identityreference, activedirectoryrights, objecttype, isinherited -autosize

}

<#Get objects that have specific permissions on the target(s) and specifically the LAPS attributes:

WriteProperty

ReadProperty

#>

Set-Location ad:

foreach ($computer in $computers){

(Get-Acl $computer.distinguishedname).access |

Where-Object {(($_.AccessControlType -eq 'Allow') -and (($_.activedirectoryrights -like '*WriteProperty*') -or ($_.activedirectoryrights -like '*ReadProperty*')) -and ($_.objecttype -in $schemaIDGUID.Keys))} |

ft ([string]$computer.name),identityreference, activedirectoryrights, objecttype, isinherited -AutoSize

}

Dica de segurança: Além de restringir o acesso a esses dois atributos LAPS por meio de permissões, você também deve monitorar o tráfego LDAP contra os atributos, para que possa identificar atacantes consultando-os quando permissões mal configuradas permitirem. StealthDEFEND for Active Directory pode fornecer alertas em tempo real sobre o tráfego LDAP contra esses atributos.

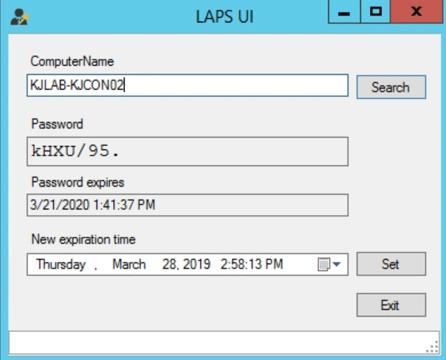

Vendo LAPS em ação

Existem algumas maneiras de obter a senha atual do Administrador local para um endpoint específico através do LAPS, mas a maneira mais fácil é usar a interface gráfica. Basta inserir um nome de computador e ela mostrará a senha do Administrador local em texto simples, juntamente com sua data de expiração, que você pode modificar.

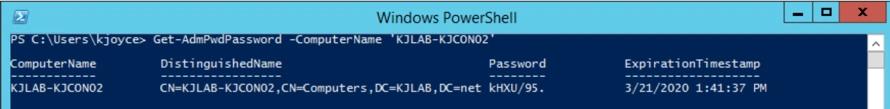

Alternativamente, você pode obter essa informação usando PowerShell:

Superando as lacunas de segurança no Microsoft LAPS com Netwrix Privilege Secure

O Microsoft LAPS é uma solução poderosa para gerenciar as senhas de Administrador local em todos os seus endpoints. Quando implementado corretamente, é uma forma eficaz de prevenir algumas formas de movimento lateral potencial ou escalonamento de privilégios. Infelizmente, no entanto, quando não é implementado corretamente, pode criar uma abertura muito grande para atacantes.

As lacunas de segurança do LAPS incluem o seguinte:

- A interface desatualizada

- LAPS não suporta autenticação e autorização avançadas.

- LAPS não fornece acesso just-in-time, portanto as contas de Administrador estão sempre vulneráveis a serem comprometidas por invasores.

- Não há redefinição forçada de senha após o acesso, permitindo que invasores usem uma senha roubada.

- Os usuários sempre precisam conhecer a senha da conta, o que impõe problemas tanto logísticos quanto de segurança.

Você pode eliminar essas lacunas de segurança usando o Netwrix Privilege Secure. Esta solução de privileged access management (PAM) aprimora o LAPS adicionando recursos como aprovação em múltiplos níveis, acesso just-in-time e agendado, rotação forçada de senha, exposição controlada de senha e gravação e reprodução de sessão.

Outros benefícios do Netwrix Privilege Secure

A maioria das soluções PAM se concentra exclusivamente em limitar o acesso a contas altamente privilegiadas como Domain Admin e Administrador do servidor local. Embora essa abordagem forneça aos administradores acesso just-in-time, todas as contas poderosas permanecem disponíveis — e, portanto, vulneráveis — mesmo quando não estão em uso.

O Netwrix Privilege Secure permite que você reduza drasticamente sua superfície de ataque eliminando a maioria dessas contas privilegiadas permanentes. Em vez disso, os administradores recebem o nível exato de direitos necessário para completar uma tarefa, exatamente no momento em que são necessários e apenas pelo tempo necessário. Essa abordagem também permite que você reduza o número de pessoas que precisam ser membros de Domain Admins, reduzindo ainda mais os riscos de segurança. Além disso, a solução remove ou minimiza artefatos que são frequentemente usados para comprometer contas.

Compartilhar em

Saiba Mais

Sobre o autor

Kevin Joyce

Diretor de Product Management

Diretor de Product Management na Netwrix. Kevin tem uma paixão por segurança cibernética, especificamente em compreender as táticas e técnicas que os atacantes usam para explorar os ambientes das organizações. Com oito anos de experiência em product management, focando em Active Directory e segurança do Windows, ele levou essa paixão para ajudar a construir soluções para organizações protegerem suas identidades, infraestrutura e dados.

Saiba mais sobre este assunto

Gerenciamento de configuração para controle seguro de endpoint

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?