O que é a Conformidade com NIST SP 800-171? Um Guia para Proteger Seus Dados Sensíveis

Nov 20, 2023

O NIST SP 800-171 detalha os requisitos que todos os contratados do Departamento de Defesa (DoD) são obrigados a seguir há anos. As diretrizes foram atualizadas em 2020, e a Revisão 3 foi publicada em maio de 2023.

Netwrix está pronta para ajudar organizações a alcançar, manter e comprovar a conformidade com a NIST 800-171. Abaixo, resumimos seus principais requisitos e compartilhamos recomendações para começar com a regulamentação.

Conteúdo relacionado selecionado:

O que é NIST 800-171?

NIST Special Publication 800-171 abrange a proteção de informações controladas não classificadas (CUI) em sistemas de informação não federais e organizações. Tem como objetivo ajudar organizações que prestam serviços a agências federais ou estaduais a garantir que os sistemas que processam ou armazenam CUI sejam seguros e sob controle estrito.

Ordem Executiva 13556 estabeleceu um programa CUI em todo o governo a fim de “padronizar a maneira como o ramo executivo lida com informações não classificadas que precisam de proteção.” Informação Não Classificada Controlada é qualquer informação criada pelo governo que é não classificada, mas ainda assim necessita de proteção. Isso inclui e-mails, arquivos eletrônicos, plantas, desenhos, informações proprietárias de empresas ou contratados (como pedidos de vendas e contratos) e registros físicos. Todas as categorias de informações sensíveis protegidas pela NIST 800-171 estão descritas no CUI registry.

Quem deve cumprir os requisitos do NIST SP 800-171?

A conformidade com o NIST SP 800-171 é necessária para organizações não federais que processam, armazenam ou transmitem CUI. Exemplos podem incluir:

- Contratantes de defesa

- Organizações cujos contratos com agências federais envolvem a criação, manuseio ou armazenamento de CUI

- Instituições de saúde que colaboram com o governo dos EUA, especialmente aquelas que atendem veteranos através do VA

- Universidades e estabelecimentos de pesquisa financiados por agências federais que utilizam CUI

- Empresas aeroespaciais e de aviação que possuem contratos com a NASA ou outros órgãos governamentais

- Fabricantes de produtos para uso do governo federal, como equipamentos militares

- Prestadores de serviços de TI que gerenciam sistemas de TI governamentais ou oferecem serviços em nuvem para agências federais

- Instituições financeiras que gerenciam dados financeiros para agências governamentais ou que prestam serviços financeiros ao governo

- Escritórios de advocacia que trabalham em casos governamentais ou questões jurídicas sensíveis

- Organizações que fazem parte da cadeia de suprimentos de um contratado do governo e têm acesso a CUI

Como as organizações comprovam a conformidade?

Enquanto a versão original do NIST SP 800-171 permitia que as organizações autoatestassem seu nível de conformidade, a partir da Rev 2, elas devem passar por avaliações de assessores certificados para determinar seu nível de conformidade, com base no Cybersecurity Maturity Model Certification (CMMC).

CMMC é uma estrutura de avaliação e programa de certificação que detalha um conjunto de níveis de maturidade em cibersegurança. No CMMC original, os níveis variam do Nível 1 (Higiene Cibernética Básica) ao Nível 5 (Avançado/Progressivo); a versão 2 irá simplificar o modelo para três níveis de cibersegurança e alinhar os requisitos de cada nível com os padrões de cibersegurança do NIST. Qualquer empresa que manuseie CUI deve ser certificada para aderir ao nível CMMC exigido para seus contratos.

Controles NIST SP 800-171

NIST SP 800-171 é composto por 14 famílias de controles que fornecem diretrizes para a proteção de CUI. Aqui estão essas famílias de controles e listas de verificação curtas para ajudá-lo a garantir que você está se alinhando da forma mais eficaz possível com os requisitos de segurança mais importantes do NIST

Controle de Acesso

Esta família é a maior na NIST SP 800-171, com 22 controles. Você precisa monitorar todos os eventos de acesso no ambiente de TI e limitar o acesso a sistemas e dados.

A NIST SP 800-171 recomenda focar nas seguintes ações:

- Implemente o princípio do menor privilégio.

- Controle o fluxo de CUI dentro da organização e criptografe-o em dispositivos móveis.

- Monitore e controle o acesso remoto.

- Controle e restrinja o uso de dispositivos móveis.

- Separe as funções dos indivíduos para ajudar a prevenir atividades anormais.

- Autorize e proteja o acesso sem fio usando criptografia e autenticação.

Conscientização e Treinamento

Este conjunto de controles exige que você garanta que gerentes, administradores de sistemas e outros usuários estejam cientes dos riscos de segurança associados às suas atividades. Eles devem estar familiarizados com as políticas de segurança da organização e práticas básicas de cibersegurança para que possam reconhecer e responder a ameaças internas e externas.

A melhor maneira de garantir a conscientização adequada é fornecer treinamento de segurança aos funcionários regularmente.

Auditoria e Responsabilização

Esta família consiste em 9 controles e exige que você retenha registros de auditoria para usar em investigações de segurança e para manter os usuários responsáveis por suas ações. As organizações precisam coletar e analisar logs de auditoria para detectar atividades não autorizadas e responder a elas prontamente.

Os seguintes passos ajudarão você a implementar esses controles:

- Revise e atualize os eventos auditados.

- Relatório sobre falhas no processo de auditoria.

- Gere relatórios para suportar análises sob demanda e fornecer evidências de conformidade.

- Proteja sistemas de auditoria de acessos não autorizados.

Gestão de Configuração

Esta família também é composta por 9 controles. Você precisa estabelecer e manter configurações de base, o que envolve controlar e monitorar softwares instalados pelos usuários e todas as alterações feitas nos sistemas organizacionais.

Você precisará se concentrar nas seguintes atividades:

- Documente todos os eventos nos quais o acesso foi restringido devido a alterações nos sistemas de TI.

- Aplique o princípio da menor funcionalidade configurando sistemas para fornecer apenas capacidades essenciais.

- Restrinja, desabilite ou impeça o uso de programas, funções, protocolos e serviços que não são essenciais.

- Coloque softwares não autorizados na lista negra.

Identificação e Autenticação

Esta família inclui 11 controles projetados para prevenir o acesso não autorizado a sistemas críticos e mitigar o risco de perda de dados. Você precisa ser capaz de verificar as identidades de usuários, processos e dispositivos na sua rede.

Certifique-se de seguir estas melhores práticas:

- Utilize autenticação multifator (MFA) para acesso à rede e local.

- Desative contas de usuário que estão inativas há muito tempo.

- Crie uma política de password policy, que envolve a aplicação de um nível mínimo de complexidade de senha e o armazenamento apenas de senhas criptografadas.

Resposta a Incidentes

As organizações devem ter uma estratégia de resposta a incidentes que permita uma resposta rápida a qualquer incidente que possa resultar em uma violação de data breach ou inatividade do sistema.

As melhores recomendações aqui são para:

- Implemente capacidades para detectar, analisar, responder e relatar incidentes de segurança.

- Teste regularmente o seu plano de resposta a incidentes.

Manutenção

Uma manutenção inadequada do sistema pode resultar na divulgação de CUI, portanto, representa uma ameaça à confidencialidade dessas informações. Por isso, é necessário realizar a manutenção regularmente.

Em particular, certifique-se de:

- Mantenha uma vigilância próxima sobre indivíduos e equipes que realizam atividades de manutenção.

- Certifique-se de que os equipamentos removidos para manutenção fora do local não contenham dados sensíveis.

- Certifique-se de que as mídias contendo programas de diagnóstico e teste estejam livres de código malicioso.

Proteção de Mídia

Esta família de controles exige que você garanta a segurança de mídias do sistema que contenham CUI, o que inclui tanto mídias em papel quanto digitais.

Você precisará adotar várias medidas:

- Controle e limite o acesso aos meios de comunicação.

- Implemente mecanismos criptográficos para proteger CUI armazenado em mídia digital.

- Antes do descarte, certifique-se de que a mídia do sistema não contenha nenhuma CUI.

- Proíba o uso de dispositivos de armazenamento portáteis quando eles não tiverem um proprietário identificável.

Segurança de pessoal

Este pequeno grupo de controles exige que você monitore as atividades dos usuários e garanta que todos os sistemas que contêm CUI estejam protegidos durante e após ações de pessoal, como demissões de funcionários e transferências de dados.

Proteção Física

A proteção física inclui a proteção de hardware, software, redes e dados contra danos ou perdas devido a eventos físicos.

NIST SP 800-171 exige que as organizações:

- Limite o acesso físico a sistemas e equipamentos apenas a usuários autorizados.

- Mantenha registros de auditoria do acesso físico.

- Controle dispositivos de acesso físico.

Avaliação de Risco

As organizações que estão sujeitas ao NIST SP 800-171 devem avaliar os riscos potenciais aos seus ambientes de TI regularmente. Elas também precisam verificar a existência de vulnerabilidades em sistemas e aplicações críticos e remediar essas questões de acordo com os resultados da avaliação de riscos.

Avaliação de Segurança

A sua organização deve monitorar e avaliar seus controles de segurança para determinar se eles são eficazes o suficiente para ajudar a manter seus dados seguros. Você precisa:

- Tenha um plano que descreve os limites do sistema, as relações entre sistemas e os procedimentos para implementar os requisitos de segurança.

- Atualize esse plano periodicamente.

- Implemente um plano de ação para reduzir ou eliminar vulnerabilidades em sistemas críticos.

Proteção de Sistemas e Comunicações

Esta família relativamente grande consiste em 16 controles para monitorar, controlar e proteger informações que são transmitidas ou recebidas por sistemas de TI.

Em particular, você precisa:

- Previna a transferência não autorizada de informações.

- Construa sub-redes para componentes de sistemas acessíveis ao público que estejam separados das redes internas.

- Implemente mecanismos criptográficos para prevenir a divulgação não autorizada de CUI.

- Negue o tráfego de comunicações de rede por padrão.

- Controle e monitore o uso de código móvel e tecnologias VoIP.

Integridade de Sistema e Informação

Este grupo de controles exige que você identifique e corrija rapidamente falhas no sistema, bem como proteja ativos críticos contra códigos maliciosos.

Isso inclui as seguintes tarefas:

- Monitore e responda imediatamente a alertas de segurança que possam indicar uso não autorizado dos sistemas de TI ou outra ameaça cibernética.

- Realize varreduras periódicas dos sistemas de TI e escaneie arquivos de fontes externas à medida que são baixados, abertos ou executados.

- Atualize antivírus, anti-malware e ferramentas relacionadas assim que novas versões estiverem disponíveis.

Conteúdo relacionado selecionado:

Melhores Práticas para Conformidade com NIST SP 800-171

As seguintes melhores práticas ajudarão você a se tornar compatível com NIST SP 800-171:

- Compreenda os requisitos: Dedique tempo para estudar minuciosamente a Publicação Especial 800-171 do NIST, incluindo seus requisitos, controles e práticas de segurança recomendadas.

- Classifique seus dados: Para cumprir com o NIST SP 800-171, você precisa saber qual CUI sua organização gerencia para poder aplicar os controles de segurança apropriados para protegê-lo.

- Implemente controles de acesso rigorosos: Controle o acesso a CUI usando estratégias como autenticação forte, políticas eficazes de password policies, acesso baseado em funções e revisões regulares de acesso.

- Forneça treinamento regular de segurança: Eduque seus funcionários sobre as melhores práticas de cibersegurança e a importância da conformidade com o NIST. O erro humano é uma causa comum de violações de segurança, portanto, manter sua força de trabalho informada e vigilante é crucial.

- Atividade de auditoria: Implemente monitoramento contínuo para detectar e responder prontamente a ameaças de segurança.

- Tenha um plano de resposta a incidentes: Desenvolva um plano abrangente detalhando os passos a serem seguidos em caso de violação de segurança. Estar preparado para responder eficazmente pode minimizar significativamente o impacto de um incidente de segurança.

- Gerencie riscos de terceiros: Se você trabalha com fornecedores ou prestadores de serviços terceirizados, garanta que eles também sigam os padrões de conformidade NIST. Avalie suas práticas de segurança e estabeleça diretrizes claras para a proteção de dados em seus contratos.

- Mantenha registros: Mantenha registros detalhados dos seus esforços de conformidade, avaliações e incidentes de segurança. A documentação não só ajuda a demonstrar a conformidade, mas também auxilia na análise e melhoria pós-incidente.

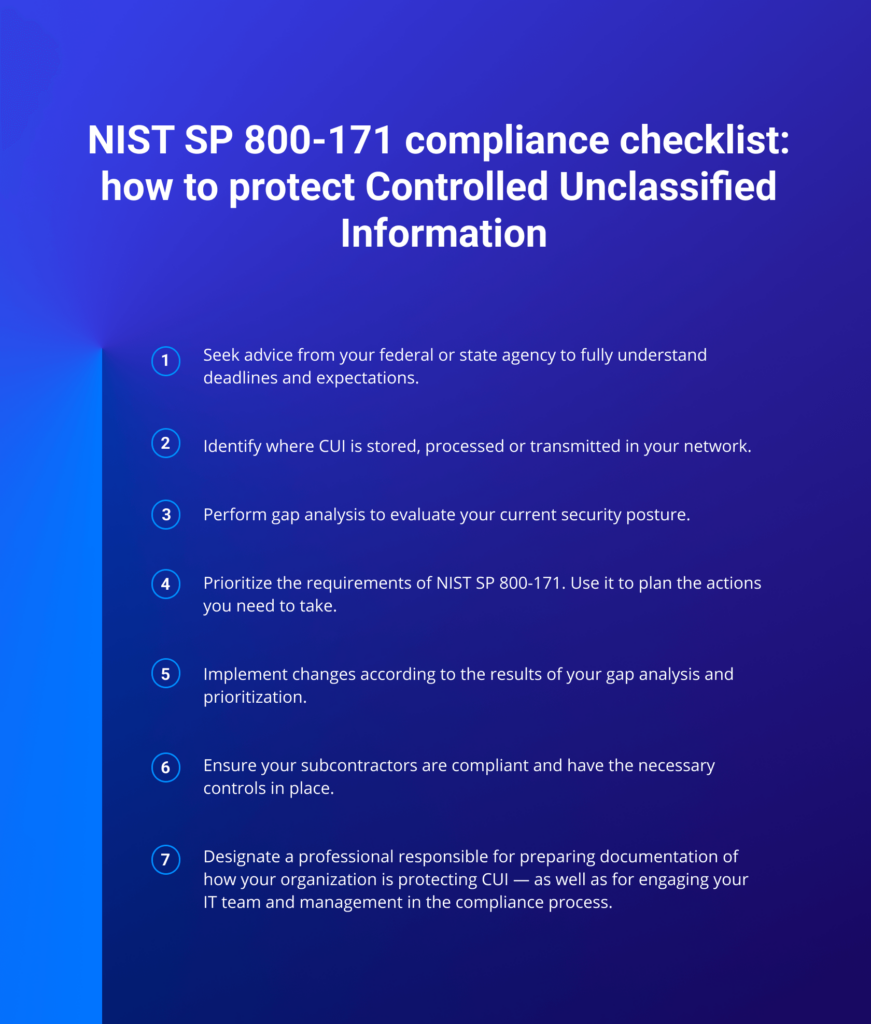

Lista de verificação de conformidade com NIST SP 800-171

A seguinte lista de verificação ajudará você a garantir a conformidade com NIST 800-171:

- Procure aconselhamento da sua agência federal ou estadual. Mesmo que você não seja um contratado do DoD, se você presta serviços a outras agências do governo federal, há uma boa chance de que essas agências peçam que você comprove sua conformidade com o NIST SP 800-171. Você precisa ter certeza de que entende completamente o que sua agência federal ou estadual espera de você e os prazos deles.

- Defina CUI conforme se aplica à sua organização. Identifique onde o CUI é armazenado, processado ou transmitido na sua rede.

- Realize uma análise de lacunas. Avalie sua postura de segurança para determinar onde você está atualmente em conformidade e onde precisa de trabalho adicional.

- Priorize e planeje as ações que você precisa tomar.

- Implemente mudanças de acordo com os resultados da sua análise de lacunas e priorização.

- Garanta que seus subcontratados estejam em conformidade com o NIST SP 800-171.

- Designe uma pessoa que será responsável por preparar a documentação de como sua organização está protegendo CUI, bem como por envolver sua equipe de TI e gestão no processo de conformidade. Existem consultores que oferecem serviços de consultoria e avaliação para ajudá-lo com a conformidade NIST SP 800-171.

Apêndice: Diretrizes Relacionadas

Como vimos, o NIST 900-171 abrange como os contratados não federais devem proteger o CUI. Aqui estão duas publicações relacionadas que você deve conhecer.

NIST SP 800-53

NIST 800-53 abrange como as agências federais devem construir e gerenciar sistemas de segurança da informação. É um suplemento ao Federal Information Security Management Act (FISMA), que se aplica a todas as agências federais. Tem apenas cerca de 125 páginas e cobre principalmente a proteção da informação CUI que é transmitida para os sistemas internos de organizações não federais. Por exemplo, se você é um contratado de uma agência governamental, será orientado pelo NIST 800-171. No entanto, se você é um trabalhador federal, seu departamento deve estar alinhado com NIST 800-53.

NIST 800-53 inclui quatro controles de segurança adicionais que não estão no NIST-800-171:

- Planejamento de Contingência — Abrange ações para se preparar para um ataque cibernético, como planejamento e teste de processos de backup e recuperação.

- Planejamento (Específico da Organização) — Abrange o planejamento de segurança, incluindo o propósito da política, escopo, papéis e responsabilidades

- Avaliação de Segurança e Autorização — Abrange a realização de avaliações de segurança e autorização de acesso a dados sensíveis

- Aquisição de Sistemas e Serviços — Refere-se à aquisição, desenvolvimento e gestão de sistemas e serviços ao longo do seu ciclo de vida.

ISO 27001

ISO 27001 é um padrão para sistemas de gestão de segurança da informação que é projetado para organizações em todo o mundo. É mais flexível do que NIST SP 800-171, detalhando 114 controles em vez de requisitos de segurança específicos. ISO 27001 oferece uma opção de certificação formal.

Embora esses frameworks tenham diferentes áreas de foco, ambos enfatizam a importância de:

- Realizando avaliações de risco

- Estabelecendo políticas e procedimentos abrangentes de segurança da informação

- Restringindo o acesso à informação e sistemas de informação baseado em papéis e responsabilidades

- Treinando o pessoal em como proteger a segurança da informação

- Desenvolvendo procedimentos de resposta a incidentes

- Manutenção de documentação e registros relacionados à segurança da informação

- Avaliando as práticas de segurança dos parceiros da cadeia de suprimentos e estabelecendo requisitos de segurança nos contratos

Quer saber mais sobre a Publicação Especial 800-171 do NIST? Visite a página oficial no Centro de Recursos de Segurança da Computação (CSRC) do NIST: https://csrc.nist.gov/publications/detail/sp/800-171/rev-1/final

Compartilhar em

Saiba Mais

Sobre o autor

Craig Riddell

Field CISO NAM

Craig é um líder premiado em segurança da informação especializado em gestão de identidade e acesso. Em seu papel como Field CISO NAM na Netwrix, ele utiliza sua ampla experiência na modernização de soluções de identidade, incluindo experiência com Privileged Access Management, zero standing privilege e o modelo de segurança Zero Trust. Antes de se juntar à Netwrix, Craig ocupou cargos de liderança na HP e Trend Micro. Ele possui as certificações CISSP e Certified Ethical Hacker.

Saiba mais sobre este assunto

Mercado de soluções de Privileged Access Management: guia 2026

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?