A Importância das Avaliações de Risco de Segurança e Como Realizá-las

Aug 4, 2023

Avaliações de risco de TI são vitais para a cibersegurança e gestão de risco de segurança da informação em todas as organizações hoje em dia. Ao identificar ameaças aos seus sistemas de TI, dados e outros recursos e entender seus potenciais impactos nos negócios, você pode priorizar seus esforços de mitigação para evitar interrupções dispendiosas nos negócios, violações de dadoses, penalidades de conformidade e outros danos.

Este artigo explica o que é uma avaliação de risco de segurança, os benefícios de realizar avaliações de risco de segurança regulares e as etapas envolvidas no processo de avaliação de risco.

O que são Avaliações de Risco de TI e Avaliações de Risco de Segurança?

Security risk assessment is the process of identifying vulnerabilities in the IT ecosystem and understanding the financial threat they pose to the organization, from downtime and related profit loss to legal fees and compliance penalties to customer churn and lost business. A careful and thorough risk assessment will help you accurately prioritize your security efforts as part of your broader cybersecurity program.

Avaliações de risco de segurança são um subconjunto de um processo mais amplo — avaliação de risco de TI. Avaliações de risco de TI consideram não apenas ameaças à cibersegurança, mas uma série de cyber risks. O Institute of Risk Management define risco cibernético como “Qualquer risco de perda financeira, interrupção ou dano à reputação de uma organização decorrente de algum tipo de falha em seus sistemas de tecnologia da informação.” De forma similar, Gartner define risco cibernético da seguinte maneira: “O potencial para um resultado negócio não planejado, envolvendo a falha ou uso indevido de TI.”

Exemplos de riscos cibernéticos incluem:

- Exfiltração de dados sensíveis ou importantes

- Credenciais comprometidas

- Ataques de phishing

- Ataques de negação de serviço (DoS)

- Ataques à cadeia de suprimentos

- Configurações mal configuradas

- Falhas de hardware

- Desastres naturais

- Erros humanos

É importante notar que ambos os tipos de avaliações de risco não são eventos únicos. Eles devem ser realizados regularmente devido à natureza dinâmica tanto dos ambientes de TI quanto das metodologias de ataque. Os benefícios e procedimentos explicados abaixo se aplicam tanto às avaliações de risco de TI quanto às avaliações de risco de segurança.

Reduza o Risco de Violação de Dados Estendendo a Visibilidade Além do SIEM

Obtenha o guia para aprender como mitigar ameaças cibernéticas hoje

Saiba MaisBenefícios das Avaliações de Risco de Segurança

As avaliações de risco de TI e avaliações de risco de cibersegurança oferecem um valor significativo para a organização. Os principais benefícios incluem:

- Percepção de onde residem os seus ativos de TI mais valiosos — Alguns repositórios de dados, máquinas e outros ativos de TI são mais importantes do que outros. Uma vez que os ativos de TI que você possui e o valor deles podem mudar ao longo do tempo, é importante repetir o processo de avaliação de risco regularmente.

- Compreensão de risco — Ao identificar e analisar as ameaças potenciais ao seu negócio, você pode focar primeiro nos riscos que têm o maior impacto potencial e a maior probabilidade.

- Identificação e remediação de vulnerabilidades — Uma metodologia de avaliação de risco de TI focada em lacunas pode ajudá-lo a identificar e fechar vulnerabilidades que atores de ameaças podem explorar. Exemplos incluem software sem atualizações, políticas de acesso excessivamente permissivas e dados não criptografados.

- Mitigação de custos — Realizar uma avaliação de risco de segurança não apenas protege seu negócio do alto custo de uma violação de dados, mas também possibilita o uso prudente do orçamento para iniciativas de segurança que oferecem o maior valor.

- Conformidade regulatória — Avaliações regulares de risco de segurança podem ajudar organizações a cumprir com os requisitos de de mandatos como HIPAA, PCI DSS, SOX e GDPR, e assim evitar multas custosas e outras penalidades.

- Confiança aprimorada do cliente — Demonstrar um compromisso com a segurança pode aumentar a confiança do cliente, o que pode levar a uma melhor retenção de clientes.

- Tomada de decisão informada — A visão detalhada fornecida por uma avaliação de risco de cibersegurança facilitará uma melhor tomada de decisão em relação a investimentos em segurança, infraestrutura e pessoal.

Etapas de uma Avaliação de Risco de Segurança

Agora vamos passar pelos passos de uma avaliação de risco de segurança adequada:

- Identifique e priorize os ativos.

- Identifique ameaças.

- Identifique vulnerabilidades.

- Analise os controles existentes.

- Determine a probabilidade de um incidente.

- Avalie o impacto que uma ameaça poderia ter.

- Priorize os riscos.

- Recomende controles.

- Documente os resultados da avaliação.

Observe que, embora entidades maiores possam encarregar suas equipes internas de TI com esse processo, organizações sem um departamento de TI dedicado poderiam se beneficiar ao delegar isso a um especialista externo.

Passo 1. Identificar e Priorizar os Ativos de TI

Os ativos de TI incluem servidores, impressoras, laptops e outros dispositivos, bem como dados como informações de contato de clientes, mensagens de e-mail e propriedade intelectual. Durante esta etapa, certifique-se de solicitar a contribuição de todos os departamentos e unidades de negócios; essa abordagem ajuda a garantir que você obtenha uma compreensão completa dos sistemas que a organização utiliza e dos dados que ela cria e coleta.

Você também precisa determinar a importância de cada ativo cibernético. Critérios comumente utilizados incluem o valor monetário do ativo, o papel em processos críticos e a situação legal e de conformidade. Você pode então classificar seus ativos em categorias, como crítico, maior ou menor.

Passo 2. Identificar Ameaças

Uma ameaça é qualquer coisa que possa causar dano à sua organização. Exemplos incluem atores de ameaças externas, malware, atos maliciosos por usuários empresariais e erros por administradores insuficientemente treinados.

Etapa 3. Identificar Vulnerabilidades

Uma vulnerabilidade é uma fraqueza que pode permitir que uma ameaça prejudique sua organização. As vulnerabilidades podem ser identificadas usando análise, relatórios de auditoria, o NIST vulnerability database, dados de fornecedores, procedimentos de teste e avaliação de segurança da informação (ST&E), testes de penetração e ferramentas automatizadas de varredura de vulnerabilidades.

Passo 4. Analisar Controles Existentes

Analise os controles que estão em vigor para reduzir a probabilidade de uma ameaça explorar uma vulnerabilidade. Exemplos de controles técnicos incluem criptografia, sistemas de detecção de intrusão e autenticação multifator (MFA). Controles não técnicos incluem políticas de segurança, procedimentos administrativos e proteções físicas ou ambientais.

Tanto os controles técnicos quanto os não técnicos podem ser subdivididos em categorias preventivas ou detectivas. Controles preventivos, como criptografia e MFA, são projetados para impedir ataques. Controles detectivos, como trilhas de auditoria e sistemas de detecção de intrusão, são utilizados para identificar ameaças que já ocorreram ou que estão ocorrendo no momento.

Passo 5. Determine a Probabilidade de um Incidente

Avalie a probabilidade de cada vulnerabilidade ser explorada usando fatores como a natureza da vulnerabilidade, a capacidade e intenção da fonte de ameaça e a presença e eficácia dos seus controles. Em vez de uma pontuação numérica, muitas organizações usam rótulos como alto, médio e baixo para denotar a probabilidade de uma ameaça.

Etapa 6. Avalie o Impacto que uma Ameaça Poderia Causar

Avalie as potenciais consequências de um incidente no qual um ativo é perdido ou comprometido. Fatores chave a considerar incluem:

- O papel do ativo e quaisquer processos dependentes

- O valor do ativo para a organização

- A sensibilidade do ativo

Para esta etapa, comece com uma análise de impacto nos negócios (BIA) ou um relatório de análise de impacto na missão. Esses documentos utilizam medidas quantitativas ou qualitativas para avaliar as repercussões de danos aos ativos de informação da organização, incluindo impactos na sua confidencialidade, integridade e disponibilidade. O impacto pode ser categorizado qualitativamente como alto, médio ou baixo.

Etapa 7. Priorize os Riscos

Para cada par ameaça/vulnerabilidade, determine o nível de risco ao sistema de TI, com base no seguinte:

- A probabilidade de que a ameaça explore a vulnerabilidade

- O custo aproximado de cada uma dessas ocorrências

- A adequação dos controles de segurança do sistema de informação existentes ou planejados para eliminar ou reduzir o risco

Uma ferramenta útil para estimar riscos dessa maneira é uma matriz de nível de risco. Uma alta probabilidade de que a ameaça ocorra é dada um valor de 1,0; uma probabilidade média é atribuída um valor de 0,5; e uma baixa probabilidade de ocorrência é dada uma classificação de 0,1. Da mesma forma, um alto nível de impacto é atribuído um valor de 100, um nível de impacto médio 50 e um nível de impacto baixo 10. O risco é calculado multiplicando o valor da probabilidade da ameaça pelo valor do impacto, e os riscos são categorizados como alto, médio ou baixo com base no resultado.

Etapa 8. Recomendar Controles

Usando o nível de risco como base, determine as ações necessárias para mitigar o risco. Aqui estão algumas diretrizes gerais para cada nível de risco:

- Alta — Um plano para medidas corretivas deve ser desenvolvido o mais rápido possível.

- Médio — Um plano para medidas corretivas deve ser desenvolvido dentro de um prazo razoável.

- Baixo— A equipe deve decidir se aceita o risco ou implementa ações corretivas.

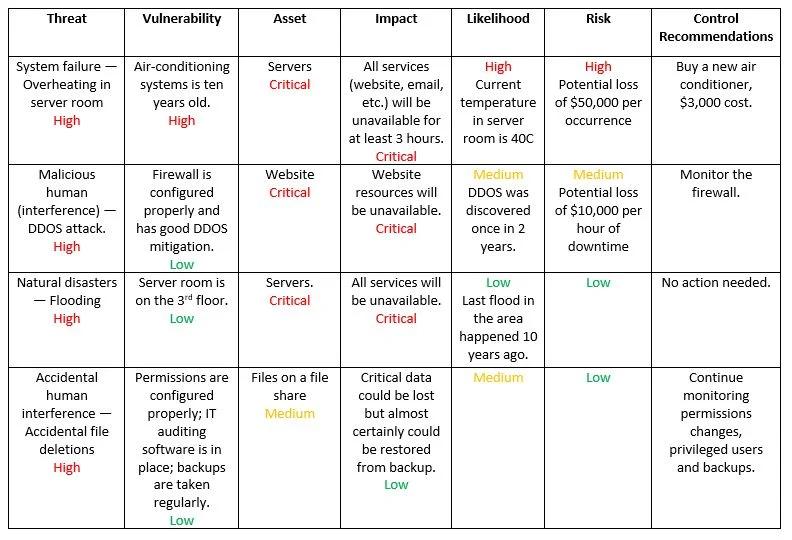

Etapa 9. Documente os Resultados

O último passo do processo de avaliação de risco é criar um relatório abrangente que auxilia a gestão a tomar decisões informadas sobre orçamento, políticas, procedimentos e mais. O relatório deve delinear cada ameaça, vulnerabilidades associadas, ativos em risco, impacto potencial na sua infraestrutura de TI, probabilidade de ocorrência e medidas de controle recomendadas e custo. Frequentemente, um relatório de avaliação de risco identificará etapas de remediação chave que podem mitigar múltiplos riscos.

Resumo

Avaliações de risco de segurança e processos de gestão de risco são a base de qualquer estratégia de gestão de segurança porque fornecem uma visão detalhada das ameaças e vulnerabilidades que podem levar a danos financeiros para o negócio e como devem ser mitigadas. Com uma avaliação clara das suas vulnerabilidades de segurança de TI e percepção do valor dos seus ativos de dados, você pode refinar sua política de segurança e práticas para defender melhor contra ataques cibernéticos e proteger seus ativos críticos.

Otimize suas avaliações de risco de segurança com Netwrix Auditor

FAQ

O que é avaliação de risco de TI?

A avaliação de risco de TI é o processo de identificar os ativos críticos de TI de uma organização, possíveis ameaças que possam danificar ou comprometer esses ativos e vulnerabilidades na infraestrutura de TI, e analisar essas informações a fim de melhorar os controles de segurança para prevenir violações de dados e interrupção das operações comerciais essenciais.

Como você realiza uma avaliação de risco de TI?

Os passos em uma avaliação de risco de TI incluem o seguinte: Identificar os ativos de TI e seus valores; descobrir ameaças potenciais para cada ativo; descobrir vulnerabilidades que podem ser exploradas por essas ameaças; e estimar a probabilidade dos eventos de ameaça potenciais. Além disso, é importante criar um relatório de análise de risco de TI que inclua um plano para abordar os riscos de acordo com a sua prioridade.

Quais são os componentes da avaliação de risco de segurança?

Os componentes-chave de uma avaliação de risco incluem o seguinte:

- Um catálogo de ativos de TI e os processos e operações comerciais que dependem deles

- Uma lista detalhada das potenciais ameaças a cada um desses ativos e a probabilidade de sua ocorrência

- Uma análise das vulnerabilidades que poderiam levar à perda ou comprometimento dos ativos de TI

- Uma lista dos controles de segurança atualmente em vigor para mitigar riscos

- Uma avaliação do impacto financeiro que a organização sofreria se o evento de ameaça ocorresse

Compartilhar em

Saiba Mais

Sobre o autor

Ilia Sotnikov

VP de Experiência do Usuário

Ilia Sotnikov é Estrategista de Segurança & Vice-Presidente de Experiência do Usuário na Netwrix. Ele tem mais de 20 anos de experiência em cibersegurança, bem como experiência em gestão de TI durante seu tempo na Netwrix, Quest Software e Dell. No seu cargo atual, Ilia é responsável pela capacitação técnica, design de UX e visão de produto em todo o portfólio de produtos. As principais áreas de especialização de Ilia são segurança de dados e gestão de riscos. Ele trabalha em estreita colaboração com analistas de empresas como Gartner, Forrester e KuppingerCole para obter um entendimento mais profundo das tendências de mercado, desenvolvimentos tecnológicos e mudanças na paisagem da cibersegurança. Além disso, Ilia é um colaborador regular no Forbes Tech Council, onde compartilha seu conhecimento e percepções sobre ameaças cibernéticas e melhores práticas de segurança com a comunidade de TI e negócios em geral.

Saiba mais sobre este assunto

Mercado de soluções de Privileged Access Management: guia 2026

Os próximos cinco minutos de conformidade: construindo segurança de dados com foco em identidade em toda a APAC

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real