Encontrando Senhas Fracas no Active Directory

Sep 6, 2022

Saber as credenciais de qualquer conta de usuário na sua rede confere a um adversário um poder significativo. Após se autenticar como um usuário legítimo, ele pode se mover lateralmente para outros sistemas e elevar seus privilégios para implantar ransomware, roubar dados críticos, interromper operações vitais e mais.

A maioria das organizações sabe disso e toma medidas para proteger as credenciais dos usuários. Em particular, elas usam a Active Directory password policy para impor requisitos de comprimento, complexidade e histórico de senhas, e estabelecem uma política para bloquear uma conta após um determinado número de tentativas de login malsucedidas. Então, elas estão seguras, certo?

Infelizmente não. Mesmo com esses controles em vigor, muitas pessoas escolhem senhas facilmente previsíveis como Winter2017 ou Password!@# porque estão de acordo com os padrões da empresa, mas são fáceis de lembrar. Essas senhas fracas deixam a organização vulnerável a um dos ataques mais simples que os adversários usam para obter um ponto de apoio em uma rede: a adivinhação.

Você pode se surpreender com a eficácia dessa estratégia. Vamos analisar um exemplo de ataque de adivinhação de senha e, em seguida, explorar como você pode avaliar sua vulnerabilidade e fortalecer sua cibersegurança.

Conteúdo relacionado selecionado:

Como funciona um ataque de pulverização de senhas

Em um ataque de password spraying, o adversário escolhe uma senha comumente usada e tenta utilizá-la para acessar cada conta na organização. A maioria das tentativas falhará, mas uma única falha de acesso para uma conta não acionará o bloqueio. Se todas as tentativas falharem, eles simplesmente tentam novamente com a próxima senha em seu arsenal. Se encontrarem uma senha que foi escolhida por apenas um usuário em sua organização, eles estarão dentro da sua rede, prontos para causar estragos.

Uma maneira de um atacante realizar um ataque de pulverização de senhas é com CrackMapExec, uma ferramenta que é gratuita para baixar do Github. CrackMapExec vem com um módulo Mimikatz (via PowerSploit) para ajudar na colheita de credenciais. Veja como o ataque funciona:

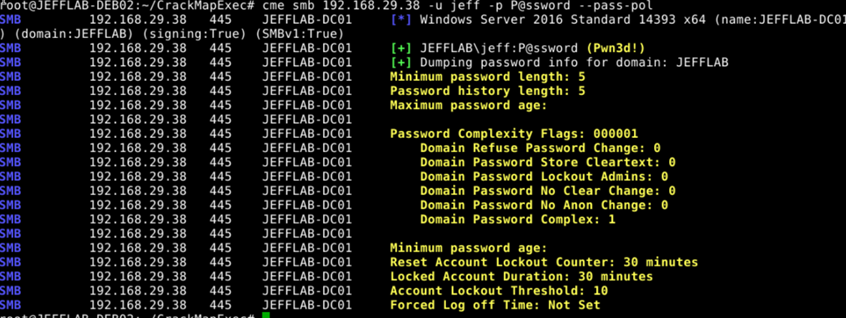

Passo 1. Verifique a política de senha do Active Directory e a política de bloqueio.

Para evitar bloqueios, os atacantes precisam saber quantas senhas incorretas podem tentar por conta. E para escolher senhas que provavelmente funcionarão, eles precisam conhecer a política de senha do AD da empresa. O CrackMapExec fornece ambas as informações. Aqui está um exemplo do resultado que ele oferece:

Agora o atacante sabe que neste ambiente, ele tem 9 tentativas para cada senha de usuário sem acionar o bloqueio. Eles também podem ver que o comprimento mínimo da senha é de 5 caracteres e a complexidade da senha está ativada; essas informações podem ser usadas para criar um dicionário personalizado de senhas candidatas sem desperdiçar tentativas em senhas que seriam rejeitadas pela política. (Alternativamente, eles podem usar uma das várias listas de senhas criadas a partir de vazamentos de data breaches, que também estão prontamente disponíveis no GitHub.)

Passo 2. Enumere todas as contas de usuário.

Em seguida, o adversário precisa de uma lista de contas para testar as senhas. Eles podem extrair facilmente uma lista de todas as contas de usuário com uma consulta LDAP, ou podem usar o recurso rid-brute do CrackMapExec, da seguinte forma:

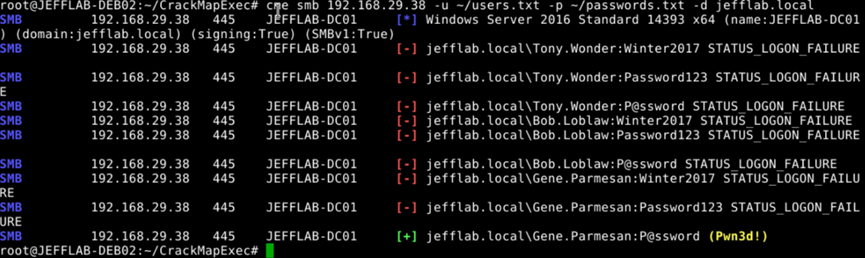

Etapa 3. Tente cada senha em todas as contas de usuário.

Com uma lista de todas as contas de usuário do AD (users.txt) e uma lista de senhas candidatas (passwords.txt), o adversário simplesmente precisa emitir o seguinte comando:

Este comando tentará cada senha em cada conta até encontrar uma correspondência:

Descobrindo suas senhas fracas

Como você pode ver, atacantes sem direitos de acesso no seu ambiente possuem uma maneira muito eficaz de comprometer suas contas AD: simplesmente adivinhando suas senhas em texto simples. Você pode estar se perguntando quão vulnerável sua organização está a tais ataques.

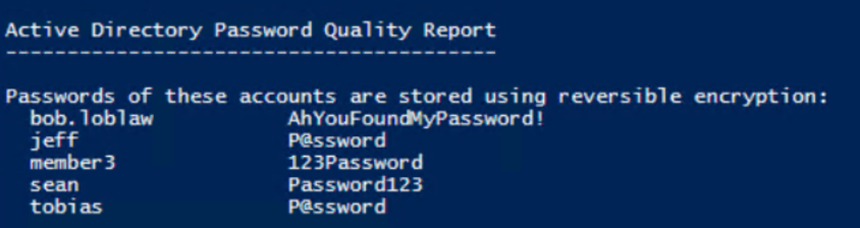

Para descobrir, você pode usar o comando DSInternals Test-PasswordQuality. Ele extrairá os hashes de senha de todas as suas contas de usuário e os comparará com os hashes de senha de um dicionário de senhas fracas.

Aqui está o comando que você pode emitir para executar a análise. Ele pode ser executado remotamente e extrairá hashes de senha usando replicação DC semelhante ao ataque DCSync Mimikatz.

No topo do relatório de saída há uma lista de contas armazenadas com criptografia reversível, um tópico que abordamos em nossa última publicação.

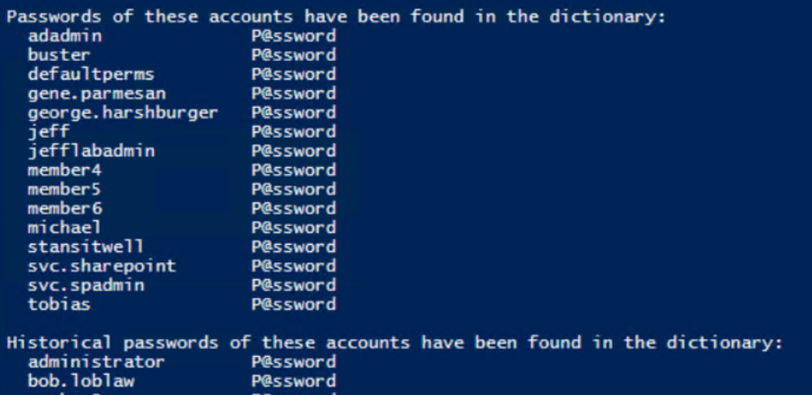

Em seguida, o relatório lista todas as contas cujas senhas foram encontradas no dicionário:

Como a Netwrix pode ajudá-lo a se defender contra senhas fracas

Embora a política de senhas da Microsoft permita que você estabeleça algumas restrições, ela não é suficiente para impedir que seus usuários escolham senhas que adversários possam adivinhar facilmente. A Netwrix oferece uma solução de segurança Active Directory que permite exigir senhas fortes. Melhor ainda, permite que você proteja seu Active Directory de ponta a ponta. Você pode:

- Identifique e mitigue vulnerabilidades no seu Active Directory, incluindo não apenas senhas fracas, mas também permissões excessivas, administradores ocultos, contas inativas e mais.

- Aplique políticas de senha fortes e também controle as configurações e permissões do AD para prevenir o roubo de credenciais.

- Detecte até mesmo ameaças avançadas para impedir que atores mal-intencionados concluam sua missão.

- Contenha imediatamente uma violação de segurança com ações de resposta automatizadas, minimizando os danos ao seu negócio.

- Reverta ou recupere de alterações maliciosas ou impróprias com tempo de inatividade mínimo.

Compartilhar em

Saiba Mais

Sobre o autor

Jeff Warren

Diretor de Produto

Jeff Warren supervisiona o portfólio de produtos da Netwrix, trazendo mais de uma década de experiência em gestão e desenvolvimento de produtos focados em segurança. Antes de se juntar à Netwrix, Jeff liderou a organização de produtos na Stealthbits Technologies, onde utilizou sua experiência como engenheiro de software para desenvolver soluções de segurança inovadoras em escala empresarial. Com uma abordagem prática e um talento para resolver desafios de segurança complexos, Jeff está focado em construir soluções práticas que funcionam. Ele possui um BS em Sistemas de Informação pela Universidade de Delaware.

Saiba mais sobre este assunto

Como criar, alterar e testar senhas usando PowerShell

Usando Windows Defender Credential Guard para Proteger Credenciais Privilegiadas

O que é Microsoft LAPS: Como Você Pode Melhorar a Segurança Dele?

Usando o grupo de usuários protegidos contra ameaças

O que é o Kerberos PAC?