Como copiar uma Configuração em Execução da Cisco para a configuração de inicialização para preservar as alterações de configuração

Sep 10, 2019

Os administradores de rede frequentemente precisam ajustar as configurações de seus switches e roteadores Cisco. No entanto, como o arquivo de configuração em execução é armazenado em memória volátil, quaisquer alterações feitas serão perdidas se o dispositivo for desligado ou reiniciado. Neste artigo, mostraremos como copiar a configuração em execução para a configuração de inicialização para garantir que essas modificações sejam retidas. Também demonstraremos como copiar o arquivo de configuração em execução para a configuração de inicialização para preservar essas alterações.

O Cisco IOS

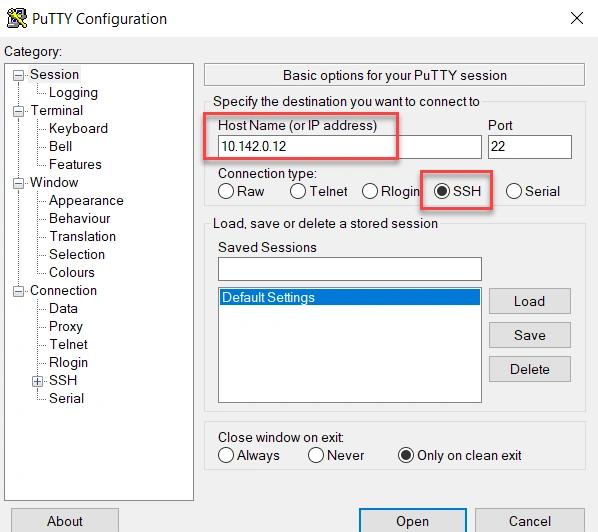

O Cisco IOS, ou Internetwork Operating System, é o software central que alimenta os roteadores e switches da Cisco, possibilitando conectividade de rede, segurança e recursos avançados. Ele também fornece uma Interface de Linha de Comando (CLI) que permite aos administradores de rede inserir comandos em um programa de emulação de terminal. O CLI pode ser acessado por três métodos: o console, Telnet e Secure Shell (SSH). Os comandos disponíveis dependem do modo Cisco que o usuário está utilizando no momento. Neste caso, usaremos o Putty para conectar remotamente a um switch Cisco em uma rede local usando SSH. O uso do Telnet para configurar um dispositivo é inseguro e não deve ser utilizado para implantações regulares. A configuração inicial pode exigir o uso de uma conexão de console ou telnet.

Modos Cisco

Os diversos modos nos dispositivos Cisco fornecem níveis de acesso estruturados e hierárquicos para garantir que os usuários só possam executar comandos dentro de suas permissões. Restringir o acesso é crítico para a saúde da sua rede, pois quaisquer configurações incorretas feitas nos seus dispositivos podem degradar o desempenho ou até mesmo interromper conexões. Os usuários podem confirmar em que modo estão utilizando o prompt do CLI.

Aqui está um resumo conciso dos vários modos Cisco, seus prompts correspondentes e as ações permitidas em cada um.

modo EXEC (modo de usuário)

- Prompt: Router>

- Este é o modo inicial quando um usuário faz login em um dispositivo Cisco. Ele concede ao usuário acesso limitado ao sistema, permitindo-lhe apenas visualizar as configurações e realizar comandos básicos de solução de problemas, como ping e traceroute.

Modo EXEC privilegiado (modo enable)

- Prompt: Router#

- Este modo fornece acesso de nível superior para visualizar configurações e estatísticas. É acessado ao inserir o comando “enable” a partir do User EXEC Mode. Permite que um usuário visualize todas as configurações e execute comandos privilegiados como “reload”, que indica ao switch para reiniciar o Cisco IOS.

- O acesso privilegiado deve ser protegido por senha para evitar o acesso não autorizado.

Modo de Configuração Global

- Router(config)#

- Os comandos feitos no modo de Configuração Global afetam todo o dispositivo. Enquanto os modos EXEC e Privileged EXEC são somente de leitura, o modo de Configuração Global concede ao usuário acesso de escrita para modificar o arquivo de configuração ativo. Para usar o modo de Configuração Global, entre no modo Privileged EXEC e depois execute o comando “configure terminal”. Vários atalhos também são aceitos, como config t.

Modo de configuração da interface

- Router(config-if)#

- Os usuários podem acessar este modo a partir do modo de Configuração Global para configurar interfaces específicas inserindo comandos como “interface FastEthernet 0/0.”

Estes são os modos que os usuários de suporte da Cisco mais comumente utilizam. Outros modos incluem modo de Configuração de Linha, modo de Configuração de Roteador, modo de Configuração de VLAN e modo de Configuração de Subinterface. Abaixo está uma captura de tela da nossa sessão SSH para um switch chamado Cisco Switch 101. Aqui, o usuário transitou do modo EXEC Privilegiado para o modo de Configuração Global.

O comando “Show”

Para alterar qualquer uma das configurações do dispositivo, você deve primeiro saber quais são as configurações. Isso torna o comando “show” especialmente útil, pois é usado para exibir a configuração atual e o status de qualquer dispositivo Cisco. Ele pode ser executado a partir do modo User EXEC e do modo Privileged EXEC. Alguns dos exemplos mais comuns desse comando incluem o seguinte:

show running-config — Exibe a configuração ativa atual do dispositivo.

show startup-config — Mostra a configuração que será carregada na próxima vez que o dispositivo reiniciar.

show version — Exibe informações detalhadas sobre a versão do software do dispositivo Cisco, tempo de atividade e detalhes do hardware.

Onde os Arquivos de Configuração são Armazenados

Os roteadores e switches da Cisco utilizam vários tipos de memória para lidar com funções designadas, e armazenam diferentes tipos de informações. A configuração em execução e a configuração de inicialização são armazenadas em tipos separados de memória. Aqui está um resumo dos principais tipos de memória e como cada um é utilizado.

- RAM (Memória de Acesso Aleatório) — Esta é a memória volátil onde o dispositivo armazena sua configuração em execução, tabelas de roteamento e dados operacionais, tudo isso é perdido após um reinício.

- ROM (Memória Somente de Leitura) — A ROM armazena um programa de inicialização que é carregado quando o switch é ligado pela primeira vez. Esse programa localiza a imagem completa do Cisco IOS e a carrega na RAM.

- Flash memory — This memory can be either inside the device or on a removable memory card. Flash memory stores fully functional Cisco IOS images and is the default location where the switch searches for its Cisco IOS at boot time. Flash memory also can be used to store other files, including backup copies of configuration files.

- NVRAM (RAM não volátil) — NVRAM armazena o arquivo de configuração inicial ou de inicialização que é utilizado quando o dispositivo Cisco é ligado ou reiniciado.

Compreendendo as Duas Configurações

Primeiro, vamos explicar o propósito de cada configuração.

- Configuração em Execução — Esta é a configuração ativa armazenada na RAM do dispositivo. Quaisquer alterações feitas no dispositivo são imediatamente refletidas aqui. Como a RAM é dinâmica, um reinício ou perda de energia fará com que o dispositivo reverta para sua última configuração salva.

- Configuração de Inicialização — Esta é a configuração que o dispositivo carrega ao iniciar e é armazenada na NVRAM do dispositivo. Quaisquer alterações feitas aqui são persistentes através de reinicializações.

Ambas as configurações apresentam definições idênticas. Abaixo está um exemplo do running-config do nosso switch de teste.

Cisco Switch 101# show running-config

Building configuration...

Current configuration: 1067 bytes

!

! Last configuration change at 11:23:54 UTC Tue Feb 17 2023 by admin

!

version 15.1

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Cisco Switch 101

!

boot-start-marker

boot-end-marker

!

!

enable secret 5 $1$mERr$2T3mEi2Kt7PF9Fv9A4A2..

!

no aaa new-model

!

!

ip cef

no ip domain lookup

!

!

interface FastEthernet0/0

ip address 10.142.0.12 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

no ip address

shutdown

duplex auto

speed auto

!

!

ip default-gateway 10.142.0.1

ip classless

!

line con 0

exec-timeout 0 0

privilege level 15

logging synchronous

line aux 0

line vty 0 4

login

!

end

Copiar running-config startup-config

Neste exemplo, primeiro vamos renomear nosso switch para “cisco” usando o comando “hostname”. Agora queremos salvar a configuração em execução para a configuração de inicialização usando o comando “copy”, conforme mostrado abaixo.

copy running-config startup-config

Você também pode usar o comando abreviado:

Copy run start

Isso vai sobrescrever o arquivo de configuração de inicialização atual.

Você também pode copiar a configuração em execução para uma fonte externa, como um servidor TFTP, conforme mostrado no exemplo abaixo para nosso switch recém-renomeado.

cisco# copy running-config tftp:

Address or name of remote host []? 10.137.14.55

Destination filename [running-config]?

!!

cisco#

A explicação desta sequência de comandos é a seguinte:

1. O comando “copy running-config tftp:” inicia o processo.

2. Quando solicitado o endereço do servidor TFTP, deve-se fornecer “10.137.14.55”.

3. Em seguida, o switch solicita o nome do arquivo de destino. Pressionar “Enter” aqui criará o nome padrão “running-config.”

4. O “!!” indica que a transferência foi bem-sucedida.

Você também pode copiar a configuração de inicialização para um servidor TFTP. As melhores práticas de segurança recomendam que você mantenha backups externos das configurações de todos os seus dispositivos Cisco para se preparar para possíveis falhas nos dispositivos e outros desastres.

Apague o conteúdo da NVRAM

Reiniciar ou desligar um dispositivo Cisco apagará suas configurações de execução. Se você deseja apagar o arquivo de configuração de inicialização contido na NVRAM, você pode usar o comando:

cisco# erase startup-config

O dispositivo irá então solicitar que você confirme se deseja realizar a ação.

Uma vez que o processo seja concluído, a configuração de inicialização armazenada na NVRAM será excluída. Se você reiniciar o dispositivo sem antes salvar outra configuração para a configuração de inicialização, o dispositivo será iniciado com suas configurações padrão. As configurações padrão para um switch ou roteador Cisco são as seguintes:

- Todas as interfaces estão ativadas.

- A auto-negociação está habilitada para portas que podem utilizá-la (duplex automático e velocidade automática).

- Todas as interfaces fazem parte da VLAN 1.

Você pode então adicionar configurações como o hostname e o endereço IP do dispositivo, máscara de sub-rede e gateway padrão.

Por que você precisa monitorar as alterações de configuração da Cisco

Modificações impróprias ou acesso não autorizado ao seu dispositivo Cisco de network podem resultar em eficiência de rede reduzida e interrupções nos negócios. Portanto, é crucial implementar processos de auditoria consistentes e monitorar atentamente a atividade dentro da sua infraestrutura de rede.

Netwrix Auditor for Network Devices oferece visibilidade completa da sua infraestrutura de rede e alerta você sobre os eventos que considera mais perigosos. Essas informações claras e acionáveis permitem simplificar significativamente suas investigações de incidentes de segurança. Aqui estão apenas alguns dos passos que você pode tomar para maior segurança da rede com uma ferramenta de auditoria Cisco da Netwrix:

- Audite tentativas de acesso a dispositivos de rede e verifique se cada acesso bem-sucedido está devidamente autorizado.

- Monitore redefinições de senha e alterações de configuração.

- Mantenha-se informado sobre falhas de hardware com alertas automáticos.

- Acompanhe varreduras individuais de rede para determinar rapidamente se cada instância foi uma verificação planejada da saúde da rede ou um atacante realizando reconhecimento antes de tentar um data breach.

Não é suficiente salvar suas configurações em execução. Você precisa monitorá-las e outros aspectos de sua infraestrutura de rede para garantir operações normais e seguras para o seu negócio.

Compartilhar em

Sobre o autor

Saiba mais sobre este assunto

Gerenciamento de configuração para controle seguro de endpoint

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?