Encontrando Permissões do Active Directory que Podem Ser Abusadas com BloodHound

Dec 9, 2022

BloodHound é uma ferramenta poderosa que identifica vulnerabilidades no Active Directory (AD). Os cibercriminosos abusam dessa ferramenta para visualizar cadeias de permissões abusáveis do Active Directory que podem permitir que eles obtenham direitos elevados, incluindo a participação no poderoso grupo de Admins do Domínio.

Este guia foi criado para ajudar os testadores de penetração a usar o BloodHound para identificar essas vulnerabilidades primeiro, para que as empresas possam prevenir ataques.

Conteúdo relacionado selecionado:

Melhores práticas de segurança do Active DirectoryO que é BloodHound e como funciona?

BloodHound é uma ferramenta de reconhecimento e gestão de caminhos de ataque do Active Directory que utiliza a teoria dos grafos para identificar relações ocultas, permissões de usuários, sessões e caminhos de ataque em um domínio Windows fonte. Seu principal objetivo é fornecer aos especialistas em cibersegurança o conhecimento necessário para defender seu ecossistema de TI contra atores de ameaças.

Como funciona o BloodHound? Um aplicativo web de página única em JavaScript compilado com Electron, ele armazena objetos do Windows AD como nós em um banco de dados Neo4j. Possui um ingestor PowerShell e suporta Azure a partir da versão 4.0.

Auditoria e Relatórios do Active Directory

Saiba maisColetando permissões do Active Directory

Porque o BloodHound é uma ferramenta de visualização e análise de dados, você deve usá-lo com uma ferramenta de coleta de dados como o SharpHound ou AzureHound. Para coletar o conjunto de suas permissões do Active Directory, siga os passos a seguir:

- Primeiro, baixe e instale a versão mais recente do AzureHound ou SharpHound e, em seguida, execute-o.

- Por padrão, ele criará vários arquivos JSON e os colocará em um arquivo zip. Arraste e solte esse arquivo zip no BloodHound.

- Explore os dados usando BloodHound conforme descrito abaixo.

Como o BloodHound trabalha com as permissões do Active Directory

BloodHound capacita os testadores de penetração do AD a mapear caminhos de ataque — cadeias de permissões de acesso e outras vulnerabilidades de segurança que podem permitir que atacantes se movam lateralmente e elevem seus privilégios no ambiente. Por exemplo, eles podem usar a barra de pesquisa para encontrar o grupo de Usuários do Domínio e verificar se o grupo possui direitos de administrador local em algum lugar e quais objetos do AD ele controla.

O fato é que, ao longo dos anos, muitas organizações perdem o controle de suas permissões do Active Directory. À medida que a empresa cresce e muda, a organização esquece de remover direitos que os usuários não precisam mais, criando vulnerabilidades que os atacantes podem explorar.

Privilégios que são comumente abusados incluem:

- Redefinir Senha — O direito de alterar a senha de uma conta de usuário sem conhecer sua senha atual

- Adicionar Membros — A capacidade de adicionar usuários a um grupo específico

- Controle Total — O direito de fazer o que quiser com um usuário ou grupo

- Write Owner / Write DACL — O direito de alterar permissões e propriedade de um objeto

- Escrever — A capacidade de escrever atributos de objetos

- Direitos Estendidos — Uma combinação de vários direitos, incluindo Reset Password (para uma referência completa do TechNet, clique aqui)

Como usar o BloodHound para coletar permissões do Active Directory

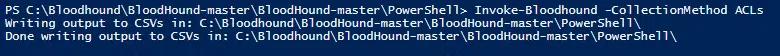

O primeiro passo no mapeamento de caminhos de ataque é a coleta de permissões. Em um computador conectado ao domínio do qual você deseja coletar permissões, execute o seguinte comando PowerShell:

Invoke-Bloodhound -CollectionMethod ACLs

Isso criará uma exportação CSV de todas as permissões do Active Directory, que depois importaremos para o BloodHound.

Caminhos de Ataque Exemplares

Vamos revisar vários exemplos de caminhos de ataque.

Caminho de Ataque 1: Redefinir Senha

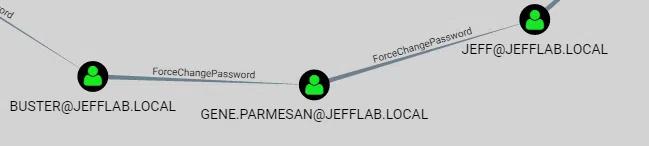

O primeiro caminho de ataque BloodHound que exploraremos é a capacidade de redefinir senhas de usuário.

A capacidade de redefinir uma senha aparecerá no BloodHound como um caminho de ataque rotulado “ForceChangePassword”:

Ao vincular várias redefinições de senha, pode ser possível passar de uma conta sem privilégios para um Domain Admin, conforme ilustrado abaixo:

Observe que se um usuário estiver utilizando ativamente sua conta, ele notará se sua senha for redefinida. Assim, um atacante pode verificar o último horário de logon da conta para ver se pode realizar uma redefinição de senha sem ser descoberto.

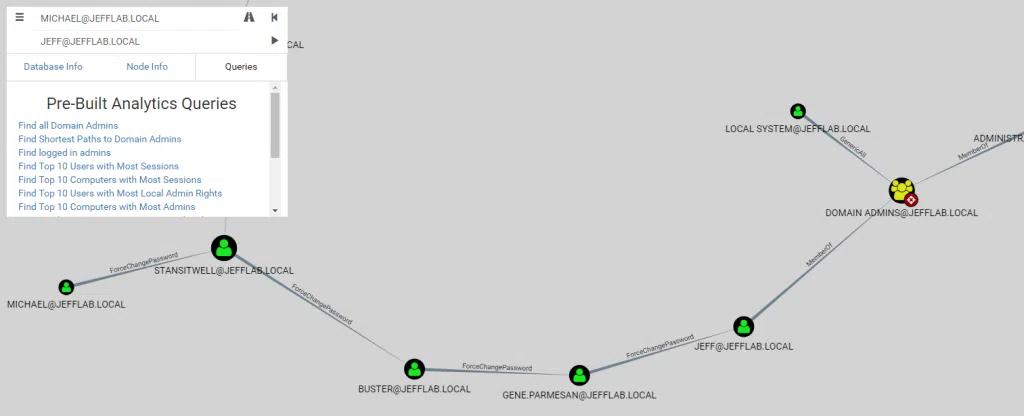

Caminho de Ataque 2: Membros do Grupo

Outro caminho de ataque abusa da capacidade de escrever membros em grupos. Ao adicionar usuários a grupos, um atacante pode elevar lentamente seu acesso até que possa se adicionar a um grupo que tem acesso aos dados sensíveis que está visando. Essa abordagem é muito útil para os adversários porque eles raramente precisam de uma associação em um grupo altamente privilegiado como Domain Admins para acessar os dados que desejam, e adicionar um usuário a grupos menos privilegiados raramente aciona alarmes.

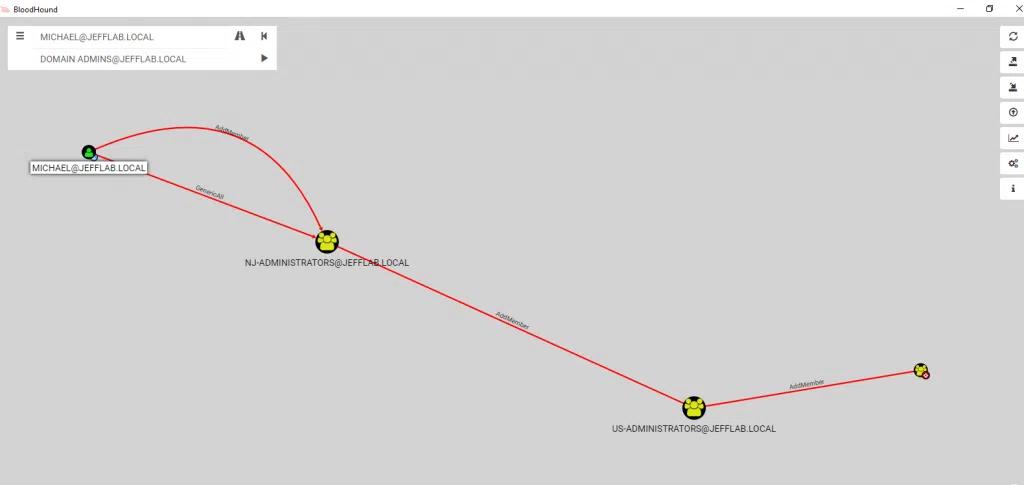

No BloodHound, a capacidade de alterar um grupo aparecerá em um caminho de ataque com o rótulo “AddMember”, conforme mostrado abaixo:

Ao vincular uma série de alterações de associação a grupos, um atacante pode aumentar lentamente seus direitos até alcançar seu objetivo. O exemplo ilustra como um usuário sem privilégios pode se tornar um Administrador de Domínio através de alterações de associação a grupos:

Caminho de Ataque 3: Alterar Permissões

Alterar as permissões de um objeto permite fazer praticamente tudo o que desejar. Por exemplo, pode conceder a si mesmo o direito de alterar a associação de um grupo, redefinir uma senha ou extrair informações valiosas de atributos estendidos. Isso é especialmente perigoso ao usar a solução Local Administrator Password Solution (LAPS).

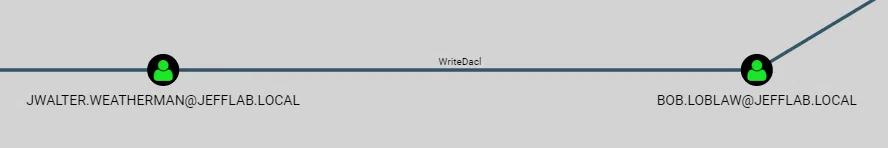

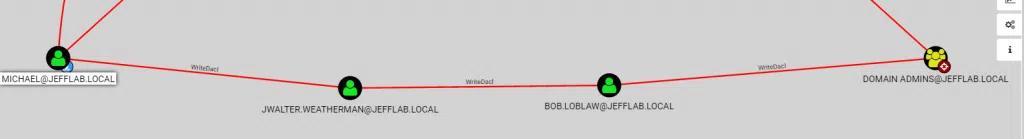

No BloodHound, a capacidade de alterar permissões de um objeto será rotulada como “WriteDacl”:

Ao vincular várias alterações de permissão, um invasor pode mover-se lateralmente e obter direitos elevados, conforme mostrado abaixo:

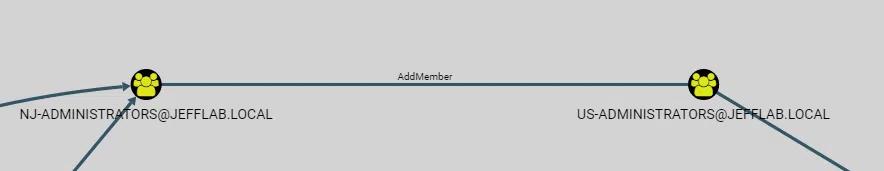

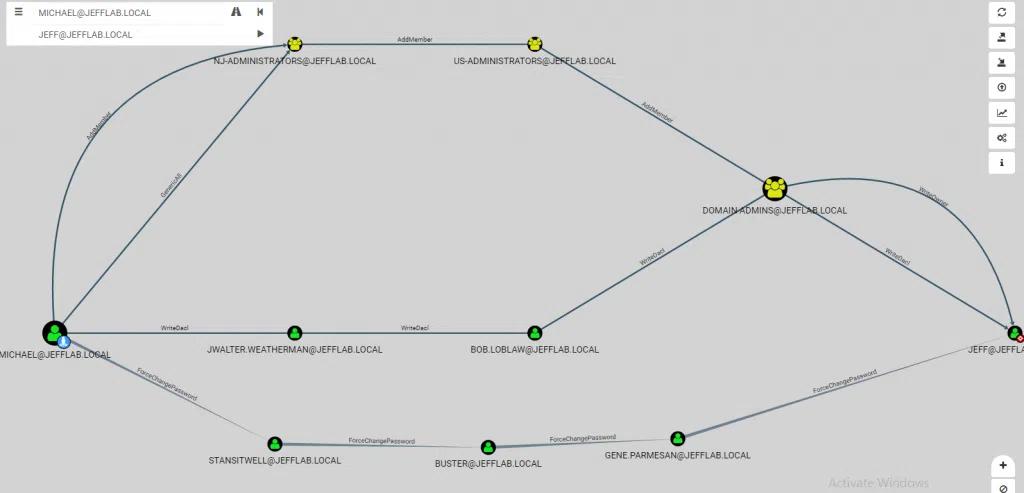

Caminho de Ataque 4: Ataques Combinados

A maioria dos caminhos de ataque envolve vários tipos de permissão. O exemplo abaixo ilustra três caminhos de ataque a partir da conta de usuário não privilegiada “Michael” até uma conta de Administrador de Domínio:

Como a Netwrix pode ajudar você a se proteger contra ataques de permissão do Active Directory

Para melhorar sua segurança, comece revisando as permissões discutidas acima, pois estão entre os direitos mais comumente explorados.

BloodHound é uma ótima maneira de visualizar problemas potenciais no seu domínio do Windows AD. No entanto, requer muito trabalho manual. Assim, sua equipe de cibersegurança pode não conseguir usar o BloodHound para proteger seus ativos e sistemas, especialmente quando já estão ocupados com projetos e solicitações técnicas.

Uma das melhores maneiras de diminuir a superfície de ataque do seu domínio Windows Active Directory é usar a solução de segurança end-to-end do Active Directory da Netwrix. Poderosa, abrangente e fácil de usar, nosso software ajuda você a proteger seu Active Directory, priorizar seus esforços de mitigação de riscos e fortalecer sua postura de segurança. Especificamente, nossa ferramenta capacita você a:

- Identifique, avalie e priorize os riscos na sua postura de AD security posture

- Proteja-se contra o roubo de identidade

- Mantenha o controle sobre as alterações de privilégios

- Detecte e responda prontamente a ameaças, incluindo ameaças avançadas como ataques de Golden Ticket e Kerberoasting

- Minimize interrupções nos negócios com recuperação AD em velocidade relâmpago

Solicite um Teste Gratuito do Netwrix Directory Manager

Compartilhar em

Saiba Mais

Sobre o autor

Joe Dibley

Pesquisador de Segurança

Pesquisador de Segurança na Netwrix e membro da Equipe de Pesquisa de Segurança da Netwrix. Joe é um especialista em Active Directory, Windows e uma ampla variedade de plataformas de software empresarial e tecnologias, Joe pesquisa novos riscos de segurança, técnicas de ataque complexas e as respectivas mitigações e detecções.

Saiba mais sobre este assunto

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

O que é Gerenciamento de Registros Eletrônicos?

Expressões Regulares para Iniciantes: Como Começar a Descobrir Dados Sensíveis

Compartilhamento Externo no SharePoint: Dicas para uma Implementação Sábia

Confianças no Active Directory