Usando o grupo de usuários protegidos contra ameaças

Feb 20, 2015

A Microsoft introduziu o grupo Protected Users no Windows Server 2012 R2 e Windows 8.1, e foi projetado para reforçar as contas que são membros do grupo, em particular para proteger contra pass-the-hash attacks desativando o uso do NT LAN Manager (NTLM), um protocolo de autenticação legado que ainda está presente no Windows para compatibilidade com versões anteriores.

As proteções adicionais são fornecidas apenas quando os usuários fazem login no Windows Server 2012 R2 ou Windows 8.1, e a lista completa de defesas exige que o nível funcional do domínio seja definido para Windows Server 2012 R2 (ou superior).

Protected Users é principalmente destinado ao uso com contas de administrador de domínio e empresa, que são particularmente suscetíveis a ataques, pois quando comprometidas fornecem acesso irrestrito aos sistemas. Isso não quer dizer que outras contas de usuário, que possam ser consideradas um alvo, não possam ser adicionadas a Protected Users. Mas devido às rigorosas restrições impostas aos membros de Protected Users, é essencial realizar testes minuciosos antes.

Não existem soluções alternativas para as restrições, portanto, é prudente garantir que, se você pretende adicionar contas altamente privilegiadas, como administradores de domínio e empresariais, que pelo menos uma que não seja usada para tarefas regulares de administração, seja deixada fora do grupo.

As seguintes proteções estão ativadas para membros do grupo Protected Users ao fazer login de um dispositivo compatível:

- As credenciais em cache estão bloqueadas. Um controlador de domínio deve estar disponível para autenticar o usuário

- Chaves Kerberos de longo prazo não podem ser usadas para fazer login

- As senhas em texto simples não são armazenadas em cache para autenticação Windows Digest ou delegação de credenciais padrão (CredSSP), mesmo quando as políticas relevantes estão ativadas

- A função unidirecional NTLM (NTOWF) está bloqueada

Se o nível funcional do domínio estiver definido para Windows Server 2012 R2 ou superior, proteções adicionais são habilitadas:

- Os tickets de concessão de tickets Kerberos (TGT) não podem ser renovados por um período superior a 4 horas de tempo de vida útil (TTL)

- NTLM está bloqueado

- O Data Encryption Standard (DES) e o RC4 não podem ser usados para pré-autenticação Kerberos

- Delegação restrita e irrestrita está bloqueada

Quando DES e RC4 estão bloqueados, todos os controladores de domínio (DC) devem estar executando o Windows Server 2008 (ou posterior), e antes de adicionar usuários aos Usuários Protegidos, suas senhas devem ser alteradas em um DC do Windows Server 2008 para que as chaves AES sejam armazenadas no Active Directory.

Não consigo ver o grupo de Protected Users no meu domínio

Se você não tem o grupo de Protected Users no seu domínio, precisará garantir que haja pelo menos um DC do Windows Server 2012 R2 e transferir o papel de Emulador do Controlador de Domínio Primário (PDC) da Operação de Mestre Único Flexível (FSMO) para um DC do Windows Server 2012 R2. Se necessário, o papel de PDC pode ser transferido de volta para sua localização original.

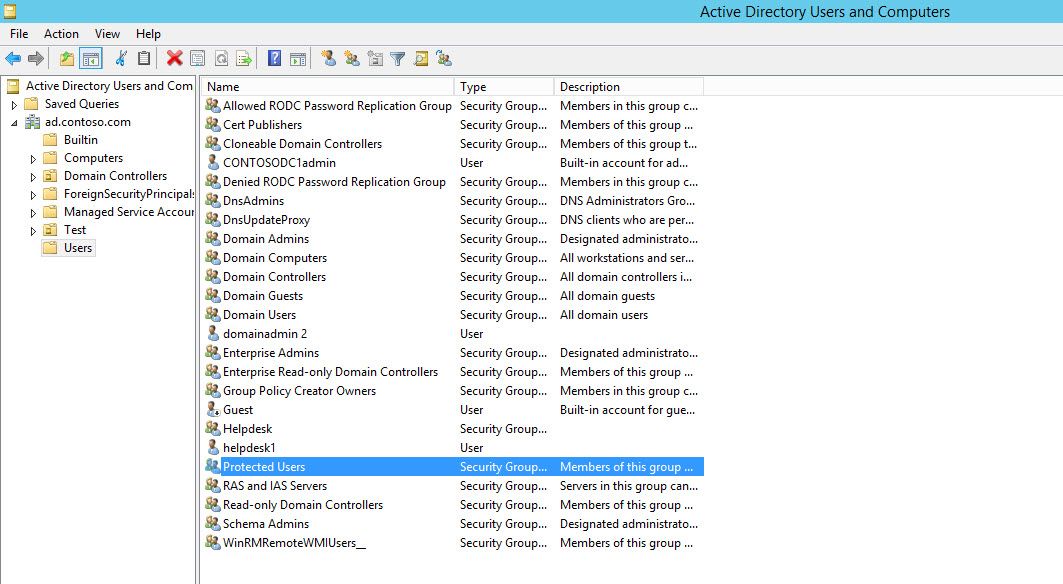

Para verificar se você possui o grupo Protected Users no seu domínio, faça login no Windows Server 2012 R2 como administrador do domínio:

- Abra o Gerenciador de Servidores a partir da tela de Start

- Selecione Active Directory Users and Computers do menu Ferramentas

- No painel esquerdo, expanda seu domínio e clique em Usuários.

Se o grupo Protected Users estiver presente no domínio, você deverá vê-lo à direita. Os usuários podem ser adicionados ao grupo Protected Users, assim como seriam adicionados a qualquer grupo do AD. Usando o PowerShell, por exemplo, para adicionar a conta de usuário admin1 :

Add-ADGroupMember –Identity ‘Protected Users’ –Members admin1

Para transferir a função FSMO de emulador PDC para um DC Windows Server 2012 R2, faça login no DC com uma conta de administrador de domínio e abra um prompt do PowerShell usando o ícone na barra de tarefas da área de trabalho. Agora digite o comando abaixo e pressione ENTER, substituindo DC6 pelo nome do DC Windows Server 2012 R2:

Move-AdDirectoryServerOperationMasterRole -Identity DC6 –OperationMasterRole pdcemulator

Se você deseja confirmar a nova ou a localização original do papel FSMO do emulador PDC, execute o comando abaixo, substituindo ad.contoso.com pelo nome do seu AD domain:

Get-AdDomain ad.contoso.com | Format-List pdcemulator

Netwrix Directory Manager

Compartilhar em

Sobre o autor

Saiba mais sobre este assunto

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?

Análise de Risco Quantitativa: Expectativa de Perda Anual