6 Configurações de Política de Grupo que Você Precisa Acertar

May 7, 2019

Group Policy é uma tecnologia de gerenciamento de configuração que faz parte do Windows Server Active Directory. Pode ser usada para configurar definições nos sistemas operacionais cliente e servidor do Windows para garantir que você tenha uma configuração consistente e segura em dispositivos. Existem literalmente centenas de definições disponíveis para usar conforme você configura seus Group Policy objects (GPOs), mas neste post do blog, vou mostrar seis configurações críticas de segurança do Group Policy que você precisa acertar para garantir a segurança básica no seu ambiente.

Conteúdo relacionado selecionado:

Se você deseja configurar a Diretiva de Grupo para as configurações recomendadas pela Microsoft, faça o download do Security Compliance Toolkit. Ele contém linhas de base de segurança para todas as versões suportadas do Windows, que você pode usar como base para seus próprios objetos de Diretiva de Grupo, e planilhas que listam e explicam todas as configurações recomendadas. Se você possui dispositivos que não são membros de um domínio, use a política local para configurar as configurações. O toolkit contém um aplicativo específico que facilita o gerenciamento de configurações de política local em dispositivos independentes.

Controle de Aplicativo (AppLocker)

A falha em manter softwares não autorizados fora de suas máquinas é uma das principais maneiras pelas quais o malware se apodera dos sistemas. Embora seja importante remover os privilégios de administrador local dos usuários finais para evitar alterações em todo o sistema, essa restrição por si só não é suficiente para impedir que usuários (ou processos executados no contexto de contas de usuários logados) executem códigos que poderiam causar danos sérios.

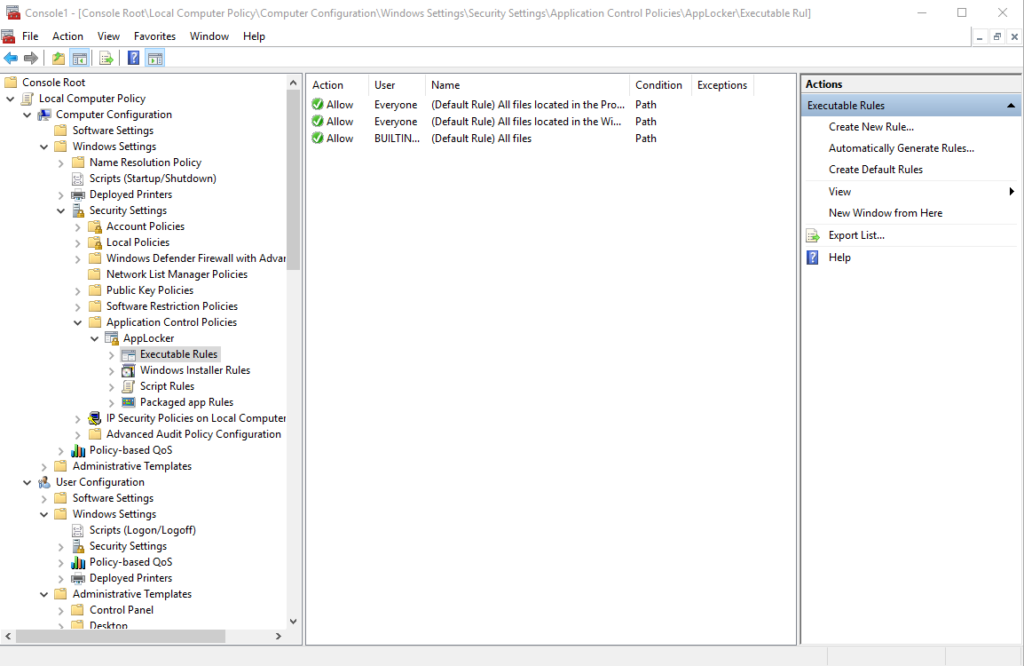

Para abordar isso, o Microsoft Windows 7 introduziu o AppLocker, que permite aos administradores de sistema aplicar rapidamente políticas de controle de aplicativos aos sistemas. O AppLocker funciona estabelecendo uma lista branca de processos, scripts e instaladores que podem ser executados. Você encontrará as configurações do AppLocker no Group Policy em Computer Configuration > Windows Settings > Security Settings > Application Control Policies > AppLocker.

Figura 1. Onde encontrar as configurações do AppLocker na Política de Grupo

Para criar regras para cada categoria listada em AppLocker, clique com o botão direito na categoria (por exemplo, Executable rules) e selecione uma das três opções na parte superior do menu. Selecionar Automatically Generate Rules… faz uma varredura em um sistema de referência e cria regras baseadas nos executáveis instalados em locais confiáveis. Se decidir criar regras manualmente, certifique-se de Create Default Rules; caso contrário, você corre o risco de desabilitar funcionalidades críticas no Windows que poderiam tornar os sistemas inutilizáveis.

Depois de configurar algumas regras, clique com o botão direito em AppLocker e selecione Propriedades no menu. Na aba Enforcement , clique nas categorias de regras que deseja ativar e selecione Audit only no menu. Deixe suas regras rodarem no modo de auditoria por algum tempo e verifique o log de Eventos do Windows para identificar problemas. Se tiver certeza de que as regras não bloqueiam nenhum aplicativo importante ou recursos do Windows, altere a configuração para Enforce rules.

O serviço de Application Identity deve estar em execução nos dispositivos antes que o AppLocker aplique as políticas. No Windows 10, o AppLocker também pode ser configurado através do editor de Política de Grupo Local. No entanto, com o Windows 10, a Microsoft introduziu o Windows Defender Application Control (anteriormente Device Guard), que é uma tecnologia de controle de aplicativos mais robusta e difícil de ser contornada por administradores locais.

Conteúdo relacionado selecionado:

Windows Update

O Windows Update é um componente crítico do Windows que garante que o sistema operacional e outros softwares permaneçam atualizados. Se a sua organização utiliza o Windows 10, considere usar o Windows Update for Business (WUfB) para manter os dispositivos corrigidos. Diferentemente do Windows Server Update Services (WSUS), o WUfB não requer nenhuma infraestrutura local, mas oferece algum controle sobre como as atualizações de recursos e qualidade do Windows 10 são aplicadas. Você pode encontrar o Windows Update e o Windows Update for

Configurações de Política de Grupo Empresarial em Configuração do Computador > Modelos Administrativos > Componentes do Windows > Windows Update.

Se você estiver usando uma versão anterior do Windows, use a Política de Grupo para direcionar dispositivos a um WSUS interno ou ao ponto de atualização de software do System Center Configuration Manager (SUP) usando as configurações Configure Automatic Updates e Specify intranet Microsoft update service location . Há muitas outras configurações também, como Do not include drivers with Windows Updates e Specify active hours range for auto-restarts, que podem ser úteis.

Desativar Cliente e Servidor SMBv1

Alguns componentes do SMBv1 não possuem segurança adequada. Se você se lembrar de 2017, as falhas no SMBv1 foram uma das formas pelas quais o vírus NotPetya conseguiu se espalhar tão rapidamente. Embora a Microsoft já tivesse lançado correções para o SMBv1, muitas organizações não as haviam aplicado.

Versões mais recentes do Windows 10 já vêm com os componentes inseguros do SMBv1 removidos por padrão. Mas se você estiver usando o Windows 7, Windows 8 ou uma versão anterior do Windows 10, precisará garantir que remova o componente SMBv1 do seu sistema ou use a Política de Grupo para desativá-lo em todos os servidores e clientes que não precisem dele.

Para desativar o servidor SMBv1, crie um valor REG_DWORD chamado SMB1 no seguinte caminho de chave e defina seu valor para 0:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanServerParameters

Para desativar o cliente SMBv1, crie dois valores de registro. O primeiro é um valor REG_DWORD chamado Start, que deve ser definido como 4 sob o seguinte caminho de chave:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservicesmrxsmb10

O segundo é um valor REG_MULTI_SZ chamado DependOnService, que deve ser definido para “Bowser”,”MRxSmb20?,”NSI” no seguinte caminho:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstation

Para configurar novos itens de registro no Group Policy, vá até Configuração do Computador > Preferências > Configurações do Windows e clique com o botão direito em Registry. Selecione Novo > Item de Registro no menu e então adicione o caminho da chave e o valor necessários. Certifique-se de que o campo Ação esteja definido como Update.

Conteúdo relacionado selecionado:

Desative a conta de convidado e as contas de administrador local

As contas de convidado e administrador local vêm desativadas por padrão no Windows 10. Mas se você quiser garantir que continue assim, configure as contas na Política de Grupo para estarem sempre desativadas. Isso é especialmente importante para assegurar um controle de acesso forte em servidores críticos, como os controladores de domínio. Você pode encontrar as configurações em Configuração do Computador > Configurações do Windows > Configurações de Segurança > Políticas Locais > Opções de Segurança. Defina tanto Accounts: Guest account status quanto Accounts: Administrator account status para Disabled.

Negar Acesso de Execução em Discos Removíveis

Você pode permitir que os usuários leiam e escrevam em mídias removíveis, mas bloqueá-los de executar quaisquer arquivos executáveis. Se você tiver o AppLocker configurado, essa configuração pode ser desnecessária, mas muitas organizações não utilizam controle de aplicativos. De qualquer forma, bloquear executáveis em mídias removíveis pode ajudar a proteger os sistemas contra códigos maliciosos.

Você encontrará a configuração Removable Disks: Deny execute access em Configuração do Computador > Modelos Administrativos > Sistema > Acesso ao Armazenamento Removível.

Evite alterações nas configurações de proxy

Independentemente de sua organização usar um servidor proxy ou não, é prudente impedir que os usuários alterem as configurações de proxy. Na pior das hipóteses, configurações de proxy maliciosas podem desviar todo o tráfego da internet em sua rede através de um intermediário não autorizado; na melhor das hipóteses, elas podem impedir que os usuários acessem recursos da internet. Para impedir que os usuários alterem as configurações de proxy para o Internet Explorer e Microsoft Edge, defina Prevent changing proxy settings em Configuração do Usuário> Modelos Administrativos > Componentes do Windows > Internet Explorer como Enabled.

Conclusão

Essas são as seis configurações de Group Policy que você precisa ter certeza de configurar corretamente. Lembre-se, antes de aplicar as configurações de Group Policy no seu ambiente de produção, teste-as para ter certeza de que não terão efeitos adversos. Para uma lista completa das configurações recomendadas pela Microsoft, baixe os modelos de base no Security Compliance Toolkit.

Compartilhar em

Saiba Mais

Sobre o autor

Russell Smith

Consultor de TI

Consultor de TI e autor especializado em tecnologias de gestão e segurança. Russell tem mais de 15 anos de experiência em TI, escreveu um livro sobre segurança do Windows e coautorou um texto para a série Microsoft’s Official Academic Course (MOAC).

Saiba mais sobre este assunto

Criar usuários do AD em massa e enviar suas credenciais por e-mail usando PowerShell

Como criar, alterar e testar senhas usando PowerShell

Como adicionar e remover grupos AD e objetos nos grupos com PowerShell

Confianças no Active Directory

Ataques de ransomware ao Active Directory