5 principais dicas para solução de senha de administrador local (LAPS)

Dec 2, 2021

A conta de administrador local do Windows é um alvo cobiçado por hackers e malware. Há potencialmente muitas coisas ruins que podem acontecer se um hacker conseguir invadir a conta de admin local de um dos seus servidores.

Coisas terríveis geralmente ocorrem quando alguém baixa uma cepa de malware malicioso usando a conta de administrador também. A magnitude desses problemas é amplificada ainda mais se você usar a conta de administrador padrão e cada máquina similar usar a mesma senha.

Você pode ter a senha mais complexa do mundo, mas uma vez que ela seja comprometida em uma máquina, torna-se um convite aberto para todos os outros dispositivos que usam as mesmas credenciais de administrador local.

Claro, você poderia personalizar as credenciais de administrador local para cada dispositivo Windows, mas isso pode se mostrar extremamente demorado sem mencionar a tarefa de inventariar os vários conjuntos de credenciais. O processo se torna praticamente inviável quando você habilita a atualização de senhas (o que você deveria fazer, claro). É por isso que muitos administradores frequentemente apenas desabilitam isso.

Mas é compreensível ter algum tipo de conta de administrador local para “chegar e consertar a máquina” como redefinir a relação de confiança do domínio ou configurar um endereço IP manualmente, e assim por diante.

Se ter a mesma senha de administrador local em cada máquina é uma péssima ideia, o que pode ser feito a respeito?

Dica 1: Use o Microsoft Local Administrator Password Solution (LAPS)

Microsoft Local Administrator Password Solution (LAPS) is a Microsoft tool that gives AD administrators the ability to manage the local account password of domain-joined computers and store them in AD.

When implemented via Group Policy, LAPS creates a random password of a defined length and complexity that is cryptographically secure and different every time, on every machine. It then applies the newly created password to the Local Administrator account and records the password in a secure field in your Active Directory schema. They can then be retrieved when access is needed to the account. The process is done automatically whenever a Group Policy defined password refresh is due.

LAPS tem alguns requisitos para ser implementado:

- Aplica-se apenas a dispositivos Windows

- Os dispositivos devem estar vinculados ao domínio

- É necessário uma extensão gratuita do lado do cliente de Group Policy

- É necessário uma extensão de esquema (não se assuste).

- Isso só funciona para a conta de administrador local

- Funciona apenas para UMA conta de administrador local (caso você tenha mais de uma).

Dica 2: LAPS e Group Policy

Como mencionado, o LAPS é implantado usando o Group Policy, o que significa que requer a criação de um GPO. Primeiro você precisa baixar o LAPS, o que pode fazer aqui.

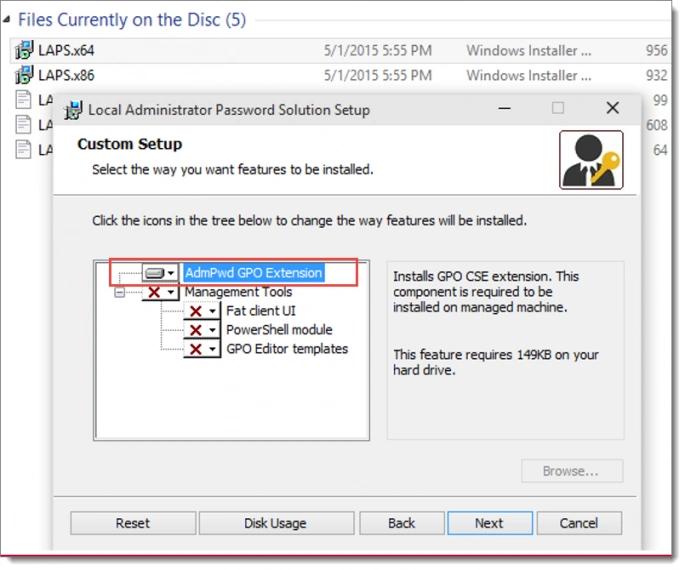

Então use o assistente para instalá-lo em sua máquina Group Policy Management. Você vai querer fazer isso manualmente, e tipicamente NÃO de alguma forma automatizada.

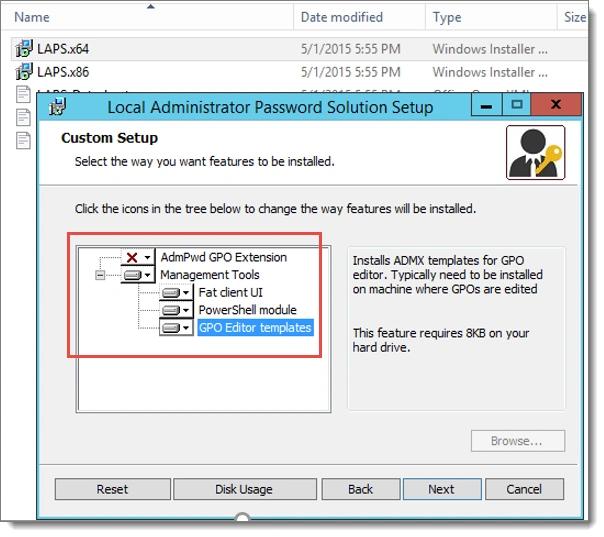

Certifique-se de selecionar pelo menos os Modelos de Editor de GPO para acessar os arquivos ADMX necessários. O cliente robusto é uma interface gráfica do usuário que concede a um usuário com direitos aplicáveis a capacidade de consultar a senha para um dispositivo designado. Você só precisa instalar as Ferramentas de Gerenciamento, e não a “Extensão de GPO AdmPwd” em sua máquina (a que possui o GPMC).

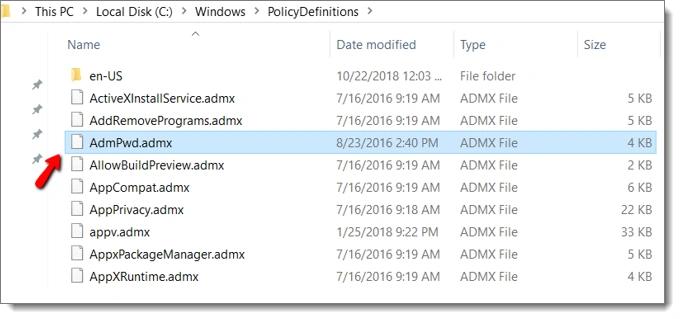

Você deve então acessar a pasta PolicyDefinitions local e copiar os arquivos AdmPwd.admx e AdmPwd.adml e colá-los na central store do AD. (Confira este video sobre esse processo).

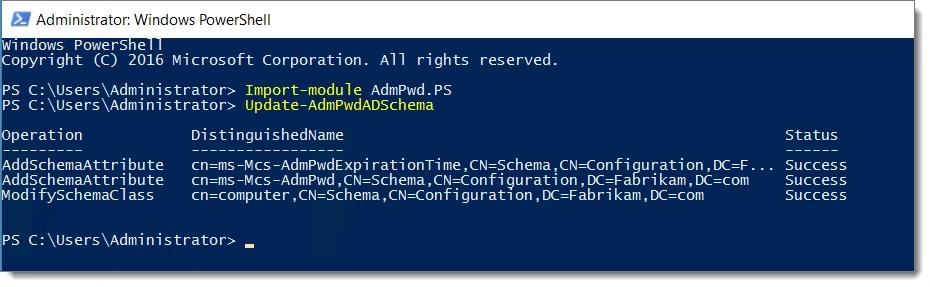

Em seguida, precisamos estender o Esquema AD para acomodar as senhas locais.

Os dois atributos necessários são:

- ms-Mcs-AdmPwd – Armazena a senha em texto claro

- ms-Mcs-AdmPwdExpirationTime – Armazena o tempo para redefinir a senha

Para atualizar o esquema, basta importar o módulo AdmPwd PowerShell e usar o comando update-AdmPwdADSchema conforme mostrado abaixo.

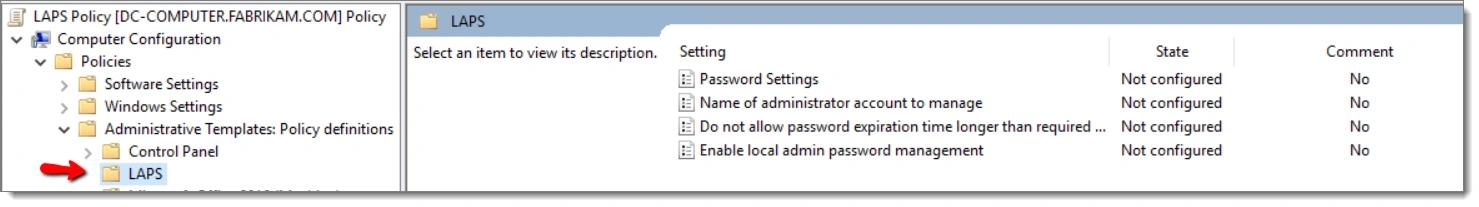

O próximo passo é criar um GPO do lado do computador. Para este exemplo, vou chamá-lo de Política LAPS. As configurações do LAPS agora aparecerão em Configuração do Computador > Modelos Administrativos > LAPS onde 4 configurações estão disponíveis conforme mostrado abaixo.

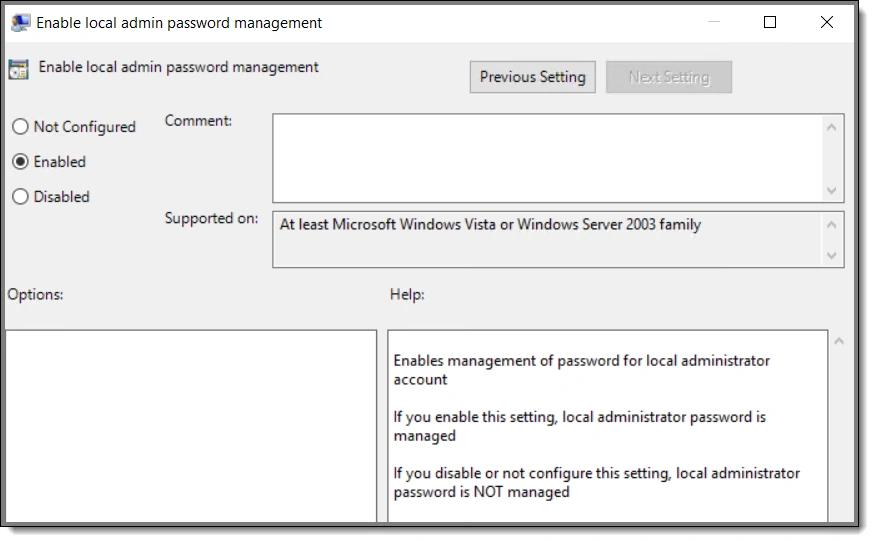

Você pode usar seu LAPS GPO para gerenciar a senha tanto para o administrador local padrão quanto para uma conta de administrador local personalizada. Abaixo, eu ativei a configuração “Enable local admin password management”.

Se você renomeou a conta de administrador local (o que deveria fazer), pode então especificar o nome atualizado. Uma vez que a conta de administrador está selecionada, o passo final é habilitar a configuração de Group Policy que configura as definições de senha (que incluem comprimento e validade da senha).

Uma vez configurado, basta implantar o software de extensão do lado do cliente LAPS através do seu método de implantação de software desejado, como o PDQ Deploy. Você só precisa da parte “GPO Extension” se for fazer um teste inicial manualmente. Você pode ver isso aqui.

Você também pode usar o PolicyPak para obter mais controle sobre o processo de implantação. Mais sobre isso em apenas um minuto.

Dica #3: Obtendo senhas quando necessário via LAPS

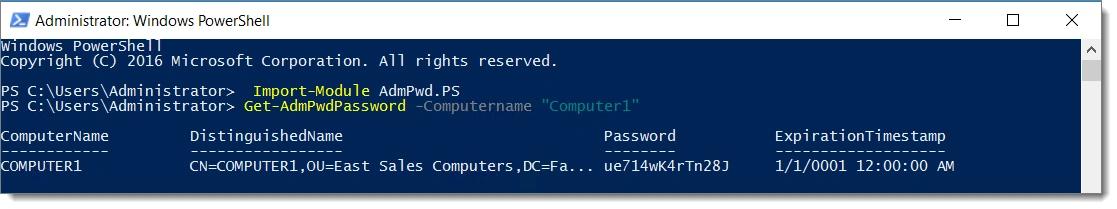

Então, chega o dia em que você precisa saber qual é a senha gerada atualmente para uma das suas máquinas Windows. Como você faz isso? Existem várias maneiras. Uma delas é usar o seguinte comando do PowerShell.

Get-AdmPwdPassword -Computername “nome do computador”

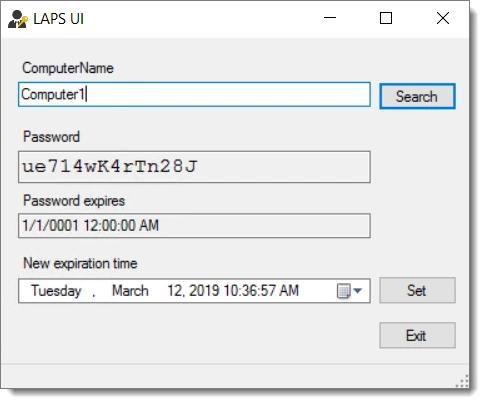

Se você instalou o LAPS Fat Client, pode acessar o aplicativo LAPS UI no seu menu iniciar.

Dica #4: Atribua Políticas LAPS Granulares aos Usuários por meio de Direcionamento por Item

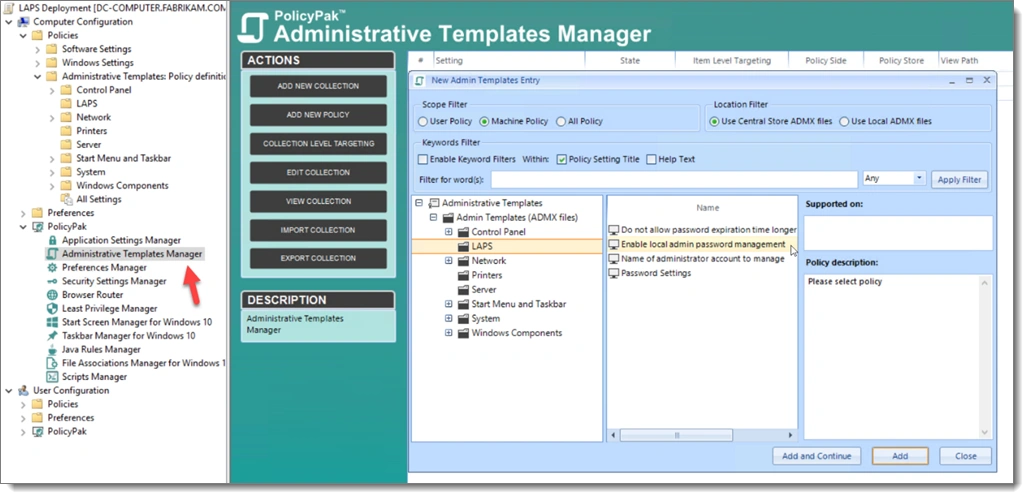

A PolicyPak oferece todas as configurações de template ADMX em seu PolicyPak Admin Templates Manager e nós as atualizamos a cada novo lançamento de ADMX. Há muitas vantagens em usar o Admin Templates Manager em vez da política de Grupo padrão.

PolicyPak utiliza o Editor de Política de Grupo conforme mostrado abaixo, mas adiciona um superpoder secreto.

O principal benefício é que o PolicyPak pode utilizar o Item-level Targeting para qualquer configuração de Group Policy, incluindo LAPS.

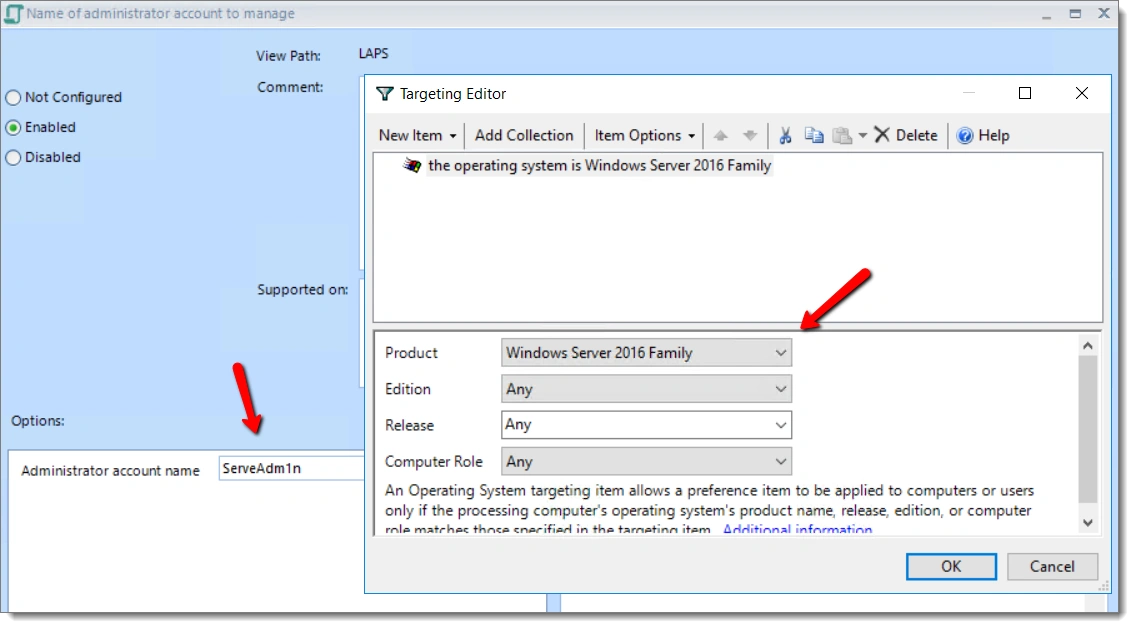

Se você está familiarizado com as Preferências de Política de Grupo, então já sabe como o ILT oferece muito mais granularidade em relação à atribuição de políticas. Por exemplo, digamos que todas as contas de administrador local nos seus servidores se chamam ServAdm1n e você deseja criar uma política LAPS separada para esses administradores. Como essas não são contas de administrador de domínio, você não pode direcioná-las usando política de grupo, mas pode usar o ILT para direcionar essas máquinas que executam o Windows Server 2016.

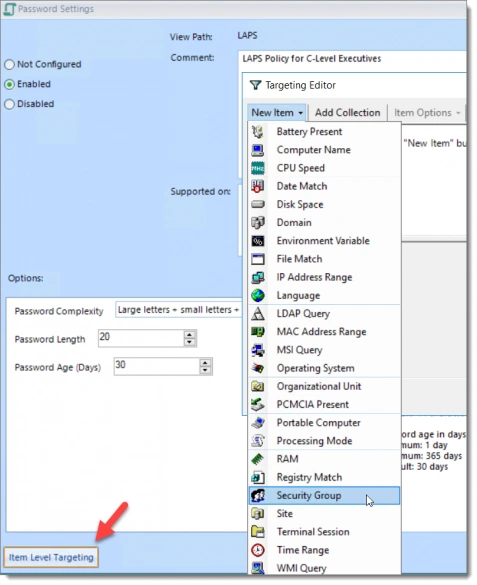

Agora vamos criar uma política LAPS para laptops de executivos de nível C. Naturalmente, gostaríamos de ter uma senha forte para essas contas de administrador local. Neste caso, quero impor senhas de 20 caracteres usando a maior complexidade possível. Em seguida, usarei ILT para direcionar o grupo de segurança de nível C. Como você pode ver na captura de tela abaixo, existem muitas opções de alvo, incluindo nome do computador, correspondência de OU, correspondência de Site, fator de forma do computador (Laptop vs. Desktop) e mais!

Como um bônus, enquanto GPOs tradicionais criados dentro do Editor de Política de Grupo normalmente só podem ser implantados usando Política de Grupo, as configurações do PolicyPak podem ser implantadas de várias maneiras, como SCCM, KACE ou o seu serviço MDM preferido.

Você pode aprender mais sobre esse processo assistindo este vídeo que demonstra o processo de entrega de configurações de Política de Grupo, sem o próprio motor de Política de Grupo.

Dica 5: Combine LAPS com PolicyPak Least Privilege Manager

Local Administrator Password Solution é uma ótima ferramenta para reforçar o acesso administrativo às suas máquinas mais importantes. Na verdade, também faz uma excelente combinação com PolicyPak Least Privilege Manager. PolicyPak Least Privilege Manager elimina completamente a necessidade de ter direitos de administrador local, permitindo que Usuários Padrão realizem funções especiais como um administrador… mas sem direitos de administração reais.

Juntos, vocês poderiam impor o LAPS em todas as suas máquinas empresariais ... já que não precisarão mais de acesso de administrador local.

No final, tudo o que você pode fazer com o Group Policy, pode fazer melhor com o PolicyPak. Implemente LAPS e adicione PolicyPak para obter mais segurança, poder e agilidade.

Compartilhar em

Saiba Mais

Sobre o autor

Jeremy Moskowitz

Vice-Presidente de Gestão de Produtos (Endpoint Products)

Jeremy Moskowitz é um especialista reconhecido na indústria de segurança de computadores e redes. Co-fundador e CTO da PolicyPak Software (agora parte da Netwrix), ele também é um Microsoft MVP 17 vezes em Group Policy, Enterprise Mobility e MDM. Jeremy escreveu vários livros best-sellers, incluindo “Group Policy: Fundamentals, Security, and the Managed Desktop” e “MDM: Fundamentals, Security, and the Modern Desktop.” Além disso, é um palestrante requisitado em tópicos como gerenciamento de configurações de desktop, e fundador do MDMandGPanswers.com.

Saiba mais sobre este assunto

Gerenciamento de configuração para controle seguro de endpoint

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?