Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Um ataque Pass-the-Ticket (PtT) explora vulnerabilidades no protocolo de autenticação Kerberos usado em ambientes do Windows Active Directory. Isso permite que atacantes contornem a autenticação tradicional baseada em senha e até mecanismos de MFA, concedendo-lhes acesso não autorizado a sistemas críticos e recursos.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Pass-the-Ticket (PtT) |

|

Nível de Impacto |

Alto |

|

Target |

Empresas, Governo, Active Directory conectado à nuvem |

|

Vetor de Ataque Primário |

Reutilização de Ticket Kerberos |

|

Motivação |

Espionagem, Escalada de Privilégios, Persistência |

|

Métodos Comuns de Prevenção |

Credential Guard, Privilégio Mínimo, Limites de Tempo de Vida de Tickets, Autenticação Baseada em Smartcard, Endurecimento de Endpoint |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Alto |

|

Facilidade de Execução |

Médio-Alto |

|

Probabilidade |

Médio |

O que é um Ataque Pass-the-Ticket?

Um ataque Pass-the-Ticket (PtT) é uma técnica que os atacantes usam para roubar um ticket Kerberos válido, tipicamente um Ticket Granting Ticket (TGT) ou um Ticket Granting Service (TGS), e reutilizá-lo para se passar pelo usuário legítimo. Como o atacante apresenta um ticket Kerberos já emitido e criptograficamente válido, ele pode acessar recursos da rede sem precisar da senha do usuário e até mesmo contornar a autenticação multifator (MFA). Novamente, como esses tickets são criptograficamente válidos, é difícil detectar o uso indevido sem monitorar comportamentos ou padrões de acesso incomuns.

Os atacantes frequentemente combinam PtT com Golden Ticket, Silver Ticket e Kerberoasting para escalar privilégios e manter um acesso persistente e discreto dentro de um ambiente de domínio Windows.

Como Funciona um Ataque Pass-the-Ticket?

Um ataque Pass-the-Ticket se desenrola em uma série de movimentos silenciosos: o invasor obtém acesso não autorizado à rede, rouba um ticket Kerberos válido da memória e o reproduz para se passar pelo usuário. Isso transforma um ticket roubado em amplo acesso a recursos locais e na nuvem.

Aqui está como cada etapa do ataque se desenrola.

1. Comprometimento Inicial

O atacante obtém acesso inicial à rede por meio de táticas como phishing, malware ou credenciais roubadas e, em seguida, pode realizar escalonamento de privilégio local para obter acesso à memória do processo LSASS (Local Security Authority Subsystem Service) onde os tickets Kerberos são armazenados.

2. Extração de Ticket

Usando ferramentas como Mimikatz, Rubeus, Kekeo ou Creddump7, o atacante extrai os Ticket Granting Tickets (TGTs) e os Ticket Granting Services (TGSs) da memória LSASS.

3. Injeção de Ticket

O atacante injeta o ticket roubado em sua própria sessão (por exemplo, com mimikatz kerberos::ptt). Isso permite que o atacante se passe pela conta legítima.

4. Movimento Lateral

Armado com um ingresso válido, o atacante acessa outras máquinas, compartilhamentos de rede ou serviços em todo o domínio, contornando verificações de senha e MFA.

5. Escalada de Privilégios

De sistemas recém-comprometidos, o atacante rouba tickets pertencentes a contas de privilégios mais altos, digamos, Domain Admins, para maior controle.

6. Persistência

Os atacantes aproveitam-se do tempo de vida padrão do ticket Kerberos (cerca de 10 horas) reutilizando ou renovando tickets roubados antes que expirem. Eles tendem a automatizar esse processo de extração ou atualização periódica dos tickets para manter o acesso contínuo. Para persistência de longo prazo, eles podem criar um Golden Ticket, que é um Ticket-Granting Ticket forjado assinado com a chave KRBTGT do domínio. Esse Golden Ticket proporciona acesso ilimitado e indetectável até que a chave seja redefinida.

7. Comprometimento de Hybrid Cloud

Em ambientes de single sign-on ou híbridos, o atacante pode usar tokens Kerberos roubados para acessar serviços na nuvem como Microsoft 365 e Microsoft Entra ID.

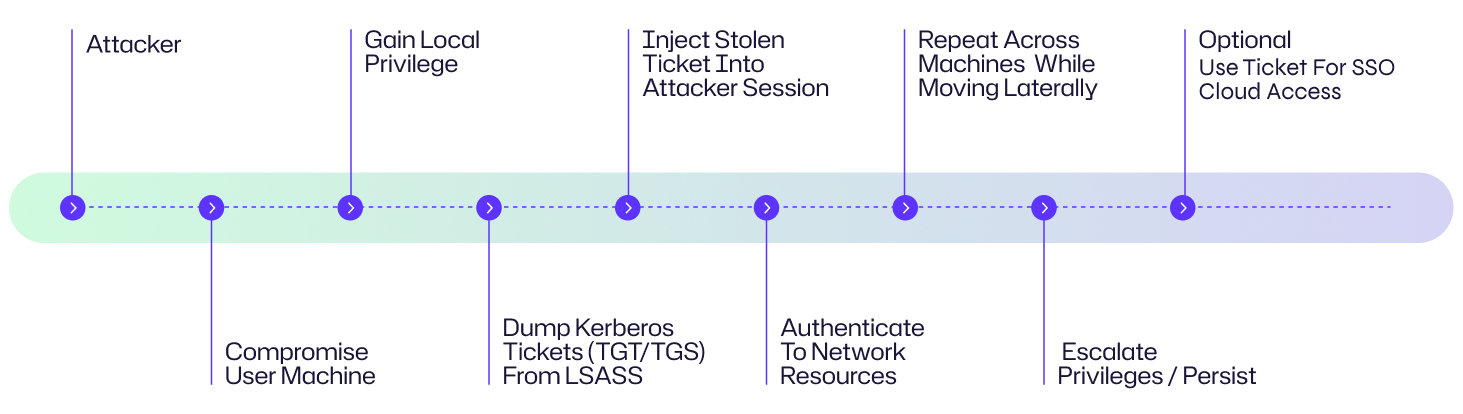

Diagrama de Fluxo de Ataque

O seguinte cenário de exemplo pode ajudá-lo a entender como um ataque Pass-the-Ticket pode parecer em uma situação do mundo real.

Um funcionário de uma empresa de serviços financeiros baixa inadvertidamente malware de um e-mail de phishing, levando a uma violação de segurança. O atacante explora uma vulnerabilidade local para obter privilégios de SYSTEM e extrai a memória do LSASS para roubar um Kerberos Ticket Granting Ticket. Injetando esse ticket válido em sua própria sessão, o atacante se move lateralmente para servidores de arquivos e a estação de trabalho de um administrador de domínio, colhe tickets de privilégios mais altos e, eventualmente, mantém persistência no domínio. Como os ambientes on-prem e na nuvem da empresa estão vinculados, o atacante reutiliza as credenciais Kerberos roubadas para acessar as caixas de correio do Microsoft 365 e os recursos do Microsoft Entra ID, tudo enquanto se passa por um usuário legítimo. As equipes de segurança permanecem desavisadas até que dados sensíveis tenham sido exfiltrados.

O diagrama ilustra uma cadeia de ataque Pass-the-Ticket típica, desde o primeiro ponto de apoio na rede até a persistência não detectada por toda a rede.

Exemplos de um ataque Pass-the-Ticket

Técnicas de Pass-the-Ticket são amplamente utilizadas por atacantes avançados e grupos de ransomware, conforme demonstrado nos seguintes casos reais.

Caso | Impacto |

|---|---|

|

APT29 (Cozy Bear/Nobelium) |

APT29 (também conhecido como Cozy Bear/Nobelium) é conhecido pelo abuso sofisticado do Kerberos, incluindo as técnicas Pass-the-Ticket e Golden Ticket. APT29 tem repetidamente como alvo agências governamentais dos EUA, organizações políticas e empresas globais. Durante as intrusões de 2016 em redes políticas dos EUA e a campanha de ataque à cadeia de suprimentos da SolarWinds em 2020, este grupo utilizou técnicas de Pass-the-Ticket para mover-se lateralmente, manter acesso de longo prazo a recursos internos e persistência de domínio prolongada em ambos ambientes locais e na nuvem. |

|

APT10 (Operation Cloud Hopper) |

Operation Cloud Hopper foi uma campanha de espionagem global de longa duração (aproximadamente de 2014 a 2017) na qual o APT10 (um grupo de ameaça patrocinado pelo estado chinês) comprometeu vários provedores de serviços gerenciados (MSPs) e, em seguida, seus clientes. A maioria das vítimas eram empresas privadas ou agências governamentais cujas identidades não foram totalmente divulgadas. Os investigadores (relatório da PwC/BAE de 2017 e posterior análise da Mandiant) observaram que, durante essas intrusões, o APT10 utilizou o ataque Pass the Ticket para roubar e reproduzir tickets de serviço Kerberos para movimentação lateral. |

|

BRONZE BUTLER (Tick) |

O grupo de ameaça persistente avançada BRONZE BUTLER (também conhecido como Tick), que visou a indústria pesada japonesa (2016–2019), foi documentado utilizando a técnica Pass-the-Ticket como parte de suas operações de espionagem cibernética. De acordo com o MITRE ATT&CK®, o BRONZE BUTLER criou e reutilizou tickets forjados de Ticket Granting Ticket (TGT) e Ticket Granting Service (TGS) para acesso administrativo persistente em redes alvo, facilitando a vigilância de longo prazo e o roubo de propriedade intelectual. |

Consequências do Ataque Pass-the-Ticket

As consequências de um ataque Pass-the-Ticket podem ser graves e abranger múltiplas dimensões.

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Um ataque PtT pode provocar graves perdas financeiras. Dados de clientes roubados, propriedade intelectual ou registros financeiros podem ser vendidos na dark web, e os atacantes podem exigir resgate. As organizações também podem enfrentar multas regulatórias e custos legais, incluindo responsabilidades de litígio. Além disso, os custos de recuperação do sistema e despesas de investigação forense podem elevar o impacto financeiro total. |

|

Operacional |

Um ataque PtT pode perturbar as operações diárias, pois os atacantes podem desativar serviços, alterar configurações ou implantar malware. As equipes de TI devem alocar recursos significativos para isolar e remediar os sistemas afetados como parte dos esforços de contenção de ameaças e recuperação. |

|

Reputacional |

Uma violação de PtT pode corroer a confiança do cliente e atrair atenção negativa da mídia, o que pode afastar clientes e parceiros. Isso representa um golpe sério na reputação da empresa, e pode levar anos de investimento significativo em RP e melhorias de segurança para reconstruí-la. |

|

Jurídico/Regulatório |

As organizações podem enfrentar multas pesadas por violar leis de proteção de dados como o GDPR da Europa, ou leis de saúde dos EUA como o HIPAA, ou até mesmo o SOX. Além das penalidades regulatórias, as empresas podem enfrentar processos das partes afetadas e ser obrigadas a implementar atualizações de segurança custosas para alcançar a conformidade. |

|

Exposição na Nuvem |

Ataques PtT podem se espalhar do Active Directory local para serviços na nuvem como Microsoft Entra ID, permitindo que atacantes usem tickets roubados para acesso (não autorizado) a aplicativos na nuvem, dados e infraestrutura. À medida que a violação se estende para além do sistema local, contê-la pode se tornar um assunto complexo. |

Alvos comuns de um ataque Pass-the-Ticket: Quem está em risco?

Organizações que dependem do Windows Active Directory e da autenticação Kerberos são alvos principais para ataques Pass the Ticket. Ambientes com inúmeras contas privilegiadas, tickets armazenados em cache e sistemas interconectados também oferecem condições favoráveis para acesso amplo e não detectado com tickets roubados. Alguns alvos comuns são:

|

Grandes Empresas |

Estas organizações são alvos principais devido à sua extensa dependência do Kerberos para autenticação entre departamentos e serviços. Quando uma organização possui um grande número de contas de usuário de alto privilégio e seus sistemas armazenam tickets do Kerberos na memória por conveniência, cria-se uma ampla superfície de ataque. |

|

Agências Governamentais |

As agências armazenam dados altamente sensíveis e seus ambientes AD são complexos. Os atacantes se beneficiam da escala da rede e da longa duração dos tickets para permanecerem não detectados e manterem acesso de longo prazo. |

|

Instituições Financeiras |

Bancos e outras instituições financeiras são alvos tentadores porque utilizam extensivamente o single sign-on (SSO) e autenticação baseada em tickets. Se atacantes roubarem tickets Kerberos, eles podem acessar diretamente sistemas críticos que gerenciam registros financeiros e operações de pagamento. |

|

Sistemas de Saúde |

Os sistemas de saúde armazenam grandes quantidades de dados sensíveis dos pacientes, o que por si só é muito atrativo para os atacantes. O uso de Active Directory e autenticação Kerberos em redes clínicas e administrativas oferece múltiplas oportunidades para roubar e reutilizar tickets Kerberos para movimento lateral. |

|

Infraestrutura Crítica |

Utilidades, fornecedores de energia e plantas industriais frequentemente dependem de sistemas de controle baseados em Windows e autenticação Kerberos. Tickets comprometidos podem interromper a produção ou até mesmo ambientes de tecnologia operacional (OT). |

|

Organizações Conectadas à Nuvem |

Quando uma empresa conecta seu Active Directory local ao Microsoft Entra ID ou outros serviços em nuvem, tickets Kerberos roubados podem permitir que atacantes saltem da rede interna para aplicativos e dados na nuvem, transformando uma violação local em um comprometimento na nuvem muito maior. |

Usuários e Funções em Risco

Qualquer conta que regularmente mantenha ou faça cache de tickets Kerberos, especialmente aquelas com privilégios elevados ou amplo acesso à rede, é um alvo principal.

|

Administradores do Domínio |

Os tickets Kerberos emitidos para os Administradores de Domínio fornecem controle total da floresta do Active Directory, então um ticket roubado pode dar aos atacantes acesso irrestrito a todos os sistemas. |

|

Equipe de TI / Administradores de Sistema |

Esses usuários frequentemente fazem login em muitos servidores e estações de trabalho, o que aumenta o número de tickets armazenados em cache na memória e cria mais oportunidades para roubo. |

|

Contas de Serviço |

Frequentemente configuradas com credenciais de longa duração ou que não expiram, as contas de serviço podem reter tickets Kerberos por períodos prolongados. |

|

Usuários Privilegiados (Tier 0/1) |

Essas contas gerenciam componentes centrais do Active Directory e frequentemente reutilizam credenciais em endpoints, tornando qualquer ticket roubado uma ferramenta poderosa para movimentação lateral. |

|

Trabalhadores Remotos com VPN/RDP |

Funcionários que se conectam por VPN ou RDP podem fazer login em dispositivos não confiáveis ou comprometidos, o que aumenta o risco de roubo de credenciais. |

|

Usuários em configurações de Hybrid SSO |

Se o Active Directory local de uma empresa estiver federado com um serviço de identidade na nuvem como o Microsoft Entra ID por meio do AD FS, tickets Kerberos roubados podem ser reaproveitados para acessar aplicações e dados na nuvem. |

Avaliação de Risco

Os níveis de risco para o ataque Pass-the-Ticket são baseados no seu impacto, pré-requisitos e uso observado por atores de ameaças avançadas.

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Alto Um PtT bem-sucedido pode fornecer acesso em todo o domínio, com atacantes roubando dados sensíveis, interrompendo serviços críticos e mantendo persistência de longo prazo. Isso também pode levar a um comprometimento total da empresa se os controladores de domínio forem afetados. |

|

Facilidade de Execução |

Médio–Alto Ferramentas como Mimikatz e Impacket podem automatizar a extração de tickets Kerberos da memória LSASS e a subsequente injeção ou reprodução em uma sessão controlada pelo atacante. No entanto, o atacante deve primeiro obter acesso administrativo ou de nível SYSTEM em pelo menos uma máquina para extrair o ticket. |

|

Probabilidade |

Médio Ataques PtT são bem documentados e utilizados por grupos avançados como APT29. Embora um atacante precise inicialmente de acesso de alto nível para realizá-lo, organizações com monitoramento fraco e sistemas não atualizados ainda podem ser alvos principais. Portanto, a probabilidade geral é média: não é alta, mas também não é baixa. |

Como Prevenir Ataques de Pass-the-Ticket

Para reduzir as chances de um ataque Pass-the-Ticket, as organizações devem implementar medidas como fortalecer o sistema operacional, limitar a validade dos tickets, minimizar a exposição administrativa e detectar atividades suspeitas.

Ative o Credential Guard

O Windows Defender Credential Guard isola o processo LSASS em um ambiente virtualizado seguro. Ativá-lo em todos os sistemas Windows compatíveis reduz significativamente o risco de roubo de tickets, pois impede que atacantes façam o dumping de tickets Kerberos ou outras credenciais da memória do LSASS.

Limitar Tempo de Vida do Ticket

O tempo de vida padrão de um Ticket Granting Ticket (TGT) é de 10 horas. Você pode reduzir esse tempo de vida e impor períodos de renovação mais curtos, de modo que qualquer ticket roubado se torne rapidamente inválido. Isso minimiza a janela de oportunidade para um atacante reutilizar um ticket.

Aplique os Princípios de Menor Privilégio

Como regra geral, conceda direitos de administrador apenas quando forem necessários e desencoraje o uso de credenciais de administrador compartilhadas. Use o acesso baseado em funções para que cada usuário obtenha apenas o acesso que seu trabalho exige. Ao limitar o número de contas privilegiadas e seu escopo, você reduz as chances de atacantes obterem o acesso necessário para roubar tickets Kerberos.

Evite o armazenamento em cache de tickets em sistemas de alto valor

Sistemas de alto valor podem incluir controladores de domínio, servidores PKI e hosts de aplicativos críticos. Configure-os para evitar armazenar TGTs na memória ou no disco. Se nenhum ticket for armazenado em cache, não haverá nada para um invasor roubar, mesmo que o sistema seja comprometido.

Treinar usuários Privileged Access Management

O erro humano é uma causa frequente de violações de segurança, com estudos citando-o como razão para algo entre 74% a mais de 90% dos incidentes. Com isso em vista, é importante educar administradores e outros usuários com altos privilégios para evitar fazer login em hosts não confiáveis ou de nível inferior. Usar credenciais de administrador apenas em estações de trabalho de gerenciamento reforçadas reduz significativamente o risco de seus tickets Kerberos serem expostos a atacantes.

Use Autenticação Baseada em Certificado (PKINIT)

Implemente o Kerberos PKINIT (logon com smart-card) para migrar de autenticação baseada em senha para autenticação baseada em certificado. Cada ticket Kerberos passa então a carregar a prova de um certificado criptográfico válido, o que torna os tickets roubados inúteis para um atacante e fortalece a cadeia de autenticação do Kerberos.

Atualize regularmente

Lembre-se do ataque de ransomware WannaCry em 2017, onde um cryptoworm explorou uma vulnerabilidade não corrigida nos sistemas Windows! Para evitar tais incidentes, você deve manter os controladores de domínio, Centros de Distribuição de Chaves (KDCs) e todos os sistemas Windows totalmente atualizados. Atualizações oportunas fecham vulnerabilidades conhecidas de escalonamento de privilégios e roubo de credenciais que, de outra forma, poderiam levar ao comprometimento de tickets.

Fortalecer Endpoints

Aplique linhas de base de segurança robustas a todos os servidores e estações de trabalho. Isso inclui desativar serviços desnecessários, impor políticas de autenticação fortes, habilitar proteção contra adulteração e implantar ferramentas de detecção e resposta em endpoints (EDR) de boa reputação. Um endpoint reforçado torna muito mais difícil para os atacantes obterem o acesso de alto nível necessário para extrair tickets Kerberos.

Segmente a Rede: Contenha caminhos de movimento lateral entre sistemas.

Utilize a segmentação de rede e a administração em camadas para limitar o movimento lateral. Com essas barreiras, os atacantes podem usar um ticket Kerberos roubado apenas dentro de um segmento limitado, em vez de se moverem livremente pelo ambiente.

Como a Netwrix pode ajudar

A solução Netwrix ITDR (Identity Threat Detection and Response) pode detectar, conter e responder a ataques Pass-the-Ticket e outros baseados em Kerberos. Ao combinar monitoramento em tempo real, análise e remediação automatizada, ajuda as organizações a identificar atividades suspeitas de tickets cedo e impedir movimentos laterais.

- Monitoramento em Tempo Real: Netwrix ITDR monitora continuamente sua infraestrutura de identidade, detectando anomalias como solicitações incomuns de tickets Kerberos, tempos de vida de tickets anormais e padrões de logon irregulares.

- Behavioral Analytics: A solução utiliza behavioral analytics para identificar desvios do comportamento normal do usuário, como solicitações de TGS inesperadas, tentativas de autenticação em horários incomuns e padrões de acesso incomuns pela rede.

- Mecanismos de Alerta: ITDR oferece alertas para sinais de uso indevido de credenciais, como tickets idênticos utilizados em várias máquinas. Isso ajuda os administradores a responderem prontamente a atividades suspeitas de PtT.

- Resposta Automatizada a Incidentes: ITDR automatiza respostas a ameaças detectadas, como revogar ingressos comprometidos, colocar em quarentena endpoints afetados e redefinir senhas de contas impactadas para conter um ataque sem demora.

- Isolamento de Sessão: Auxilia na quarentena ou isolamento de endpoints afetados e sessões de usuários. Desta forma, atacantes que injetaram tickets Kerberos roubados em suas sessões não podem se mover lateralmente.

- Integração com UEBA e SIEM: Ao integrar com sistemas UEBA (User and Entity Behavior Analytics) e SIEM (Security Information and Event Management), ITDR garante um rastreamento abrangente e lacunas de correlação que podem detectar abuso de credenciais.

- Aplicação SACL: Permite-lhe aplicar Listas de Controle de Acesso do Sistema (SACLs) seletivamente a objetos e sistemas de AD de alto risco, o que ajuda a monitorar mudanças ou acessos nesses objetos, bem como monitorar o acesso a tickets e possíveis caminhos de exploração.

- Planejamento de Resposta: Netwrix ITDR ajuda equipes de segurança a criar playbooks de recuperação, garantindo que um domínio ou até mesmo uma floresta inteira seja restaurada rapidamente em caso de comprometimento. Também prepara as equipes para redefinir credenciais comprometidas e revisar registros de acesso suspeitos associados à atividade de tickets.

Estratégias de Detecção, Mitigação e Resposta

Para conter ataques Pass-the-Ticket, as organizações devem combinar detecção forte, mitigação proativa e resposta rápida a incidentes.

Detecção

Para detectar um ataque PtT precocemente, as organizações devem monitorar continuamente os principais eventos de segurança e padrões de comportamento. E a detecção precoce é crítica porque os atacantes podem se mover lateralmente assim que roubam um ticket Kerberos.

- Monitore os IDs de evento 4768, 4769, 4624 (tipo 3), 4672: Acompanhe esses IDs de evento para detectar atividades de autenticação incomuns. O Visualizador de Eventos do Windows é bom para verificações pontuais e ambientes pequenos, mas não é escalável para monitoramento 24/7. Para detecção em escala empresarial, configure o encaminhamento contínuo para um sistema SIEM com alertas ajustados para esses IDs de evento e padrões suspeitos como tempos de vida de ticket incomuns ou logons de endpoints inesperados. Aqui está o que cada ID representa:

- 4768: Solicitação de TGT (Ticket Granting Ticket) Kerberos

- 4769: Solicitação de Ticket de Serviço (TGS)

- 4624 (Tipo 3): Logon na rede

- 4672: Privilégios especiais atribuídos a um novo login (por exemplo, direitos de admin)

- Fique atento a padrões suspeitos, como:

- Solicitações TGS sem TGTs recentes do mesmo host - Isso pode indicar tickets falsificados ou reapresentados

- Logins a partir de endpoints incomuns ou em horários estranhos - Indica movimento lateral ou contas comprometidas

- Registros com campos ausentes como Domínio da Conta ou GUID de Logon - Podem indicar ingressos adulterados ou forjados

- Tickets idênticos usados em várias máquinas - Sugere reutilização ou repetição de ticket

- Durações incomuns de tickets ou carimbos de data/hora de expiração forjados - Uma característica dos ataques Golden Ticket

- Monitore o uso de ferramentas como Mimikatz, Rubeus, Kekeo, etc.: Detecte tentativas de execução de ferramentas como Mimikatz, Rubeus ou Kekeo, que atacantes utilizam para extrair e injetar tickets Kerberos. Use EDR ou antivírus para identificar assinaturas conhecidas e acessos suspeitos à memória do LSASS, habilite logs detalhados do Windows/Sysmon (por exemplo, Evento 4688 para criação de processos, Evento 10 para acesso ao LSASS) e encaminhe esses logs para um SIEM para alertas em tempo real.

- Aproveite UEBA e SIEM: Utilize plataformas UEBA e SIEM para detectar atividades de Pass-the-Ticket correlacionando logs de autenticação, eventos Kerberos e comportamento do usuário em todo o ambiente. Esta abordagem centralizada destaca anomalias, como horários de login incomuns, tempos de vida de ticket anormais e tickets idênticos em múltiplos hosts, que o monitoramento de sistema isolado pode não perceber.

- Aplique SACLs a contas e sistemas AD sensíveis: Listas de Controle de Acesso do Sistema (SACLs) geram logs de auditoria detalhados sempre que tickets Kerberos são solicitados ou utilizados, para que você possa auditar e rastrear o acesso aos tickets Kerberos em recursos de alto valor.

Mitigação

Medidas proativas podem reduzir significativamente as chances de um ataque Pass-the-Ticket bem-sucedido e invalidar ingressos roubados antes que possam ser abusados.

- Gire a senha da conta KRBTGT duas vezes: Realize uma rotação dupla da senha na conta KRBTGT para invalidar todos os tickets Kerberos existentes, incluindo quaisquer Golden Tickets que os atacantes possam ter forjado. Com isso, apenas os tickets emitidos recentemente permanecem válidos.

- Use Credential DoubleTap: Quando uma conta de usuário ou serviço é comprometida, redefina rapidamente sua senha duas vezes. Isso garante que quaisquer tickets Kerberos emitidos sob os hashes de senha antigos sejam imediatamente invalidados.

- Aplicar Isolamento de Sessão e Purgar Tickets em Cache: Os administradores devem ser obrigados a fazer login apenas de estações de trabalho de gerenciamento reforçadas, de modo a separar sessões privilegiadas de endpoints comuns. Também é importante agendar tarefas regulares de klist purge para remover tickets Kerberos em cache da memória, minimizando o que um atacante poderia roubar.

Resposta

Quando um incidente de Pass-the-Ticket é detectado, a contenção rápida e a remediação completa são essenciais para impedir o movimento lateral e restaurar um estado seguro.

- Quarentena de endpoints comprometidos: Isole imediatamente as máquinas afetadas da rede manualmente ou por meio de ferramentas de resposta automatizadas para impedir o movimento lateral.

- Redefina as senhas dos usuários afetados e contas de administração: Altere as senhas de todas as contas que possam ter tido tickets Kerberos roubados, incluindo contas de serviço e administrativas. Isso invalida instantaneamente quaisquer tickets derivados de suas credenciais antigas.

- Revise padrões de acesso e registros: Examine os registros de eventos Kerberos, tentativas de autenticação e atividade de tickets para rastrear o caminho do atacante e identificar como o ataque se espalhou.

- Revogar Sessões Ativas e Expirar Tickets: Revogue o acesso por meio da invalidação de sessão ou expiração forçada de tickets. Isso forçará logoffs, invalidará sessões Kerberos e reduzirá o tempo de vida dos tickets, garantindo que quaisquer tickets roubados ou reaproveitados não possam mais ser utilizados.

Impacto Específico do Setor

Ataques Pass-the-Ticket (PtT) podem afetar todos os setores, mas as consequências variam dependendo do tipo de dados e sistemas que uma organização gerencia.

Indústria | Impacto |

|---|---|

|

Finanças |

As instituições financeiras lidam com transações de alto valor e armazenam grandes quantidades de dados pessoais e corporativos. Um ataque PtT bem-sucedido poderia permitir que um intruso acessasse detalhes bancários de clientes, iniciasse transferências de fundos não autorizadas e manipulasse sistemas de pagamento. Tais violações podem levar a perdas monetárias diretas, penalidades regulatórias e graves danos à reputação. |

|

Saúde |

Hospitais e prestadores de serviços de saúde dependem de prontuários eletrônicos de saúde (EHR) e outros sistemas de tecnologia da informação em saúde (HIT) que são interconectados entre as instalações. Ao reutilizar tickets Kerberos roubados, atacantes podem extrair registros de pacientes, interromper operações médicas críticas ou implantar ransomware que bloqueia sistemas HIT. O resultado pode ser a violação da privacidade do paciente, cuidados adiados e tempo de inatividade dispendioso. |

|

Governo |

As redes governamentais são alvos principais para espionagem. Um ataque PtT pode conceder acesso não autorizado a dados sensíveis ou classificados, possibilitar vigilância persistente das comunicações internas e até criar portas dos fundos em cadeias de suprimentos ou infraestruturas críticas. Tais comprometimentos ameaçam a segurança nacional, expõem segredos de estado e corroem a confiança pública nos sistemas governamentais. |

Evolução dos Ataques & Tendências Futuras

Com o tempo e a tecnologia, os ataques PtT evoluíram para técnicas mais rápidas e automatizadas. Aqui estão algumas tendências que destacam como o PtT está se tornando mais sofisticado e difícil de detectar.

Automação por meio de Scripting e Ferramentas de Red-Team

Os atacantes agora dependem de ferramentas como Mimikatz pass the ticket, Rubeus e Impacket para roteirizar cada etapa de um ataque PtT, desde a extração do ticket até a injeção. Isso reduz o esforço manual e facilita comprometimentos mais rápidos e em grande escala. Essas ferramentas são personalizáveis (por exemplo, comandos podem ser modificados e plugins adicionados) e integram-se facilmente em fluxos de trabalho automatizados de testes de penetração ou equipes de red-team. Como resultado, os atacantes podem realizar múltiplas ações, como extração de ticket, escalonamento de privilégios e movimento lateral em uma sequência automatizada única. No geral, isso significa que até adversários menos experientes podem lançar um ataque PtT.

Combinando PtT com Outros Exploits Kerberos

Relatórios recentes sobre violações em múltiplas etapas mostram que as intrusões raramente envolvem PtT sozinho. Os atores de ameaças combinam isso com outros abusos do Kerberos, como Kerberoasting, Pass-the-Hash (PtH) e técnicas de Silver ou Golden Ticket para lançar um ataque coordenado que lhes permite mover-se entre sistemas, evitar detecção, escalar privilégios e construir acesso de longo prazo dentro das redes empresariais.

Token Bridging: Estendendo ataques PtT para a nuvem

À medida que as organizações adotam soluções híbridas de Identity Management, os atacantes estão explorando maneiras de aproveitar os tickets Kerberos locais para obter tokens de autenticação na nuvem. Em cenários de "token bridging", um ticket Kerberos roubado pode ser trocado por tokens SAML ou OIDC. Isso concede ao atacante acesso não autorizado a aplicações SaaS e cargas de trabalho na nuvem, estendendo efetivamente um ataque PtT para a nuvem - onde o monitoramento tradicional local pode não detectar a intrusão.

Uso de LOLBins juntamente com PtT para furtividade

Os atacantes estão transformando utilitários comuns do Windows, conhecidos como binários de viver-da-terra (LOLBins), em armas furtivas. Ferramentas como klist, runas e comandos comuns do PowerShell vêm pré-instalados e são assinados pela Microsoft, então eles parecem perfeitamente legítimos. Quando os atores de ameaças os utilizam para realizar ataques Pass-the-Ticket, suas atividades se misturam com o trabalho normal de administração, tornando mais difícil para os defensores distinguir comportamentos maliciosos de gerenciamento de sistema rotineiro.

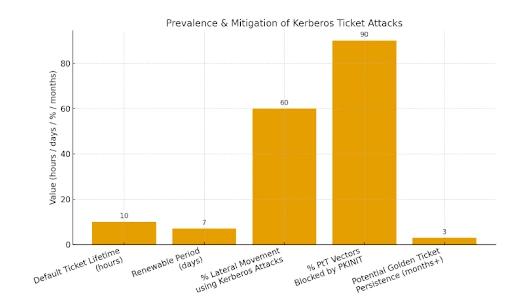

Estatísticas Principais & Infográficos

O roubo de ticket Kerberos continua sendo um dos métodos mais eficazes para atacantes se movimentarem lateralmente e permanecerem ocultos. Estes fatos rápidos destacam por que a defesa Pass-the-Ticket necessita de atenção constante:

- Por padrão, um Ticket-Granting Ticket (TGT) roubado pode ser reutilizado por até 10 horas e renovado por uma semana inteira, a menos que os administradores definam políticas que reduzam o tempo de vida útil.

- TGTs roubados podem contornar MFA, políticas de senha e proteções de bloqueio.

- Mais de 60% das campanhas de movimento lateral utilizam alguma forma de ataque de ticket Kerberos.

- A autenticação Smartcard (PKINIT) pode bloquear mais de 90% dos vetores PtT.

- O abuso do Golden Ticket pode persistir por meses se a rotação do KRBTGT não for aplicada.

O gráfico de barras a seguir destaca dados críticos de risco e mitigação relacionados ao Kerberos.

Considerações Finais

Os tickets Kerberos são as chaves do seu reino e devem ser protegidos como joias da coroa. As organizações devem reforçar os endpoints, encurtar a vida útil dos tickets e monitorar incessantemente, porque os atacantes se movem rápido - eles escaneiam a rede automaticamente, capturam tickets Kerberos em apenas segundos e se deslocam entre sistemas antes que a maioria das equipes sequer perceba. A defesa exige urgência equivalente - monitoramento contínuo de Kerberos e o encerramento rápido de quaisquer sessões suspeitas. Fortaleça seus sistemas de autenticação agora ou arrisque-se a assistir intrusos usando suas próprias credenciais para entrar diretamente pelos portões.

FAQs

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket