Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Ataques do tipo man in the middle ocorrem quando um invasor intercepta secretamente a comunicação entre duas partes sem o conhecimento delas e extrai silenciosamente dados sensíveis como credenciais de login e dados pessoais para chantagem ou para realizar transações fraudulentas.

Ataques cibernéticos do tipo man in the middle podem ser devastadores para clientes individuais e indústrias, pois podem roubar dados sensíveis de indivíduos e causar danos à reputação, multas regulatórias ou processos judiciais.

Instituições financeiras, indústria da saúde, PMEs e serviços de nuvem são alvos principais de ataques MITM para roubar dados financeiros, histórico médico de pacientes e dados de dispositivos. Isso aumenta a necessidade de entender o que é MITM.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Ataque de Homem no Meio (MITM) |

|

Nível de Impacto |

Crítico |

|

Target |

Todos: Indivíduos, Empresas, Governos |

|

Vetor de Ataque Primário |

Rede, Email, Engenharia Social |

|

Motivação |

Ganho Financeiro, Espionagem, Disrupção, Hacktivismo |

|

Métodos Comuns de Prevenção |

MFA, VPN, HTTPS, Zero Trust, EDR, SIEM, Treinamento de Funcionários |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Alto |

|

Facilidade de Execução |

Moderado a Alto |

|

Probabilidade |

Moderado |

O que é um Ataque Man-in-the-Middle?

Um ataque do tipo homem no meio (MITM) ocorre quando um invasor intercepta a comunicação entre o cliente, de onde o usuário logado está se comunicando com um servidor, sem que os usuários saibam que um atacante está secretamente extraindo informações de sua sessão.

O principal objetivo de um ataque MITM é roubar informações sensíveis como credenciais, informações de cartão de crédito, cookies de sessão ou chave de criptografia, ou manipular dados em trânsito para injetar código malicioso no lado do servidor e às vezes simplesmente ouvir comunicações privadas para coletar informações. Informações sensíveis extraídas desse tipo de ataque podem ser usadas posteriormente para transações não autorizadas e exigências de resgate.

O sequestro de sessão é usado para se passar por usuários válidos a fim de obter acesso não autorizado ao serviço que está sendo atacado. Quando um usuário faz login em um site, geralmente é criado um cookie de sessão ou token para lembrar o usuário, para que ele não tenha que fazer login novamente a cada navegação de página, os atacantes podem interceptar esse identificador de sessão e se passar pelo usuário para obter acesso sem conhecer a senha do usuário. Ataques de phishing envolvem enganar os usuários para fornecer informações sensíveis em páginas falsas de login, por meio de e-mails ou mensagens fraudulentas e ataques de Malware são tipicamente vírus, worms ou spywares que são instalados no dispositivo da vítima, como computador ou celular, para roubar dados ou causar danos, enquanto o ataque MITM se concentra em interceptar a comunicação entre a aplicação do usuário e seu servidor para ouvir silenciosamente ou coletar informações sensíveis para serem usadas posteriormente para ganhos financeiros.

Ataques MITM também são conhecidos por outros nomes como Machine-in-the-middle, Adversary-in-the-Middle (AITM), Manipulator-In-the-Middle ou Ataque On-Path, todos esses termos definem o mesmo conceito de interceptação não autorizada da comunicação entre duas partes em tempo real.

Como Funciona um Ataque MITM?

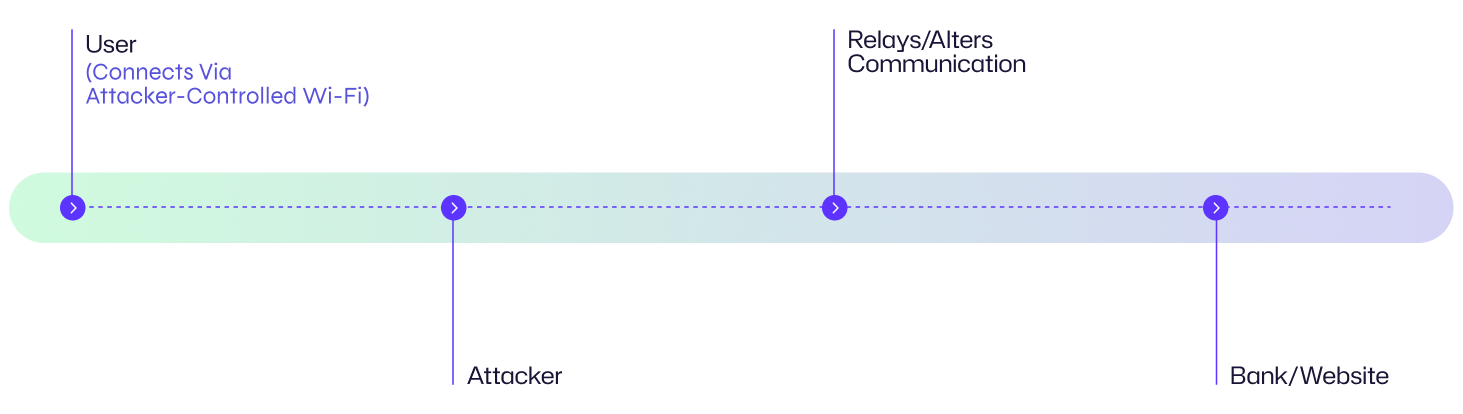

Ataque Man in the Middle em cibersegurança é uma técnica usada para interceptar secretamente a comunicação entre duas partes, ou seja, cliente e servidor, sem que o usuário logado perceba.

Duas fases-chave dos ataques MITM

Existem duas fases de ataque MITM, interceptação e decifração.

- Interceptação: Esta é a primeira fase, onde os atacantes se posicionam secretamente entre as duas partes que estão se comunicando, como inserir um dispositivo de escuta nas linhas telefônicas sem que ninguém perceba e depois ouvir a conversa de duas ou mais partes.

- Descriptografia: Uma vez que um atacante coletou dados após a interceptação da comunicação, o próximo passo é decifrar esses dados, especialmente se a comunicação for criptografada (sobre o protocolo https), pois dados criptografados são apenas um amontoado de caracteres sem sentido sem a descriptografia.

Desmembramento Passo a Passo

A seguir está a descrição passo a passo de como os atacantes empregam diferentes técnicas para interceptar comunicações, extrair dados criptografados e aplicar diferentes técnicas de descriptografia para decifrar esses dados para atividades maliciosas.

Reconhecimento: Atacante identifica redes ou alvos vulneráveis (por exemplo, Wi-Fi público)

Nesta fase inicial de Reconhecimento, os atacantes identificam alvos potenciais ao escanear redes vulneráveis como redes wi-fi públicas em cafés, aeroportos ou hotéis, redes sem senhas fortes ou roteadores configurados com senhas padrão de fornecedores e utilizando ferramentas de captura como Wireshark para reunir mais informações sobre topologias de rede conectadas, portas abertas, serviços em execução e sistemas operacionais.

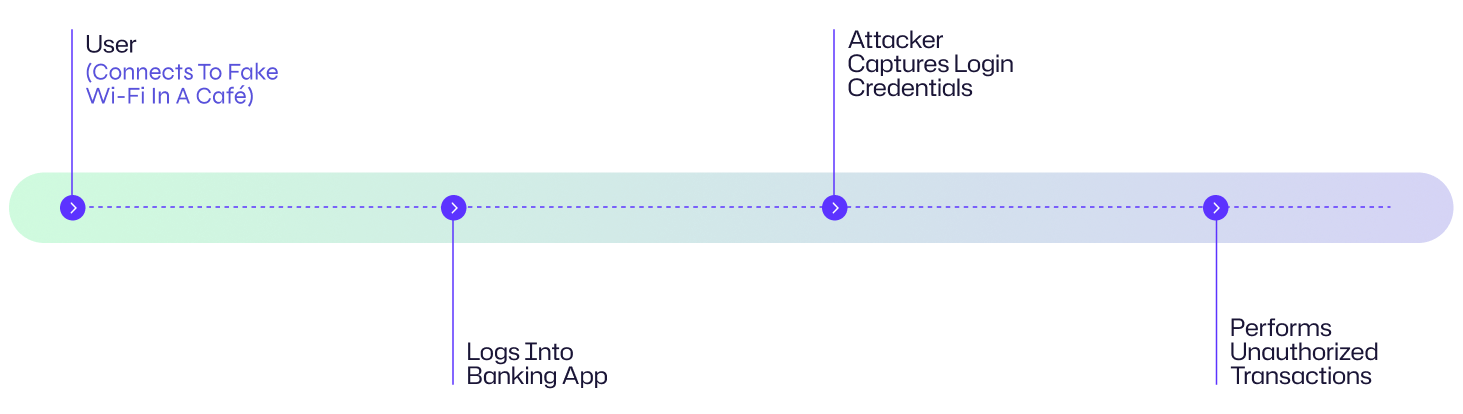

Intercepção

Após obterem um ponto de apoio nas redes por meio de reconhecimento, os atacantes começam a colocar interceptadores nos canais de comunicação da rede. Eles podem configurar pontos de acesso wi-fi falsos imitando um legítimo, ou seja, a Rede Wi Fi de uma cafeteria e os usuários conectados a esses pontos de acesso têm seu tráfego passando pelo dispositivo do atacante, que silenciosamente captura o tráfego.

Outra técnica de interceptação é utilizar o spoofing do Protocolo de Resolução de Endereços (ARP), onde atacantes enviam mensagens ARP falsas para associar o endereço MAC do dispositivo deles com o endereço IP de um dispositivo legítimo, ou seja, o roteador, enganando a rede a enviar o tráfego destinado ao roteador para o dispositivo deles.

O DNS spoofing é outra técnica utilizada para enganar os usuários finais que são direcionados para um site malicioso, quando tentam acessar um site legítimo, neste caso uma solicitação de acesso destinada ao servidor DNS é interceptada e redirecionada para um site malicioso controlado pelos atacantes.

Descriptografia

Após interceptarem comunicações criptografadas, os atacantes utilizam técnicas como o Rebaixamento de HTTPS para HTTP (SSL stripping), onde capturam a tentativa inicial do usuário de se conectar a um site no protocolo HTTPs, enviam uma solicitação https ao site e, em vez de enviar de volta a resposta segura do site, eles enviam uma resposta http ao usuário, fazendo-o acreditar que uma comunicação segura está ocorrendo e, enquanto isso, os atacantes estão vendo dados em texto puro do lado da vítima. Ferramentas como SSL Strip são usadas para automatizar esse processo.

Em outra técnica, os atacantes usam certificados SSL falsos emitidos por autoridades certificadoras desonestas ou forjados por eles mesmos, enganando o navegador do usuário final a estabelecer uma conexão segura com eles em vez do servidor real e podem visualizar a comunicação em forma descriptografada.

Captura de Dados

Com a interceptação e descriptografia bem-sucedidas, os atacantes então se concentram nos dados capturados para roubar informações valiosas, como credenciais, números de cartões de crédito, detalhes de contas bancárias, cookies de sessão, informações pessoais como e-mail, números de telefone e endereços para roubo de identidade. Diversas técnicas são utilizadas para registrar os dados enquanto eles passam pelos dispositivos do atacante e, posteriormente, scripts automatizados são usados para vasculhar os dados capturados em busca de informações sensíveis.

Manipulação Opcional: Altera transações (por exemplo, redireciona pagamentos)

Em alguns casos, os atacantes não apenas extraem dados, com técnicas sofisticadas eles podem manipular sessões de banco online e alterar uma transação, como mudar a conta bancária do destinatário e redirecionar o pagamento para sua própria conta.

Saída: Não deixa rastros ou mantém um backdoor persistente

Após executar um ataque MITM com sucesso, os atacantes tentarão ocultar seus rastros limpando os registros nos dispositivos ou servidores da vítima. Em alguns casos, eles tentarão instalar malware ou criar uma porta dos fundos para manter acesso de longo prazo ao sistema ou rede comprometidos para extração de dados no futuro.

Diagrama de Fluxo de Ataque

Fluxo de Ataque MITM:

Cenários de Exemplo:

Por exemplo, David é um funcionário de um banco ou seu cliente, torna-se vítima de um ataque Man-in-the-Middle ao usar uma Rede Wi-Fi não segura em um café público. David entra em um café chamado “The Rock” e, a partir do menu, conecta seu telefone e laptop à Wi-Fi chamada “The Rocks” dentre algumas redes wi-fi disponíveis como “The Rock”, “Café the Rock” e “The Rocks”, sendo que apenas “Café the Rock” é legítima. Agora, todo o tráfego móvel ou de laptop do David está passando por uma rede suspeita que é controlada por hackers sentados no café e coletando dados. David faz login em suas redes sociais e aplicativos bancários e os atacantes silenciosamente coletam dados e posteriormente usam a técnica de SSL Striping para descriptografar os dados e roubar as credenciais de login do David para o Facebook, Gmail e aplicativos bancários.

Por sorte, David tinha autenticação multifator ativada para o aplicativo bancário, no entanto, para o Facebook e Gmail a MFA não estava ativada, o atacante tentou fazer login no aplicativo bancário mas não conseguiu burlar a MFA, contudo, a tentativa de login no Gmail foi bem-sucedida pelo atacante e ele desativou primeiro as notificações nas configurações da conta do Gmail e executou uma campanha de SEO contra sua conta, deixando uma fatura que foi enviada para a conta do Gmail de David após um mês.

Exemplos de ataques Man-in-the-Middle (MITM)

A seguir estão alguns exemplos reais de ataques Man in the Middle.

Case | Impacto |

|---|---|

|

Equifax (2017) |

Violação de dados de mais de 145 milhões de usuários devido a falhas de MITM e SSL. |

|

DigiNotar (2011) |

Certificados SSL falsos emitidos; comprometimento amplo de dados. |

|

Exploração do Wi-Fi da Tesla (2024) |

Sequestro de veículo via Wi-Fi de estação de carregamento falsificada. |

|

Lenovo Superfish (2014) |

Adware pré-instalado usou MITM para injetar anúncios. |

Case | Impacto |

|---|---|

|

Equifax (2017) |

Em 2017, a Equifax, uma das maiores agências de relatórios de crédito, sofreu um grande vazamento de dados onde atacantes exploraram uma vulnerabilidade SSL em sua aplicação web e realizaram ataques MITM para interceptar comunicações sensíveis. Mais de 145 milhões de usuários foram afetados e tiveram suas informações pessoais comprometidas, como nomes, endereços, números de segurança social, datas de nascimento, carteiras de motorista e números de cartão de crédito. Isso levou a uma perda de confiança e penalidades significativas para a Equifax. |

|

DigiNotar (2011) |

Em 2011, os sistemas da Autoridade Certificadora Holandesa (CA) DigiNotar foram comprometidos e os atacantes emitiram centenas de certificados falsos que mais tarde foram usados para ataques MITM. A reputação da DigiNotar foi prejudicada e acabou levando à sua falência, ataques MITM ocorreram em nível global e afetaram milhões de usuários. |

|

Exploração do Wi-Fi da Tesla (2024) |

Pesquisadores de segurança demonstraram um possível exploit e seu uso para enganar veículos Tesla a se conectar a uma rede Wi-Fi falsificada. Uma vez conectados, um ataque MITM pode permitir que atacantes registrem uma nova chave de telefone que poderia ser usada para o roubo do veículo. |

|

Lenovo Superfish (2014) |

A Lenovo adicionou um software adware chamado SuperFish em alguns de seus laptops para consumidores, que instalava um certificado autoassinado utilizado para injetar publicidade em páginas da web, inclusive em conexões seguras HTTPS, sem o conhecimento do usuário. A chave privada deste certificado era a mesma em todos os laptops, o que permitia aos atacantes criar seus próprios certificados maliciosos e tornava possível a realização de ataques MITM. A Comissão Federal de Comércio (FTC) acusou a Lenovo de práticas enganosas e, eventualmente, a Lenovo removeu o software SuperFish. |

Consequências de um Ataque Man-in-the-Middle (MITM)

O principal perigo dos ataques MITM é a capacidade do atacante de escutar a comunicação sensível entre duas partes, usar esses dados sensíveis para ataques posteriores e, em alguns casos, alterar a comunicação para ganhar acesso aos sistemas das partes que estão se comunicando. Isso não coloca em risco apenas o usuário final, mas também os provedores de serviço. Algumas das áreas impactadas e a natureza dos impactos são descritas abaixo:

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Roubo de dados, pagamentos de resgate, transações fraudulentas. |

|

Operacional |

Inatividade, interrupção do serviço, perda de produtividade. |

|

Reputacional |

Perda de confiança do cliente, dano à marca. |

|

Jurídico/Regulatório |

Violações de conformidade (por exemplo, GDPR, PCI DSS), processos judiciais. |

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Os atacantes podem interceptar e roubar dados financeiros, como números de cartões de crédito, credenciais de acesso a contas bancárias e isso pode levar a perdas financeiras de indivíduos e organizações em caso de transações fraudulentas ou exigência de pagamentos de resgate. |

|

Operacional |

Se sistemas críticos ou canais de comunicação forem interceptados durante um ataque MITM, isso pode resultar na manipulação do tráfego de rede ou falha completa do serviço, afetando a produtividade dos usuários e a segurança dos dados, no caso de provedor de serviço muitas reclamações, exigências de reembolso ou possíveis processos judiciais. |

|

Reputacional |

Quando uma organização está exposta a ataques MITM e os dados dos clientes são comprometidos, isso pode danificar seriamente sua reputação, a perda de confiança do consumidor pode reduzir a participação no mercado ou diminuir o preço das ações e causar danos de longo prazo à imagem da marca. |

|

Jurídico/Regulatório |

Muitas indústrias que detêm dados privados dos clientes estão sujeitas a regulamentações como o Regulamento Geral de Proteção de Dados (GDPR), o Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS) e a Portabilidade e Responsabilidade do Seguro Saúde (HIPPA), que exigem a proteção de dados sensíveis e, em caso de violação de dados, multas regulatórias e penalidades por não conformidade. |

Alvos comuns de ataques MITM: Quem está em risco?

- Finanças: Instituições financeiras e serviços de banco online são os principais alvos de ataques MITM devido aos dados financeiros de alto valor, como credenciais de login, detalhes de contas e detalhes de transações. Atacantes MITM podem interceptar tentativas de login, dados de transações ou alterar transferências de fundos, o que pode levar a problemas financeiros tanto para o usuário final quanto para a instituição.

- Indústria da saúde: Ataques MITM podem interceptar a comunicação entre sistemas médicos e pacientes para comprometer registros de saúde confidenciais para roubo de identidade e fraude de seguro, histórico médico e até manipulação de dados de dispositivos médicos.

- Indústria SMB: Pequenas e médias empresas são alvos porque frequentemente carecem de uma infraestrutura de cibersegurança robusta e podem se tornar vítimas de ataques MITM devido a canais de comunicação menos seguros, redes e sistemas vulneráveis desatualizados. Atacantes podem roubar dados empresariais, dados pessoais de clientes e obter acesso a sistemas internos.

- Provedores de Cloud SaaS: Aplicações modernas de Software-como-Serviço (SaaS) gerenciam uma ampla gama de dados de clientes, se não forem configuradas e protegidas adequadamente, atacantes MITM aproveitam esses serviços para roubar credenciais, arquivos de dados sensíveis em caso de armazenamento em nuvem e acesso não autorizado a aplicações empresariais.

- Redes de IoT industrial: As redes de IoT industrial controlam infraestruturas críticas como usinas de energia, instalações de tratamento de água, sistemas de transporte e atacantes podem interceptar dados trocados entre dispositivos em redes de IoT causando interrupção de serviço, danos aos equipamentos ou até mesmo riscos à segurança.

- Usuários de Wi-Fi Público: As redes Wi-Fi públicas são frequentemente mal configuradas e inseguras, tornando-as alvos favoritos de ataques MITM. Usuários finais conectados a essas redes infectadas ou inseguras podem facilmente comprometer suas informações pessoais, atividades de navegação e credenciais de login.

Avaliação de Risco

A avaliação de risco é importante para organizações e até mesmo indivíduos para entender as vulnerabilidades suscetíveis a ataques MITM. Identificar fraquezas nos canais de comunicação, priorizar recursos e implementar medidas de segurança eficazes para proteger dados sensíveis e mecanismos de login.

A probabilidade de um ataque MITM torna-se significativamente alta quando a comunicação é realizada em wi-fi público ou canais não seguros sem HTTPS ou VPNs e em sistemas ou redes mal configurados. A gravidade dos ataques MITM depende dos dados comprometidos, no entanto, no caso de instituições financeiras, indústria da saúde e agências governamentais, é crítico porque pode levar a fraudes e roubo de identidade, manipulação de registros médicos ou dispositivos e vazamento de informações pessoais, o que pode ter consequências graves para a organização alvo.

Os ataques MITM estão se tornando cada vez mais sofisticados devido à disponibilidade de ferramentas modernas de automação e à crescente integração de IA com essas ferramentas e técnicas. Tornando mais fácil para os atacantes contornarem medidas de segurança tradicionais sem detecção e prevenção em tempo real.

As lacunas comuns que contribuem para o aumento dos ataques MITM incluem segurança de endpoint deficiente, como software desatualizado e falta de proteção contra malware, canais de comunicação não criptografados, como o uso de HTTP em vez de HTTPS, e falta de treinamento para que os funcionários entendam diferentes técnicas de phishing ou evitem o acesso a recursos da empresa sem proteção.

Como Prevenir Ataques MITM

Para detectar e prevenir ataques Man-in-the-Middle é necessário implementar uma combinação de diferentes técnicas, políticas e iniciativas de conscientização dos funcionários, algumas das medidas são descritas nos títulos a seguir.

Use HTTPS e HSTS para impor conexões criptografadas

Utilize o protocolo HTTPS para garantir a comunicação segura entre clientes e servidores usando SSL\TLS, como entre um navegador e um site, criptografando dados em trânsito e impedindo que atacantes escutem ou alterem os dados. HSTS é um mecanismo de política para impor a comunicação apenas por HTTS, proteger contra ataques de striping SSL e de rebaixamento de protocolo. Atualize regularmente os certificados SSL/TLS expirados de autoridades CA confiáveis, use configurações fortes de TLS como desabilitar versões desatualizadas e impor HSTS incluindo subdomínios.

Implante VPNs para acesso remoto seguro

Uma rede privada virtual (VPN) cria um túnel criptografado entre o dispositivo do usuário final e o servidor VPN, encaminhando todo o tráfego do usuário para a rede principal através da VPN e fornecendo uma conexão segura para acesso remoto. A VPN oferece uma maneira segura para os funcionários acessarem recursos corporativos a partir de redes públicas ou privadas e protege a interceptação de dados durante o trânsito.

Implemente MFA para adicionar camadas além das senhas

A autenticação Multi-Factor adiciona uma camada adicional de segurança para os usuários finais no processo de autenticação e autorização, apresentando fatores de verificação extras além das credenciais, como aplicativos de autenticação, chaves de segurança ou OTP e verificação biométrica. Isso ajuda a reduzir ataques MITM, pois mesmo que um atacante tenha adquirido seu nome de usuário e senha, ele não será capaz de contornar a camada extra de verificações para autenticação e acesso.

Arquitetura Zero Trust e segmentação de rede para reduzir superfícies de ataque.

Zero trust é um framework de segurança que significa “nunca confiar, sempre verificar”, assumindo que qualquer conta de usuário ou dispositivo pode ser comprometida, deve exigir autenticação e autorização antes de acessar recursos. A arquitetura zero trust inclui a implementação de segmentação de rede dividindo a rede em segmentos independentes seguros, aplicando política de privilégio mínimo como necessidade de acesso baseada em privilégios e verificação contínua da identidade do usuário e monitoramento de padrões de atividade.

DNSSEC e DNS criptografado (DoH, DoT) para prevenir spoofing.

O sistema de Nomes de Domínio (DNS) é responsável pela resolução de nomes de domínios legíveis por humanos para endereços IP como google.com para 8.8.8.8 e no ataque MITM, o spoofing DNS é usado para redirecionar o tráfego dos usuários finais para sites ou servidores maliciosos dos atacantes. A Extensão de Segurança do Sistema de Nomes de Domínio (DNSSEC) é um conjunto de protocolos e extensões usados neste cenário que adiciona uma camada de segurança às consultas DNS, autenticidade e integridade dos dados DNS. Outras técnicas como os protocolos DNS sobre HTTPS (DoH) e DNS sobre TLS (DoT) são usados para criptografar a conectividade entre o host e os servidores DNS.

Treinamento de funcionários para reconhecer tentativas de phishing.

Mesmo com as melhores medidas de segurança técnica, um e-mail de phishing bem elaborado pode enganar funcionários não treinados a comprometer contas ou segmentos de rede e, portanto, é importante investir em treinamento de funcionários. Os funcionários devem ser treinados para reconhecer sinais de alerta em e-mails de phishing, como endereços de remetentes suspeitos, urgência e pedidos de informações sensíveis, URLs não reconhecidas sem os nomes de domínio esperados. Incentive os funcionários a relatar e-mails ou atividades suspeitas, conduza exercícios regulares de simulação de phishing para treinar os funcionários e forneça informações adicionais àqueles que falharem no exercício.

Ferramentas Netwrix para Prevenir Ataques MITM

Netwrix oferece um conjunto diferente de ferramentas para fornecer mecanismos abrangentes de detecção e mitigação de ameaças. Netwrix Privilege Secure oferece funcionalidades como Just Enough privilege (JEA), privilégios Just-in-time, identidades de login modulares para fornecer permissões limitadas por tempo para atender a cenários de acesso diversos. Netwrix End Point Policy Manager (anteriormente PolicyPak), permite que os administradores protejam pontos finais do windows e evitem que os usuários instalem softwares desconhecidos, gerenciem como usar armazenamento removível e protejam as configurações de aplicativos contra má configuração e alteração.

Netwrix Change Tracker é um software de gerenciamento de configuração de segurança e controle de mudanças que ajuda a proteger e regular sistemas de TI críticos. Netwrix Threat Prevention (anteriormente StealthINTERCEPT) gera inteligência de segurança monitorando ativamente o comportamento do usuário e alertando sobre atividades suspeitas, fornecendo uma camada adicional de visibilidade e segurança. Netwrix Access Analyzer (anteriormente Enterprise Auditor) automatiza a coleta e análise de dados como grupos, associação de usuários, detalhes de acesso e fornece relatórios abrangentes para diferentes plataformas como Active Directory, Exchange server, EntraID, AWS.

Estratégias de Detecção, Mitigação e Resposta

Sinais de Alerta Precoce

Existem certos sinais que podemos procurar em um ataque MITM em andamento, como problemas súbitos de queda de conectividade em tentativas de login em sites ou sessões remotas em uma rede, o navegador começa a mostrar avisos de certificado SSL como certificado expirado ou inválido pode ser um sinal de que alguém está tentando interceptar a comunicação. Sites começam a demorar um tempo incomum para carregar, algumas partes ou seções parecem diferentes do habitual ou distorcidas e se você está sendo repetidamente solicitado para fazer login apesar de já estar logado no site, provavelmente são sinais de ataque MITM.

Resposta Imediata

Quando percebemos que há uma possibilidade de qualquer tipo de ataque MITM em andamento, devemos agir prontamente para evitar danos de maneira oportuna. Se um dispositivo como laptop ou telefone for suspeito de estar comprometido, desconecte-o imediatamente da rede ou internet desligando wi-fi, VPN ou Ethernet para impedir a infiltração adicional dos atacantes na rede privada ou dispositivo. Imediatamente, altere todas as senhas ou chaves de API ou tokens de acesso e implemente autenticação de múltiplos fatores no dispositivo ou serviços remotos e notifique as autoridades respectivas como o departamento de TI da empresa, bancos ou instituições financeiras e fornecedores terceirizados ou clientes para tomar medidas preventivas do lado deles. Uma vez que a ameaça imediata esteja contida, inicie uma investigação completa dos logs de rede e sistema, atividade de endpoint e repositórios de dados para determinar o escopo do ataque e como ocorreu, para recuperar qualquer perda de dados e implementar medidas de segurança para prevenir falhas futuras.

Mitigação de Longo Prazo

Implemente protocolos de criptografia fortes como TLS 1.3 com algoritmos de conexão AES-GCM ou chacha20 e desative protocolos antigos como sslv3 ou TLS1.0 ou TLS 1.1. VPNs devem ser utilizadas para acesso remoto, atualize regularmente a configuração de segurança do firewall e dos sistemas, implante sistemas de detecção/prevenção de intrusão (IDS/IPS) para monitorar padrões de atividades suspeitas na rede e extensões de segurança DNS (DNSSEC) para proteger contra spoofing de DNS

Realize testes de penetração na rede regularmente para avaliar a eficácia das configurações de segurança, certificados desatualizados e vulnerabilidades nos protocolos de comunicação.

Revise registros de vários sistemas como firewalls, implementações de IDS/IPS, servidores e endpoints e revise o código-fonte de aplicações personalizadas em busca de vulnerabilidades ou código malicioso.

Implante sistemas de Endpoint Detection and Response (EDR) para monitorar a atividade dos endpoints em tempo real, treine usuários para reconhecer padrões de ataques de phishing, avisos de certificados SSL e evitar redes inseguras.

Impacto Específico do Setor

Ataques man in the middle podem ter impactos severos em diferentes indústrias, em termos de violações de dados, fraudes financeiras, danos à reputação e multas ou penalidades de órgãos reguladores.

Indústria | Impacto |

|---|---|

|

Saúde |

Violações de dados de pacientes, multas HIPAA. |

|

Finanças |

Apropriações indevidas de contas, transações fraudulentas, PCI DSS. |

|

Varejo |

Roubo de dados de PDV, vulnerabilidades na cadeia de suprimentos. |

Indústria | Impacto |

|---|---|

|

Saúde |

Os atacantes podem interceptar registros eletrônicos de saúde, informações pessoais de saúde e essas podem ser usadas para chantagem e fraude de seguro. Violações de dados podem levar ao não cumprimento da HIPPA e resultar em multas significativas e ações legais. |

|

Finanças |

Ataques MITM ajudam a colher credenciais de login para bancos online, vazamento de detalhes de contas, transações fraudulentas e ataques de ransomware que podem levar a perdas financeiras e não conformidade com o PCI DSS. |

|

Varejo |

Os atacantes podem interceptar e infectar sistemas de Ponto de Venda (POS), como lojas de varejo, o que pode permitir que eles coletem detalhes de cartões de crédito e outros dados sensíveis dos clientes durante as transações. Os atacantes podem ainda visar organizações parceiras e fornecedores de varejistas infectados para obter acesso a alvos maiores. |

Evolução dos Ataques & Tendências Futuras

Phishing com IA e Deepfake: e-mails e vozes gerados por IA para engenharia social.

Os atacantes estão atualmente utilizando IA para gerar e-mails, mensagens e mensagens de voz altamente convincentes para ataques de engenharia social, com o objetivo de manipular usuários a revelar informações sensíveis. Essas mensagens de texto e voz estão sendo enviadas em plataformas de mídia social, por e-mail ou mensagens de texto para atrair usuários desavisados a revelar detalhes de contas bancárias, códigos OTP, informações pessoais, que podem ser usadas para acesso ou transações fraudulentas.

Aumento de MITM baseado em IoT: Explorando dispositivos inteligentes e redes industriais.

Dispositivos IoT estão se tornando parte do cotidiano de residências, empresas, instalações industriais e se tornando o ponto de entrada para ataques MITM, pois são menos seguros. Dispositivos como câmeras de segurança inteligentes, termostatos, TVs, dispositivos médicos, robôs industriais, sistemas de controle podem ser comprometidos e usados para interceptar comunicações dentro de uma rede.

Explorações avançadas de SSL/TLS: Visando protocolos criptográficos mais antigos.

Os atacantes estão continuamente procurando vulnerabilidades em protocolos criptográficos antigos e visam sistemas que ainda suportam versões desatualizadas de SSL ou TLS com fraquezas conhecidas com ataques como SSL Striping, rebaixamento de protocolo, certificados falsos para contornar a criptografia e interceptar dados sensíveis.

Bots Machine-in-the-Middle: Ataques persistentes automatizados de MITM.

Robôs automatizados são desenvolvidos para vigiar continuamente redes em busca de vulnerabilidades e, com a ajuda da IA, infiltrar-se nas redes, estabelecer-se como interceptadores, monitorar e manipular o tráfego continuamente sem a necessidade de entrada manual dos atacantes. Uma vez que tenham recuperado dados sensíveis para os quais são especificamente programados, eles deixam a rede sem deixar rastros ou deixando alguma porta dos fundos em lugar para atividades futuras.

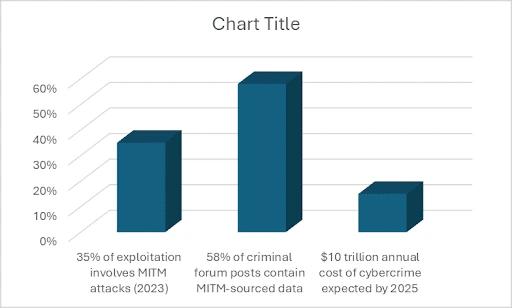

Estatísticas Principais & Infográficos

- Os ataques MITM continuam sendo uma das principais fontes de ciberataques e alguns relatórios sugerem que 35% da exploração envolve ataques MITM.

- 58% dos vazamentos de dados roubados em fóruns da dark web são obtidos através de ataques MITM, que acabam sendo negociados e utilizados em atividades criminosas.

- De acordo com a Cybersecurity Ventures, prevê-se que em 2020 o custo anual com medidas de cibersegurança cresça 15% ao ano e que até 2025 alcance 10 trilhões de dólares.

Considerações Finais

Discutimos em detalhes sobre a definição de ataque man in the middle, diferentes etapas do ataque Man in the middle como reconhecimento de potenciais pontos fracos de entrada em redes, interceptação da comunicação entre clientes e servidores através de dispositivos comprometidos ou canais de comunicação, decifração de dados criptografados extraídos e, por último, manipulação de dados durante sessões interceptadas e saída sem deixar rastros. Os principais alvos dos ataques MITM são indústrias como finanças, Saúde, Varejo e agências governamentais, e isso pode causar graves problemas financeiros e penalidades regulatórias.

É importante avaliar as medidas de segurança implementadas em uma organização, como a proteção de dados por meio de mecanismos de criptografia, conexões seguras com a aplicação do protocolo HTTPS e uso de VPN, educar os funcionários para reconhecer diferentes ataques de phishing e evitar redes inseguras ao acessar recursos corporativos. Implemente sistemas de monitoramento de rede, reforce o uso de MFA, implemente DNSSEC e sistemas de detecção e prevenção de intrusões (IDPS), realize exercícios regulares de testes de penetração para detectar e prevenir ataques MITM.

Seção de Perguntas Frequentes

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP