Reconhecimento LDAP

O reconhecimento é uma parte importante de qualquer ataque bem-sucedido. Existem duas formas principais: o reconhecimento inicial ou externo, que é realizado antes de um adversário infiltrar-se em uma organização, e o reconhecimento interno, onde descobrem informações e contexto adicionais sobre o ambiente da organização.

A reconhecimento LDAP é uma técnica de reconhecimento interno que os atacantes usam para descobrir usuários, grupos e computadores no Active Directory. Eles utilizam consultas LDAP para aumentar o conhecimento sobre o ambiente, o que pode ajudá-los a encontrar alvos e planejar as próximas etapas do ataque. Como essa técnica é usada por adversários que já infiltraram uma organização, trata-se de uma técnica de reconhecimento interno (em vez de externo).

Resumo de Ameaças

Target: Active Directory

Ferramentas: BloodHound, PowerSploit, SharpHound, Spray

Tática ATT&CK®: Descoberta

Técnica ATT&CK: T1087.002

Dificuldade

Detecção: Hard

Mitigação: Difícil

Resposta: Média

Realizando Reconhecimento usando LDAP

PASSO 1: Obter um ponto de apoio

Os adversários utilizam uma variedade de técnicas para obter um ponto de apoio no ambiente de TI de uma organização, incluindo ataques de phishing, watering hole e password spraying. Aqui está como um adversário que obteve uma lista de possíveis nomes de usuário pode realizar um ataque de password spraying usando Spray, um script bash criado para executar ataques de password spray em múltiplas plataformas, contra o servidor de rede privada virtual (VPN) da organização:

[attacker@machine ~]$ spray.sh -cisco vpn.org.com usernames.txt passwords.txt 1 35

Valid Credentials joed Summer2020

PASSO 2: Realize o reconhecimento usando LDAP

O adversário utiliza as credenciais comprometidas para se autenticar na VPN e obter acesso à rede, e depois usa essas mesmas credenciais para consultar o Active Directory. Eles podem enumerar o Active Directory usando o módulo PowerShell do ActiveDirectory, ou automatizar a descoberta usando ferramentas como BloodHound e PowerSploit. Neste exemplo, o adversário usa o PowerShell para procurar possíveis senhas nos atributos de descrição dos usuários:

PS> Import-Module ActiveDirectory

PS> Get-ADObject -LDAPFilter "(&(objectClass=user)(description=*pass*))" -property * | Select-Object SAMAccountName, Description, DistinguishedName

SAMAccountName DescriptionDistinguishedName

-------------- ----------------------------

AlicePassword: P@ssw0rd123!CN=Alice,OU=Users,DC=domain,DC=com

PS>

ETAPA 3: Use as informações para promover os objetivos

Using the credentials they have found, the adversary conducts further internal reconnaissance using tools like BloodHound and SharpHound, which assist with untangling complex webs of permissions. Using this information, the adversary can map out pathways to objectives, such as domain dominance.

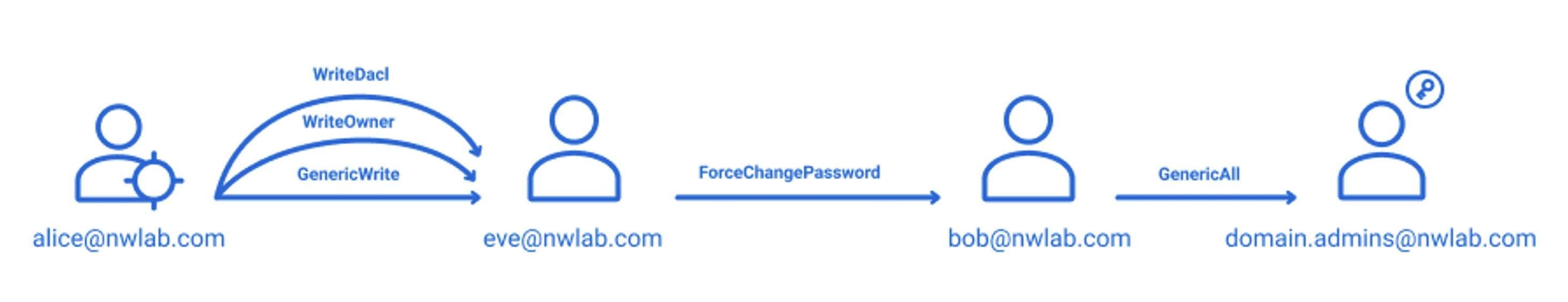

The graphic below illustrates an example. Suppose an attacker gains the credentials for the user account Alice. That account has WriteDACL and WriteOwner permissions to the user Eve, which means Alice can grant herself access to Eve’s account. Eve has rights to reset the password of the account Bob, and Bob has permissions (granted through AdminSDHolder propagation) to modify the Domain Admins group. Therefore, finding Alice’s password was very valuable the adversary!

Resultado

Após coletar dados com SharpHound.exe -C All, o adversário pode carregar o conjunto de dados no BloodHound para explorar caminhos para a dominação do domínio.

Detectar, Mitigar e Responder

Detectar

Dificuldade: Difícil

O protocolo LDAP é usado frequentemente no Active Directory, tornando difícil separar consultas maliciosas de legítimas. Além disso, o Active Directory não oferece um mecanismo para registrar as consultas exatas recebidas; no entanto, algum grau de perfilamento e monitoramento do acesso a atributos específicos pode ser alcançado usando o evento 4662 na subcategoria Audit Directory Service Access.

Monitorar o tráfego de rede recebido pelos controladores de domínio para consultas LDAP específicas pode ajudar a detectar atividades de adversários. A tabela a seguir mostra uma pequena amostra dos tipos de consultas que devem ser infrequentes em operações normais, mas que podem fornecer fortes indícios de atividades de adversários:

Consulta | Informações Coletadas |

|---|---|

|

(&(ObjectClass=user)(servicePrincipalName=*)) |

Todos os objetos de usuário que possuem um ServicePrincipalName configurado |

|

(userAccountControl:1.2.840.113556.1.4.803:=65536) |

Objetos que têm a opção Password Never Expires ativada |

|

(userAccountControl:1.2.840.113556.1.4.803:=4194304) |

Objetos que não requerem pré-autenticação Kerberos |

|

(sAMAccountType=805306369) |

Todos os objetos de computador |

|

(sAMAccountType=805306368) |

Todos os objetos de usuário |

|

(userAccountControl:1.2.840.113556.1.4.803:=8192) |

Todos os objetos do controlador de domínio |

|

(primaryGroupID=512) |

Todos os administradores de domínio usando PrimaryGroupID |

Mitigar

Dificuldade: Difícil

Porque o LDAP desempenha um papel essencial nas operações normais do Active Directory, as organizações não podem simplesmente bloquear seu uso. Em vez disso, concentre-se em medidas de mitigação que previnam a infiltração desde o início: conscientização e treinamento de usuários, detecção e resposta a comprometimento de endpoints, detecção e prevenção de phishing, segurança de e-mail, autenticação de múltiplos fatores (MFA) e assim por diante.

Responder

Dificuldade: Média

Se a reconhecimento LDAP for detectado no ambiente, ative o processo de resposta a incidentes e alerte a equipe de resposta a incidentes.

Se a presença de um adversário for confirmada:

- Redefina a senha e desative a conta de usuário que está realizando reconhecimento.

- Coloque o computador de origem em quarentena para investigação forense e atividades de erradicação e recuperação.

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque Hafnium - Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Pass the Hash

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Ataque Silver Ticket

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Golden SAML