Ataque Hafnium - Como Funciona e Estratégias de Defesa

StrategiesHafnium refere-se a um grupo adversário vinculado ao estado que explorou vulnerabilidades zero-day em servidores Microsoft Exchange locais para obter execução remota de código, implantar web shells e exfiltrar e-mails e dados sensíveis. Ao escanear serviços Exchange expostos na internet e aproveitar vulnerabilidades não corrigidas, os atacantes alcançaram um comprometimento amplo para espionagem e atividades subsequentes.

Atributo | Detalhes |

|---|---|

|

Tipo de Ataque |

Exploração de vulnerabilidades zero-day do Exchange Server / implantação de web-shell / exfiltração de dados |

|

Nível de Impacto |

Muito Alto |

|

Target |

Servidores Microsoft Exchange locais (empresas, governos, provedores de serviço) |

|

Vetor de Ataque Primário |

Serviços do Exchange expostos à Internet (OWA, EWS, Autodiscover), vulnerabilidades não corrigidas, varredura automatizada |

|

Motivação |

Espionagem, roubo de dados, persistência; ransomware subsequente em alguns incidentes |

|

Métodos Comuns de Prevenção |

Atualize o Exchange imediatamente, remova/limite a exposição externa, EDR/IDS, detecção de web-shell, segmentação de rede, caça a ameaças |

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Muito Alto — roubo de caixa de correio/dados, acesso ao domínio, perturbação a jusante |

|

Facilidade de Execução |

Médio — requer varredura e exploração, mas muitas ferramentas de exploração foram amplamente compartilhadas |

|

Probabilidade |

Médio a Alto para organizações com instâncias do Exchange desatualizadas e expostas à internet |

O que é o ataque Hafnium?

“Hafnium” descreve uma série de ataques (e um ator) que visaram servidores Microsoft Exchange locais usando múltiplas vulnerabilidades zero-day. Os atacantes vasculharam instâncias do Exchange acessíveis pela internet, exploraram falhas para conseguir execução remota de código, implantaram web shells para acesso persistente e exfiltraram e-mails e dados sensíveis.

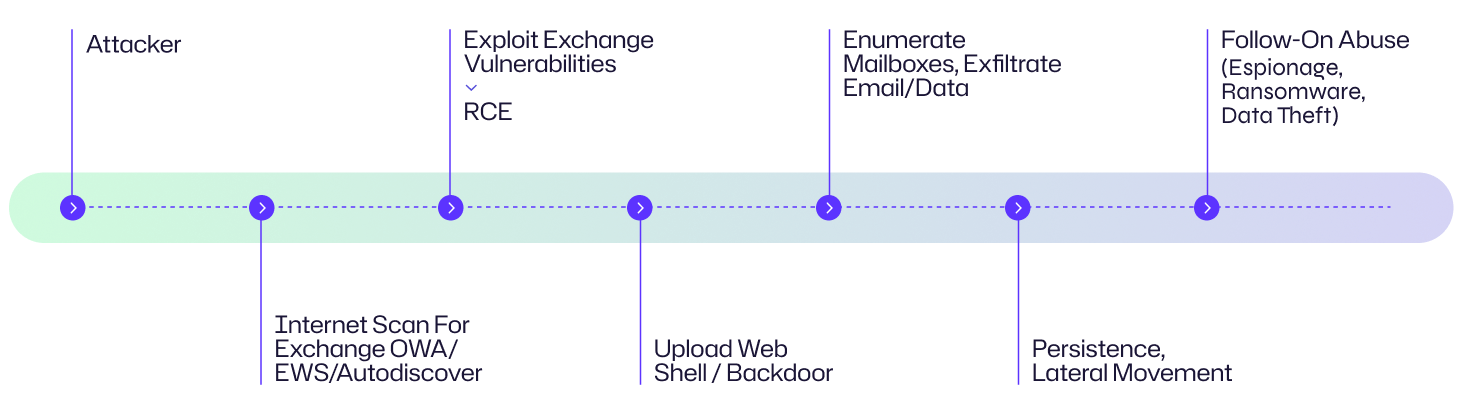

Como Funciona o Ataque Hafnium?

Abaixo está um resumo de alto nível das etapas comuns observadas em intrusões ao estilo Hafnium.

1. Reconhecimento — varredura em busca de servidores Exchange vulneráveis

Adversários vasculharam a internet em busca de pontos de extremidade do Exchange (OWA/EWS/Autodiscover) e catalogaram instâncias e versões acessíveis. Scanners automatizados e códigos de exploração públicos aceleraram a descoberta.

2. Explorar vulnerabilidades do Exchange

Utilizando vulnerabilidades do lado do servidor, os atacantes conseguiram executar códigos remotamente no servidor de e-mail, autenticados ou não, permitindo a execução de comandos arbitrários ou a inserção de arquivos (web shells).

3. Implementar web shells/backdoors

Os atacantes carregaram web shells leves nos diretórios web do Exchange (IIS) para obter execução remota de comandos persistente via HTTP(S). Web shells se misturam ao tráfego web normal e são furtivos.

4. Pós-exploração: acesso a conta & caixa de correio

Com a execução de código e web shells, os atacantes enumeraram caixas de correio, leram e exfiltraram e-mails, colheram credenciais e procuraram por dados de alto valor através do EWS, PowerShell ou acesso direto a arquivos.

5. Estabelecer persistência e movimento lateral

Os adversários criaram backdoors adicionais, adicionaram contas, modificaram regras de e-mail para exfiltração e tentaram movimento lateral para controladores de domínio, servidores de arquivos e outra infraestrutura.

6. Limpar ou habilitar operações subsequentes

Algumas intrusões possibilitaram ransomware ou exploração oportunista por outros atores; outras mantiveram acesso secreto de espionagem por meses.

✱ Variante: Exploração secundária e da cadeia de suprimentos

Servidores Exchange comprometidos com web shells são frequentemente reutilizados por outros atores de ameaças para diferentes campanhas (ransomware, mineração de criptomoedas). A exploração secundária amplifica o impacto entre as vítimas.

Diagrama de Fluxo de Ataque

Exemplo: Perspectiva da Organização

Um atacante verifica a exposição de servidores Exchange na AcmeCorp, explora um servidor sem correção para executar comandos, instala um web shell, baixa caixas de correio executivas, exfiltra anexos contendo propriedade intelectual sensível e cria tarefas agendadas para manter o acesso. Semanas depois, um segundo ator usa o mesmo servidor para implantar ransomware.

Exemplos & Padrões do Mundo Real

Case | Impacto |

|---|---|

|

Exploração em massa de vulnerabilidades zero-day do Exchange (início de 2021) |

Milhares de organizações comprometidas, shells web detectadas mundialmente, roubo de caixas de correio em larga escala e ataques subsequentes. |

|

Uso secundário pós-exploração |

Outros grupos usaram oportunisticamente servidores Exchange comprometidos para malware, ransomware ou criptomineração. |

Consequências de um Comprometimento ao estilo Hafnium

O comprometimento de servidores Exchange é devastador porque as caixas de correio frequentemente contêm informações pessoais sensíveis, propriedade intelectual, dados jurídicos e links de redefinição de conta.

Consequências Financeiras

O roubo de dados, as exigências de extorsão, as multas regulatórias e os custos de remediação e resposta a incidentes podem ser muito altos, especialmente se registros financeiros ou dados de clientes forem expostos.

Perturbação Operacional

Interrupções no serviço de correio, desativações forçadas, longos períodos de recuperação (reconstrução de servidores, reemissão de certificados, rotação de credenciais) e perturbação das operações comerciais.

Dano à reputação

Perda de confiança de clientes/parceiros e publicidade negativa quando ocorrem vazamentos de comunicações confidenciais ou de dados.

Impacto Legal e Regulatório

Violações envolvendo dados pessoais podem acionar o GDPR, HIPAA ou outras ações regulatórias, auditorias e multas.

Área de Impacto | Descrição |

|---|---|

|

Financeiro |

Resgate, remediação, multas |

|

Operacional |

Interrupções de serviço, reconstruções, perda de produtividade |

|

Reputacional |

Erosão da confiança do cliente, preocupações dos parceiros |

|

Jurídico |

Investigações de conformidade, notificações de violação |

Alvos Comuns: Quem está em risco?

Servidores Exchange voltados para a internet

Instâncias do Exchange não atualizadas ou sem suporte

Organizações com grandes volumes de e-mails sensíveis

Entidades jurídicas, de saúde, governamentais e de pesquisa

Provedores de serviços e MSPs

Configurações multi-tenant aumentam o raio de impacto

Ambientes sem monitoramento de EDR/web-shell

Sem visibilidade nas pastas IIS/Exchange

Avaliação de Risco

Fator de Risco | Nível |

|---|---|

|

Dano Potencial |

Muito Alto — acesso direto às comunicações e vetores de redefinição de conta. |

|

Facilidade de Execução |

Médio — existiam exploits e a varredura era automatizada; cargas úteis de exploit eram necessárias. |

|

Probabilidade |

Médio — alto onde servidores Exchange estão expostos e sem atualizações. |

Como Prevenir Ataques ao Estilo Hafnium

Os controles principais incluem atualizações pontuais, redução de exposição, detecção de web-shell e caça a ameaças.

Patch & Update

Aplique imediatamente patches de fornecedores para o Exchange e componentes relacionados. Desative instâncias do Exchange sem suporte e migre para plataformas suportadas quando apropriado.

Reduza a Exposição

Bloqueie OWA/EWS/Autodiscover da internet pública se não for necessário. Use VPN, proxies reversos e WAFs para proteger os endpoints do Exchange.

Hardening & Least Privilege

Reforce as configurações do IIS e Exchange, desative serviços desnecessários e limite os privilégios das contas de serviço.

Detectar e Remover Web Shells

Verifique diretórios web em busca de arquivos suspeitos e assinaturas, monitore os carimbos de data/hora modificados e restrinja as permissões de escrita nos diretórios web.

Melhore a Higiene de Autenticação & Segredos

Rotacione certificados e credenciais de serviço após suspeita de comprometimento. Exija MFA para acesso administrativo e use credenciais fortes e únicas.

Visibilidade & Threat Hunting

Implante EDR e monitoramento de rede, procure por IoCs como arquivos recém-adicionados em diretórios do Exchange, exportações incomuns de caixas de correio e conexões de saída suspeitas.

Como a Netwrix pode ajudar

Os ataques Hafnium destacam como uma comprometimento do Exchange pode rapidamente escalar para uma tomada completa do Active Directory. Netwrix Identity Threat Detection & Response (ITDR) ajuda as organizações a identificar em tempo real autenticações incomuns, abuso de privilégios e técnicas de persistência, para que os atacantes possam ser contidos antes de avançarem mais no seu ambiente. Ao proteger a camada de identidade, o ITDR fecha a porta para intrusões ao estilo Hafnium e fortalece sua postura geral de segurança.

Estratégias de Detecção, Mitigação e Resposta

Detecção

- Alerta na criação ou modificação de arquivos sob os diretórios web do Exchange (IIS \inetpub\wwwroot\*).

- Monitore por processos incomuns do PowerShell, w3wp.exe e outros executados pela conta de serviço do Exchange.

- Detecte exportações incomuns de caixas de correio ou atividade EWS em massa.

- Detecção de rede: conexões de saída incomuns para hosts de staging/exfil, anomalias de DNS ou grandes solicitações POST/GET para web shells.

Resposta

- Isole os servidores afetados imediatamente e preserve as evidências forenses.

- Remova shells de web e backdoors apenas após captura e análise; atacantes frequentemente deixam múltiplos mecanismos de persistência.

- Rotacione credenciais e certificados usados pelo Exchange, contas de serviço e usuários administradores.

- Realize uma busca minuciosa por toda a propriedade para detectar movimento lateral, exfiltração de caixa de correio e pontos de apoio secundários.

- Reconstrua servidores comprometidos a partir de imagens conhecidas como boas sempre que possível.

Mitigação

- Reemita credenciais de usuário e serviço e redefina contas privilegiadas.

- Reforce os controles de perímetro e o gerenciamento de patches.

- Envolver a equipe de RI e comunicações para notificações regulatórias e contato com clientes.

Impacto Específico do Setor

Indústria | Impacto |

|---|---|

|

Saúde |

Exposição de PHI e interrupção das comunicações com pacientes. |

|

Legal |

Exposição de comunicações legais privilegiadas e dados de casos. |

|

Governo |

Risco para comunicações interagências sensíveis e segurança nacional. |

|

Provedores de Serviços |

Comprometimento ampliado entre clientes/inquilinos. |

Evolução dos Ataques & Tendências Futuras

- Rápida armação de vulnerabilidades divulgadas — código de exploração público aumenta a velocidade e escala da exploração.

- Reutilização de web-shell e exploração secundária por outros atores de ameaças.

- A migração para serviços de email na nuvem reduz a exposição local, mas configurações híbridas mantêm um risco residual.

- Maior foco em riscos de MSP & cadeia de suprimentos onde o comprometimento do provedor afeta os clientes.

Estatísticas Principais & Infográficos (telemetria sugerida)

- Tempo desde a divulgação da vulnerabilidade até a exploração em massa (medido em sua telemetria).

- Número de endpoints do Exchange expostos na sua varredura externa.

- Contagem de detecções de web-shell ou modificações suspeitas em arquivos IIS.

Considerações Finais

Os incidentes Hafnium mostram quão crítico é o patching em tempo hábil, a redução da exposição pública de serviços empresariais e a rápida caça a ameaças. Servidores Exchange são alvos de alto valor; priorize a aplicação de patches, reduza o acesso externo e monitore a presença de web shells e atividades pós-exploração.

FAQs

Compartilhar em

Ver ataques de cibersegurança relacionados

Abuso de Permissões de Aplicativos Entra ID – Como Funciona e Estratégias de Defesa

Modificação do AdminSDHolder – Como Funciona e Estratégias de Defesa

Ataque AS-REP Roasting - Como Funciona e Estratégias de Defesa

Ataque de Kerberoasting – Como Funciona e Estratégias de Defesa

Ataques DCSync Explicados: Ameaça à Segurança do Active Directory

Ataque Golden SAML

Entendendo ataques Golden Ticket

Ataque a Contas de Serviço Gerenciadas por Grupo

Ataque DCShadow – Como Funciona, Exemplos Reais e Estratégias de Defesa

Injeção de Prompt do ChatGPT: Entendendo Riscos, Exemplos e Prevenção

Ataque de Extração de Senha NTDS.dit

Ataque Pass the Hash

Ataque Pass-the-Ticket Explicado: Riscos, Exemplos e Estratégias de Defesa

Ataque de Password Spraying

Ataque de Extração de Senha em Texto Simples

Vulnerabilidade Zerologon Explicada: Riscos, Explorações e Mitigação

Ataques de ransomware ao Active Directory

Desbloqueando o Active Directory com o Ataque Skeleton Key

Movimento Lateral: O que é, Como Funciona e Prevenções

Ataques Man-in-the-Middle (MITM): O que São & Como Preveni-los

Por que o PowerShell é tão popular entre os atacantes?

4 ataques a contas de serviço e como se proteger contra eles

Como Prevenir que Ataques de Malware Afetem o Seu Negócio

O que é Credential Stuffing?

Comprometendo o SQL Server com PowerUpSQL

O que são ataques de Mousejacking e como se defender contra eles

Roubando Credenciais com um Provedor de Suporte de Segurança (SSP)

Ataques de Rainbow Table: Como Funcionam e Como se Defender Contra Eles

Um Olhar Abrangente sobre Ataques de Senha e Como Impedi-los

Reconhecimento LDAP

Bypassando MFA com o ataque Pass-the-Cookie

Ataque Silver Ticket