Migliori pratiche per il File Integrity Monitoring

Introduzione

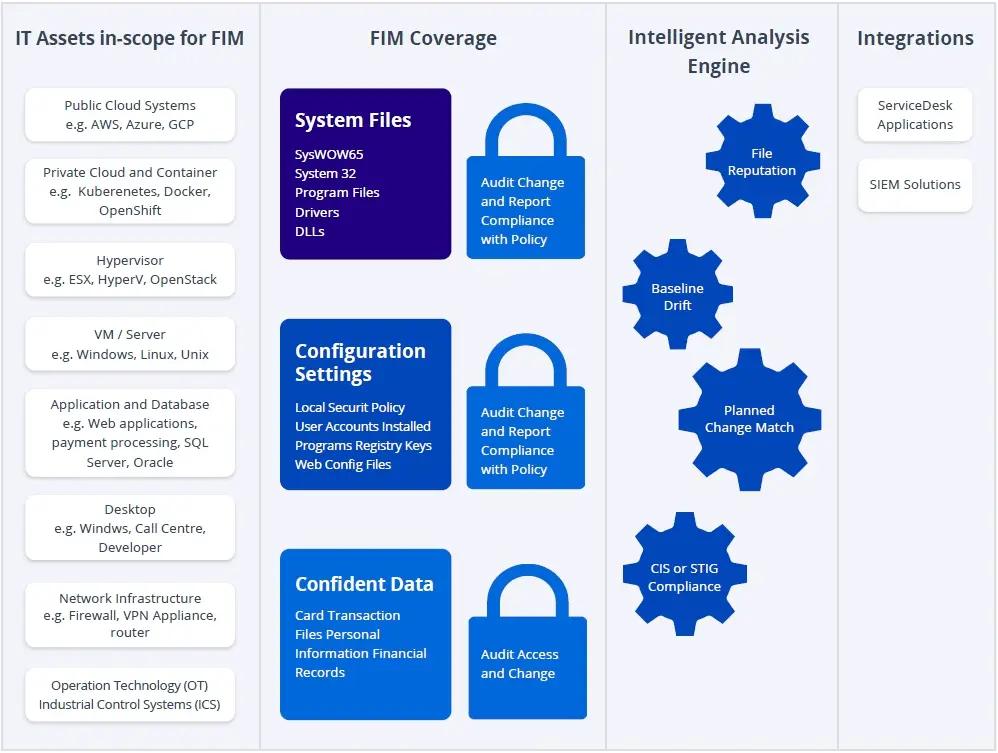

Il monitoraggio dell'integrità dei file (FIM) è il processo di monitoraggio continuo e segnalazione di qualsiasi modifica ai file di sistema e di configurazione. Il FIM è un controllo di sicurezza essenziale per un motivo semplice: qualsiasi modifica non autorizzata o impropria ai file di sistema e di configurazione potrebbe indebolire la sicurezza e indicare che il sistema è stato compromesso. In altre parole, il FIM è vitale per due motivi principali:

- Prevenzione delle violazioni— Le difese di sicurezza sono più forti quando tutti i sistemi mantengono la configurazione più sicura in ogni momento. FIM monitora qualsiasi deviazione dallo stato rinforzato.

- Rilevamento delle intrusioni — Le modifiche ai file potrebbero rappresentare un'infezione da malware o un'altra minaccia in corso. Mentre molti altri controlli di sicurezza (come il software antivirus, i firewall di nuova generazione e i sistemi SIEM) promettono un rilevamento intelligente di malware e cyberattacchi, di solito si basano su profili di minaccia noti o regole di accesso fidate, il che li rende in gran parte ciechi alle minacce zero-day, al malware polimorfo, agli attacchi interni e al ransomware. Il FIM, d'altra parte, fornisce un rilevamento completo delle intrusioni perché evidenzia qualsiasi modifica potenzialmente dannosa ai file.

Questo articolo spiega le principali best practice che le organizzazioni dovrebbero tenere a mente quando scelgono e implementano una soluzione FIM.

Nonostante il suo nome, il monitoraggio dell'integrità dei file non deve essere limitato a una gamma ristretta di file.

Non lasciatevi ingannare dal termine “monitoraggio dell'integrità dei file” — il FIM non dovrebbe essere limitato solo a pochi tipi di file, come gli eseguibili. Ad esempio, i file di configurazione e del registro sono fondamentali per la sicurezza e il corretto funzionamento delle applicazioni e dei sistemi operativi.

Pertanto, assicurati che la soluzione FIM che scegli sia in grado di monitorare tutti i file e le directory di sistema, programma, applicazione e configurazione, su una gamma di piattaforme, dal datacenter alla rete al desktop, sia on premises che nel cloud.

Come minimo, una soluzione FIM deve tracciare tutti gli attributi dei file, inclusi i contenuti dei file, e generare un valore hash sicuro (almeno SHA2) per ogni file come 'impronta digitale del DNA' per esporre le inserzioni di file trojan. È anche un requisito essenziale catturare chi ha effettuato ogni modifica.

FIM deve filtrare il rumore e concentrarsi sui cambiamenti dannosi.

Gli ecosistemi IT sono altamente dinamici. Ogni minuto vengono creati documenti, i file di log e i record dei database cambiano, vengono installati aggiornamenti e patch, le applicazioni vengono installate e migliorate, e molto altro.

La stragrande maggioranza di questi cambiamenti è normale e legittima. Per evitare di sopraffare i team di sicurezza con un diluvio di notifiche che portano a stanchezza da allerta, una soluzione SIM deve filtrare il rumore delle attività innocue. In particolare, una soluzione FIM deve distinguere tra quattro tipi di cambiamenti:

- Approvate e buone —Questi sono cambiamenti legittimi che sono eseguiti correttamente, come patch applicate correttamente e aggiunte ai registri di controllo.

- Approvato ma errato — A volte le persone commettono errori. Le soluzioni FIM devono essere in grado di riconoscere quando una modifica approvata non è stata implementata come previsto e di allertare il team di sicurezza.

- Imprevisti ma innocui — Le modifiche non pianificate che sono innocue non richiedono indagini da parte del team di sicurezza, quindi devono essere filtrate come rumore di modifica.

- Inaspettato e negativo —Qualsiasi cambiamento che non può essere correlato a una causa legittima e che potrebbe essere malizioso o dannoso deve innescare un allarme immediato in modo che possa essere prontamente indagato e risolto.

Le soluzioni FIM sono ancora più efficaci quando integrate con altre tecnologie.

Per ridurre ulteriormente la quantità di rumore generato dai cambiamenti, cerca una soluzione FIM che possa integrarsi con gli altri tuoi processi e tecnologie di sicurezza, in particolare con i tuoi strumenti di security information and event management (SIEM) e IT service management (ITSM):

- Gli strumenti ITSM come ServiceNow e BMC mantengono un registro delle modifiche approvate che una soluzione FIM integrata può utilizzare per valutare meglio se ogni cambiamento rilevato è stato pianificato ed eseguito correttamente.

- L'integrazione SIEM fornisce il contesto dell'attività intorno ai cambiamenti rilevati da FIM, facilitando il triage degli allarmi e le indagini. Potresti anche voler inserire tutti gli allarmi FIM nella tua soluzione SIEM come parte del tuo centro operativo di sicurezza (SOC).

L'intelligence sulle minacce migliora ulteriormente le capacità di FIM.

L'intelligence sulle minacce può fornire un contesto aggiuntivo intorno ai cambiamenti per supportare la valutazione degli allarmi, le indagini sugli incidenti e la risposta e il recupero. In particolare, l'intelligence sulle minacce può aiutare il FIM a discernere tra cambiamenti “inaspettati innocui” e “inaspettati dannosi” fornendo whitelist di cambiamenti noti come sicuri e blacklist di cambiamenti noti come dannosi.

I migliori strumenti FIM possono migliorare nel tempo.

Come spiegato sopra, l'integrazione con un sistema ITSM può migliorare notevolmente la capacità di una soluzione FIM di distinguere tra cambiamenti previsti e non pianificati. Ma la migliore tecnologia FIM fornisce anche un'analisi intelligente dei cambiamenti per migliorare in quest'area nel tempo. Questa funzionalità, spesso chiamata "controllo intelligente dei cambiamenti", utilizza le attività precedentemente osservate per considerare fattori come chi, quando e dove dei cambiamenti e fornire un'analisi più accurata se un cambiamento è dannoso.

Le funzionalità di baselining ti aiutano a stabilire rapidamente configurazioni solide.

I sistemi FIM all'avanguardia possono stabilire una configurazione di base standard-oro da un sistema attivo e confrontare sistemi simili con quella base per garantire la coerenza.

Analogamente, la tecnologia FIM può stabilire configurazioni standard basate su benchmark CIS o linee guida DISA STIG e verificare eventuali deviazioni da quella baseline per garantire che tutti i sistemi rimangano sicuri.

FIM è un controllo di sicurezza fondamentale, non un semplice elemento da spuntare per la conformità.

È vero che FIM è richiesto da numerosi mandati, inclusi lo Standard di Sicurezza dei Dati per l'Industria delle Carte di Pagamento (PCI-DSS), NIST 800, la Protezione delle Infrastrutture Critiche della North American Electric Reliability Corporation (NERC CIP) e il Sarbanes Oxley (SOX) Act. Tuttavia, le organizzazioni non dovrebbero adottare FIM solo per soddisfare una casella di conformità.

Invece, è importante ricordare che FIM è elencato come controllo di sicurezza obbligatorio per un buon motivo — è fondamentale per una sicurezza solida. Infatti, FIM aiuta con tutti e 5 i pilastri della sicurezza descritti nel NIST: Identificare, Proteggere, Rilevare, Rispondere e Recuperare. Pertanto, pianifica il tuo dispiegamento di FIM per migliorare la cybersecurity e la conformità seguirà.

Conclusione

Seguendo le migliori pratiche qui esposte, potete notevolmente rafforzare la sicurezza informatica in tutto il vostro ecosistema IT. La Figura 2 fornisce un comodo riassunto degli elementi chiave da includere nella vostra strategia FIM:

Condividi su