Cos'è il Kerberos PAC?

Jan 10, 2023

Il Privileged Attribute Certificate (PAC) è un'estensione dei biglietti di servizio Kerberos che contiene informazioni sull'utente che si autentica e sui suoi privilegi. Un domain controller aggiunge le informazioni PAC ai biglietti Kerberos quando un utente si autentica in un dominio Active Directory (AD). Quando i servizi di biglietto Kerberos vengono utilizzati per autenticarsi ad altri sistemi, possono recuperare il PAC dal biglietto di un utente per determinare il loro livello di privilegi senza dover interrogare il domain controller.

Contenuti correlati selezionati:

Questa guida dettaglia diversi attacchi che coinvolgono il Kerberos PAC, i limiti della validazione PAC nella difesa contro di essi e come le soluzioni Netwrix possono aiutare. Risponde anche a domande frequenti sul Kerberos PAC.

Attacchi che sfruttano il Kerberos PAC

Poiché i PAC contengono informazioni molto preziose, sono l'obiettivo di molteplici tecniche di attacco di Windows AD. Ecco alcune delle principali.

Attacchi di Escalation dei Privilegi (CVE-2014-6324)

Il PAC è diventato un obiettivo per gli attacchi di elevazione dei privilegi AD quando una vulnerabilità nell'algoritmo di convalida del PAC nelle versioni di Windows Server 2012 R2 e precedenti è stata divulgata pubblicamente nel 2014. Questa vulnerabilità permette agli aggressori di falsificare un PAC per qualsiasi account utente compromesso ed effettivamente rendere tale utente un Domain Admin.

Il team di cybersecurity di Windows ha affrontato rapidamente CVE-2014-6324 rilasciando l'aggiornamento MS14-068.

Per informazioni complete sulla vulnerabilità e la patch, leggi il post di Microsoft. Questo attacco è stato anche trattato in dettaglio al Black Hat 2015 e su Adsecurity.org.

Per testare questa vulnerabilità, puoi utilizzare il Python Kerberos Exploitation Kit (PyKEK) o Kekeo.

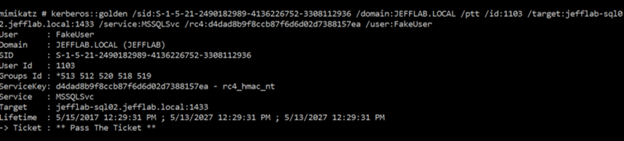

Golden and Silver Tickets

I Golden Tickets e i Silver Tickets consentono anche agli aggressori di sfruttare PAC falsificati in un attacco ad Active Directory.

Un Golden Ticket è un ticket-granting ticket (TGT) di Kerberos falsificato creato attraverso una chiave KDC rubata. Consente agli aggressori di creare un TGT Kerberos valido per qualsiasi utente nel dominio e manipolare il PAC dell'utente per ottenere privilegi aggiuntivi. I Golden Tickets sono utili per evitare il rilevamento perché gli avversari possono utilizzare account apparentemente innocui per eseguire attività privilegiate.

Allo stesso modo, i Silver Tickets consentono agli aggressori di falsificare i PAC di Active Directory per i biglietti del servizio di emissione dei ticket (TGS). Tuttavia, a differenza dei Golden Tickets, i Silver Tickets conferiscono agli aggressori diritti solo per un servizio specifico su un host specifico. I biglietti TGS sono criptati con l'hash della password del servizio, quindi se un attore minaccioso ruba l'hash per un servizio, possono creare biglietti TGS per quel servizio.

A volte gli account di servizio hanno diritti limitati. Un buon esempio è un account di servizio SQL che non possiede diritti a livello di sistema per i database ospitati su quel server SQL. Tuttavia, questi account non sono sicuri poiché gli attaccanti possono utilizzare Silver Tickets per falsificare PAC e concedere privilegi extra a un account di servizio con diritti limitati e poi compromettere completamente il loro obiettivo.

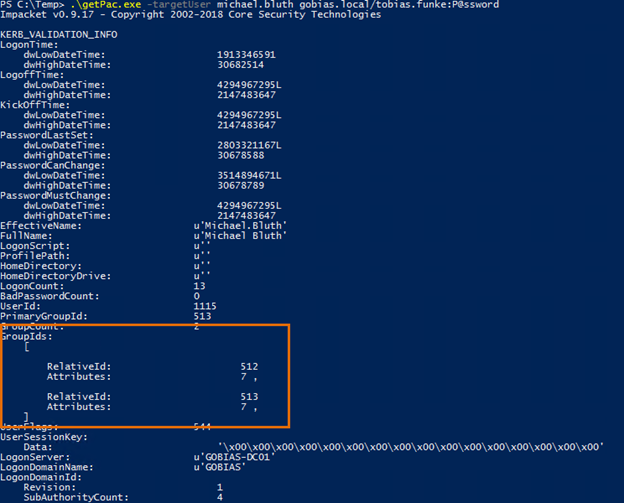

Come puoi vedere qui sotto, i Golden e Silver Tickets conferiscono agli utenti l'appartenenza a gruppi privilegiati utilizzando RID come il 512 (Domain Admins) e il 519 (Enterprise Admins).

Validazione PAC

Come si può implementare la sicurezza intorno ai PAC falsificati? La validazione dei PAC può aiutare, anche se non è una soluzione a tutti i problemi.

La validazione del PAC è controllata dalla chiave di registro ValidateKdcPacSignature, che si trova in HKLMSYSTEMCurrentControlSetControlLsaKerberosParameters. Impostare questa chiave su 0 disattiverà la validazione del PAC.

Quando la PAC validation è abilitata su un sistema Windows, il PAC di un utente che si autentica su quel sistema verrà verificato rispetto ad Active Directory per assicurarne la validità — ma solo quando sono soddisfatti determinati criteri.

In particolare, come Microsoft spiega:

Il sistema operativo Windows invia i messaggi di convalida PAC al servizio NetLogon del DC quando il servizio non dispone del privilegio TCB e non è un servizio del Gestore di Controllo Servizi (SCM). Il processo del Servizio Sottosistema di Autorità di Sicurezza Locale (LSASS) invierà messaggi di convalida PAC al DC quando il client LSA (il server applicativo) non è in esecuzione nel contesto di sistema locale, servizio di rete o servizio locale; o non dispone del privilegio SeTCB (Agire come parte del sistema operativo).

In altre parole, la validazione PAC non impedisce agli aggressori di utilizzare Silver e Golden Tickets. Nei miei test, indipendentemente dalla validazione PAC, sono riuscito a sfruttare Silver e Golden Tickets contro un sistema target.

Esplorando un User PAC

Se sei interessato a guardare un PAC per un utente, Impacket, che include uno script getPAC.py, è un ottimo punto di partenza.

Per testare ciò in Windows, dovresti provare CommandoVM. Questo strumento include lo script getPAC.py (e molti altri) come file eseguibili, così non devi preoccuparti delle dipendenze Python.

Con lo script getPAC.py, puoi prendere di mira qualsiasi utente senza privilegi speciali e restituire le loro impostazioni e informazioni PAC:

Come puoi vedere, lo script restituisce molto più dell'appartenenza a gruppi. Per saperne di più su questi risultati, le chiavi del gruppo di informazioni e l'appartenenza al gruppo Kerberos, consulta la documentazione di Microsoft sulla struttura dei dati del Privilege Attribute Certificate.

Come Netwrix può aiutare

La convalida del client PAC e script come getPAC.py possono proteggere i tuoi utenti e dati da accessi non autorizzati. Sfortunatamente, non offrono una protezione sufficiente, specialmente se gli attori delle minacce utilizzano Golden e Silver Tickets per falsificare attacchi PAC.

Ecco dove entra in gioco la soluzione di sicurezza end-to-end di Netwrix per Active Directory. Completa, facile da usare e sicura, questo strumento di rilevamento delle minacce può aiutarti a:

- Individua e risolvi i rischi per la sicurezza attraverso valutazioni della sicurezza.

- Abilita politiche di password forti e proteggi le credenziali dalle minacce avanzate.

- Sostituisci gli account privilegiati permanenti con accessi giusti al momento e nella misura necessaria.

- Rilevare minacce sofisticate in tempo per prevenire violazioni.

- Verificate, stabilite e rafforzate i protocolli di sicurezza.

- Genera i report di sicurezza necessari per le verifiche di conformità.

- Automatizza le risposte alle minacce previste.

- Ripristina le eliminazioni e le modifiche indesiderate di Active Directory.

- Razionalizza il recupero completo del dominio per garantire la continuità.

FAQ

Cos'è il PAC in Kerberos?

Il Privileged Attribute Certificate (PAC) è parte di un ticket Kerberos. Contiene informazioni sui privilegi dell'utente ed è utilizzato ogni volta che si autenticano in an Active Directory domain.

Cos'è la validazione PAC?

Se abilitata su un sistema Windows, la validazione PAC controllerà la validità del PAC di un utente che si autentica confrontandolo con Active Directory. Purtroppo, abilitare la validazione PAC non preverrà gli attacchi Golden Ticket e Silver Ticket.

Condividi su

Scopri di più

Informazioni sull'autore

Joe Dibley

Ricercatore di sicurezza

Ricercatore di sicurezza presso Netwrix e membro del Netwrix Security Research Team. Joe è un esperto in Active Directory, Windows e una vasta gamma di piattaforme software aziendali e tecnologie, Joe ricerca nuovi rischi per la sicurezza, tecniche di attacco complesse e relative mitigazioni e rilevamenti.

Scopri di più su questo argomento

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?

Analisi quantitativa del rischio: Aspettativa di perdita annuale