Utilizzando Windows Defender Credential Guard per proteggere le credenziali Privileged Access Management

Feb 6, 2023

Il compromesso di una singola credenziale di Active Directory può portare ad accessi non autorizzati ai tuoi server, applicazioni, piattaforme di virtualizzazione e file degli utenti in tutta l'impresa. Uno dei motivi della vulnerabilità delle credenziali è che Windows memorizza le credenziali nell'Autorità di Sicurezza Locale (LSA), che è un processo nella memoria.

Contenuti correlati selezionati:

Di conseguenza, è fondamentale avere una strategia di sicurezza che protegga gli account Windows dal rischio di compromissione, in particolare gli account privilegiati che dispongono di accesso elevato ai sistemi e ai segreti della tua azienda. Fortunatamente, Microsoft fornisce uno strumento di sicurezza che aiuta a prevenire il furto delle credenziali nel tuo dominio di Active Directory: Windows Defender Credential Guard. Questo articolo spiega il suo funzionamento.

Introduzione a Windows Defender Credential Guard

Windows Defender Credential Guard is a security feature that was introduced by Microsoft in Windows 10 Enterprise and Windows Server 2016. Credential Guard utilizes virtualization-based security and isolated memory management to ensure that only privileged system software can access domain credentials. By running the process in a virtualized environment, user login information is isolated from the rest of the operating system and domain credentials are protected from attack. Credential Guard protects NTLM password hashes, Kerberos tickets, credentials for local logons and Credential Manager domain credentials, as well as remote desktop connections. Don’t confuse Credential Guard with Device Guard; Device Guard prevents unauthorized code from running on your devices.

Tuttavia, c'è un costo per abilitare questa funzionalità. Una volta attivato Windows Defender, i server Windows e i dispositivi nel tuo dominio non possono più utilizzare protocolli di autenticazione legacy come NTLMv1, Digest, CredSSP e MS-CHAPv2, né possono utilizzare la delega non vincolata di Kerberos e la crittografia DES.

Credential Guard protegge contro Mimikatz?

Gli attori esterni alla minaccia possono ottenere l'accesso privilegiato a un endpoint interrogando l'LSA per i segreti in memoria e poi compromettere un hash o un ticket. Credential Guard aiuta a proteggere la tua organizzazione dagli attacchi Pass-The-Hash e Pass-The-Ticket, che sono utilizzati per impadronirsi ed elevare i privilegi durante il movimento laterale, quindi ogni endpoint e server che esegue la piattaforma Windows e utilizza un protocollo di autenticazione moderno dovrebbe avere Credential Guard abilitato.

Sfortunatamente, tuttavia, Credential Guard non protegge completamente da uno strumento come Mimikatz, anche se le LSA isolate non possono essere interrogate. Questo perché Mimikatz può catturare le credenziali che vengono inserite. L'autore di Mimikatz menziona in un tweet che se un attore malevolo ha il controllo di un endpoint e un utente privilegiato effettua l'accesso dopo che la macchina è stata compromessa, è possibile per loro ottenere le credenziali ed elevare i propri privilegi.

Credential Guard non può proteggere nemmeno contro gli insider di Windows che utilizzano le proprie credenziali per accedere alle risorse IT, piuttosto che cercare di rubare le credenziali di altri account. Ad esempio, Credential Guard non può impedire a un dipendente scontento che ha accesso legittimo alla proprietà intellettuale dell'azienda di copiarla prima di lasciare l'organizzazione.

Abilitazione di Windows Defender Credential Guard

Prerequisiti

Credential Guard utilizza l'hypervisor di Windows, quindi tutti i dispositivi Windows che lo eseguono devono soddisfare i seguenti requisiti:

- CPU a 64 bit

- Supporto per la sicurezza basata sulla virtualizzazione

- Avvio protetto

Inoltre, Trusted Platform Module (TPM) è preferito perché offre un legame con l'hardware; sono supportate le versioni 1.2 e 2.0, sia discrete che firmware.

Abilitazione di Credential Guard

Windows Defender Credential Guard non è abilitato per impostazione predefinita perché non può funzionare su dispositivi Windows che si affidano ancora a protocolli di autenticazione legacy. Per abilitarlo nel tuo dominio, puoi utilizzare Intune o Group Policy.

Opzione 1: Abilitazione di Credential Guard tramite Intune

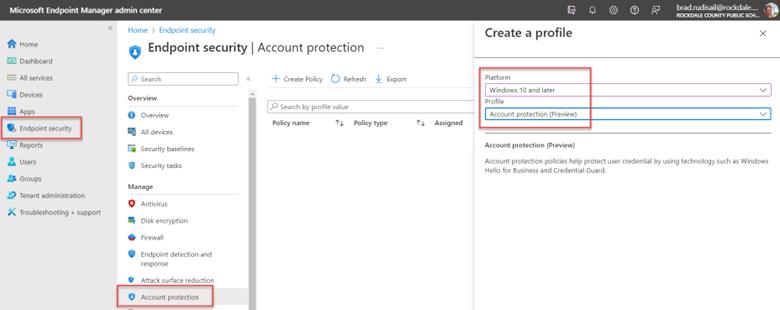

Nel portale Intune, passa a Endpoint Security > Account Protection. Quindi crea una policy, selezionando le seguenti impostazioni di configurazione:

- Platform: Windows 10 e versioni successive

- Profilo: Protezione account (Anteprima)

Figura 1. Creazione di un profilo di protezione account

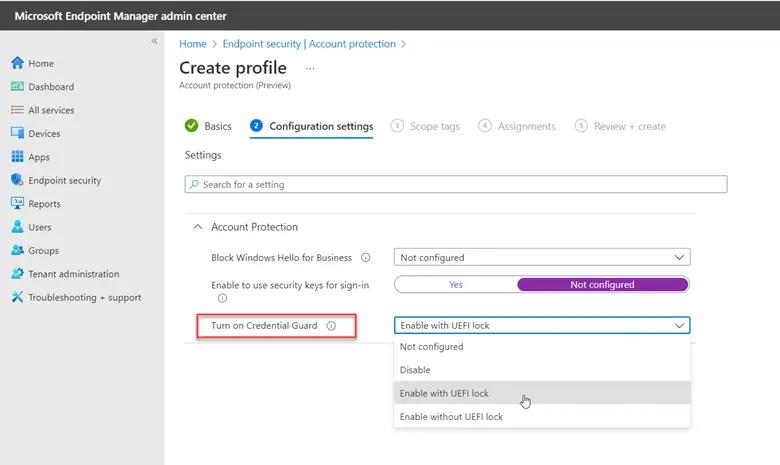

Denomina la policy. Quindi, nel passaggio delle impostazioni di Configurazione, imposta il valore per Turn on Credential Guard su Enable with UEFI lock. Questo garantisce che Credential Guard non possa essere disabilitato da remoto.

Figura 2. Configurazione del profilo di protezione dell'account

Opzione 2: Abilitazione di Credential Guard tramite Group Policy

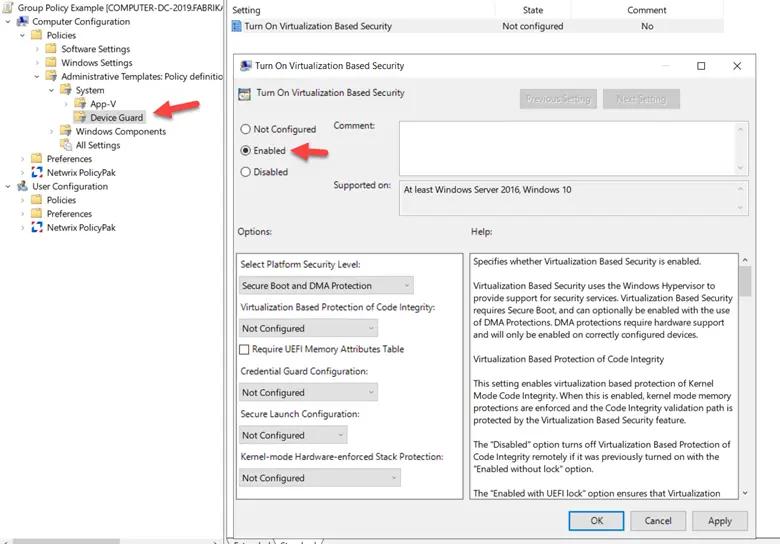

In alternativa, puoi utilizzare Group Policy Manager per abilitare Credential Guard. Crea un GPO e vai su Configurazione computer > Modelli amministrativi > Sistema > Device Guard. Quindi imposta Turn on Virtualization Based Security su Enabled, come mostrato di seguito.

Figura 3. Abilitazione di Credential Guard tramite Group Policy

Verifica dell'abilitazione

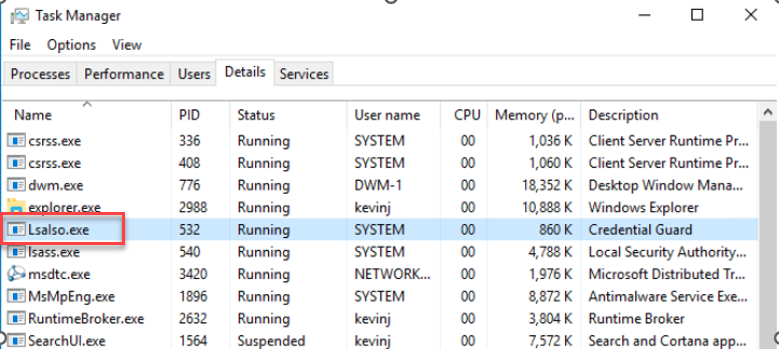

Una volta che Credential Guard è stato attivato tramite Intune o Criteri di gruppo, dovresti vedere il processo Lsalso.exe in esecuzione su tutte le macchine assegnate alla politica.

Figura 4. Verifica che Credential Guard sia abilitato

Credential Guard in azione

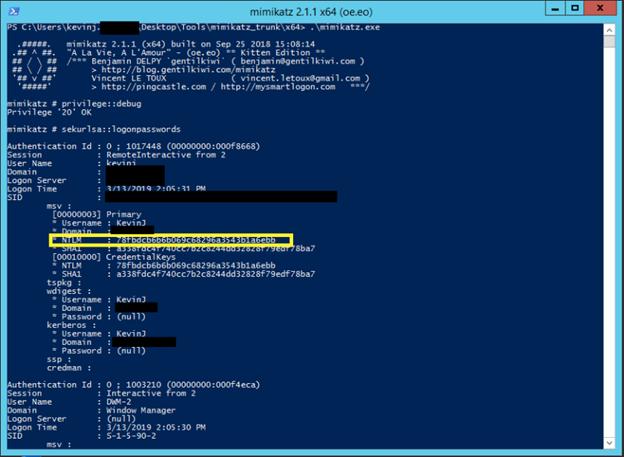

Senza Credential Guard attivato, un hacker può utilizzare mimikatz per interrogare le credenziali attualmente memorizzate nel processo LSA per ottenere l'hash NTLM di un account connesso in remoto alla macchina, come mostrato di seguito.

Figura 5. Senza Credential Guard attivato, mimikatz può raccogliere gli hash memorizzati nella memoria.

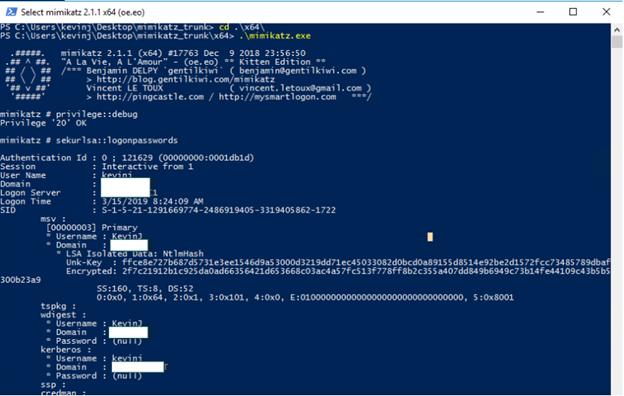

Con Credential Guard attivato, tuttavia, viene utilizzato un processo LSA isolato per memorizzare le credenziali. Pertanto, quando interroghiamo nuovamente lo stesso server usando mimikatz, non otteniamo hash NTLM nel dump.

Figura 6. Con Credential Guard attivato, mimikatz non può raccogliere gli hash memorizzati nella memoria.

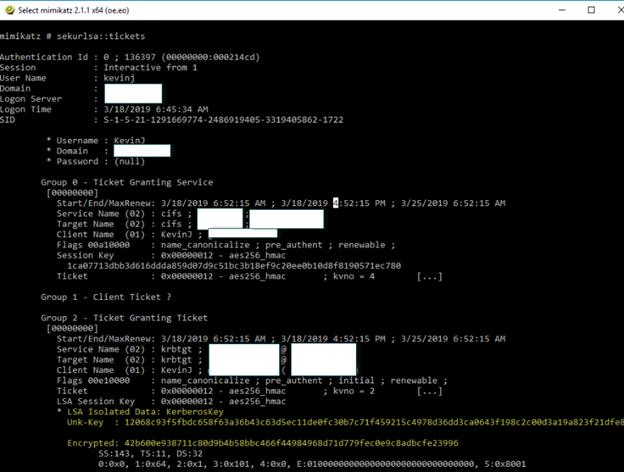

Credential Guard è efficace anche contro gli attacchi Pass-the-Ticket, come mostrato di seguito.

Conclusione

Limitare i vettori di attacco che gli attori malevoli utilizzano per muoversi lateralmente ed elevare i loro privilegi nel tuo dominio deve essere una priorità massima per qualsiasi autorità di sicurezza. Credential Guard può aiutare utilizzando la sicurezza basata sulla virtualizzazione e la gestione della memoria isolata per proteggere le credenziali dagli attacchi.

Condividi su

Scopri di più

Informazioni sull'autore

Joe Dibley

Ricercatore di sicurezza

Ricercatore di sicurezza presso Netwrix e membro del Netwrix Security Research Team. Joe è un esperto in Active Directory, Windows e una vasta gamma di piattaforme software aziendali e tecnologie, Joe ricerca nuovi rischi per la sicurezza, tecniche di attacco complesse e relative mitigazioni e rilevamenti.

Scopri di più su questo argomento

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?

Analisi quantitativa del rischio: Aspettativa di perdita annuale