Come configurare un tunnel VPN Point-to-Site di Azure

Nov 14, 2022

Questo post ti guida attraverso i passaggi per configurare una connessione VPN point-to-site da un server Windows che esegue Netwrix Access Analyzer in modo che tu possa scoprire e monitorare tutti i tuoi database SQL di Azure.

Sfondo

Quando ospiti database SQL nel cloud di Microsoft Azure, potresti aver bisogno di accedere a quei database da reti esterne. Ci sono due modi per configurare la connettività:

- Punto finale pubblico— Un punto finale pubblico può essere definito per ogni database Azure SQL che consente l'accesso da applicazioni esterne. Per motivi di sicurezza, ciò richiede l'inserimento in whitelist degli indirizzi IP (indirizzi client) del pool di indirizzi di rete esterna che necessita dell'accesso al database.

- Virtual Private Network (VPN)— In alternativa, puoi configurare una connessione VPN tra la rete esterna o l'applicazione e l'ambiente Azure che ospita i database Azure SQL. Questa opzione non richiede la definizione di endpoint pubblici per i database Azure SQL. La connessione VPN può essere sia site-to-site che point-to-site:

- Una connessione VPN site-to-site consente alle applicazioni eseguite in un'intera rete esterna di accedere senza problemi ai database SQL di Azure.

- Una connessione VPN point-to-site è specifica per un singolo computer client esterno ad Azure. Questa è l'opzione trattata in questo post del blog.

Configurazione VPN Point-to-Site di Azure

Passaggio 1. Creare un certificato root.

È richiesto un certificato cliente per l'autenticazione quando si utilizza l'autenticazione con certificato di Azure, quindi il primo passo è creare ed esportare un certificato radice autofirmato. Esegui lo script PowerShell sottostante su un computer con Windows 10 o Windows Server 2016. (In alternativa, se hai installato Windows 10 SDK, puoi utilizzare lo strumento makecert per creare un certificato autofirmato.)

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature `

-Subject “CN=AzureRootCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:CurrentUserMy” -KeyUsageProperty Sign -KeyUsage CertSign

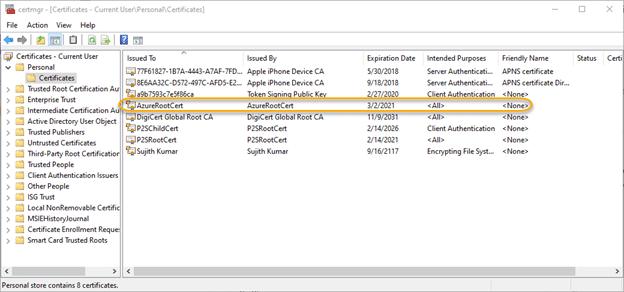

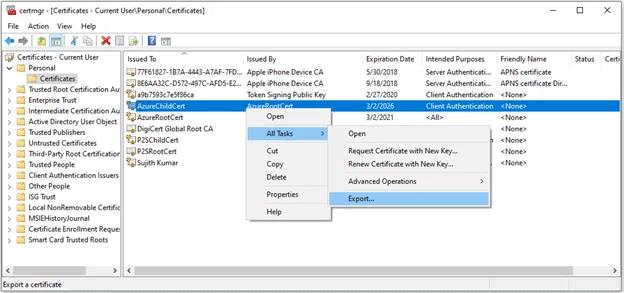

Questo script crea un certificato root chiamato AzureRootCert in Certificates-Current userPersonalCertificate. Può essere visualizzato utilizzando lo strumento Gestione Certificati (certmgr.exe):

Passaggio 2. Creare un certificato client.

Crea un certificato client utilizzando lo script PowerShell sottostante. Lo script genererà una chiave valida per 6 anni dalla data di creazione; modifica il numero in base alle tue esigenze.

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature `

-Subject “CN=AzureChildCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:CurrentUserMy” `

-NotAfter (Get-Date).AddYears(6)`

-Signer $cert -TextExtension @(“2.5.29.37={text}1.3.6.1.5.5.7.3.2”)

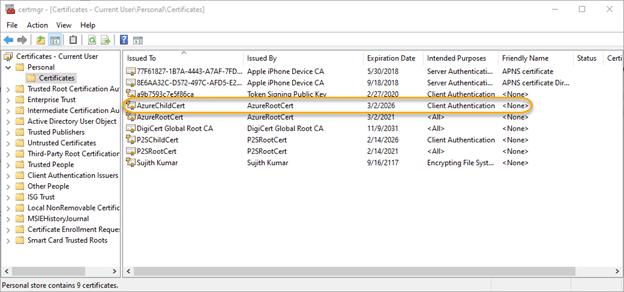

Questo crea un certificato client chiamato AzureChildCert in ‘Certificates-Current userPersonalCertificate’. Può anche essere visualizzato utilizzando lo strumento Certificate Manager:

Passaggio 3. Esporta la parte della chiave pubblica del certificato root.

Successivamente, dobbiamo esportare la parte della chiave pubblica del certificato root creato nel Passo 1.

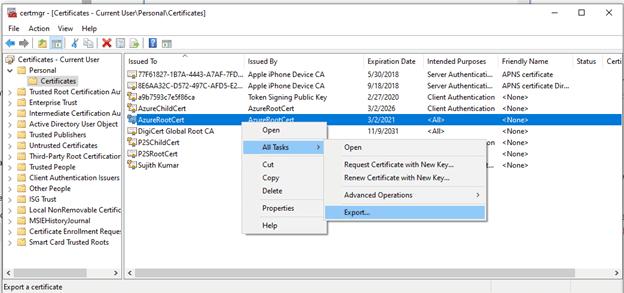

3.1. Per iniziare, avvia la procedura guidata di esportazione del certificato come mostrato di seguito:

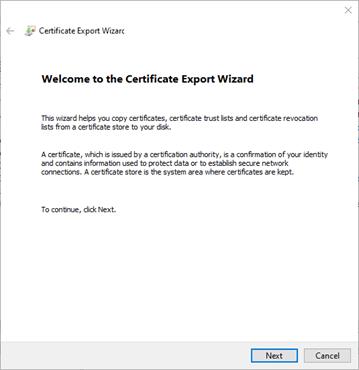

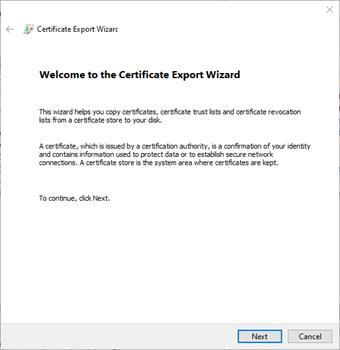

3.2. Nella schermata di benvenuto della procedura guidata di esportazione del certificato, fare clic su Avanti per continuare.

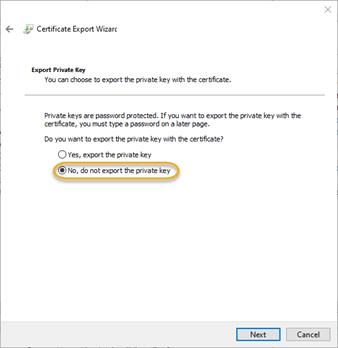

3.3. Nella schermata “Esporta chiave privata”, seleziona l'opzione predefinita “No, non esportare la chiave privata” e fai clic su Avanti.

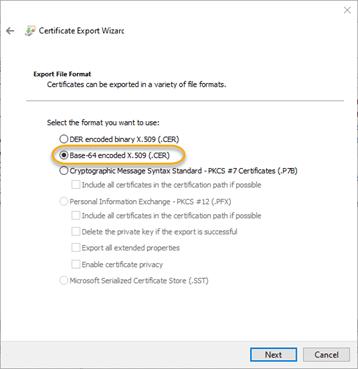

3.4. Nella schermata “Formato del file di esportazione”, seleziona l'opzione Base-64 encoded X.509 (.CER) e clicca su Avanti.

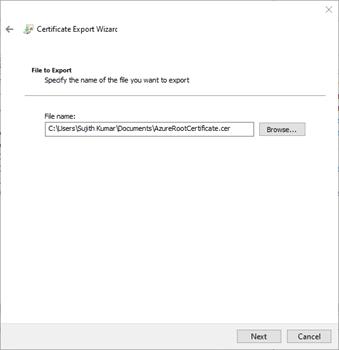

3.5. Nella schermata “File da esportare”, naviga fino alla posizione in cui desideri salvare il certificato, specifica il nome del certificato e fai clic su Next.

3.6. Nella schermata successiva, clicca su Finish per esportare il certificato. Le informazioni di questo file saranno necessarie nei passaggi successivi per la configurazione della VPN Azure.

Passaggio 4. Esporta il certificato client (opzionale).

Questo passaggio è necessario solo se è necessario configurare una connessione VPN ad Azure da server diversi da quello utilizzato per creare i certificati.

4.1. Avvia la procedura guidata di esportazione del certificato come mostrato di seguito:

4.2. Nella schermata di benvenuto della procedura guidata di esportazione del certificato, fare clic su Avanti per continuare.

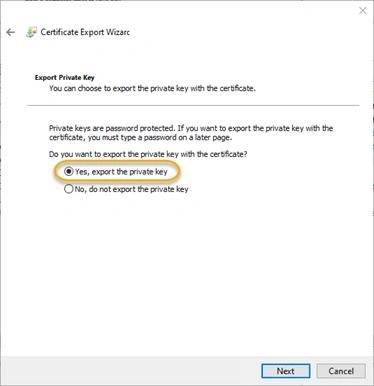

4.3. Nella schermata Esporta chiave privata, scegliere Yes, export the private key, e poi cliccare su Avanti.

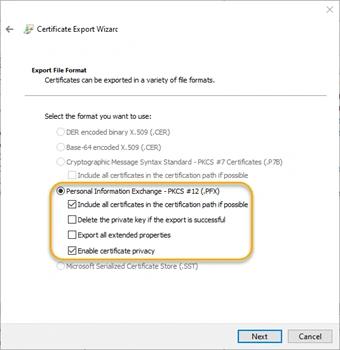

4.4. Scegli le opzioni predefinite nella schermata Formato file di esportazione:

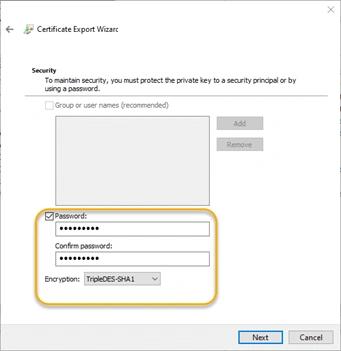

4.5. Specificare una password per il certificato cliente. Poiché questo certificato può essere utilizzato per autenticarsi alla VPN Azure, assicurarsi di proteggerlo con una password complessa.

4.6. Nella schermata della procedura guidata File da esportare, fornisci un nome file e fai clic su Avanti.

4.7. Verificate le vostre impostazioni e cliccate su Finish per esportare il certificato.

Passaggio 5. Configurare il gateway di rete virtuale.

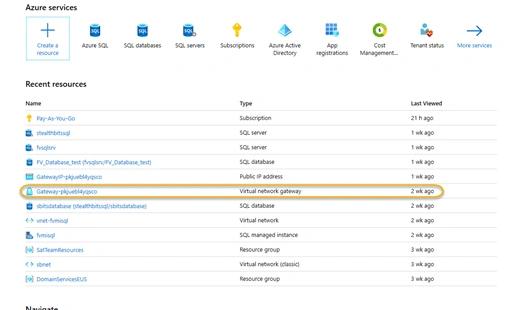

Successivamente, è necessario accedere al portale Azure e cercare un gateway di rete virtuale. Se non ne esiste uno, crearne uno (fare riferimento alla documentazione di Azure per la creazione di una rete virtuale e di una subnet Gateway) prima di procedere.

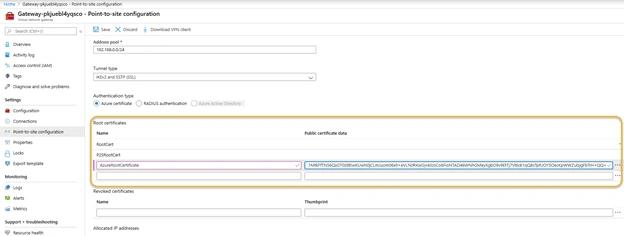

5.1. Clicca sul collegamento ipertestuale del gateway di rete virtuale. Il mio si chiama Gateway-pkjuebl4yqscro.

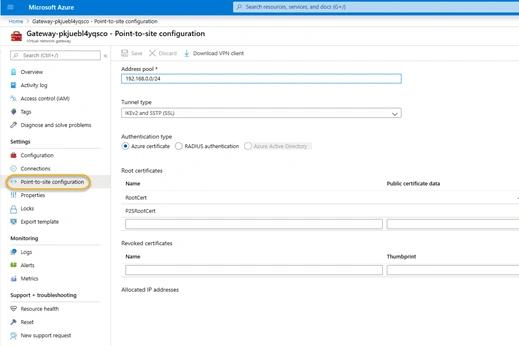

5.2. Nella schermata di configurazione, clicca sul link Point-to-site configuration.

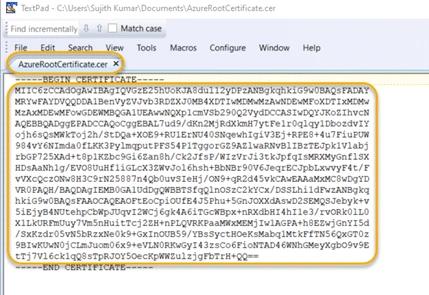

5.3. Individua il certificato root che hai esportato nel Passaggio 3 e aprilo con un editor di testo a tua scelta. Il contenuto del certificato sarà simile allo screenshot qui sotto. Sto mostrando volutamente l'intero contenuto dei dati del certificato poiché non ho intenzione di lasciarlo permanentemente in Azure; l'ho creato solo ai fini della stesura di questo blog.

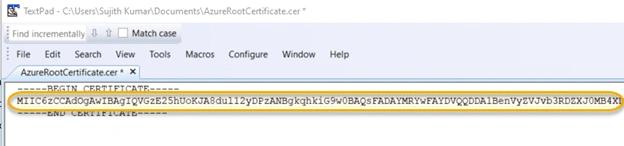

5.4. Nel editor di testo, elimina gli a capo, poiché Azure si aspetta che tutti i dati del certificato siano su una singola riga. Fai attenzione a non eliminare nessun carattere della chiave! Poi copia i dati del certificato negli appunti.

5.5. Ora torna alla schermata di configurazione Point-to-Site del gateway di rete virtuale nel portale Azure. Nella sezione Root Certificate della pagina:

- Fornisci un nome per il certificato.

- Incolla il contenuto del certificato dal passaggio 5.3 nel campo Public certificate data

- Assicurati che il Tunnel Type sia impostato su IKEv2 and SSTP (SSL) e che il tipo di Authentication sia impostato su Azure certificate.

Fai clic su Save per salvare le impostazioni.

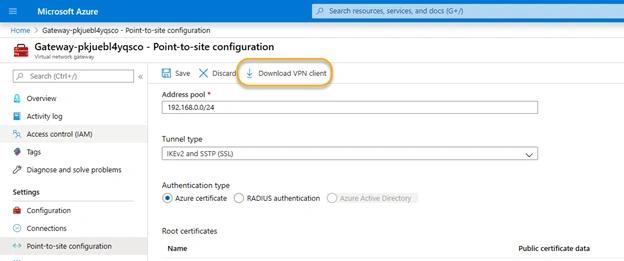

Passaggio 6. Scarica ed esegui il pacchetto client VPN.

6.1. A questo punto, dovresti scaricare il client VPN utilizzando il link mostrato nello screenshot seguente:

6.2. Il download è un file zip con tre directory. Due di esse contengono i file di installazione del software client VPN per piattaforme a 32 bit e 64 bit. La terza directory, chiamata Generic, contiene i file di informazioni per la configurazione della VPN.

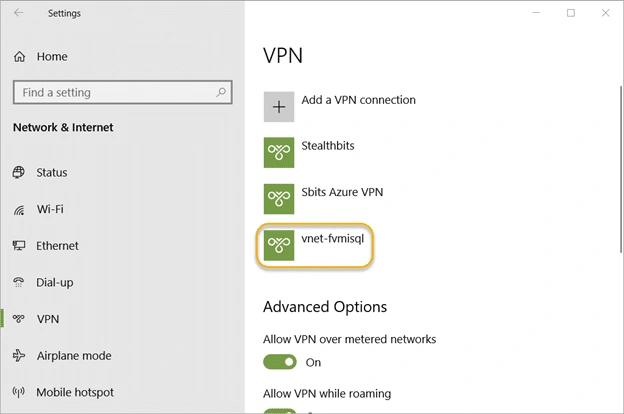

Assumendo che tu stia utilizzando un sistema operativo Windows a 64 bit, naviga nella directory WindowsAmd64 ed esegui il pacchetto client VPN. Questo creerà una vnet Azure chiamata vnet-xxxxxxx. Nel mio caso, il nome era vnet-fvmisql.

Passaggio 7. Configura la connessione VPN.

Seleziona il nuovo profilo di connessione VPN e fai clic su Connect. Se funziona per te (e lo spero sinceramente), hai finito!

Tuttavia, potrebbe non funzionare. Potresti ricevere l'errore “Error 798 – A certificate could not be found that can be used with this Extensible Authentication Protocol”. In tal caso, dovrai configurare manualmente una connessione VPN funzionante, come descritto di seguito.

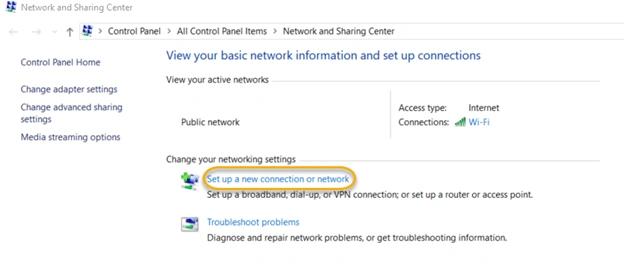

Passaggio 8. Se necessario, configura manualmente una connessione VPN.

Se stai pianificando di configurare la connessione VPN su un altro computer, allora devi importare il certificato client su quel computer.

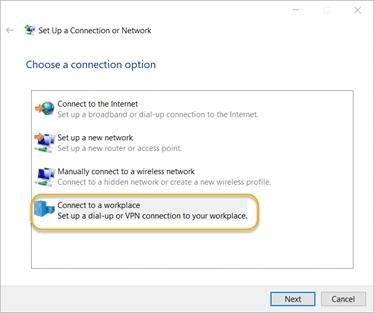

8.1. Apri il Centro Rete e condivisione e clicca su Configura una nuova connessione o rete.

8.2. Nella schermata “Scegli un'opzione di connessione”, seleziona Connect to a workplace e clicca Avanti.

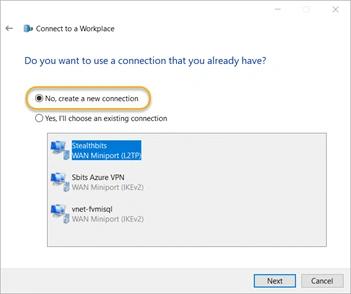

8.3. Nella schermata “Vuoi utilizzare una connessione che hai già?” scegli l'opzione No, crea una nuova connessione e clicca su Avanti.

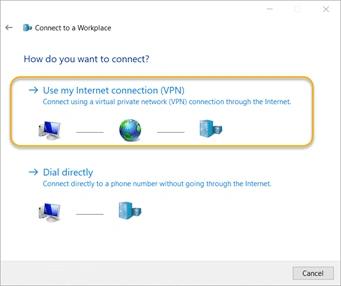

8.4. Nella schermata “Come desideri connetterti?”, clicca sull'opzione Use my Internet connection (VPN).

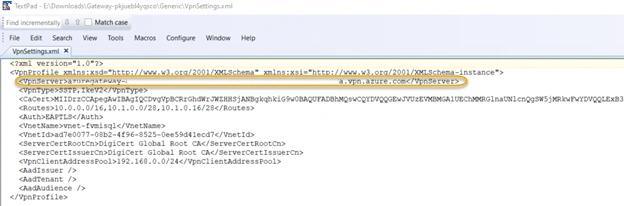

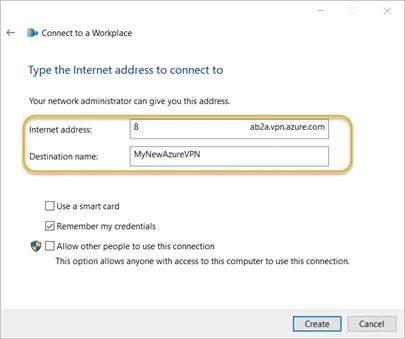

8.5. Naviga nella cartella Generic del pacchetto client VPN che hai scaricato da Azure. Apri il file VpnSettings e copia il nome pubblico del gateway VPN di Azure.

8.6. Nella schermata “Inserisci l'indirizzo Internet a cui connettersi”, incolla il testo copiato nel riquadro “Indirizzo Internet”. Fornisci un nome di destinazione e lascia tutte le altre opzioni impostate sui valori predefiniti. Clicca su Crea.

8.7. Torna indietro al Network and Sharing Center e clicca sul collegamento Change adapter settings. Fai clic con il tasto destro sulla connessione VPN che hai configurato e scegli Properties. Controlla l'indirizzo VPN o il nome host.

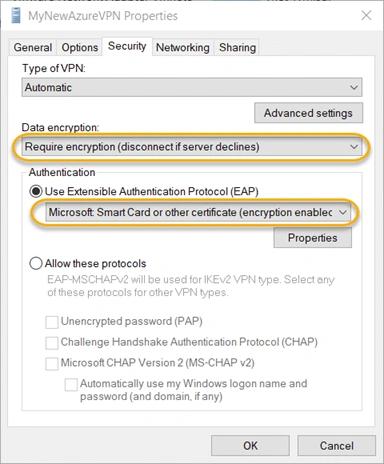

8.8. Vai alla scheda Sicurezza. Sotto “Crittografia dei dati,” scegli l'opzione Require encryption (disconnect if server declines). Per “Autenticazione,” scegli l'opzione Microsoft Smart Card or other certificate (encryption enabled).

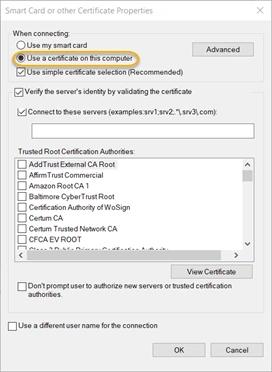

8.9. Fai clic sul pulsante Proprietà nella sezione Autenticazione. Seleziona l’opzione Usa un certificato su questo computer e fai clic su OK.

8.10. Fai clic sulla scheda Rete e scegli l’opzione Protocollo Internet versione 4 (TCP/IPv4). Quindi fai clic sul pulsante Proprietà.

8.11. Fai clic sul pulsante Avanzate. Nella scheda Impostazioni IP, deseleziona la casella Usa gateway predefinito sulla rete remota e fai clic su OK.

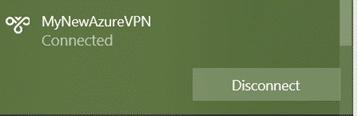

8.12. Nella barra delle applicazioni, clicca sull'icona della rete. Scegli il profilo di connessione VPN Azure che hai appena creato e clicca su Connect.

Dovresti ora essere connesso al gateway VPN di Azure e in grado di iniziare a interagire con i database SQL di Azure utilizzando il tuo endpoint privato.

Se configuri il tuo gateway VPN su un server on-premises che esegue Netwrix StealthAUDIT, sarai in grado di eseguire il lavoro Netwrix StealthAUDIT for Azure SQL e iniziare l'audit del tuo ambiente Azure SQL.

Proteggere i tuoi database SQL Server

SQL Server contiene spesso informazioni molto sensibili, quindi è un obiettivo principale per gli attaccanti. Poiché le istanze del database SQL si diffondono spesso attraverso la rete, gli amministratori del database (DBA) richiedono strumenti efficaci per salvaguardare adeguatamente i dati sensibili che contengono.

Netwrix Access Analyzer può aiutare. È in grado di fornire report sulle autorizzazioni degli utenti e le configurazioni dei database, effettuare valutazioni approfondite delle vulnerabilità e scoprire dati sensibili memorizzati nei tuoi database SQL di Azure. Può anche monitorare attentamente l'attività degli utenti nei tuoi database SQL e persino eseguire audit di azioni specifiche basate sul tipo di istruzione SQL eseguita o su una combinazione di criteri come il nome utente, l'applicazione e il tempo di esecuzione.

Proteggi il tuo SQL con Netwrix Access Analyzer

FAQ

Cosa sono la VPN punto-a-sito e la VPN sito-a-sito?

Una connessione VPN point-to-site è specifica per un server o desktop esterno ad Azure, mentre una connessione VPN site-to-site è per un'intera rete ad Azure.

Quali tipi di VPN sono supportati da Azure point-to-site?

Azure point-to-site VPN supporta tre tipi di connessioni VPN: Secure Socket Tunneling Protocol (SSTP), OpenVPN e IKEv2 VPN.

Condividi su

Scopri di più

Informazioni sull'autore

Joe Dibley

Ricercatore di sicurezza

Ricercatore di sicurezza presso Netwrix e membro del Netwrix Security Research Team. Joe è un esperto in Active Directory, Windows e una vasta gamma di piattaforme software aziendali e tecnologie, Joe ricerca nuovi rischi per la sicurezza, tecniche di attacco complesse e relative mitigazioni e rilevamenti.

Scopri di più su questo argomento

Mercato delle soluzioni di Privileged Access Management: guida 2026

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Esempio di Analisi del Rischio: Come Valutare i Rischi

Il Triangolo CIA e la sua applicazione nel mondo reale

Cos'è la gestione dei documenti elettronici?