Individuazione di permessi di Active Directory sfruttabili con BloodHound

Dec 9, 2022

BloodHound è uno strumento potente che identifica vulnerabilità in Active Directory (AD). I cybercriminali abusano di questo strumento per visualizzare catene di permessi abusabili di Active Directory che possono consentire loro di ottenere diritti elevati, inclusa l'appartenenza al potente gruppo degli Admin di Dominio.

Questa guida è progettata per aiutare i penetration tester ad utilizzare BloodHound per identificare per primi queste vulnerabilità, così che le imprese possano sventare gli attacchi.

Contenuti correlati selezionati:

Migliori pratiche per la sicurezza di Active DirectoryCos'è BloodHound e come funziona?

BloodHound è uno strumento di ricognizione e gestione dei percorsi di attacco di Active Directory che utilizza la teoria dei grafi per identificare relazioni nascoste, permessi degli utenti, sessioni e percorsi di attacco in un dominio Windows sorgente. Il suo scopo principale è fornire agli esperti di cybersecurity l'analisi necessaria per difendere il loro ecosistema IT dagli attori delle minacce.

Come funziona BloodHound? Si tratta di un'applicazione web JavaScript a pagina singola compilata con Electron, che memorizza gli oggetti AD di Windows come nodi in un database Neo4j. Dispone di un ingestore PowerShell e supporta Azure a partire dalla versione 4.0.

Auditing e Reporting di Active Directory

Scopri di piùRaccolta dei permessi di Active Directory

Poiché BloodHound è uno strumento di visualizzazione e analisi dei dati, dovresti usarlo con uno strumento di raccolta dati come SharpHound o AzureHound. Per raccogliere l'insieme dei tuoi permessi di Active Directory, segui i seguenti passi:

- Prima, scarica e installa l'ultima versione di AzureHound o SharpHound, e poi eseguilo.

- Per impostazione predefinita, verranno creati diversi file JSON e inseriti in un unico file zip. Trascina e rilascia quel file zip in BloodHound.

- Esplora i dati utilizzando BloodHound come descritto di seguito.

Come BloodHound lavora con i permessi di Active Directory

BloodHound consente ai penetration tester di AD di mappare percorsi di attacco — catene di permessi di accesso e altre vulnerabilità di sicurezza che potrebbero permettere agli attaccanti di muoversi lateralmente ed elevare i loro privilegi nell'ambiente. Ad esempio, possono utilizzare la barra di ricerca per trovare il gruppo Domain Users e vedere se il gruppo ha diritti di amministratore locale da qualche parte e su quali oggetti AD ha controllo.

Il fatto è che, nel corso degli anni, molte organizzazioni perdono il controllo dei loro permessi di Active Directory. Man mano che l'azienda cresce e cambia, l'organizzazione dimentica di rimuovere i diritti di cui gli utenti non hanno più bisogno, creando vulnerabilità che gli attaccanti possono sfruttare.

I privilegi comunemente abusati includono:

- Reimposta Password — Il diritto di cambiare la password di un account utente senza conoscere la password attuale

- Aggiungi Membri — La capacità di aggiungere utenti a un gruppo specifico

- Controllo completo — Il diritto di fare qualsiasi cosa si desideri a un utente o gruppo

- Write Owner / Write DACL — Il diritto di modificare permessi e proprietà di un oggetto

- Scrivi — La capacità di scrivere attributi dell'oggetto

- Diritti Estesi — Una combinazione di vari diritti, inclusi Reset Password (per un riferimento completo da TechNet, clicca qui)

Come utilizzare BloodHound per raccogliere i permessi di Active Directory

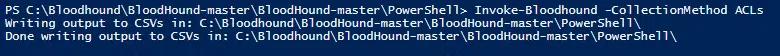

Il primo passo nella mappatura dei percorsi di attacco è la raccolta dei permessi. Su un computer collegato al dominio dal quale si desidera raccogliere i permessi, eseguire il seguente comando PowerShell:

Invoke-Bloodhound -CollectionMethod ACLs

Questo creerà un'esportazione CSV di tutti i permessi di Active Directory, che poi importeremo in BloodHound.

Esempi di Percorsi di Attacco

Rivediamo diversi esempi di percorsi di attacco.

Percorso di attacco 1: Reimposta Password

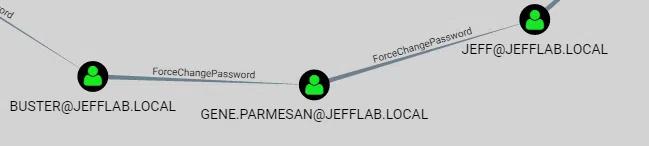

Il primo percorso di attacco BloodHound che esploreremo è la capacità di reimpostare le password degli utenti.

La capacità di reimpostare una password verrà visualizzata in BloodHound come un percorso di attacco etichettato “ForceChangePassword”:

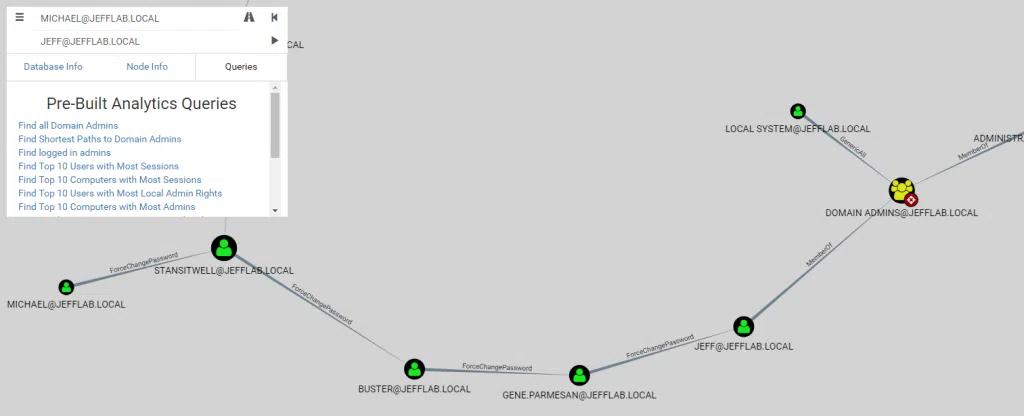

Collegando insieme più reimpostazioni di password, potrebbe essere possibile passare da un account non privilegiato a un Domain Admin, come illustrato di seguito:

Si noti che se un utente sta utilizzando attivamente il proprio account, si accorgerà se la sua password viene reimpostata. Di conseguenza, un attaccante potrebbe controllare l'ultimo orario di accesso per l'account per vedere se può eseguire un reset della password senza essere scoperto.

Percorso di attacco 2: Appartenenza al gruppo

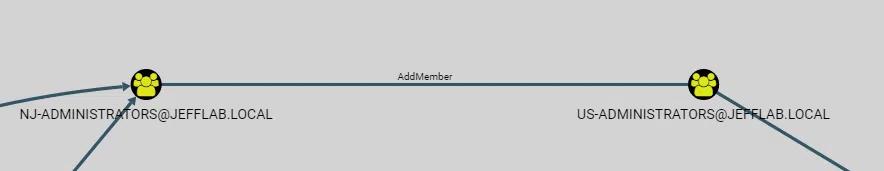

Un altro percorso di attacco abusa della capacità di scrivere membri nei gruppi. Aggiungendo utenti ai gruppi, un attaccante può lentamente elevare il proprio accesso fino a potersi aggiungere a un gruppo che ha accesso ai dati sensibili che sta prendendo di mira. Questo approccio è molto utile per gli avversari perché raramente hanno bisogno di essere membri di un gruppo altamente privilegiato come Domain Admins per accedere ai dati che desiderano, e aggiungere un utente a gruppi meno privilegiati raramente scatena allarmi.

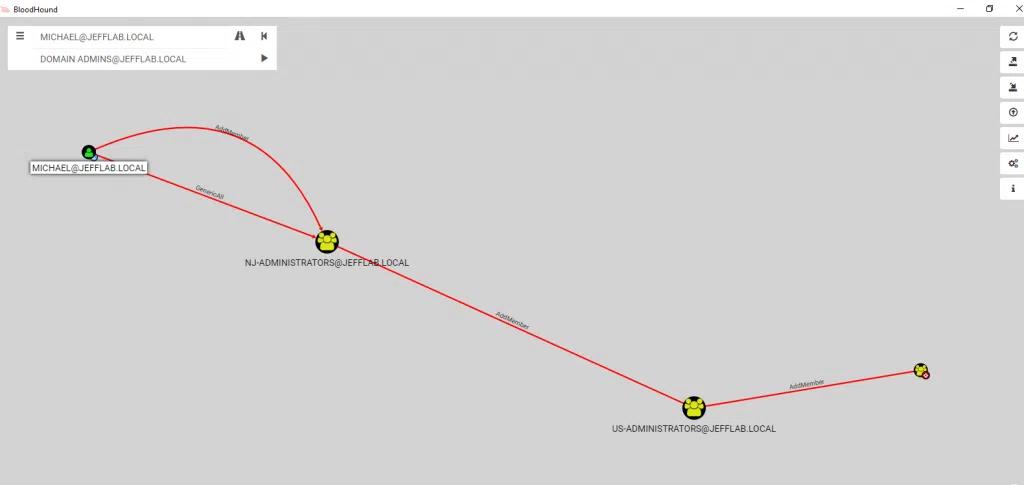

In BloodHound, la capacità di modificare un gruppo verrà visualizzata in un percorso di attacco con l'etichetta “AddMember”, come mostrato di seguito:

Collegando insieme una serie di cambiamenti di appartenenza a gruppi, un attaccante può aumentare gradualmente i propri diritti fino a raggiungere il proprio obiettivo. L'esempio illustra come un utente non privilegiato possa diventare un Domain Admin attraverso cambiamenti di appartenenza a gruppi:

Percorso di attacco 3: Modifica dei permessi

Modificare i permessi di un oggetto ti permette di fare praticamente tutto ciò che desideri. Ad esempio, puoi concederti il diritto di modificare l'appartenenza di un gruppo, reimpostare una password o estrarre informazioni preziose dagli attributi estesi. Questo è particolarmente pericoloso quando si utilizza Local Administrator Password Solution (LAPS).

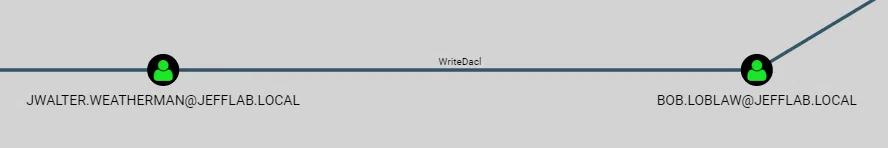

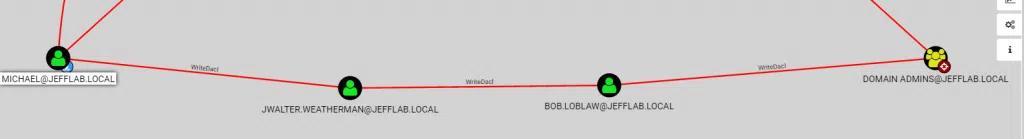

In BloodHound, la capacità di modificare i permessi di un oggetto sarà etichettata come “WriteDacl”:

Collegando insieme più cambiamenti di permessi, un attaccante può muoversi lateralmente e ottenere diritti elevati, come mostrato di seguito:

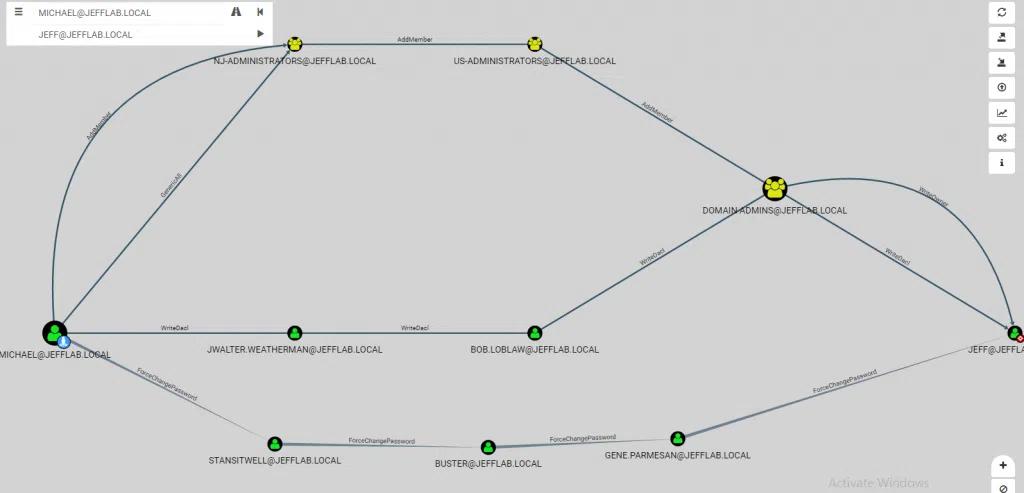

Percorso d'attacco 4: Attacchi combinati

La maggior parte dei percorsi di attacco coinvolge più tipi di permessi. L'esempio sottostante illustra tre percorsi di attacco dall'account utente non privilegiato “Michael” a un account di Amministratore di Dominio:

Come Netwrix può aiutarti a proteggerti dagli attacchi ai permessi di Active Directory

Per migliorare la tua sicurezza, inizia esaminando i permessi discussi sopra, poiché sono tra i diritti più comunemente sfruttati.

BloodHound è un ottimo modo per visualizzare potenziali problemi nel tuo dominio Windows AD. Tuttavia, richiede molto lavoro manuale. Di conseguenza, il tuo team di cybersecurity potrebbe non essere in grado di utilizzare BloodHound per proteggere i tuoi asset e sistemi, specialmente quando sono già impegnati con progetti e richieste tecnologiche.

Uno dei migliori modi per ridurre la superficie di attacco del tuo dominio Windows Active Directory è utilizzare la soluzione di sicurezza Active Directory end-to-end di Netwrix. Potente, completa e facile da usare, il nostro software ti aiuta a proteggere il tuo Active Directory, a dare priorità ai tuoi sforzi di mitigazione del rischio e a rafforzare la tua postura di sicurezza. In particolare, il nostro strumento ti consente di:

- Identificare, valutare e dare priorità ai rischi nella vostra AD security posture

- Proteggersi dal furto d'identità

- Tieni sotto controllo i cambiamenti dei privilegi

- Rilevate e rispondete prontamente alle minacce, incluse minacce avanzate come gli attacchi di tipo Golden Ticket e il Kerberoasting

- Minimizza le interruzioni aziendali con un recupero AD a velocità fulminea

Richiedi una prova gratuita di Netwrix Directory Manager

Condividi su

Scopri di più

Informazioni sull'autore

Joe Dibley

Ricercatore di sicurezza

Ricercatore di sicurezza presso Netwrix e membro del Netwrix Security Research Team. Joe è un esperto in Active Directory, Windows e una vasta gamma di piattaforme software aziendali e tecnologie, Joe ricerca nuovi rischi per la sicurezza, tecniche di attacco complesse e relative mitigazioni e rilevamenti.

Scopri di più su questo argomento

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Cos'è la gestione dei documenti elettronici?

Espressioni regolari per principianti: Come iniziare a scoprire dati sensibili

Condivisione esterna in SharePoint: Consigli per un'implementazione oculata

Fiducie in Active Directory