Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Kerberoasting è un sofisticato attacco alle credenziali che sfrutta le debolezze nell'autenticazione Kerberos negli ambienti Active Directory (AD). L'obiettivo principale è il furto di credenziali e l'escalation dei privilegi, che porta a un'escalation dei privilegi all'interno di una rete.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Kerberoasting |

|

Livello di impatto |

Alta |

|

Bersaglio |

Aziende, Governi |

|

Vettore di attacco primario |

Accesso alla rete interna (tramite utente di dominio compromesso) |

|

Motivazione |

Furto di credenziali, Escalation dei privilegi, Spionaggio |

|

Metodi comuni di prevenzione |

Password robuste, Crittografia AES, gMSAs, MFA, Verifica dei ticket |

Fattore di rischio | Livello |

|---|---|

|

Danni potenziali |

Molto alto |

|

Facilità di esecuzione |

Medio |

|

Probabilità |

Medio ad Alto |

Cos'è il Kerberoasting?

Il Kerberoasting è un attacco basato sulle credenziali in cui un avversario sfrutta credenziali di dominio valide per richiedere biglietti di servizio Kerberos associati a Nomi di Principale del Servizio (SPN) da Active Directory. L'attaccante estrae poi gli hash delle password criptate da questi biglietti e li decifra offline, prendendo di mira tipicamente password deboli o facilmente indovinabili. L'obiettivo principale di questo attacco è ottenere privilegi elevati all'interno di AD, facilitando il movimento laterale, la persistenza o il furto di dati.

Come funziona il Kerberoasting?

Kerberoasting sfrutta le debolezze intrinseche nel processo di autenticazione Kerberos di Active Directory. Di seguito è riportata una descrizione dettagliata di ogni passaggio coinvolto nell'esecuzione di un attacco Kerberoasting.

1. Compromettere un account utente di dominio standard

Gli aggressori hanno innanzitutto bisogno di accedere a credenziali di un utente di dominio valido, generalmente ottenute tramite phishing, riempimento di credenziali, sfruttamento di vulnerabilità o punti d'appoggio iniziali su endpoint compromessi. Anche gli account utente con privilegi bassi sono sufficienti per iniziare l'attacco.

2. Elenca gli account di servizio con SPN

Una volta all'interno del dominio, gli aggressori elencano i nomi dei principali servizi (SPN) registrati per gli account di servizio. L'enumerazione può essere eseguita utilizzando strumenti come script di PowerShell, query LDAP o strumenti di enumerazione specializzati come BloodHound. Gli account di servizio con SPN spesso dispongono di privilegi più elevati, rendendoli obiettivi ideali.

3. Richiedi ticket TGS Kerberos

Con gli SPN identificati, gli aggressori utilizzano le loro credenziali di dominio valide per ottenere prima un Ticket Granting Ticket (TGT) dal Key Distribution Center (KDC). Questo TGT viene poi utilizzato per richiedere legittimamente i ticket del Kerberos Ticket Granting Service (TGS) per gli account di servizio target. Questi ticket TGS sono criptati con l'hash della password dell'account di servizio e possono essere estratti per essere craccati offline. Strumenti come GetUserSPNs di Impacket, o script basati su PowerShell, automatizzano questo processo e sono comunemente utilizzati negli attacchi di Kerberoasting.

4. Esporta i ticket

Gli aggressori poi esportano o estraggono questi ticket di servizio dalla memoria o dall'archiviazione sul sistema compromesso. Strumenti di hacking popolari come Rubeus e Mimikatz semplificano l'estrazione e l'esportazione di questi ticket in un formato adatto per il cracking offline.

5. Violare i ticket offline

I biglietti TGS esportati contengono hash crittografati delle password degli account di servizio. Gli aggressori tentano di decifrare questi hash offline utilizzando strumenti di cracking delle password come Hashcat, John the Ripper o tabelle arcobaleno pre-generate. Le password deboli possono essere compromesse rapidamente, esponendo credenziali in chiaro.

6. Utilizzare le credenziali recuperate per aumentare i privilegi

Una volta che gli aggressori riescono a decifrare gli hash e a recuperare le credenziali in chiaro, possono utilizzare queste credenziali per accedere come account di servizio privilegiati. Questo concede privilegi elevati, consentendo movimenti laterali attraverso la rete, l'accesso a informazioni sensibili e la potenziale persistenza a lungo termine all'interno dell'ambiente AD.

✱ Variante: Kerberoasting senza pre-autenticazione

Gli account utente con la pre-autenticazione disabilitata possono essere sfruttati senza credenziali valide

In alcune configurazioni di Active Directory, la pre-autenticazione può essere disabilitata sugli account utente, il che significa che gli aggressori non hanno bisogno di credenziali valide per richiedere ticket Kerberos. Questo permette agli aggressori di ottenere hash crittografati senza prima compromettere un account di dominio esistente.

Strumenti come Rubeus consentono questo bypass in presenza di specifiche configurazioni errate di AD

Gli aggressori sfruttano strumenti come Rubeus, progettati appositamente per sfruttare questa errata configurazione, richiedendo direttamente i biglietti TGS senza autenticazione preliminare. Questa variante rende ancora più facile per gli aggressori ottenere l'accesso.

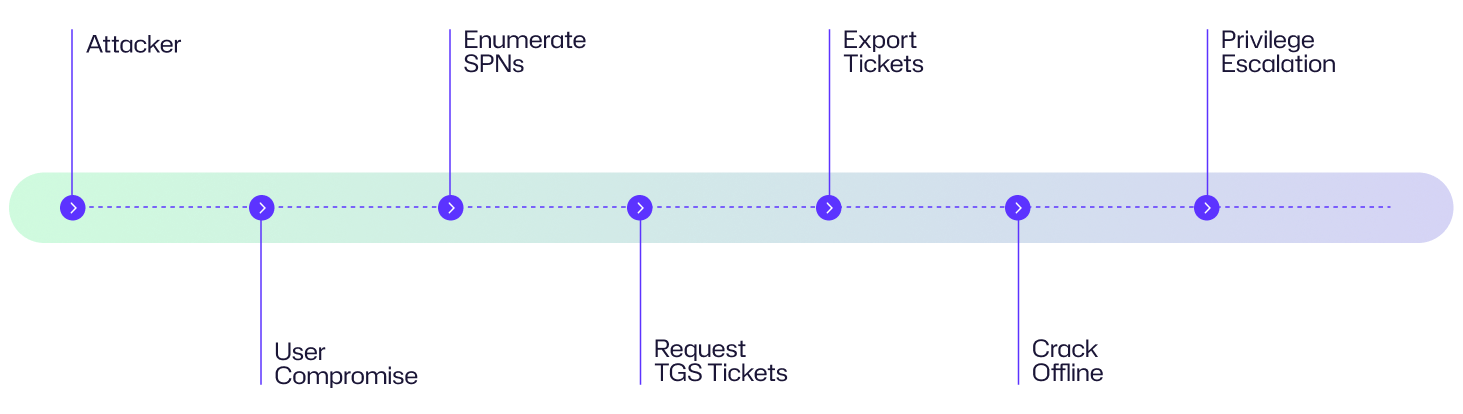

Diagramma del flusso di attacco

Il seguente diagramma illustra le fasi sequenziali di un attacco Kerberoasting, iniziando con un attaccante che compromette un account utente di dominio e culminando nell'escalation dei privilegi all'interno dell'ambiente Active Directory.

Ecco spiegato il Kerberoasting dal punto di vista di un'organizzazione.

Un attaccante ottiene l'accesso alla rete di XYZ Corp compromettendo un utente di dominio tramite phishing. Una volta all'interno, enumerano gli account di servizio con SPN e richiedono i ticket TGS di Kerberos. Utilizzando strumenti come Rubeus, esportano i ticket e scardinano offline la password debole di un account di servizio. Con le credenziali violate, aumentano i privilegi, accedono a dati sensibili e si muovono lateralmente, evidenziando i rischi di una scarsa igiene delle password e di un monitoraggio inadeguato negli ambienti AD.

Esempi di Kerberoasting

Ecco alcuni esempi reali di gruppi di minacce avanzate che hanno utilizzato efficacemente il Kerberoasting come parte delle loro catene di attacco.

Caso | Impatto |

|---|---|

|

Gruppo Akira Ransomware |

Il gruppo Akira Ransomware utilizza comunemente il Kerberoasting per aumentare i privilegi e mantenere la persistenza negli ambienti AD. Richiedendo ed estraendo gli hash dei ticket di servizio per gli account di servizio, riescono a decifrarli offline per recuperare le credenziali, ottenendo spesso l'accesso ad account ad alto privilegio. Questa tattica permette loro di muoversi lateralmente e approfondire la loro presa all'interno della rete bersaglio. |

|

FIN7 |

FIN7, un gruppo di minaccia mosso da motivazioni finanziarie, è stato osservato nell'uso dello scardinamento offline dei TGS come parte della sua strategia di raccolta delle credenziali. Questa tecnica comporta lo sfruttamento del metodo di attacco Kerberoasting, mirando specificamente agli account di servizio negli ambienti AD. Questo metodo è in linea con le tattiche più ampie di FIN7, che consistono nell'utilizzare strumenti legittimi del sistema (come PowerShell, WMI e funzioni native di AD) per rimanere nascosti mentre si espande l'accesso per il furto di dati o il dispiegamento di ransomware. |

Conseguenze del Kerberoasting

Un attacco Kerberoast può avere conseguenze gravi e di vasta portata per le organizzazioni. Una volta che gli aggressori ottengono e decifrano le credenziali degli account di servizio, possono aumentare i privilegi e muoversi lateralmente attraverso la rete. Questo non solo consente il furto di dati e la perturbazione del sistema, ma espone anche l'organizzazione a perdite finanziarie, danno alla reputazione, sanzioni legali e controllo normativo.

Conseguenze finanziarie

Gli attacchi di Kerberoasting riusciti possono fornire agli aggressori l'accesso agli account privilegiati, consentendo il furto di dati, frodi finanziarie o il dispiegamento di ransomware. Questo spesso porta a perdite finanziarie dirette, specialmente se gli aggressori rubano o criptano dati critici per l'azienda. Le organizzazioni possono essere costrette a pagare milioni in richieste di riscatto per ripristinare l'accesso. Inoltre, le violazioni che coinvolgono il furto di credenziali spesso scatenano multe normative, in particolare in settori regolamentati come la finanza e la sanità.

Interruzione operativa

Con l'accesso alle credenziali privilegiate, gli attori delle minacce possono disabilitare sistemi critici, interrompere servizi interni e interferire con le operazioni IT. Questo può risultare in un ampio downtime, interrompendo funzioni aziendali come la comunicazione, l'elaborazione dei dati o il servizio clienti. Lo sforzo di recupero può essere estensivo e costoso, spesso richiedendo reset manuali, ricostruzioni di domini compromessi o completa rimediazione di AD, il che compromette significativamente la produttività.

Danno reputazionale

Una violazione pubblicizzata che coinvolge Kerberoasting e compromissione di AD invia un messaggio chiaro che l'infrastruttura di identità dell'organizzazione era vulnerabile. La copertura mediatica, le divulgazioni normative o i dati trapelati possono portare a una perdita di fiducia dei clienti, influenzare la fiducia degli investitori e danneggiare le relazioni con partner o fornitori. Ricostruire quella fiducia potrebbe richiedere costosi sforzi di PR, iniziative di contatto con i clienti o l'offerta di servizi di protezione dell'identità.

Impatto Legale e Normativo

Gli attacchi di Kerberoasting che portano alla divulgazione di informazioni personali o sensibili possono mettere l'organizzazione in violazione delle normative sulla protezione dei dati come il GDPR, HIPAA o SOX. Gli organi di regolamentazione possono imporre pesanti multe e gli individui o entità colpiti possono intraprendere azioni legali. Inoltre, le organizzazioni possono essere soggette a indagini o audit. Nei settori regolamentati, incidenti ripetuti possono persino portare alla revoca della licenza o a sanzioni.

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Furto di credenziali, esfiltrazione di dati, ransomware |

|

Operativo |

Interruzioni di rete, servizi interrotti |

|

Reputazionale |

Erosione della fiducia pubblica, perdita di clienti |

|

Legale |

Penalità per la conformità, cause legali per violazioni dei dati |

Obiettivi comuni di un Kerberoasting: Chi è a rischio?

Account di servizio con SPN

Gli SPN consentono a Kerberos di associare un'istanza di servizio con un account di accesso, rendendo questi account recuperabili tramite richieste TGS. Gli account di servizio creati manualmente, specialmente quelli con password deboli o non aggiornate, sono obiettivi principali. Gli aggressori possono richiedere biglietti TGS per questi account e tentare di craccarli offline.

Esempi comuni includono account collegati a SQL Server, IIS, SharePoint, Exchange e soluzioni di backup. Questi account spesso gestiscono servizi critici e possono avere privilegi elevati, rendendoli particolarmente preziosi.

Account ad alto privilegio

Gli account con ruoli amministrativi — come Domain Admins, Enterprise Admins o Schema Admins — sono obiettivi principali. Una volta compromessi, forniscono accesso illimitato in tutto il dominio. Questi account possono anche essere collegati a servizi legacy o attività pianificate, aumentando la loro esposizione.

Account che utilizzano la crittografia RC4

Gli account configurati per utilizzare RC4_HMAC_MD5 sono molto più vulnerabili al Kerberoasting. Questo algoritmo di crittografia è più rapido da decifrare rispetto alle alternative basate su AES. Sfortunatamente, molti sistemi legacy predefiniscono o richiedono ancora RC4 per compatibilità, lasciando quegli account esposti ad attacchi di forza bruta offline o a attacchi dizionario.

Account inattivi o non monitorati

Gli account più vecchi che non sono più attivi o quelli contrassegnati con "password never expires" rappresentano un rischio persistente. Questi account possono passare inosservati, specialmente in ambienti grandi con una cattiva gestione del ciclo di vita degli account. Poiché gli attaccanti possono decifrare le credenziali al loro ritmo offline, anche un account inutilizzato ma ancora valido può diventare un punto di ingresso per movimenti laterali o escalation dei privilegi.

Valutazione dei rischi

Comprendere il rischio rappresentato dal Kerberoasting è essenziale per valutare la postura di sicurezza complessiva di un ambiente AD.

Fattore di rischio | Livello |

|---|---|

|

Danno |

Molto alto

|

|

Facilità di esecuzione |

Medio

|

|

Probabilità |

Medio ad Alto

|

Come prevenire il Kerberoasting

Prevenire il Kerberoasting richiede una combinazione di politiche di password robuste, configurazioni di account sicure e impostazioni di crittografia adeguate. Il monitoraggio proattivo e i controlli automatizzati degli account rafforzano ulteriormente le difese contro questo comune vettore di attacco.

Igiene delle password e degli account

Poiché un attacco di Kerberoasting si basa sul cracking della password offline, aumentare la complessità della password e limitare l'età della password riduce direttamente il tasso di successo dell'attaccante.

- Usa password lunghe e complesseGli account di servizio, specialmente quelli con SPN, dovrebbero utilizzare password di almeno 25 caratteri, con un mix di maiuscole, minuscole, numeri e caratteri speciali. La lunghezza e la casualità rallentano notevolmente i tentativi di cracking mediante forza bruta.

- Ruotare regolarmente le passwordLe password degli account di servizio dovrebbero essere cambiate almeno annualmente, o più frequentemente in ambienti ad alto rischio. Questo limita il periodo di opportunità per un attaccante di decifrare una password offline.

- Verifica e applica le politiche di scadenzaControlla regolarmente l'età delle password su tutti gli account di servizio. Evita configurazioni con il flag “password never expires”, che rende gli account bersagli persistenti. Applica politiche di scadenza rigorose tramite Group Policy o strumenti di identità dedicati.

- Utilizzare gMSA o dMSASostituire gli account di servizio gestiti manualmente con Group Managed Service Accounts (gMSA) o Distributed Managed Service Accounts (dMSA). Questi account gestiscono automaticamente i cambiamenti delle password, supportano credenziali complesse e riducono gli errori umani — diminuendo notevolmente l'esposizione al Kerberoasting.

Configurazione della crittografia

Configurare una crittografia forte per l'autenticazione Kerberos è fondamentale per mitigare i rischi di Kerberoasting, poiché algoritmi di crittografia più deboli come RC4 sono molto più facili da decifrare.

- Applica la crittografia AES a 128/256 bitConfigura AD e i sistemi uniti al dominio per utilizzare AES128_HMAC o AES256_HMAC per la crittografia dei ticket Kerberos. Questi algoritmi sono significativamente più resistenti agli attacchi di forza bruta rispetto a RC4 e sono supportati negli ambienti Windows moderni.

- Disabilitazione manuale di RC4Anche se Microsoft ha deprecato RC4_HMAC_MD5, potrebbe ancora essere abilitato per compatibilità, specialmente in ambienti legacy. Esaminare le impostazioni di Group Policy e a livello di account per disabilitare esplicitamente RC4 dove possibile. Ciò contribuisce a garantire che gli aggressori non possano richiedere ticket criptati con cifrature deboli.

- Aggiornare le password dopo le modifiche alle policyLe impostazioni di crittografia legate ai ticket Kerberos hanno effetto solo dopo il cambio della password di un account. Pertanto, dopo aver applicato nuove policy di crittografia, è essenziale reimpostare le password per gli account di servizio esistenti.

Definizione dell'ambito dell'account

Limitare l'esposizione e le capacità degli account di servizio è un modo proattivo per ridurre la superficie di attacco disponibile per il Kerberoasting.

- Rimuovere gli SPN dagli account utenteEvitare di assegnare Nomi Principali del Servizio (SPNs) agli account utente standard, poiché questi li rendono idonei al Kerberoasting. Invece, utilizzare account di servizio dedicati o Account di Servizio Gestiti (gMSAs/dMSAs) per isolare le funzioni di servizio dall'identità dell'utente.

- Limitare agli accessi non interattiviConfigurare gli account di servizio per non consentire accessi interattivi utilizzando Criteri di gruppo o impostazioni di AD. Questo impedisce agli aggressori di utilizzare credenziali compromesse per l'accesso diretto, limitando il movimento laterale dopo un tentativo di Kerberoasting riuscito.

- Limitare l'ambito di accesso per host e servizioRestringere le autorizzazioni degli account di servizio specificatamente agli host e ai servizi che supportano. Evitare di concedere privilegi inutili su tutto il dominio. Applicare il principio del privilegio minimo assicura che, anche se un account di servizio viene compromesso, l'impatto sia contenuto.

Privileged Access Management (PAM)

L'implementazione di Privileged Access Management (PAM) è un controllo critico per ridurre il rischio e l'impatto del Kerberoasting, assicurando come vengono utilizzati, memorizzati e monitorati gli account privilegiati.

- Archivia e ruota le credenziali privilegiateUtilizza una soluzione di Privileged Access Management per archiviare le credenziali degli account di servizio e amministrative, eliminando le password hardcoded e la gestione manuale. Questi strumenti possono ruotare automaticamente le password secondo una pianificazione definita o dopo ogni utilizzo.

- Monitora l'utilizzo degli account con registrazione e analisi delle sessioniLe piattaforme Privileged Access Management (PAM) forniscono monitoraggio e registrazione delle sessioni, consentendo ai team di sicurezza di esaminare l'attività privilegiata in tempo reale o retrospettivamente. L'analisi comportamentale può rilevare anomalie come schemi di accesso insoliti, movimenti laterali o utilizzo fuori orario, che possono indicare attività correlate al Kerberoasting.

Supporto Netwrix

Netwrix offre un forte supporto per difendersi dagli attacchi di Kerberoasting attraverso i suoi strumenti di protezione di Active Directory e di identità. Ecco i primi due prodotti Netwrix che aiutano a prevenire o rilevare il Kerberoasting.

Netwrix Access Analyzer

Questo strumento esegue scansioni attive di AD per identificare account di servizio vulnerabili al Kerberoasting, in particolare quelli con SPN e impostazioni di crittografia deboli come RC4 o DES. Un dedicato lavoro AD_KerberoastingRisk produce una chiara dashboard dei rischi con soglie personalizzabili (ad esempio, segnalando AES 128, password scadute o flag "password mai scaduta"), e evidenzia gli account che necessitano di rimedi. Identificando gli account ad alto rischio prima che si verifichi un attacco, i team di sicurezza possono stringere proattivamente le configurazioni degli account, aggiornare le password e disabilitare gli SPN problematici.

Run Netwrix Access Analyzer for free and get a clear view of privilege exposure instantly.

Netwrix Threat Prevention

Netwrix Threat Prevention offre monitoraggio in tempo reale e applicazione delle regole direttamente alla fonte, piuttosto che affidarsi esclusivamente ai log di Windows. Può rilevare attività sospette di Kerberos, come richieste TGS anomale o assegnazioni di SPN a account privilegiati, e bloccare automaticamente tali azioni o generare allarmi in tempo reale. Con politiche che impediscono modifiche ad alto rischio e allarmi contestuali, interrompe i tentativi di Kerberoasting sul nascere ed eleva gli allarmi per ulteriori indagini.

Prova Netwrix Threat Prevention e ricevi allarmi immediati su attività rischiose prima che possano impattare sulla tua attività.

Strategie di rilevamento, mitigazione e risposta

Gli attacchi di Kerberoasting spesso passano inosservati fino a quando non vengono causati danni significativi. Una difesa efficace richiede meccanismi di rilevamento efficaci, protocolli di risposta rapida e strategie di mitigazione a lungo termine.

Rilevamento

Ecco alcuni ottimi consigli per rilevare il Kerberoasting all'inizio della catena di attacco.

- Monitorare gli ID evento 4769 e 4770 per le richieste TGSL'ID evento 4769 (richiesta TGS) e 4770 (rinnovo del biglietto TGS) sono indicatori chiave dell'attività Kerberos. Un picco di eventi 4769, specialmente da un singolo utente che interroga più SPN, può segnalare il Kerberoasting.

- Segnala l'uso della crittografia RC4 (Tipo 0x17)I biglietti Kerberos criptati con RC4_HMAC_MD5 (tipo 0x17) sono molto più facili da decifrare. Monitorare questo tipo di crittografia può aiutare a identificare account ad alto rischio o tentativi attivi di sfruttare una crittografia del biglietto debole.

- Rilevare volumi o modelli anormali di TGSVolumi insoliti di richieste TGS — specialmente se mirati a più account di servizio in una breve finestra temporale — possono indicare il raccolto di ticket. Monitorare tali anomalie è fondamentale per la rilevazione del Kerberoasting.

- Utilizza Honeypots/Honeytokens per attirare gli aggressoriDistribuisci account di servizio esca con SPN e monitora i tentativi di accesso. Qualsiasi interazione con questi account è un forte indicatore di ricognizione maligna o di Kerberoasting.

- Configura UBA e SIEM per l'analisi di baseUtilizza le piattaforme User Behavior Analytics (UBA) e SIEM per stabilire il comportamento normale delle richieste Kerberos. Segnala le deviazioni da questa base, come nuovi utenti che richiedono biglietti TGS o attività fuori orario.

Risposta

Di seguito sono riportate alcune strategie di risposta efficaci al rilevamento del Kerberoasting.

- Disabilita e reimposta immediatamente gli account interessatiSe viene identificato un account Kerberoasted, disabilitalo e forza un reset della password per prevenire ulteriori accessi non autorizzati.

- Esamina i log di AD per il movimento lateraleEsamina i log per segni di abuso di account, escalation dei privilegi o accesso a sistemi sensibili. Concentrati sugli eventi di accesso, cambiamenti di appartenenza a gruppi e modelli di accesso ai servizi.

- Invalidare i biglietti esistenti e forzare il logoutForzare tutti gli utenti a riautenticarsi invalidando i biglietti Kerberos utilizzando klist purge o riavviando i servizi, assicurando che le credenziali rubate non garantiscano più l'accesso.

Mitigazione

Le seguenti strategie supportano una efficace mitigazione del Kerberoasting.

- Implementare i principi del Zero TrustAdottare un modello di Zero Trust dove nessun account o sistema è considerato affidabile a priori. Applicare il principio del minimo privilegio, la validazione continua e la segmentazione degli accessi per contenere i danni derivanti da attacchi basati sulle credenziali.

- Utilizza le Tecnologie di Inganno (Decoy SPNs)Crea SPN fasulli o account di servizio esca per rilevare tentativi di scansione e Kerberoasting. Questi asset di inganno attivano allarmi quando vengono acceduti, fornendo un avviso precoce di comportamenti malevoli.

Impatto specifico del settore

L'impatto di un attacco Kerberoasting può variare a seconda del settore, in base alla natura dei sistemi e dei dati a rischio. In settori come la sanità, la finanza e il commercio al dettaglio, gli account di servizio compromessi possono portare a violazioni normative, perdite finanziarie e interruzioni operative.

Industria | Impatto |

|---|---|

|

Sanità |

|

|

Finanza |

|

|

Commercio al dettaglio |

Le reti di vendita al dettaglio utilizzano comunemente account di servizio per supportare sistemi di punto vendita (POS), controllo dell'inventario e piattaforme di e-commerce.

|

Evoluzione degli attacchi & tendenze future

Il Kerberoasting si sta evolvendo con strumenti più potenti, automazione e tattiche avanzate. Mentre Microsoft rafforza Kerberos (ad esempio, con la deprecazione di RC4), gli aggressori migliorano la loro capacità di decifrare rapidamente i ticket e utilizzarli in catene di attacco complesse e articolate. Essere consapevoli di queste tendenze è fondamentale per una difesa efficace.

Deprecazione di RC4 in Windows 11 24H2 e Server 2025

Microsoft sta ufficialmente deprecando la crittografia RC4_HMAC_MD5 per Kerberos nelle prossime uscite come Windows 11 24H2 e Windows Server 2025. Questa mossa riduce l'esposizione agli attacchi offline, poiché RC4 è molto più facile da forzare rispetto alla crittografia basata su AES. Sebbene ciò rappresenti un importante miglioramento della sicurezza, le organizzazioni che utilizzano sistemi legacy potrebbero ancora essere a rischio se non aggiornano le politiche di crittografia e non ruotano le password dopo l'aggiornamento.

Gli strumenti di cracking GPU ora indovinano >100B password/sec

Gli strumenti moderni di cracking basati su GPU (per esempio, Hashcat, John the Ripper) possono ora superare i 100 miliardi di tentativi al secondo, riducendo drasticamente il tempo necessario per decifrare le password deboli degli account di servizio. Combinati con attacchi dizionario e tabelle hash precalcolate, anche le password moderatamente complesse possono essere infrante in pochi minuti. Questa tendenza rende imperativo per le organizzazioni imporre password molto lunghe e complesse, specialmente su account con SPN, e rilevare e limitare l'uso di RC4.

Uso di AI + automazione negli strumenti di cracking

Gli aggressori stanno iniziando ad incorporare l'intelligenza artificiale e l'automazione nei flussi di lavoro per il cracking delle password. I modelli di machine learning possono prevedere schemi di password, adattare le strategie di cracking in base ai successi precedenti e persino identificare le convenzioni di denominazione attraverso gli account aziendali. Le piattaforme di automazione semplificano il processo di estrazione dei ticket, l'analisi degli hash e il brute-forcing delle credenziali, rendendo gli attacchi più veloci e scalabili. Questo aumenta la minaccia posta anche da attori meno sofisticati che utilizzano strumenti preconfezionati.

Kerberoasting è sempre più utilizzato nelle catene di attacco multi-fase

Il Kerberoasting è ora frequentemente utilizzato come parte di intrusioni multi-fase. Dopo aver violato un account di servizio, gli aggressori possono:

- Crea Golden Tickets per un accesso persistente al dominio.

- Utilizza Overpass-the-Hash per impersonare account senza conoscere la password.

- Lancia attacchi Pass-the-Ticket per muoverti lateralmente tra i sistemi.

Questi attacchi concatenati spesso eludono i metodi di rilevamento standard e richiedono una correlazione avanzata attraverso gli eventi di autenticazione.

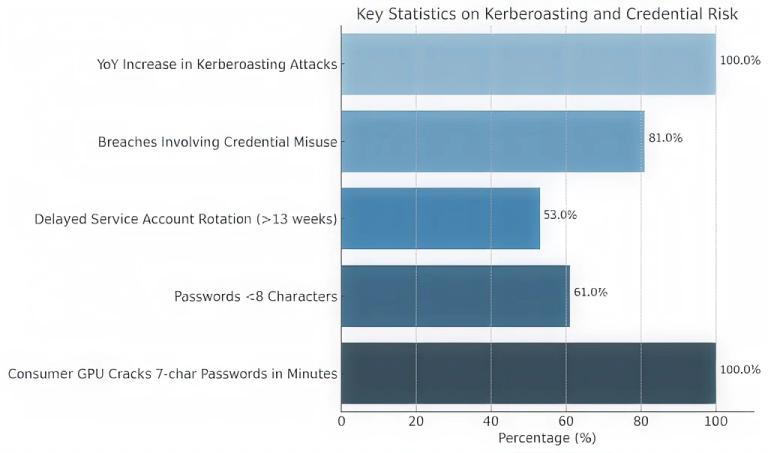

Statistiche chiave & Infografiche

Ecco un grafico a barre che riassume le statistiche chiave relative ai rischi per la sicurezza delle credenziali e Kerberoasting. Il grafico evidenzia le aree in cui le organizzazioni sono più vulnerabili, inclusa l'igiene delle password, le pratiche di gestione degli account e il rapido avanzamento della tecnologia di cracking.

Aumento del 100% YoY negli attacchi di Kerberoasting (IBM X-Force 2023)

Secondo il IBM X-Force Threat Intelligence Report 2023, gli attacchi di Kerberoasting sono raddoppiati anno dopo anno, mostrando un aumento del 100% nell'attività osservata rispetto al periodo di segnalazione precedente. Questo marcato incremento riflette la crescente popolarità del Kerberoasting sia tra gli attori statali che i gruppi di cybercriminali a causa della sua:

- Profilo di rilevamento basso (utilizza il protocollo Kerberos nativo).

- Non è necessario disporre di privilegi elevati — qualsiasi utente autenticato del dominio può avviare l'attacco.

- Un alto guadagno: le credenziali di un account di servizio violate spesso portano a compromissioni a livello di dominio.

Il rapporto attribuisce questa crescita a una combinazione di fattori, tra cui l'uso crescente di framework di attacco automatizzati, la facilità di esecuzione con strumenti pubblicamente disponibili come Rubeus e Impacket, e la mancanza di un'efficace applicazione delle politiche di password in molti ambienti.

L'81% delle violazioni coinvolge l'abuso di credenziali

Questa statistica, ampiamente citata in rapporti del settore come il Data Breach Investigations Report (DBIR) di Verizon, sottolinea il ruolo critico delle credenziali compromesse negli attacchi informatici moderni. In particolare, l'81% delle violazioni dei dati coinvolge l'uso improprio di nomi utente, password o altre forme di accesso all'identità — rubate, ottenute tramite phishing, indovinate o violate. Da notare che:

- Il Kerberoasting supporta direttamente l'abuso di credenziali.

- Una volta compromesse le credenziali, gli aggressori possono confondersi con gli utenti legittimi, rendendo difficile il rilevamento.

- Le credenziali abusate spesso fungono da punto di ingresso per ransomware, esfiltrazione di dati e accesso persistente.

Il 53% delle organizzazioni ritarda la rotazione della password dell'account di servizio per più di 13 settimane

Un recente sondaggio del settore ha scoperto che il 53% delle organizzazioni attende più di 13 settimane (oltre tre mesi) per cambiare le password degli account di servizio, e alcune non le cambiano affatto. Questi account spesso hanno accessi elevati o persistenti a sistemi critici (ad esempio, database, backup, ERP), rendendoli obiettivi principali per gli attacchi di Kerberoasting. Questo è importante perché:

- Le password statiche danno agli attaccanti più tempo per decifrare offline gli hash dei ticket di servizio utilizzando strumenti come Hashcat.

- I cicli di vita lunghi delle password spesso si correlano con i flag “password never expires”, aumentando l'esposizione.

- I tipi di crittografia Kerberos sono legati ai cambiamenti della password dell'account. Senza una rotazione regolare, algoritmi deboli come RC4 possono rimanere in uso, anche dopo gli aggiornamenti delle policy.

Sfide operative:

- Le organizzazioni spesso ritardano la rotazione per paura di inattività, mancanza di automazione o proprietà poco chiara degli account di servizio.

- Il tracciamento e l'aggiornamento manuale sono soggetti a errori e difficili da scalare in ambienti di grandi dimensioni.

Si raccomanda di utilizzare Group Managed Service Accounts (gMSAs) o soluzioni di Privileged Access Management (PAM) per automatizzare la rotazione delle password senza influire sulla disponibilità del servizio.

Il 61% utilizza password di lunghezza inferiore a 8 caratteri

Nonostante anni di campagne di sensibilizzazione sulla sicurezza, il 61% degli utenti o degli account di servizio negli ambienti aziendali utilizza ancora password inferiori agli 8 caratteri, basandosi su risultati di audit interni e sondaggi del settore. Ciò rappresenta un rischio significativo, particolarmente nel contesto del Kerberoasting.

- Le password corte hanno meno combinazioni possibili, rendendole suscettibili ad attacchi di forza bruta e dizionario, specialmente quando criptate con RC4.

- Gli strumenti moderni per il cracking delle password che utilizzano GPU di fascia consumer possono violare password di <8 caratteri in pochi secondi o minuti.

- Molte organizzazioni non applicano politiche per la lunghezza minima o la complessità delle password sui conti di servizio.

Le GPU per consumatori possono decifrare password di 7 caratteri in pochi minuti

Le moderne GPU di livello consumer, come le serie RTX di NVIDIA o Radeon di AMD, hanno reso il cracking delle password offline altamente efficiente e accessibile. Una GPU di fascia alta può tentare miliardi di indovinelli per la password al secondo, permettendole di forzare brutalmente una password di 7 caratteri in soli pochi minuti, specialmente quando la password è priva di complessità.

Perché ciò è importante per il Kerberoasting:

- Quando gli aggressori estraggono gli hash dei ticket di servizio tramite Kerberoasting, possono decifrarli offline senza allertare i difensori.

- Le password di 7 caratteri, specialmente quelle che utilizzano solo lettere minuscole o parole comuni, sono facilmente superate utilizzando strumenti come Hashcat o John the Ripper.

- Questo rende le password degli account di servizio deboli un obiettivo di alto valore e una vittoria a basso sforzo per gli attaccanti.

Considerazioni Finali

Kerberoasting remains one of the most powerful and stealthy attack techniques targeting Active Directory environments — often undetected until significant damage is done. Effective defense requires a holistic approach that includes strong encryption standards, robust credential hygiene, and proactive monitoring. By combining identity protection, advanced behavioral analytics, and deception tactics like honeytokens and decoy SPNs, organizations can not only detect Kerberoasting attempts early but also disrupt them before they escalate. A layered, intelligence-driven defense strategy is essential to staying ahead of this persistent threat.

FAQs

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Silver Ticket