Attacco Hafnium - Come funziona e strategie di difesa

StrategiesHafnium si riferisce a un gruppo avversario collegato allo stato che ha sfruttato vulnerabilità zero-day nei server Microsoft Exchange on-premises per ottenere esecuzione di codice remoto, distribuire web shells ed esfiltrare email e dati sensibili. Scansionando i servizi Exchange esposti su internet e sfruttando vulnerabilità non patchate, gli aggressori hanno ottenuto un compromesso ampio per spionaggio e attività successive.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Sfruttamento di vulnerabilità zero-day di Exchange Server / distribuzione di web-shell / esfiltrazione di dati |

|

Livello di impatto |

Molto alto |

|

Target |

Server Microsoft Exchange on-premises (imprese, governi, fornitori di servizi) |

|

Vettore di Attacco Primario |

Servizi Exchange esposti a Internet (OWA, EWS, Autodiscover), vulnerabilità non corrette, scansione automatizzata |

|

Motivazione |

Spionaggio, furto di dati, persistenza; ransomware successivo in alcuni incidenti |

|

Metodi comuni di prevenzione |

Applica immediatamente la patch a Exchange, rimuovi/limita l'esposizione esterna, EDR/IDS, rilevamento di web-shell, segmentazione della rete, ricerca di minacce |

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Molto Alto — furto di caselle di posta/dati, accesso al dominio, interruzione a valle |

|

Facilità di esecuzione |

Medio — richiede scansione e sfruttamento ma molti strumenti di exploit sono stati ampiamente condivisi |

|

Probabilità |

Medio ad Alto per organizzazioni con istanze di Exchange non aggiornate e accessibili da internet |

Cos'è l'attacco Hafnium?

“Hafnium” descrive una serie di attacchi (e un attore) che hanno preso di mira server Microsoft Exchange on-premises utilizzando molteplici vulnerabilità zero-day. Gli aggressori hanno scandagliato le istanze di Exchange accessibili da internet, sfruttato difetti per ottenere l'esecuzione di codice remoto, installato web shell per un accesso persistente e sottratto posta e dati sensibili.

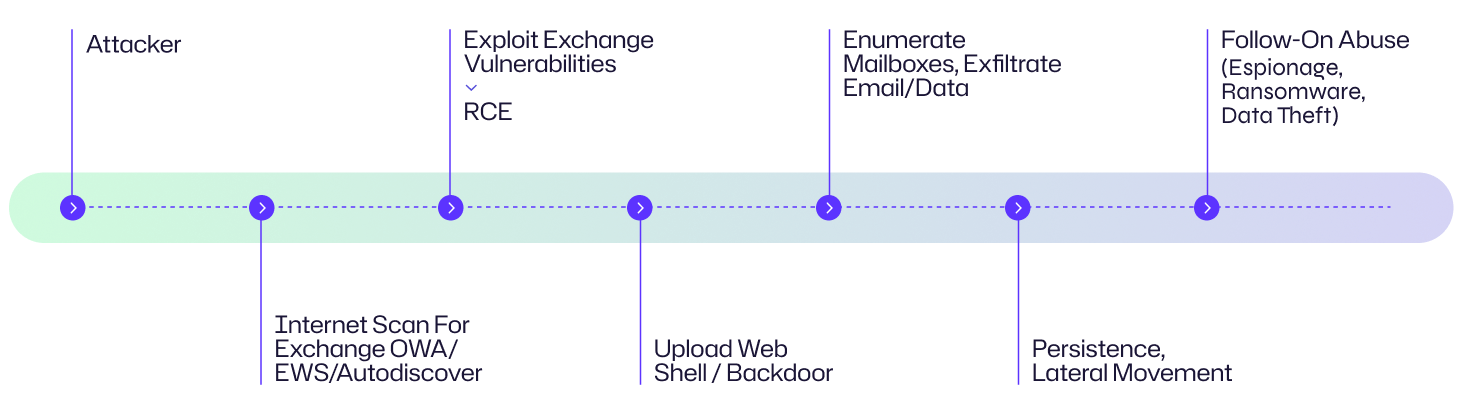

Come funziona l'attacco Hafnium?

Di seguito è riportata una suddivisione ad alto livello delle fasi comuni osservate nelle intrusioni di tipo Hafnium.

1. Ricognizione — scansione di server Exchange vulnerabili

Gli avversari hanno scandagliato internet alla ricerca di endpoint Exchange (OWA/EWS/Autodiscover) e hanno catalogato le istanze e le versioni accessibili. Scanner automatici e codice di exploit pubblico hanno accelerato la scoperta.

2. Sfruttare le vulnerabilità di Exchange

Sfruttando le vulnerabilità lato server, gli aggressori hanno ottenuto l'esecuzione di codice remoto autenticata o non autenticata sul server di posta, consentendo l'esecuzione di comandi arbitrari o il rilascio di file (web shell).

3. Distribuisci web shells/backdoors

Gli aggressori hanno caricato web shell leggere nelle directory web di Exchange (IIS) per ottenere l'esecuzione remota di comandi persistente tramite HTTP(S). Le web shell si mimetizzano nel traffico web normale e sono difficili da rilevare.

4. Post-sfruttamento: accesso a account e casella di posta

Con l'esecuzione di codice e web shells, gli aggressori hanno enumerato le caselle di posta, letto ed esfiltrato email, raccolto credenziali e cercato dati ad alto valore tramite EWS, PowerShell o accesso diretto ai file.

5. Stabilire persistenza e movimento laterale

Gli avversari hanno creato backdoor aggiuntive, aggiunto account, modificato regole di posta per l'esfiltrazione e tentato movimenti laterali verso i controller di dominio, i server di file e altre infrastrutture.

6. Effettuare la pulizia o abilitare le operazioni successive

Alcune intrusioni hanno permesso il ransomware o lo sfruttamento opportunistico da parte di altri attori; altre hanno mantenuto un accesso segreto per spionaggio per mesi.

✱ Variante: Sfruttamento della supply-chain e secondario

I server Exchange compromessi con web shell sono spesso riutilizzati da altri attori di minaccia per diverse campagne (ransomware, cryptomining). L'exploit secondario amplifica l'impatto tra le vittime.

Diagramma del flusso di attacco

Esempio: Prospettiva dell'organizzazione

Un attaccante esegue la scansione dei server Exchange esposti presso AcmeCorp, sfrutta un server non aggiornato per eseguire comandi, installa una web shell, scarica le caselle di posta elettronica degli esecutivi, esfiltra allegati contenenti IP sensibili e crea attività pianificate per mantenere l'accesso. Settimane dopo, un secondo attore utilizza lo stesso server per distribuire ransomware.

Esempi e modelli del mondo reale

Caso | Impatto |

|---|---|

|

Sfruttamento di massa dei zero-day di Exchange (inizio 2021) |

Migliaia di organizzazioni compromesse, rilevati web shell in tutto il mondo, furto su larga scala di caselle di posta e attacchi successivi. |

|

Utilizzo secondario post-sfruttamento |

Altri gruppi hanno utilizzato opportunisticamente server Exchange compromessi per malware, ransomware o cryptomining. |

Conseguenze di un Compromesso in stile Hafnium

Il compromesso dei server Exchange è devastante perché le caselle di posta contengono spesso dati sensibili come informazioni personali, proprietà intellettuale, dati legali e link per il reset degli account.

Conseguenze finanziarie

Il furto di dati, le richieste di estorsione, le multe normative e i costi di rimedio e risposta agli incidenti possono essere molto elevati, specialmente se vengono esposti registri finanziari o dati dei clienti.

Interruzione operativa

Interruzioni del servizio di posta, rimozioni forzate, lunghi tempi di recupero (ricostruzione dei server, rinnovo dei certificati, rotazione delle credenziali) e interruzione delle operazioni aziendali.

Danno reputazionale

Perdita di fiducia da parte di clienti/partner e pubblicità negativa quando si verificano perdite di comunicazioni o dati confidenziali.

Impatto Legale e Normativo

Le violazioni che coinvolgono dati personali possono innescare azioni normative, audit e multe relative al GDPR, HIPAA o altre regolamentazioni.

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Riscatto, rimedio, multe |

|

Operativo |

Interruzioni del servizio, ricostruzioni, perdita di produttività |

|

Reputazionale |

Erosione della fiducia dei clienti, preoccupazioni dei partner |

|

Legale |

Indagini di conformità, notifiche di violazione |

Obiettivi comuni: Chi è a rischio?

Server Exchange rivolti a Internet

Istanze di Exchange non aggiornate o non supportate

Organizzazioni con alti volumi di email sensibili

Entità legali, sanitarie, governative, di ricerca

Fornitori di servizi e MSP

Le configurazioni multi-tenant aumentano il raggio d'azione

Ambienti privi di monitoraggio EDR/web-shell

Nessuna visibilità nelle cartelle IIS/Exchange

Valutazione dei rischi

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Molto Alto — accesso diretto alle comunicazioni e ai vettori di reimpostazione dell'account. |

|

Facilità di esecuzione |

Medio — esistevano exploit e la scansione era automatizzata; i payload degli exploit erano necessari. |

|

Probabilità |

Medio — alto dove i server Exchange sono esposti e non aggiornati. |

Come prevenire attacchi in stile Hafnium

I controlli chiave includono l'aggiornamento tempestivo, la riduzione dell'esposizione, il rilevamento di web-shell e la ricerca di minacce.

Patch & Update

Applicate immediatamente le patch dei fornitori per Exchange e componenti correlati. Ritirate le istanze di Exchange non supportate e migrate verso piattaforme supportate dove appropriato.

Riduci l'esposizione

Blocca OWA/EWS/Autodiscover da internet pubblico se non necessario. Utilizza VPN, proxy inversi e WAF per proteggere i punti di accesso di Exchange.

Hardening & Least Privilege

Rafforza le configurazioni di IIS e Exchange, disabilita i servizi non necessari e limita i privilegi degli account di servizio.

Rileva & Rimuovi Web Shells

Eseguire la scansione delle directory web per rilevare file e firme sospetti, monitorare i timestamp modificati e limitare i permessi di scrittura alle directory web.

Migliora l'igiene dell'autenticazione e dei segreti

Ruotate i certificati e le credenziali di servizio dopo un sospetto compromesso. Richiedete MFA per l'accesso amministrativo e utilizzate credenziali uniche e robuste.

Visibility & Threat Hunting

Distribuisci EDR e monitoraggio della rete, cerca IoC come file aggiunti di recente nelle directory di Exchange, esportazioni insolite di caselle di posta e connessioni in uscita sospette.

Come Netwrix può aiutare

Gli attacchi Hafnium evidenziano quanto rapidamente un compromesso di Exchange possa escalare in un completo controllo di Active Directory. Netwrix Identity Threat Detection & Response (ITDR) aiuta le organizzazioni a rilevare in tempo reale autenticazioni insolite, abuso di privilegi e tecniche di persistenza, così che gli attaccanti possano essere contenuti prima che si insinuino più a fondo nel tuo ambiente. Proteggendo il livello di identità, ITDR chiude la porta alle intrusioni in stile Hafnium e rafforza la tua postura di sicurezza complessiva.

Strategie di rilevamento, mitigazione e risposta

Rilevamento

- Allerta sulla creazione o modifica di file nelle directory web di Exchange (IIS \inetpub\wwwroot\*).

- Monitorare l'esecuzione di processi insoliti come PowerShell, w3wp.exe e altri eseguiti dall'account del servizio Exchange.

- Rileva esportazioni insolite di caselle di posta o attività EWS in blocco.

- Rilevamento di rete: connessioni in uscita insolite verso host di staging/exfiltration, anomalie DNS o grandi richieste POST/GET verso web shell.

Risposta

- Isolare immediatamente i server interessati e preservare le prove forensi.

- Rimuovere web shells e backdoor solo dopo la cattura e l'analisi; gli aggressori spesso lasciano più meccanismi di persistenza.

- Ruotate le credenziali e i certificati utilizzati da Exchange, account di servizio e utenti amministratori.

- Esegui una ricerca approfondita in tutto il patrimonio per il movimento laterale, l'esfiltrazione delle caselle di posta e le basi secondarie.

- Ricostruisci i server compromessi a partire da immagini note come sicure dove possibile.

Mitigazione

- Riemetti le credenziali utente e di servizio e reimposta gli account privilegiati.

- Rafforzare i controlli perimetrali e la gestione delle patch.

- Coinvolgere IR e comunicazioni per notifiche normative e coinvolgimento dei clienti.

Impatto specifico del settore

Industria | Impatto |

|---|---|

|

Assistenza sanitaria |

Esposizione di PHI e interruzione delle comunicazioni con i pazienti. |

|

Legale |

Esposizione di comunicazioni legali privilegiate e dati di caso. |

|

Governo |

Rischio per le comunicazioni interagenzia sensibili e la sicurezza nazionale. |

|

Fornitori di servizi |

Compromissione amplificata tra clienti/inquilini. |

Evoluzione degli attacchi & Tendenze future

- Rapida armamentizzazione delle vulnerabilità divulgate — il codice di exploit pubblico aumenta la velocità e la scala dello sfruttamento.

- Riutilizzo di web-shell e sfruttamento secondario da parte di altri attori minacciosi.

- Il passaggio ai servizi di posta elettronica cloud riduce l'esposizione on-prem, ma le configurazioni ibride mantengono un rischio residuo.

- Maggiore attenzione ai rischi degli MSP e della catena di approvvigionamento dove il compromesso del fornitore influisce sui clienti.

Statistiche chiave & Infografiche (telemetria suggerita)

- Tempo dalla divulgazione della vulnerabilità all'esploitazione di massa (misurato nel tuo telemetria).

- Numero di endpoint Exchange esposti nella scansione esterna.

- Conteggio delle rilevazioni di web-shell o modifiche sospette ai file IIS.

Considerazioni Finali

Gli incidenti Hafnium dimostrano quanto sia critico eseguire tempestivamente le patch, ridurre l'esposizione pubblica dei servizi aziendali e la ricerca rapida delle minacce. I server Exchange sono obiettivi di alto valore; dare priorità alle patch, ridurre l'accesso esterno e monitorare per shell web e attività post-sfruttamento.

FAQ

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Silver Ticket