Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

Un attacco DCShadow sfrutta Active Directory creando o manipolando in modo furtivo i controller di dominio, dando agli aggressori il pieno controllo sull'ambiente. Questa tecnica è diventata una minaccia crescente poiché permette agli aggressori di eludere le difese tradizionali e ottenere un accesso persistente ai sistemi critici.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Post-exploitation / Persistence / Privilege Escalation |

|

Livello di impatto |

Critico |

|

Target |

Microsoft Active Directory (Domain Controllers, AdminSDHolder, AD objects) |

|

Vettore di attacco primario |

Abuso del protocollo di replica AD (MS-DRSR) tramite lsadump::dcshadow di Mimikatz |

|

Motivazione |

Stabilire persistenza, aumentare i privilegi, evitare rilevamento, mantenere il controllo a lungo termine del dominio |

|

Metodi comuni di prevenzione |

|

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Molto alto |

|

Facilità di esecuzione |

Medio |

|

Probabilità |

Medio |

Cos'è DCShadow?

DCShadow è una tecnica avanzata di post-sfruttamento utilizzata negli attacchi ad Active Directory (AD). È stata divulgata pubblicamente per la prima volta dai ricercatori di sicurezza Benjamin Delpy (creatore di Mimikatz) e Vincent Le Toux.

La tecnica di attacco DCShadow fa parte del modulo lsadump in Mimikatz, uno strumento di post-sfruttamento. Consente a un avversario con privilegi di Domain Admin o Enterprise Admin di registrare un controller di dominio (DC) canaglia all'interno dell'ambiente AD. Una volta registrato, l'attaccante può iniettare modifiche arbitrarie direttamente nel database AD (NTDS.dit). L'attacco è utilizzato per modificare in modo furtivo attributi sensibili come:

- SIDHistory

- userAccountControl

- adminCount

- Appartenenze ai gruppi

Queste modifiche vengono propagate attraverso il meccanismo di replica nativo di AD, che le tratta come aggiornamenti legittimi provenienti da un DC fidato. A causa di ciò, i normali meccanismi di auditing e di registrazione della sicurezza vengono bypassati, rendendo difficile il rilevamento.

Nuove intuizioni

DCShadow non sfrutta un difetto del software o una vulnerabilità; piuttosto, sfrutta i meccanismi di fiducia e replicazione intrinseci nell'architettura di Active Directory. Per questo motivo, non può essere corretto con una patch. Mitigare DCShadow richiede quindi controlli operativi rigorosi.

Come funziona DCShadow?

Prerequisiti

Prima di avviare DCShadow, l'attaccante deve avere:

- Privilegi a livello di SYSTEM su una macchina unita a un dominio (non necessariamente un DC).

- Credenziali di Domain Admin o Enterprise Admin per interagire con il processo di replica di AD.

- Accesso a Mimikatz, che fornisce il modulo lsadump::dcshadow.

- Una buona comprensione dei meccanismi di replica di AD.

Vettore di attacco

DCShadow funziona consentendo a un attaccante di simulare un domain controller canaglia e iniettare modifiche non autorizzate direttamente in AD tramite il processo di replica. Dopo aver ottenuto i privilegi SYSTEM e i diritti di Domain Admin, l'attaccante utilizza strumenti come Mimikatz per registrare il DC canaglia, creare modifiche agli attributi di AD e spingere tali cambiamenti nel database di AD. Una volta completato, il DC canaglia viene rimosso per cancellare le tracce. Nei mesi successivi, l'attaccante utilizza l'account segreto per accedere ai sistemi e raccogliere dati sensibili — il tutto eludendo gli allarmi SIEM convenzionali e i log di audit di AD.

Ecco una guida passo dopo passo del processo di attacco.

Come funziona DCShadow?

Prerequisiti

Prima di avviare DCShadow, l'attaccante deve avere:

- Privilegi a livello di SYSTEM su una macchina collegata a un dominio (non necessariamente un DC).

- Credenziali di Domain Admin o Enterprise Admin per interagire con il processo di replica di AD.

- Accesso a Mimikatz, che fornisce il modulo lsadump::dcshadow.

- Una buona comprensione dei meccanismi di replica di AD.

Vettore di attacco

DCShadow funziona consentendo a un attaccante di simulare un domain controller canaglia e iniettare modifiche non autorizzate direttamente in AD tramite il processo di replica. Dopo aver ottenuto i privilegi di SYSTEM e i diritti di Domain Admin, l'attaccante utilizza strumenti come Mimikatz per registrare il DC canaglia, creare modifiche agli attributi di AD e spingere tali cambiamenti nel database di AD. Una volta completato, il DC canaglia viene rimosso per cancellare le tracce. Nei mesi successivi, l'attaccante utilizza l'account segreto per accedere ai sistemi e raccogliere dati sensibili — il tutto eludendo gli avvisi convenzionali di SIEM e i log di audit di AD.

Ecco una guida passo dopo passo del processo di attacco.

1. Elevare ai privilegi di SYSTEM

L'attaccante compromette prima una macchina unita al dominio e scala i privilegi a SYSTEM utilizzando strumenti come Mimikatz o altre tecniche di escalation dei privilegi.

Utilizzando Mimikatz per elevare i privilegi a SYSTEM:

privilege::debug

!+

!ProcessToken

Ciò consente al processo di interagire con l'Autorità di Sicurezza Locale (LSA) e registrare i servizi di replica.

2. Registra il Rogue Domain Controller

Utilizzando il modulo lsadump::dcshadow di Mimikatz, gli aggressori possono registrare temporaneamente la macchina compromessa e connessa al dominio come un DC canaglia. Ciò si ottiene programmaticamente:

- Modificare i Service Principal Names (SPN) per rendere la macchina riconoscibile come un DC.

- Modificando msDS-HasDomainNC, msDS-HasFullReplicaNCs e altri attributi relativi alla replica.

- Creazione degli oggetti AD necessari come NTDS Settings nella partizione di Configurazione.

3. Preparare le modifiche agli attributi

Gli aggressori preparano modifiche agli oggetti AD, come:

- Aggiungendo SIDHistory per ottenere permessi tramite vecchi SIDs.

- Modificare adminCount per eludere le protezioni.

- Aggiungere account a gruppi sensibili come Domain Admins.

Queste modifiche sono preparate utilizzando comandi Mimikatz, come:

lsadump::dcshadow /object:User1 /attribute:SIDHistory /value:S-1-5-21-...

4. Propaga le modifiche tramite replica

L'attaccante utilizza il seguente comando per inviare le modifiche preparate ad Active Directory tramite i protocolli di replica standard, facendo sì che i veri controller di dominio accettino le modifiche come se provenissero da un DC legittimo.

lsadump::dcshadow /push

5. Pulire le Tracce

Una volta completata la replica, l'attaccante rimuove tutte le tracce del DC canaglia mediante:

- Eliminazione degli SPN

- Rimozione delle impostazioni NTDS

- Ripristino delle configurazioni di sistema originali

Ciò riduce la possibilità di rilevamento durante l'analisi forense.

Nuove intuizioni

Gli aggressori prendono spesso di mira componenti critici di AD come AdminSDHolder, KRBTGT e Oggetti Criteri di Gruppo (GPO) per un controllo persistente e un compromesso diffuso.

- Modificare AdminSDHolder consente loro di mantenere privilegi elevati applicando impostazioni di sicurezza su account di alto valore.

- La manipolazione di KRBTGT consente attacchi Golden Ticket, garantendo accesso indefinito.

- Modificare i GPO permette agli aggressori di distribuire configurazioni o script dannosi a tutti i sistemi uniti al dominio.

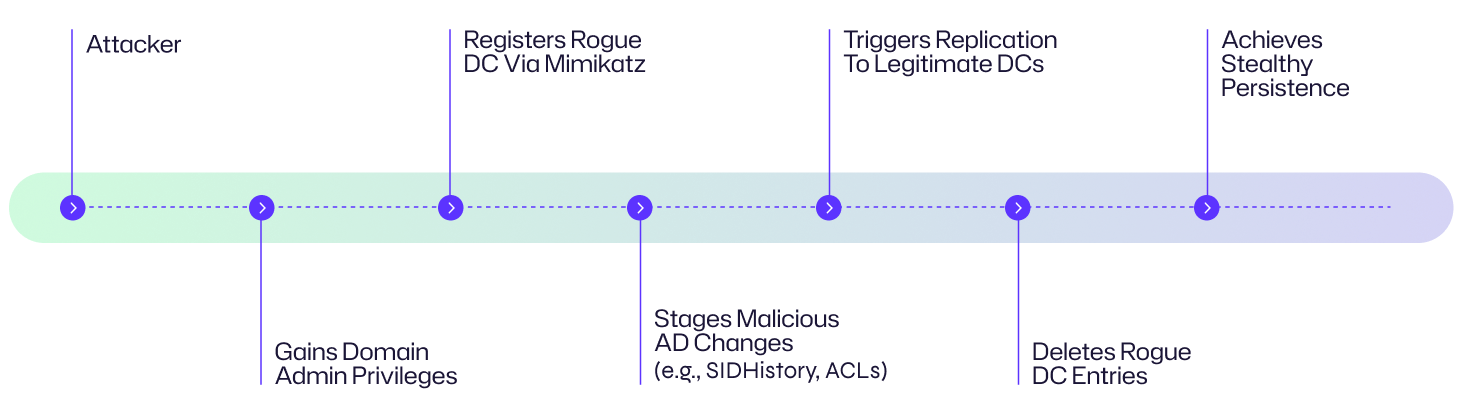

Diagramma del flusso di attacco

Il flusso di attacco DCShadow illustra come un attore minaccioso possa sfruttare i meccanismi legittimi di replica di AD per iniettare modifiche non autorizzate — come la modifica degli attributi degli utenti o delle appartenenze ai gruppi — nel database di AD, consentendo un controllo occulti a lungo termine sul dominio.

Ecco un concetto visivo dell'attacco.

Vediamo un esempio dalla prospettiva di un'organizzazione.

In un'organizzazione sanitaria di medie dimensioni, un attaccante sfrutta una vulnerabilità VPN per ottenere accesso e incrementa i privilegi per catturare le credenziali di Domain Admin. Utilizzando Mimikatz, registrano una macchina compromessa come un DC canaglia e spingono modifiche dannose ad AD, come l'aggiunta di un account admin furtivo tramite SIDHistory. Queste modifiche vengono replicate in tutto il dominio senza innescare allarmi. Dopo aver eliminato le tracce del DC canaglia, l'attaccante mantiene un accesso a lungo termine, occulto, ed esfiltra dati sensibili dei pazienti nel tempo, non rilevato dagli strumenti di sicurezza standard.

Esempi di attacchi DCShadow

Comprendendo esempi reali di attacchi DCShadow, i professionisti della sicurezza possono ottenere una visione approfondita di come gli aggressori abusino dei meccanismi di replica, quali indicatori cercare e come costruire difese efficaci contro tali minacce.

Case | Impatto |

|---|---|

|

UNC2452 (relativo a SolarWinds, 2020–2021) |

Il gruppo di minaccia avanzata persistente (APT) UNC2452, associato al compromesso della catena di fornitura di SolarWinds, è sospettato di aver sfruttato le tecniche DCShadow durante la loro fase di post-sfruttamento. Si ritiene che gli aggressori abbiano manipolato i permessi AD e i metadati di replica, probabilmente tramite DCShadow. Iniettando modifiche direttamente nel processo di replica AD, UNC2452 è riuscito a stabilire una persistenza furtiva e a lungo termine, eludendo gli strumenti di monitoraggio convenzionali. |

|

APT29 / Nobelium (2021) |

Nel 2021, il gruppo di minaccia collegato alla Russia APT29 (noto anche come Nobelium), è stato sospettato di utilizzare tecniche DCShadow per compromettere ambienti AD ibridi cloud. Dopo l'accesso iniziale — spesso ottenuto tramite spear-phishing, furto di token o sfruttamento dei servizi di federazione — si ritiene che APT29 abbia utilizzato metodi simili a DCShadow per creare account nascosti e modificare gli attributi SIDHistory. Queste modifiche hanno permesso al gruppo di elevare i privilegi e mantenere un accesso a lungo termine attraverso le infrastrutture AD on-premises e Microsoft Entra ID. |

|

TrickBot (2020) |

Nel 2020, il noto trojan bancario e framework per malware TrickBot ha ampliato le sue capacità oltre la frode finanziaria per includere tecniche di manipolazione di AD utilizzando il modulo DCShadow di Mimikatz. Tra luglio e ottobre 2020, molteplici aziende di cybersecurity, tra cui DFIR Report, SentinelOne e Cybereason hanno documentato intrusioni guidate da TrickBot dove DCShadow è stato esplicitamente utilizzato. Questi attacchi hanno preso di mira reti aziendali nei settori sanitario, dell'istruzione e manifatturiero, portando spesso al dispiegamento di ransomware. |

|

Simulazione Red Team – BlueHat IL (2018) |

La simulazione del Red Team a BlueHat IL 2018 ha segnato la dimostrazione originale del concetto di attacco DCShadow, presentata dai ricercatori di sicurezza Vincent Le Toux e Benjamin Delpy (creatore di Mimikatz). Questo ha mostrato come un attaccante potesse registrare un DC canaglia e silenziosamente inserire modifiche non autorizzate in AD utilizzando protocolli di replica legittimi, senza innescare i tradizionali log degli eventi o meccanismi di rilevamento. Questa simulazione ha gettato le basi per l'abuso reale di DCShadow. |

Conseguenze di un attacco DCShadow

Gli attacchi DCShadow rappresentano una minaccia ad alto impatto per gli ambienti Active Directory, portando a conseguenze gravi.

Compromissione completa del dominio

Sfruttando i meccanismi di replica, DCShadow permette agli aggressori di impersonare un DC legittimo e iniettare modifiche arbitrarie in AD. Questo gli dà la capacità di modificare i permessi, creare account privilegiati e modificare i descrittori di sicurezza. Una volta eseguito con successo, l'attaccante possiede il dominio nello stesso modo in cui lo farebbe un amministratore di dominio.

Invisibilità dai SIEM e dal monitoraggio basato su log

Un attacco DCShadow può operare al di là della visibilità degli strumenti di monitoraggio convenzionali. Poiché l'attacco imita la legittima replicazione DC utilizzando protocolli come MS-DRSR, le modifiche vengono apportate a livello di replica e non attivano i log degli eventi standard. Di conseguenza, anche piattaforme SIEM sofisticate e strumenti di rilevamento basati su log potrebbero non rilevare le modifiche non autorizzate, dando agli aggressori la libertà di operare senza essere rilevati.

Persistenza oltre il reset delle password di amministrazione

Anche se i difensori reimpostano le password degli amministratori o rimuovono backdoor conosciute, gli aggressori che utilizzano DCShadow potrebbero aver già inserito modifiche persistenti direttamente in AD, come diritti di replica modificati o principali di servizio canaglia. Queste basi segrete sono difficili da rintracciare e possono sopravvivere agli sforzi di rimedio tradizionali. Pertanto, gli aggressori possono ritornare anche dopo che sono state prese azioni di risposta agli incidenti.

Potenziale di escalation attraverso i trust di dominio

In ambienti con più domini o relazioni di trust tra foreste, gli attacchi DCShadow possono essere utilizzati per abusare di tali percorsi di fiducia. Inserendo modifiche che influenzano account fidati o alterando attributi relativi al trust, gli aggressori possono aumentare i privilegi attraverso i domini, muovendosi lateralmente e compromettendo ulteriori segmenti dell'infrastruttura con minima resistenza.

Escalazione completa dei privilegi e backdooring dell'infrastruttura

Con la capacità di concedere o modificare silenziosamente i permessi AD di alto livello, DCShadow permette agli aggressori di eseguire un'escalation completa dei privilegi. Possono anche inserire una backdoor nell'infrastruttura impiantando privilegi persistenti, manipolando oggetti AD sensibili o modificando ACL e appartenenze a gruppi in modo che garantisca un accesso occulto a lungo termine. Queste modifiche sono difficili da verificare o annullare senza un'indagine di livello forense.

Abuso dei Privilegi negli Ambienti Ibridi

In ambienti di Identity Management ibridi, dove l'AD on-premises è sincronizzato con Microsoft Entra ID tramite strumenti come Microsoft Entra Connect, un attacco DCShadow può avere conseguenze a catena che vanno oltre il dominio locale. Se un attaccante compromette l'AD on-premises e apporta modifiche non autorizzate, tali modificazioni vengono automaticamente sincronizzate con Microsoft Entra ID, a seconda della configurazione. Questo può consentire agli aggressori di ottenere ruoli elevati in Microsoft 365, nelle sottoscrizioni di Microsoft Entra o in altre applicazioni SaaS federate.

Compromissione completa a livello di Forest

Quando combinato con tecniche come Golden Ticket o Pass-the-Ticket, un attacco DCShadow può trasformarsi in un compromesso completo a livello di foresta. Questa potente combinazione permette agli attaccanti di falsificare i ticket Kerberos mentre modificano silenziosamente la replica di AD per mantenere la persistenza ed elevare i privilegi. In tali scenari, l'integrità dell'intera foresta AD è messa a rischio, lasciando spesso la ricostruzione completa della foresta come unica opzione affidabile di rimedio.

Conseguenze sulle Aree Aziendali Chiave

Un attacco DCShadow può avere conseguenze in diverse dimensioni critiche dell'attività aziendale.

Impatto | Descrizione |

|---|---|

|

Finanziario |

Un attacco DCShadow riuscito può portare a significative perdite finanziarie che possono derivare da:

|

|

Operativo |

DCShadow può paralizzare l'infrastruttura IT e le operazioni quotidiane.

|

|

Reputazionale |

Le violazioni che coinvolgono lo sfruttamento avanzato di AD possono danneggiare gravemente la reputazione di un'organizzazione.

|

|

Legale/Normativo |

Gli attacchi DCShadow possono portare a gravi conseguenze legali e di conformità, incluse sanzioni normative e azioni legali.

|

Obiettivi comuni di un attacco DCShadow: Chi è a rischio?

Mentre qualsiasi ambiente Active Directory può essere a rischio di un attacco DCShadow, certi tipi di organizzazioni sono più vulnerabili a causa della loro architettura, scala operativa o della sensibilità dei loro dati.

Grandi imprese con ambienti AD complessi

Le imprese con strutture AD estese e stratificate hanno spesso numerosi controller di dominio e relazioni di trust, che possono offrire agli aggressori molteplici punti di ingresso e percorsi di replica da sfruttare.

Organizzazioni con eccessivi Privileged Accounts

Gli ambienti in cui l'accesso privilegiato è scarsamente controllato o in cui gli account amministrativi sono troppo abbondanti presentano un bersaglio facile. Gli aggressori possono compromettere più facilmente tali account per avviare attacchi DCShadow e mantenere la persistenza.

Aziende con Monitoraggio e Registrazione Inadeguati

Le aziende che non dispongono di un monitoraggio completo della replica di AD, integrazione SIEM o meccanismi di rilevamento delle anomalie sono a maggior rischio. Gli attacchi DCShadow spesso eludono i log tradizionali, mentre la visibilità è essenziale per un rilevamento precoce.

Agenzie governative e infrastrutture critiche

Enti del settore pubblico e operatori di infrastrutture critiche nazionali (CNI) sono spesso bersagli di attori statali che possono utilizzare DCShadow come parte di campagne di minaccia persistente avanzata (APT) per mantenere un accesso segreto per lunghi periodi.

Organizzazioni con Trust Inter-Forest

Le aziende che mantengono più foreste AD con relazioni di trust sono particolarmente vulnerabili, poiché un compromesso in una foresta può essere sfruttato per scalare i privilegi attraverso altre utilizzando tecniche DCShadow.

Industrie con Proprietà Intellettuale (IP) di valore

Settori come quello aerospaziale, farmaceutico e tecnologico che ospitano dati sensibili di R&D sono obiettivi ad alto valore. Gli aggressori possono utilizzare DCShadow per mantenere l'accesso in modo furtivo mentre esfiltrano la proprietà intellettuale senza innescare allarmi.

Ambienti Hybrid/Multi-Cloud

Le organizzazioni con ambienti AD on-prem integrati e Microsoft Entra ID sono suscettibili a un impatto esteso. DCShadow può essere utilizzato per manipolare l'AD locale, che poi propaga modifiche non autorizzate nel cloud, ampliando l'ambito del compromesso.

Valutazione dei rischi

Valutare il rischio degli attacchi DCShadow richiede l'analisi della loro probabilità, dell'impatto potenziale, della natura avanzata delle tecniche utilizzate, delle sfide nella rilevazione e della gravità delle conseguenze che possono causare.

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Molto alto

|

|

Facilità di esecuzione |

Medium

|

|

Probabilità |

Medio

|

Come prevenire gli attacchi DCShadow

Prevenire gli attacchi DCShadow richiede una strategia di difesa stratificata incentrata sulla limitazione dell'accesso privilegiato, sulla sicurezza delle configurazioni di Active Directory e sul monitoraggio delle attività di replica non autorizzate. Le seguenti migliori pratiche aiutano a ridurre la superficie di attacco e a migliorare le capacità di rilevamento e risposta.

Minimizzare l'appartenenza a Domain Admin e Enterprise Admin

Limitare il numero di utenti con account altamente privilegiati, come i diritti di Domain Admin o Enterprise Admin, poiché gli attacchi DCShadow richiedono tali privilegi per avere successo.

- Utilizza Privileged Access Management (PAM) per assegnare permessi elevati solo quando necessario.

- Esegui l'audit e rimuovi gli account amministrativi inattivi o non necessari.

- Utilizza modelli di accesso just-in-time (JIT) per ridurre i diritti amministrativi persistenti e limitare l'esposizione.

Proteggi gli account ad alto valore con modelli di accesso stratificati

Implementare un modello amministrativo a livelli (Tier 0/1/2) per isolare gli account ad alto privilegio, riducendo il rischio di movimento laterale e escalation dei privilegi.

- Tier 0: Controller di dominio, account amministratore di dominio – completamente isolati

- Tier 1: Account amministrativi di server/workstation

- Tier 2: Ambienti utente standard

Utilizzare account e workstation dedicati per ogni livello per evitare la dispersione delle credenziali tra i livelli.

Implementare le postazioni di lavoro amministrative sicure (SAWs)

Utilizzare workstation dedicate e rinforzate per compiti amministrativi per ridurre il rischio di furto delle credenziali e impedire l'esecuzione di strumenti come Mimikatz su endpoint esposti.

- Vietare la navigazione in internet e l'accesso alla posta elettronica dai SAW.

- Abilita la crittografia completa del disco, disabilita i diritti di amministratore locale e impone l'autenticazione a più fattori (MFA).

- Monitorare per software non autorizzato o tentativi di accesso.

Limitare l'accesso per modificare lo schema e la configurazione di AD

Applica permessi rigorosi per controllare chi può modificare lo schema della directory o replicare modifiche, poiché DCShadow richiede tali diritti per registrare controller di dominio canaglia.

- Limitare i permessi "Replicating Directory Changes" e "Replicating Directory Changes All".

- Disabilita i ruoli di amministratore dello schema non necessari e monitora i tentativi di riattivarli.

- Utilizza Group Policy per limitare i diritti allo schema di Active Directory o ai contesti di denominazione Configuration.

Limitare la creazione di SPN e i diritti sugli oggetti del computer

Permessi configurati in modo errato sulle Organizational Units (OU) possono consentire agli attaccanti di creare macchine non autorizzate e registrare SPN.

- Impedisci agli utenti con privilegi bassi o standard di registrare Service Principal Names (SPN) o di creare/unire oggetti computer al dominio senza supervisione.

- Controlla e limita ms-DS-MachineAccountQuota, che determina quante macchine un utente può aggiungere al dominio.

Monitora le registrazioni SPN per anomalie utilizzando strumenti come ADRecon o BloodHound.

Utilizzare firewall basati su host e segmentazione di rete

Una corretta segmentazione e configurazione del firewall previene i movimenti laterali e l’abuso della replicazione.

- Isola i controller di dominio dal resto della rete

- Consenti solo le porte di replicazione RPC e LDAP necessarie tra controller di dominio legittimi.

- Blocca il traffico di replicazione in ingresso da host non autorizzati.

- Implementa ACL sui dispositivi di rete per limitare la comunicazione da/a controller di dominio.

Verificare le modifiche in AD e il traffico di replicazione

Monitora e registra le modifiche nella directory, in particolare le attività di replicazione, le modifiche allo schema o i cambiamenti non autorizzati a oggetti sensibili. Presta attenzione a eventi insoliti come:

- Modifiche non autorizzate alle impostazioni NTDS

- Cambiamenti spontanei all’attributo Server-Reference.

Utilizza ID evento (ad esempio, 4662 per modifiche ai permessi sugli oggetti) e i registri dei servizi di directory per l’audit.

Implementare strumenti di rilevamento delle minacce in tempo reale

Le moderne soluzioni di sicurezza possono rilevare indicatori di attività DCShadow

- Microsoft Defender for Identity può rilevare comportamenti di replicazione anomali e escalation di privilegi.

- Le integrazioni SIEM (ad esempio, Splunk, Sentinel) possono correlare i registri provenienti da AD, endpoint e rete.

- Utilizza controller di dominio honeypot per rilevare tentativi di replicazione non autorizzata.

Isolare e monitorare l’uso di Mimikatz e PowerShell

Gli attacchi DCShadow di solito coinvolgono Mimikatz e script avanzati di PowerShell.

- Usa AppLocker o Windows Defender Application Control (WDAC) per impedire l’esecuzione di script non approvati

- Implementa PowerShell Constrained Language Mode e abilita il logging dei blocchi di script.

- Monitora le firme YARA note o i rilevamenti basati sul comportamento associati a Mimikatz.

Eseguire regolari audit di sicurezza e controlli di igiene

Esegui revisioni periodiche dei permessi di AD, delle appartenenze ai gruppi e delle politiche di audit per identificare configurazioni errate o escalation di privilegi prima che possano essere sfruttate dagli attaccanti.

- Esegui valutazioni di sicurezza AD utilizzando strumenti come PingCastle, ADACLScanner o Purple Knight.

- Rivedi GPO, permessi delegati, appartenenze ai gruppi e report sugli accessi privilegiati.

- Verifica le procedure di risposta agli incidenti legate ad attacchi AD per garantire la prontezza.

Supporto Netwrix

Netwrix fornisce potenti strumenti per rilevare e mitigare gli attacchi DCShadow. Soluzioni come PingCastle e Threat Prevention consentono alle organizzazioni di migliorare la loro capacità di identificare e bloccare attività sospette, migliorando in modo significativo la sicurezza e la resilienza dell’ambiente Active Directory.

Netwrix PingCastle

PingCastle è uno strumento ampiamente utilizzato per l’audit della sicurezza di AD. Sebbene non blocchi direttamente gli attacchi DCShadow, svolge un ruolo cruciale nell’identificare le condizioni che rendono possibili tali attacchi.

- Identifica privilegi eccessivi — rileva account con diritti di Domain Admin, Enterprise Admin o replicazione, prerequisiti per lanciare DCShadow.

- Evidenzia configurazioni errate — segnala ruoli di schema admin, permessi deboli o account con privilegi di replicazione.

- Espone rischi di delega — trova ACL troppo permissivi su oggetti critici come i Domain Controller o AdminSDHolder.

- Punteggio di rischio — offre un punteggio di sicurezza di alto livello che evidenzia percorsi di attacco, esposizioni di privilegi e debolezze strutturali.

Vuoi scoprire privilegi eccessivi, configurazioni errate e rischi di delega nel tuo Active Directory?

Scarica Netwrix PingCastle gratuitamente e ottieni oggi stesso il tuo punteggio di sicurezza AD.

Netwrix Threat Prevention

Netwrix Threat Prevention ayuda a monitorear, detectar y alertar sobre cambios y comportamientos sospechosos en entornos de Active Directory.

- Monitoreo en tiempo real de los cambios en AD — Detecta modificaciones no autorizadas en el esquema o en los metadatos de replicación, que son indicadores clave de actividad DCShadow.

- Controles de defensa activa — Puede interceptar y bloquear actividades de replicación no autorizadas, como intentos de registrar controladores de dominio falsos o inyectar metadatos de replicación.

- Aplicación de políticas — Implementa reglas para impedir que determinados usuarios, hosts o procesos realicen acciones relacionadas con la replicación, incluso si poseen credenciales privilegiadas.

- Análisis de comportamiento — Identifica el uso anómalo de cuentas con privilegios o patrones de movimiento lateral que preceden a un ataque DCShadow.

- Alertas sobre eventos de replicación — Puede configurarse para supervisar registros de controladores de dominio no reconocidos o cambios en la configuración de NTDS.

¿Quieres detener intentos de replicación no autorizados y detectar actividad DCShadow en tiempo real? Solicita hoy una prueba gratuita de Netwrix Threat Prevention.

Estrategias de detección, mitigación y respuesta

Defenderse eficazmente de los ataques DCShadow requiere una combinación de detección proactiva, mitigación estratégica y procedimientos de respuesta bien definidos.

Detección

Supervisar los siguientes ID de eventos puede ayudar a detectar actividad sospechosa asociada a un ataque DCShadow:

ID evento | Descrizione | Rilevanza per DCShadow |

|

|---|---|---|---|

|

4928 |

È stato tentato di modificare l’oggetto di configurazione della replica del servizio di directory |

Indica un possibile tentativo di alterare le impostazioni di replica — uno dei primi segnali di attività DCShadow. |

|

|

4929 |

An attempt was made to change the replication configuration between two sites |

Potrebbe indicare modifiche non autorizzate ai percorsi di replica utilizzati per introdurre un controller di dominio falso. |

|

|

5136 |

Un oggetto del servizio di directory è stato modificato |

Rileva le modifiche agli attributi degli oggetti AD. DCShadow utilizza la replica per applicare modifiche in modo invisibile, che questo evento può segnalare. |

|

|

5141 |

Un oggetto del servizio di directory è stato eliminato |

Tiene traccia dell’eliminazione degli oggetti AD. Può essere utilizzato insieme a DCShadow per coprire le tracce o manipolare i ruoli dello schema. |

|

|

4742 |

Un account computer è stato modificato |

Monitora le modifiche agli oggetti computer, inclusi i controller di dominio. DCShadow può creare o modificare account di controller di dominio per impersonare un partner di replica. |

Nuova intuizione

Il rilevamento basato sulla rete è uno dei modi più efficaci per individuare gli attacchi DCShadow. Le organizzazioni dovrebbero monitorare le richieste DRSUAPI RPC, in particolare DRSUAPI_REPLICA_ADD, provenienti da host che non sono controller di dominio (DC). Queste richieste viaggiano tipicamente sulla porta TCP 135 e su porte RPC dinamiche (49152–65535) e sono normalmente visibili solo tra DC legittimi. Qualsiasi attività di questo tipo proveniente da una fonte non autorizzata è un forte indicatore di tentativi di replicazione malevoli.

Implementare controller di dominio honeypot con Service Principal Name (SPN) configurati come trappole per un allarme precoce. Questi sistemi di inganno imitano i DC legittimi ma non vengono utilizzati per operazioni reali. Poiché nessun servizio autentico interagisce con essi, qualsiasi traffico di replicazione o query SPN ricevuti possono essere contrassegnati come sospetti.

Mitigazione

Mitigare gli attacchi DCShadow richiede un approccio proattivo che rafforzi Active Directory, limiti i privilegi amministrativi e monitori attentamente le attività legate alla replicazione.

1. Limitare l’accesso amministrativo

Ridurre al minimo il numero di utenti con diritti di Domain Admin o Enterprise Admin implementando controlli di accesso a privilegio minimo. Utilizzare un modello amministrativo a livelli (Tier 0/1/2) per isolare gli account e le infrastrutture di alto valore, impedendo agli account di livello inferiore di accedere ai componenti critici di AD. Ciò riduce il rischio che un attaccante ottenga il controllo degli account necessari per eseguire attacchi DCShadow.

2. Ridurre la delega

Limitare i diritti di delega che consentono agli utenti di unire macchine al dominio o di creare/modificare oggetti computer. Una delega impropria può consentire agli attaccanti di registrare DC falsi o modificare le impostazioni di replicazione. Utilizzare Group Policy e revisioni ACL per garantire che solo account attendibili dispongano di tali privilegi e sottoporli a regolare audit per verificarne la conformità.

3. Configurazioni del firewall

Configurare firewall basati su host nelle infrastrutture critiche (soprattutto nei DC) per consentire solo la comunicazione necessaria. Ciò limita il movimento laterale e impedisce agli attaccanti di avviare traffico di replicazione da host non DC. Concentrarsi sulla restrizione delle porte RPC e LDAP, salvo che siano esplicitamente necessarie tra sistemi noti.

4. Segmentare il traffico di replicazione

Utilizzare la segmentazione della rete per isolare il traffico di replicazione tra i controller di dominio. Collocando i DC in VLAN dedicate, le organizzazioni possono monitorare e controllare i percorsi di replicazione, assicurandosi che nessun sistema non autorizzato partecipi alla sincronizzazione della directory.

5. Audit di SPN e registrazioni DC

I Service Principal Name (SPN) vengono spesso manipolati negli attacchi che coinvolgono DC falsi. Effettuare regolarmente audit sugli SPN per rilevare voci sospette o duplicate e monitorare registrazioni NTDS o oggetti DC inattesi in AD. Utilizzare strumenti automatizzati per individuare tempestivamente le anomalie.

6. Applicare workstation amministrative sicure (SAW)

Richiedere che tutte le attività amministrative che coinvolgono risorse di livello Tier 0 (come i DC) vengano eseguite da SAW. Questi dispositivi rinforzati sono isolati dall’accesso a Internet e dall’uso generale, riducendo significativamente la possibilità che credenziali o strumenti amministrativi vengano compromessi e utilizzati in un attacco DCShadow.

Nuova intuizione

Per evitare tentativi di replicazione non autorizzati, come quelli utilizzati negli attacchi DCShadow, le organizzazioni dovrebbero implementare controlli a livello di rete che filtrino e limitino il traffico di replicazione. Ciò include l’applicazione di un approccio “deny-by-default”, in cui solo i DC esplicitamente approvati possono comunicare per la replicazione, soprattutto tra siti diversi.

Per mitigare i rischi posti dagli attacchi DCShadow, è essenziale monitorare e controllare la creazione e la registrazione dei Service Principal Name (SPN), in particolare quelli associati a GC/ (Global Catalog) e E3514235-4B06-11D1-AB04-00C04FC2DCD2, che è il GUID del Directory Replication Service (DRS).

Risposta

Un attacco DCShadow rappresenta una delle minacce più silenziose e pericolose per Active Directory. A causa della sua natura furtiva e del potenziale di compromettere l’integrità dell’intero ambiente AD, è fondamentale una risposta immediata e strutturata.

Attivare il protocollo completo di risposta agli incidenti

Gli attacchi DCShadow indicano una compromissione profonda e un accesso privilegiato che può alterare il comportamento dei DC ed eludere i log tradizionali. Questo richiede una risposta coordinata a livello aziendale per contenere la minaccia e riprendersi dall’impatto. È necessario:

- Avvisare immediatamente il team di Incident Response (IR), la direzione della sicurezza e le parti interessate.

- Escalare la gravità a Critica e avviare le politiche e le procedure complete di risposta agli incidenti specifiche per minacce o attacchi AD.

- Imporre un blocco totale delle modifiche AD (schema, configurazione, controller di dominio).

- Avviare la raccolta di prove forensi (dump di memoria, immagini disco, log degli eventi).

- Coordinarsi con i team legali, di conformità e di continuità operativa.

Assumere una compromissione completa di AD

Le modifiche non autorizzate effettuate tramite DCShadow potrebbero non essere visibili nei log standard. Per affrontare la situazione, è necessario:

- Trattare l’intera foresta AD come non attendibile.

- Presumere che le credenziali privilegiate (Domain Admin, Enterprise Admin) e gli oggetti dei criteri di gruppo possano essere stati manomessi.

- Valutare l’esposizione di ticket Kerberos, l’abuso di SIDHistory, la manipolazione dei metadati di replicazione o la presenza di backdoor (ad esempio, diritti amministrativi falsi o account persistenti).

Disabilitare gli account compromessi e isolare le macchine

Per contenere i movimenti laterali ed evitare ulteriori repliche di modifiche malevole o la reintroduzione di componenti DCShadow, si raccomanda di:

- Disabilitare immediatamente qualsiasi account identificato come compromesso, in particolare quelli utilizzati nell’attacco (amministrativi, di servizio o di replicazione).

- Disconnettere dalla rete i sistemi sospetti, tra cui:

- Macchine che hanno registrato SPN falsi o impersonato DC.

- Host che mostrano comportamenti anomali di replicazione DRS.

- Bloccare il traffico RPC e DRS sospetto dagli endpoint interessati.

Esaminare i log e i metadati di replicazione

Identificare cosa è stato modificato, da chi e quando, per valutare con precisione la portata della compromissione.

Utilizzare strumenti come:

repadmin /showmeta— ispeziona metadati come timestamp e numero di versione per individuare modifiche a oggetti sensibili.repadmin /showobjmeta— visualizza gli attributi di replicazione su oggetti specifici.- ID evento: 4662, 5137, 4929 e altri eventi di audit dei servizi di directory.

- Analisi della memoria LSASS per individuare SPN iniettati o token rubati.

Concentrarsi su:

- SPN sospetti (soprattutto quelli con E3514235-..., GC/ o ldap/).

- Partner di replicazione insoliti

- Metadati degli oggetti con anomalie di data/ora o attribuzioni amministrative a utenti sconosciuti.

Ripristino da snapshot o backup verificati di AD

Il rollback è il modo più sicuro per annullare le modifiche apportate da DCShadow, in particolare eventuali backdoor persistenti.

Se possibile, utilizzare Volume Shadow Copy Service (VSS) o backup dello stato del sistema per un ripristino autorevole degli oggetti interessati.

In caso di impatto a livello di foresta:

- Considerare l’uso della Directory Services Restore Mode (DSRM) per ricostruire DC affidabili.

- Verificare i backup con scansioni malware offline prima del ripristino.

- Validare gli oggetti ripristinati tramite hash o backup di riferimento (“golden”).

Se necessario, eseguire una ricostruzione del dominio o della foresta

Alcuni attacchi corrompono AD così profondamente che il ripristino della fiducia non è fattibile, quindi una ricostruzione completa è l’unica via per un recupero totale.

In caso di violazioni di fiducia diffuse, iniziare a pianificare:

- Una nuova foresta AD in parallelo.

- La migrazione di sistemi e account puliti, con una corretta bonifica.

- L’uso del design Red Forest, dell’amministrazione a livelli e delle workstation amministrative nella ricostruzione

- La rimozione di tutti i DC e configurazioni di replicazione dal dominio compromesso.

Impatto per settore

Gli attacchi DCShadow rappresentano rischi significativi per i settori che dipendono fortemente da infrastrutture di identità centralizzate. Poiché questi settori archiviano dati sensibili e operano sotto rigidi requisiti normativi, l’impatto può essere devastante a livello operativo e con gravi conseguenze legali.

Industry | Impact |

|

|---|---|---|

|

Sanità |

Un attacco DCShadow può concedere agli aggressori un accesso furtivo ai sistemi che gestiscono le Informazioni Sanitarie Protette (PHI). Questo può portare a violazioni HIPAA, fughe di dati e compromissione dei sistemi di Cartelle Cliniche Elettroniche (EHR). Il rilevamento tardivo aumenta il rischio per la sicurezza dei pazienti, le sanzioni finanziarie e i danni alla reputazione. |

|

|

Finanza |

Un attacco DCShadow può sovvertire i controlli di identità e accesso, consentendo agli aggressori di impersonare utenti privilegiati o inserire backdoor in Active Directory (AD). Questo può facilitare transazioni non autorizzate, frodi bancarie e manipolazioni dei sistemi finanziari. La violazione delle normative come SOX, GLBA o PCI-DSS può comportare gravi conseguenze legali, finanziarie e reputazionali. |

|

|

Commercio al dettaglio |

Gli attacchi DCShadow possono essere utilizzati per introdurre modifiche non autorizzate agli Oggetti dei Criteri di Gruppo (GPO), permettendo agli aggressori di compromettere terminali Point-of-Sale (POS), sistemi di gestione dell’inventario o gateway di pagamento. Questo può portare a furti di dati, manipolazioni delle transazioni e violazioni su larga scala delle informazioni dei clienti. Il risultato può essere l’interruzione delle operazioni in più sedi, la violazione della conformità PCI-DSS, perdite finanziarie e danni al marchio. |

|

|

Istruzione |

Gli attacchi DCShadow possono consentire agli aggressori di manipolare i registri di studenti o personale all’interno di AD, alterando potenzialmente l’accesso a sistemi di valutazione, portali d’esame, piattaforme di aiuti finanziari o sistemi di gestione dell’apprendimento (LMS). Questo può causare frodi accademiche, interruzioni del servizio e compromettere l’integrità istituzionale. Inoltre, tali violazioni possono esporre informazioni personali identificabili (PII), provocando violazioni di leggi sulla privacy come FERPA. |

Evoluzione dell’attacco e tendenze future

Poiché gli attacchi DCShadow continuano a evolversi, è importante comprendere in quale direzione potrebbero svilupparsi in futuro.

Minaccia potente negli ambienti di identità ibridi

Gli ambienti ibridi che integrano Active Directory on-premises con Microsoft Entra ID o altri provider di identità restano vulnerabili agli attacchi DCShadow. Anche se DCShadow prende di mira il livello locale, le modifiche malevole effettuate in locale possono sincronizzarsi verso l’alto con i servizi cloud, estendendo così la portata della compromissione. Questo rende DCShadow particolarmente pericoloso negli ambienti con identità federate, dove AD funge da autorità di fiducia principale per l’autenticazione e il controllo degli accessi basati sul cloud.

Script di automazione per attacchi DCShadow

Gli attaccanti avanzati stanno ora sfruttando framework di automazione per configurare ed eseguire attacchi DCShadow. Riducendo i passaggi manuali (come la registrazione SPN, l’escalation dei privilegi e la manipolazione dei metadati), gli attori delle minacce possono eseguire questi attacchi in modo più rapido e coerente, con meno indicatori di compromissione. L’automazione consente inoltre ad avversari meno esperti di utilizzare queste tecniche complesse impacchettandole in script o catene di attacco modulari.

Crescente sovrapposizione con strumenti di escalation dei privilegi basati sull’IA

Gli attaccanti stanno utilizzando sempre più strumenti di ricognizione basati sull’intelligenza artificiale per mappare percorsi amministrativi, relazioni di fiducia e configurazioni errate all’interno di AD. Combinati con DCShadow, questi strumenti possono individuare il punto di ingresso ottimale per distribuire un DC falso, identificare i punti deboli nei modelli di amministrazione a livelli o persino selezionare i target di replicazione a maggiore impatto.

Questa fusione tra automazione e intelligenza consente agli attaccanti di muoversi con precisione all’interno degli ambienti aziendali.

Probabile utilizzo nelle intrusioni della catena di fornitura

È probabile che gli attaccanti utilizzino DCShadow per prendere di mira fornitori di servizi gestiti (MSP), vendor di software o provider di identità compromessi — in pratica, qualsiasi realtà in cui Active Directory svolga un ruolo chiave nella fiducia e nella sicurezza. Iniettando modifiche malevole negli ambienti AD, gli attaccanti possono creare una persistenza furtiva, concedersi accesso privilegiato o avvelenare i percorsi di replicazione.

Sfruttando la natura interconnessa delle catene di fornitura e delle identità federate, potrebbero causare compromissioni su larga scala che coinvolgono più organizzazioni.

Statistiche e infografiche chiave

I dati quantitativi sugli attacchi DCShadow tra le organizzazioni non vengono comunemente pubblicati in rapporti dettagliati. Le valutazioni sul livello di preparazione sono solitamente qualitative o derivate da indagini più ampie sulla postura di sicurezza di Active Directory.

Ecco un’infografica che tenta di visualizzare statistiche come il momento in cui l’attacco ha guadagnato importanza e come si è evoluto il suo rilevamento.

Si basa su analisi concettuali di settore e tendenze nei casi in cui i dati precisi non siano disponibili.

L’infografica presenta i seguenti punti chiave:

Tendenza stimata della frequenza degli attacchi (2019–2023): La frequenza degli attacchi DCShadow sembra essere aumentata in modo significativo, in linea con la crescente sofisticazione degli attacchi informatici.

Livello di consapevolezza su DCShadow (2023) tra i professionisti della sicurezza IT: 65% di consapevolezza alta o moderata. Questo grafico a torta indica che circa il 65% dei professionisti della sicurezza IT possiede un livello alto o moderato di conoscenza riguardo agli attacchi DCShadow nel 2023. Ciò suggerisce che circa un terzo della comunità di sicurezza potrebbe non essere aggiornato sulle sue particolarità.

Organizzazioni “preparate” a DCShadow (2023): 30%. Questa cifra rappresenta una stima concettuale secondo cui solo circa il 30% delle organizzazioni è adeguatamente “pronto” a rilevare e mitigare attacchi DCShadow. Questo evidenzia un notevole divario tra la consapevolezza e le effettive capacità difensive.

Riflessioni finali

DCShadow rappresenta uno dei metodi più furtivi e tecnicamente sofisticati per compromettere Active Directory, sfruttando i meccanismi di replicazione fidata per iniettare modifiche non autorizzate eludendo l’audit standard.

La sua natura discreta e la dipendenza da accessi privilegiati significano che la prevenzione non riguarda tanto l’applicazione di patch, quanto il rafforzamento architetturale, il controllo degli accessi e un monitoraggio costante.

Le organizzazioni devono adottare una mentalità di Zero Trust, applicare modelli amministrativi a livelli e implementare strumenti avanzati di rilevamento per identificare anomalie nel comportamento di replicazione.

Domande frequenti

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Silver Ticket