Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

AS-REP Roasting è una tecnica di raccolta delle credenziali basata su Kerberos che prende di mira gli account configurati senza pre-autenticazione Kerberos. Un attaccante può richiedere un AS-REP per un tale account, ricevere dati criptati con la chiave a lungo termine dell'account e decifrare quel blob criptato offline per recuperare la password in chiaro. Poiché l'attacco utilizza flussi standard di Kerberos e cracking offline, è furtivo ed efficace contro password deboli o statiche.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

AS-REP Roasting (estrazione delle credenziali Kerberos) |

|

Livello di impatto |

Alto |

|

Vettore di attacco primario |

Account con l'impostazione “Non richiedere pre-autenticazione Kerberos”; enumerazione LDAP; accesso alla rete al KDC |

|

Motivazione |

Furto di credenziali, movimento laterale, escalation dei privilegi, persistenza |

|

Metodi comuni di prevenzione |

Applica la pre-autenticazione Kerberos, password forti/lunghe, disabilita gli account legacy, monitora l'attività Kerberos, MFA, rafforzamento degli account |

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Alto: le credenziali compromesse possono consentire movimenti laterali e scalata dei privilegi |

|

Facilità di esecuzione |

Medio — richiede l'enumerazione degli account di destinazione e risorse per il cracking offline |

|

Probabilità |

Da medio ad alto in ambienti con lacune di configurazione/legacy |

Cos'è l'AS-REP Roasting?

Kerberos richiede normalmente la pre-autenticazione: il client deve dimostrare la propria identità al Key Distribution Center (KDC) prima che il KDC rilasci un Ticket Granting Ticket (TGT). Se un account è configurato per saltare la pre-autenticazione (l'impostazione “Do not require Kerberos pre-authentication”), un attaccante può inviare una richiesta AS-REQ per quell'account e il KDC restituirà una risposta AS-REP contenente dati criptati con la chiave a lungo termine dell'account (derivata dalla sua password). L'attaccante estrae quel blob criptato e esegue un attacco di cracking della password offline contro di esso — se la password è debole, l'attaccante la recupera e può quindi autenticarsi come l'account. Questa tecnica è nota come AS-REP Roasting.

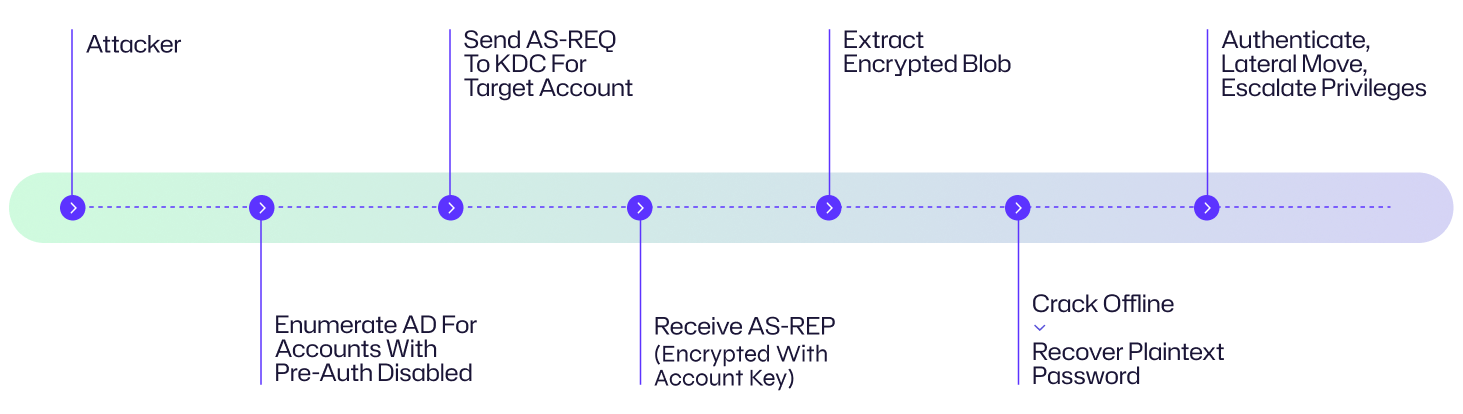

Come funziona l'AS-REP Roasting?

Di seguito è riportata la suddivisione passo dopo passo di un tipico attacco AS-REP Roasting.

1. Ricognizione — trovare account senza pre-autenticazione

Gli aggressori enumerano gli account di directory per trovare utenti o principali del servizio con la pre-autenticazione Kerberos disabilitata ("Non richiedere la pre-autenticazione Kerberos"). Questi sono spesso account di servizio legacy, account computer o account utente configurati in modo errato. L'enumerazione viene eseguita tramite query LDAP/AD o strumenti di ricognizione.

2. Richiedi AS-REP per gli account di destinazione

Per ogni account scoperto, l'attaccante invia una richiesta AS-REQ al KDC del dominio per quel nome utente. Poiché la pre-autenticazione è disabilitata, il KDC restituisce una risposta AS-REP contenente dati criptati con la chiave derivata dalla password dell'account.

3. Estrai il blob crittografato

L'attaccante estrae la parte criptata della risposta AS-REP (il timestamp criptato o la parte criptata del biglietto) e la formatta per lo cracking offline.

4. Decifrare la chiave offline

Utilizzando strumenti di cracking delle password offline (accelerati da GPU o cracking distribuito), l'attaccante tenta di recuperare la password tramite forza bruta, dizionari o liste di candidati mirate. Le password deboli o statiche sono vulnerabili.

5. Utilizzare le credenziali recuperate per il movimento laterale e la persistenza

Una volta recuperata la password, l'attaccante può autenticarsi con quell'account, muoversi lateralmente, accedere ai servizi o aumentare i privilegi. Gli account di servizio e macchina spesso hanno un accesso ampio, aumentando l'impatto.

✱ Variante: Mirare i principali servizi/macchine e gli account a lunga durata

L'AS-REP Roasting prende di mira frequentemente account non interattivi (principal di servizio, account computer) che sono stati configurati senza pre-autenticazione per compatibilità. Questi account spesso hanno password lunghe, statiche e un ampio accesso, rendendoli obiettivi di alto valore.

Diagramma del flusso di attacco

Esempio: Prospettiva dell'organizzazione

Un attaccante scandisce l'AD di Contoso e trova diversi account di servizio di backup legacy contrassegnati come "no pre-auth" per compatibilità con un vecchio dispositivo. L'attaccante richiede AS-REPs per quegli account, estrae le risposte criptate e decifra una password debole offline. Utilizzando le credenziali recuperate, l'attaccante accede alle condivisioni di backup e alle risorse di dominio, poi scala ulteriormente sfruttando configurazioni errate dei gruppi di appartenenza

Esempi e modelli del mondo reale

Case | Impatto |

|---|---|

|

Account di backup/servizio legacy |

Gli aggressori raccolgono credenziali da account di servizio configurati senza pre-autenticazione, consentendo l'accesso ai dati e il movimento laterale. |

|

Scansioni automatizzate nei pentest |

I team Red includono frequentemente controlli AS-REP per identificare esposizioni legacy e rischi legati a password deboli. |

Conseguenze dell'AS-REP Roasting

L'AS-REP Roasting può avere impatti ampi se l'account compromesso ha accesso privilegiato o accesso a dati sensibili.

Conseguenze finanziarie

Il compromesso degli account di servizio può portare al furto di proprietà intellettuale, dati dei clienti o registrazioni finanziarie, potenzialmente scatenando multe, costi di rimedio o richieste di riscatto.

Interruzione operativa

Un attaccante che utilizza le credenziali di servizio può accedere ai backup, modificare i task pianificati o interrompere servizi critici, portando a interruzioni e costi di ripristino.

Danno reputazionale

La divulgazione pubblica di un compromesso di dominio, specialmente se sono interessati i dati dei clienti o la disponibilità, danneggia la fiducia e può ostacolare le partnership.

Impatto Legale e Normativo

L'esposizione di dati regolamentati può innescare indagini e multe relative al GDPR, HIPAA, PCI o altre normative di conformità.

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Furto di dati, frode, estorsione, costi di rimedio |

|

Operativo |

Interruzioni del servizio, manomissione dei backup, carico di lavoro di recupero |

|

Reputazionale |

Erosione della fiducia di clienti/partner |

|

Legale |

Penalità normative, notifiche di violazione |

Obiettivi comuni: Chi è a rischio?

Account con pre-autenticazione disabilitata

Account di servizio legacy, account di compatibilità per vecchi dispositivi

Principali servizi non interattivi

Password statiche e credenziali a lunga durata

Account con password deboli o non aggiornate

Alto rischio di violazione

Grandi patrimoni con scarsa igiene degli account

Molti sistemi legacy e configurazioni errate

Valutazione dei rischi

Fattore di rischio | Livello |

|---|---|

|

Danno potenziale |

Alto: le credenziali possono consentire il pivot del dominio e l'esfiltrazione dei dati. |

|

Facilità di esecuzione |

Medio — richiede l'enumerazione di AD e risorse per il cracking offline. |

|

Probabilità |

Medio ad Alto — molte imprese mantengono account legacy/compatibilità. |

Come prevenire l'AS-REP Roasting

La prevenzione è un concetto semplice concettualmente ma richiede una costante igiene degli account e controlli di configurazione.

Imporre la pre-autenticazione Kerberos

Abilitare la pre-autenticazione Kerberos per tutti gli account a meno che non sia assolutamente necessario per funzionalità legacy. Ridurre al minimo e giustificare qualsiasi account configurato per saltare la pre-autenticazione.

Rafforzare le password degli account e il ciclo di vita

Utilizzare password lunghe e generate casualmente per gli account di servizio e macchina, ruotare regolarmente le password (gMSAs dove possibile) ed evitare di memorizzare segreti in chiaro.

Sostituire i modelli legacy

Migra applicazioni legacy per supportare l'autenticazione moderna o utilizza account di servizio dedicati e isolati con accesso limitato e rotazione frequente. Preferisci la delega vincolata Kerberos dove applicabile.

Applica il principio del minimo privilegio e la segmentazione

Limitare i privilegi degli account di servizio e isolare i sistemi legacy tramite la segmentazione della rete.

Utilizza MFA & Conditional Access

Richiedere MFA e accesso condizionale per i flussi di lavoro amministrativi interattivi. Si noti che AS-REP prende di mira account non interattivi, quindi MFA fa parte di una difesa stratificata piuttosto che una mitigazione diretta per tutti i casi.

Come Netwrix Aiuta a Difendersi dal AS-REP Roasting

Netwrix Identity Threat Detection & Response (ITDR) rafforza le tue difese monitorando continuamente Active Directory e Microsoft Entra ID per configurazioni di account rischiose, incluse quelle vulnerabili all'AS-REP Roasting. Con allarmi in tempo reale su attività sospette di Kerberos, ricognizione LDAP o tentativi di autenticazione anomali, ITDR consente ai team di sicurezza di agire prima che gli aggressori possano decifrare le credenziali degli account di servizio. Combinando il rilevamento proattivo con flussi di lavoro di risposta automatizzati, Netwrix aiuta le organizzazioni a minimizzare le opportunità di movimento laterale e a chiudere le lacune di identità che gli avversari sfruttano.

Strategie di rilevamento, mitigazione e risposta

Rilevamento

- Monitorare le query AD e l'enumerazione LDAP per le scansioni che elencano i flag degli account o interrogano per attributi con pre-autenticazione disabilitata.

- Registra e segnala scambi eccessivi di AS-REQ/AS-REP per account che normalmente non dovrebbero essere richiesti da fonti insolite.

- Inventario degli account con pre-autenticazione disabilitata e segnala modifiche inaspettate; mantieni un baseline.

- Honeypots/honey accounts: creare account esca senza pre-autenticazione e monitorare le richieste AS-REP.

- Osserva i segni dell'uso delle credenziali dopo lo scardinamento: accessi insoliti, accesso a risorse o schemi di autenticazione laterale.

Risposta

- Ruotate immediatamente o disabilitate gli account esposti se rilevate attività sospette di AS-REP.

- Abilitare la pre-autenticazione, ruotare le password e sostituirle con identità gestite dove possibile.

- Conduci ricerche di credenziali per segni di utilizzo di credenziali recuperate ed esegui valutazioni di portata/impatto.

- Blocca l'infrastruttura degli attaccanti a livello di rete se identificata e fattibile.

Mitigazione

- Eliminate gli account che non richiedono pre-autenticazione dove possibile, oppure isolateli e rinforzateli.

- Introduci il rilevamento automatizzato (regole SIEM) per l'enumerazione LDAP, picchi di AS-REQ e colpi di AS-REP contro account esca.

- Integrate la scansione dei segreti in CI/CD per prevenire la perdita accidentale di credenziali.

Impatto specifico del settore

Industria | Impatto |

|---|---|

|

Assistenza sanitaria |

Gli account di backup/servizio compromessi potrebbero esporre i backup EHR e le PHI. |

|

Finanza |

L'accesso ai sistemi di transazione o ai server di reportistica può portare a frodi o furti di dati. |

|

Governo |

L'esposizione delle credenziali di servizio rischia l'accesso a sistemi sensibili e ai dati della sicurezza nazionale. |

Evoluzione degli attacchi & tendenze future

- L'accelerazione GPU e il cloud cracking rendono il recupero delle password offline più veloce ed economico.

- La ricognizione automatizzata integra l'enumerazione di AD e le richieste AS-REP in campagne multi-fase.

- Il passaggio a identità gestite riduce l'esposizione dove implementato, spingendo gli attaccanti verso obiettivi legacy/di alto valore.

- Uso dell'AI per dare priorità allo cracking: gli aggressori possono applicare ML per scegliere le password candidate migliori.

Statistiche chiave e infografiche (telemetria suggerita)

- Percentuale di account con pre-autenticazione disabilitata nel tuo ambiente.

- Età media delle password per gli account di servizio.

- Tempo necessario per decifrare classi di password comuni su hardware di cracking disponibile (per la modellazione del rischio).

Considerazioni finali

AS-REP Roasting è efficace e poco rumoroso, sfruttando le lacune nella configurazione e la scarsa igiene delle credenziali. Eliminare gli account disabilitati senza pre-autenticazione, imporre segreti gestiti e monitorare l'enumerazione di Kerberos/AD sono le difese più efficaci.

FAQ

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Sbloccare Active Directory con l'attacco Skeleton Key

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Silver Ticket