Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

L'abuso delle autorizzazioni delle applicazioni Entra ID (precedentemente Azure AD) è una tecnica di attacco avanzata in cui gli avversari sfruttano registrazioni di applicazioni configurate in modo errato o con troppi privilegi, concessioni di consenso e credenziali delegate/statiche in Microsoft Entra ID per ottenere accesso non autorizzato, elevare i privilegi, esfiltrare dati o mantenere un accesso persistente. L'obiettivo principale è abusare delle legittime autorizzazioni delle app per agire per conto degli utenti o del tenant senza la necessità di rubare le credenziali tradizionali.

Attributo | Dettagli |

|---|---|

|

Tipo di attacco |

Abuso dei permessi dell'applicazione Entra ID |

|

Livello di impatto |

Alta |

|

Target |

Tenant del cloud, consumatori di SaaS, imprese, governi |

|

Vettore di Attacco Primario |

Registrazioni di app configurate in modo errato, consenso eccessivo, segreti/certificati di app compromessi, flussi OAuth |

|

Motivazione |

Estrazione di dati, escalation laterale da cloud a on-prem, persistenza, acquisizione del tenant |

|

Metodi comuni di prevenzione |

Design di app basato sul principio del minimo privilegio, restrizioni sul consenso, autenticazione basata su certificati, accesso condizionale, auditing continuo del consenso/delle autorizzazioni |

Fattore di rischio | Livello |

|---|---|

|

Danni potenziali |

Molto alto |

|

Facilità di esecuzione |

Medium |

|

Probabilità |

Da medio ad alto |

Cos'è l'abuso dei permessi dell'applicazione Entra ID?

L'abuso dei permessi delle applicazioni Entra ID si verifica quando gli aggressori sfruttano i permessi a livello di applicazione (permessi dell'applicazione, permessi delegati, ambiti approvati dall'amministratore), il consenso OAuth configurato in modo errato, segreti o certificati del client trapelati, o principali del servizio abusati per eseguire azioni privilegiate in un tenant. A differenza dei compromessi basati su password, questa tecnica utilizza meccanismi legittimi della piattaforma (token OAuth, ruoli dell'app, chiamate API Graph) quindi le azioni malevole spesso appaiono come attività normali dell'applicazione.

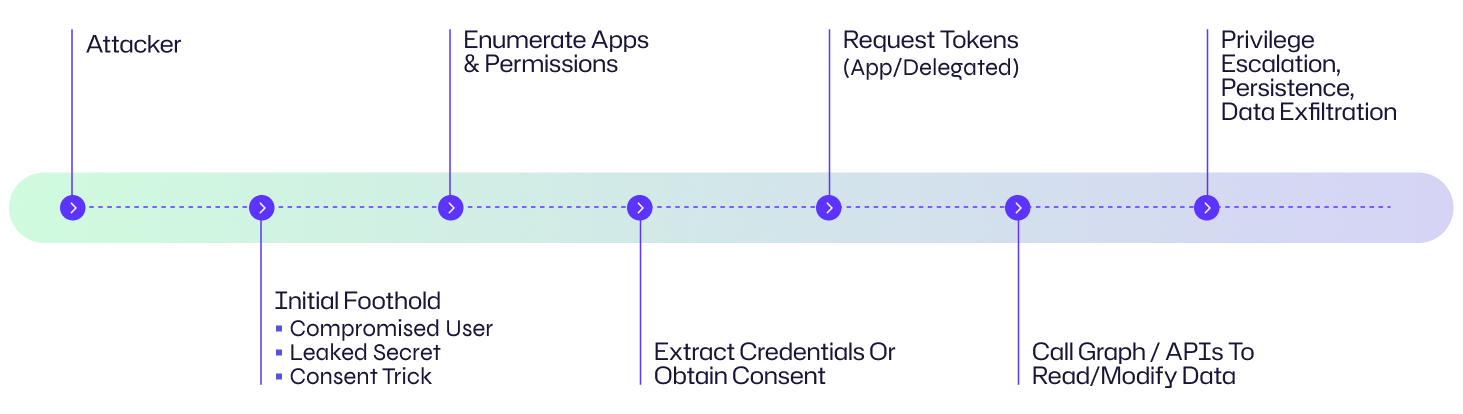

Come funziona l'abuso dei permessi delle applicazioni?

Di seguito è riportata una suddivisione passo dopo passo delle tecniche e delle fasi tipiche che gli aggressori utilizzano per sfruttare i permessi delle applicazioni Entra ID.

1. Ottenere una posizione iniziale

Gli aggressori ottengono prima di tutto un punto d'appoggio relativo al tenant di cloud bersaglio. I punti di ingresso comuni includono il phishing (per ottenere il consenso dell'utente delegato), account utente compromessi, segreti del client dell'app trapelati da repository/configurazioni, chiave privata/certificato rubato per un'app, o l'abuso di flussi di consenso dell'amministratore deboli.

2. Scopri le applicazioni registrate e i permessi

Una volta all'interno, gli aggressori enumerano i principali servizi e le registrazioni delle applicazioni per identificare le app con permessi ad alto privilegio (ad esempio, Application.ReadWrite.All, Directory.ReadWrite.All, Mail.ReadWrite, Group.ReadWrite.All). L'enumerazione può essere eseguita tramite query Microsoft Graph, accesso al portale Azure AD o utilizzando token delegati per elencare le app aziendali e i loro ambiti concessi.

3. Identificare percorsi di consenso e delega sfruttabili

Gli aggressori cercano app che hanno ricevuto il consenso dell'amministratore, app con deleghe di ampiezza eccessiva, endpoint legacy che consentono l'assegnazione implicita, o credenziali di client confidenziali (segreti/certificati) scarsamente protette. Essi cercano specificamente app che permettono l'accesso in background (permessi dell'applicazione) che non richiedono un utente autenticato.

4. Esfiltrare/rubare le credenziali dell'app o abusare del consenso

Se i segreti dei client o i certificati sono scopribili (in pipeline, repository, file di configurazione o Key Vault con accesso debole), gli aggressori li estraggono e li scambiano con token. Nei flussi di consenso delegato, gli aggressori possono ingannare gli utenti privilegiati a dare il consenso a scope di app malevoli (phishing del consenso). Possono anche sfruttare le funzionalità di concessione del consenso in app multi-tenant.

5. Acquisire token ed eseguire azioni privilegiate

Utilizzando credenziali rubate/abuse o consenso concesso, gli aggressori richiedono token di accesso OAuth (token di applicazione per permessi di app o token delegati per conto degli utenti) e chiamano Microsoft Graph o altre API per elencare utenti, leggere la posta, scaricare file da OneDrive, modificare oggetti di directory o creare backdoor (nuove registrazioni di app o ruoli personalizzati).

6. Escalare, persistere e muoversi lateralmente

Con i permessi delle applicazioni, gli aggressori possono creare nuovi principali del servizio, aggiungere credenziali, assegnare ruoli o esfiltrare dati su larga scala. Poiché i token delle app possono essere validi per lunghi periodi e le operazioni spesso sembrano legittime, gli aggressori possono mantenere la persistenza e passare dalle dipendenze cloud a quelle on-premises (ad esempio, sincronizzando le informazioni di identità, modificando i connettori ibridi).

✱ Variante: Consent Phishing & Rogue Multi-Tenant Apps

Ingannare gli utenti privilegiati per concedere ampi permessi. Gli aggressori ospitano app apparentemente innocue che richiedono ambiti pericolosi e utilizzano l'ingegneria sociale per ottenere il consenso degli amministratori o degli utenti privilegiati. Una volta ottenuto il consenso, l'app può agire su tutto il tenant. App multi-tenant malevole possono essere utilizzate per raccogliere il consenso dell'amministratore da molti tenant.

L'abuso dei flussi OAuth legacy e dei grant impliciti: Vecchi flussi OAuth o URI di reindirizzamento configurati in modo errato possono consentire il furto di token o il bypass del consenso. Gli aggressori sfruttano questi per ottenere token delegati senza le protezioni del flusso utente interattivo.

Diagramma del flusso di attacco

Esempio: Prospettiva dell'organizzazione

Ecco come appare da una prospettiva organizzativa: Un attaccante effettua phishing su un amministratore della Contoso Corp per ottenere il consenso su un'app che sembra essere uno strumento di analisi legittimo. Una volta che l'app ha il consenso dell'amministratore, l'attaccante scambia le credenziali dell'app per token di applicazione e utilizza Microsoft Graph per enumerare le caselle di posta e scaricare documenti sensibili da OneDrive. Successivamente, registrano un servizio secondario con un certificato a lunga durata per mantenere l'accesso, consentendo l'esfiltrazione prolungata e la modifica del tenant.

Esempi di abuso dei permessi delle applicazioni

Case | Impatto |

|---|---|

|

Campagne di Phishing del Consenso OAuth |

Gli aggressori hanno utilizzato il phishing del consenso per ottenere permessi di applicazione su tutto il tenant, consentendo l'accesso massivo alle caselle di posta e il furto di dati in più organizzazioni. |

|

Segreti Client Trapelati nei Repos Pubblici |

Diversi incidenti mostrano attaccanti che scoprono segreti delle app in repository Git pubblici o artefatti di distribuzione, utilizzandoli per coniare token e accedere a risorse senza mai toccare le password degli utenti. |

Conseguenze dell'abuso dei permessi delle applicazioni

L'abuso dei permessi dell'applicazione Entra ID può produrre gravi conseguenze: compromissione del tenant, esfiltrazione di massa dei dati, creazione non autorizzata di account e principali del servizio, movimento laterale verso risorse on-prem e persistenza di lunga durata difficile da rilevare.

Conseguenze finanziarie

Gli aggressori possono esfiltrare la proprietà intellettuale, i dati personali dei clienti o dati finanziari portando a frodi, multe normative, richieste di riscatto o costi di rimedio (forense, legale, notifica). L'abuso di risorse cloud (ad esempio, il cryptomining) può anche portare a bollette inaspettate.

Disgregazione operativa

La manomissione di oggetti di directory, appartenenze a gruppi o sincronizzazione delle identità può interrompere i flussi di autenticazione, causare interruzioni in applicazioni critiche o forzare rotazioni di emergenza e riconfigurazione delle integrazioni.

Danno reputazionale

I compromessi dei tenant o le perdite di dati legati all'abuso dei permessi delle app possono erodere la fiducia dei clienti, attirare stampa negativa e danneggiare le relazioni con i partner.

Impatto Legale e Normativo

L'esposizione non autorizzata di dati regolamentati (PHI, registrazioni finanziarie) può innescare indagini di conformità GDPR, HIPAA o altre, multe e potenziali contenziosi.

Area di impatto | Descrizione |

|---|---|

|

Finanziario |

Furto di dati, frode, abuso della fatturazione cloud |

|

Operativo |

Flussi di autenticazione interrotti, interruzioni del servizio |

|

Reputazionale |

Perdita della fiducia dei clienti, danno al marchio |

|

Legale |

Penalità normative, cause legali |

Obiettivi comuni dell'abuso dei permessi delle applicazioni: Chi è a rischio?

Applicazioni aziendali con eccessivi privilegi

Le app che hanno ottenuto permessi Directory.* o permessi applicativi su tutto il tenant sono obiettivi di alto valore perché consentono operazioni in blocco su identità e risorse.

Integrazioni Multi-Tenant o Rivolte al Cliente

Le app SaaS di terze parti o le app multi-tenant che richiedono ampi ambiti possono essere abusate se un amministratore dà il suo consenso o se l'app stessa è malevola.

DevOps/CI Pipelines con perdite

I segreti dei client o i certificati accidentalmente inviati al controllo del codice sorgente, memorizzati in archiviazioni non sicure o accessibili dai log di CI rendono i client confidenziali vulnerabili.

Configurazioni OAuth legacy e lacune nell'Accesso Condizionale

Le app che utilizzano flussi di autenticazione legacy o tenant senza politiche di Accesso Condizionale rigorose (ad esempio, nessuna MFA al consenso, nessun flusso di lavoro di consenso dell'amministratore) sono più facili da sfruttare.

Principali servizi obsoleti o non monitorati

Le registrazioni di app vecchie o abbandonate con credenziali ancora valide rappresentano vettori di attacco persistenti che gli aggressori possono violare nel loro tempo libero.

Valutazione dei rischi

Fattore di rischio | Livello |

|---|---|

|

Danni potenziali |

Molto alto — compromissione su tutto il tenant e accesso massivo ai dati possibile. |

|

Facilità di esecuzione |

Medio — richiede ricognizione più ingegneria sociale o scoperta di credenziali, ma le tecniche e gli strumenti sono ampiamente noti. |

|

Probabilità |

Medio ad Alto — molti tenant hanno ancora flussi di lavoro di consenso, segreti divulgati o registrazioni di app permissive. |

Come prevenire l'abuso dei permessi delle applicazioni

La prevenzione è multilivello: riduci il raggio d'azione, rafforza l'autenticazione delle app e minimizza gli errori di consenso umano.

App & Consent Hygiene

- Applica ambiti di privilegio minimi: Richiedi solo gli ambiti Microsoft Graph minimi necessari; preferisci le autorizzazioni delegate rispetto a quelle dell'applicazione dove possibile.

- Utilizzare i flussi di lavoro di consenso dell'amministratore: Richiedere giustificazioni e consenso dell'amministratore con più approvatori per app ad alto privilegio.

- Limitare chi può registrare o dare il consenso alle app: Restringere la registrazione delle app e il consenso dell'amministratore a un piccolo gruppo selezionato.

- Rivedi e rimuovi le app inutilizzate: Effettua regolarmente audit sui principali servizi e registrazioni delle app per eliminare quelli orfani o non necessari.

Proteggi credenziali e segreti

- Preferite l'autenticazione basata su certificati (asimmetrica) per i clienti confidenziali invece dei segreti client. I certificati sono meno soggetti ad essere esposti e possono essere ruotati in sicurezza.

- Conservate i segreti in casseforti gestite (Azure Key Vault) con RBAC rigoroso e accesso tramite identità gestita — mai nel codice sorgente o nelle configurazioni in chiaro.

- Automatizza la rotazione dei segreti e dei certificati dei client e applica tempi di vita brevi dove operativamente possibile.

Controlli di Accesso Condizionale & Sessione

- Richiedere l'Accesso Condizionale per l'emissione di token dell'app: Bloccare gli accessi rischiosi, richiedere dispositivi conformi e imporre l'MFA per i flussi delegati dove applicabile.

- Utilizza la valutazione continua dell'accesso per revocare i token quando compaiono segnali di rischio.

Progettazione e monitoraggio delle applicazioni

- Progettare app per il minimo privilegio e trasparenza: Implementare funzionalità basate sul consenso e ambiti granulari; documentare il motivo per cui è necessario ogni permesso.

- Registra e monitora l'uso di Graph API: Allerta su schemi insoliti (download di grandi caselle di posta, enumerazione di massa degli utenti, creazione di nuove app/principi di servizio).

- Limita quali app possono utilizzare i permessi delle applicazioni tramite la gestione dei diritti e delle policy.

Come Netwrix può aiutare

Netwrix Identity Threat Detection & Response (ITDR) rafforza la tua difesa contro l'abuso dei permessi dell'applicazione Entra ID monitorando continuamente le registrazioni di app rischiose, le concessioni di consenso anomale e l'attività sospetta dell'API Graph. Rilevando precocemente le escalation di privilegi non autorizzate e automatizzando azioni di risposta come l'allerta o la revoca dei permessi compromessi, Netwrix ITDR ti aiuta a minimizzare il tempo di permanenza e ridurre il raggio d'azione degli attacchi guidati dall'identità. Con una visibilità completa su Active Directory ibrido e Entra ID, le organizzazioni possono far rispettare il principio del minimo privilegio, proteggere i principali servizi ad alto rischio e indagare rapidamente sugli indicatori di compromissione - garantendo la Data Security That Starts with Identity.

Strategie di rilevamento, mitigazione e risposta

Detection

- Monitorare modelli insoliti di Graph API: picchi in Applications.ReadWrite.All, Users.ReadAll o grandi download di file.

- Allerta su nuove registrazioni di app e nuove credenziali: notifica quando viene creato un service principal, vengono aggiunte credenziali o viene concesso il consenso.

- Traccia gli eventi di consenso dell'amministratore e chi li ha approvati: segnala il consenso dell'amministratore inaspettato da località o orari insoliti.

- Rilevare l'emissione di token anomali: i token richiesti da client sconosciuti o utilizzando credenziali vecchie dovrebbero essere indagati.

- Utilizza l'inganno: crea app esca o principali dei servizi e osserva se vi è accesso.

Risposta

- Revoca immediatamente le credenziali compromesse: ruota i segreti dei client, revoca i certificati e rimuovi le credenziali trapelate da tutte le posizioni.

- Rimuovi il consenso dell'applicazione maligna e disabilita i principali servizi offensivi: rimuovi i permessi e disabilita l'app per bloccare ulteriori accessi API.

- Forzare l'invalidazione del token: invalidare i token di aggiornamento e i token di accesso emessi dove possibile e richiedere una riautenticazione.

- Effettua un'auditoria su tutto il tenant: esamina i ruoli, l'appartenenza ai gruppi, i permessi delegati e i connettori di provisioning per impatti secondari.

- Cerca artefatti laterali: verifica la creazione di account, assegnazioni di ruoli, registrazioni di app anormali o modifiche alle politiche di accesso condizionale.

Mitigazione

- Adottare Zero Trust per l'identità: verificare continuamente ogni richiesta e limitare ciò che qualsiasi app o identità può fare.

- Utilizza l'automazione con i minori privilegi: consenti solo alle automazioni e alle app di accedere alle risorse necessarie e isola i compiti ad alto rischio in principi di servizio dedicati e verificabili.

- Implementare controlli rigorosi della catena di approvvigionamento: analizzare repository, pipeline CI e artefatti di distribuzione per segreti divulgati e integrare la scansione dei segreti nei controlli PR.

Impatto specifico del settore

Industria | Impatto |

|---|---|

|

Sanità |

Un compromesso può esporre PHI dai sistemi EMR cloud o dalle comunicazioni dei pazienti (email/OneDrive), violando HIPAA. |

|

Finanza |

Gli aggressori possono accedere ai dati delle transazioni, al PII dei clienti o ai sistemi di pagamento integrati tramite OAuth, causando conseguenze normative e finanziarie. |

|

Commercio al dettaglio |

L'esposizione dei dati dei clienti, delle credenziali dei programmi fedeltà o delle integrazioni della catena di fornitura può portare a frodi e violazioni della conformità. |

Evoluzione degli attacchi & Tendenze future

- Il phishing basato sul consenso si sta evolvendo: l'ingegneria sociale combinata con pagine di app ben curate aumenta il successo del consenso dell'amministratore.

- L'automazione del riconoscimento delle app: gli strumenti ora analizzano i tenant per app ad alto rischio, credenziali trapelate e segreti devops su larga scala.

- Le credenziali non interattive a lunga durata rimangono attraenti — la protezione e la rotazione dei certificati stanno diventando difese standard.

- I ponti di identità da cloud a on-prem: gli aggressori combinano sempre più l'abuso di Entra ID con connettori di sincronizzazione ibridi per estendere la portata nell'AD on-prem.

- Ricognizione assistita da IA: sistemi automatizzati analizzano i metadati del tenant per trovare il percorso più breve verso permessi ad alto impatto.

Statistiche chiave & Infografiche

(Metriche immaginarie per enfasi — sostituiscile con la tua telemetria dove disponibile.)

• Una grande percentuale di incidenti coinvolge segreti trapelati o gestiti male nei processi CI/CD.

• Le campagne di phishing del consenso hanno rappresentato una parte notevole dei compromessi nel cloud negli ultimi anni.

• Molte organizzazioni non effettuano audit regolari dei permessi delle app e dei service principals.

Considerazioni Finali

L'abuso dei permessi dell'applicazione Entra ID è potente perché utilizza le legittime capacità della piattaforma, facendo sì che l'attività malevola si confonda con l'automazione normale. La postura difensiva dovrebbe combinare controlli preventivi (minimo privilegio, protezione dei segreti, governance del consenso), rilevamento (monitoraggio Graph, allarmi sugli eventi del ciclo di vita dell'app), e risposta rapida (revoca delle credenziali, rimozione del consenso). Un approccio programmatico e continuo all'audit dei permessi delle app abbinato a controlli operativi rigorosi su chi può dare il consenso o registrare le app ridurrà drasticamente la superficie di attacco.

FAQ

Condividi su

Visualizza attacchi informatici correlati

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Golden SAML

Attacco Silver Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Pass the Hash

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Comprendere gli attacchi Golden Ticket