Soluzione di conformità FISMA di Netwrix

Scopri come Netwrix può aiutarti a superare le verifiche di conformità

Scopri quali disposizioni di cybersecurity FISMA e NIST puoi affrontare con Netwrix

Il Federal Information Security Management Act (FISMA) definisce un quadro per garantire l'efficacia dei controlli di sicurezza sulle informazioni e sui sistemi informativi che supportano le operazioni federali. Per ottenere la conformità FISMA, tutte le agenzie federali e le organizzazioni che lavorano per conto delle agenzie del governo federale degli Stati Uniti devono soddisfare i requisiti di sicurezza minimi definiti nello standard di sicurezza denominato FIPS 200.

L'Istituto Nazionale di Standard e Tecnologia (NIST) emette standard, linee guida e altre pubblicazioni per assistere queste agenzie federali e altre organizzazioni nel raggiungere e mantenere la conformità FISMA. In particolare, NIST SP 800-53 fornisce controlli di sicurezza informatica che supportano pienamente FIPS 200 e consentono alle organizzazioni di soddisfare i requisiti di sicurezza informatica FISMA. Il software di conformità FISMA di Netwrix ti aiuta ad implementare e convalidare i seguenti controlli di sicurezza NIST SP 800-53:

- Famiglia: Access Control (AC)

- AC-2; AC-3; AC-6; AC-7; AC-17; AC-18; AC-20

- Famiglia: Audit and Accountability (AU)

- AU-3; AU-4; AU-5; AU-6; AU-7; AU-8; AU-9; AU-11; AU-12; AU-14

- Famiglia: Configuration Management (CM)

- CM-2; CM-3; CM-5; CM-6; CM-11

- Famiglia: Identificazione e Autenticazione

- IA-2; IA-3; IA-4; IA-5

- Famiglia: Incident Response (IR)

- IR-4; IR-5; IR-9

- Famiglia: Personnel Security (PS)

- PS-4; PS-5

- Famiglia: Risk Assessment (RA)

- RA-2; RA-3

- Famiglia: System and Information Integrity (SI)

- SI-4; SI-12

A seconda della configurazione dei vostri sistemi IT, delle vostre procedure interne, della natura della vostra attività e di altri fattori, Netwrix potrebbe anche facilitare l'implementazione dei controlli NIST SP 800-53 non elencati sopra.

Scopri esattamente come le soluzioni Netwrix supportano i requisiti della conformità FISMA

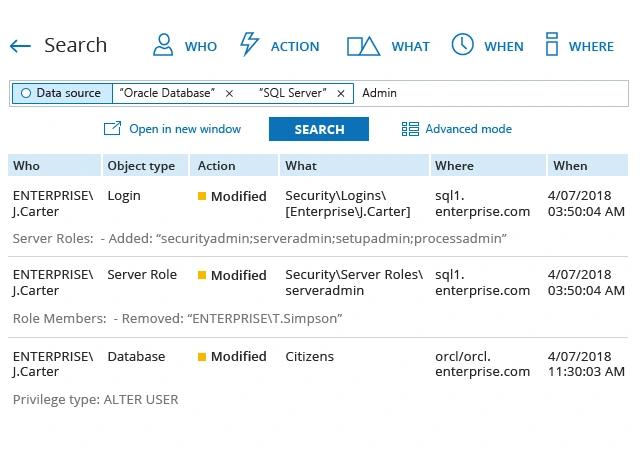

Netwrix offre la visibilità a livello aziendale sui cambiamenti, le configurazioni e gli eventi di accesso negli ambienti IT ibridi di cui hai bisogno per far rispettare i controlli di sicurezza delle informazioni attraverso i tuoi sistemi informativi on-premises e basati sul cloud. A differenza di alcune altre soluzioni di conformità FISMA presenti sul mercato, fornisce intelligenza sulla sicurezza per aiutarti a identificare le vulnerabilità, rilevare anomalie nel comportamento degli utenti e indagare sui modelli di minaccia prima che si trasformino in violazioni, e include anche funzionalità di scoperta e classificazione dei dati per rafforzare ulteriormente i tuoi processi di gestione della sicurezza dei dati.

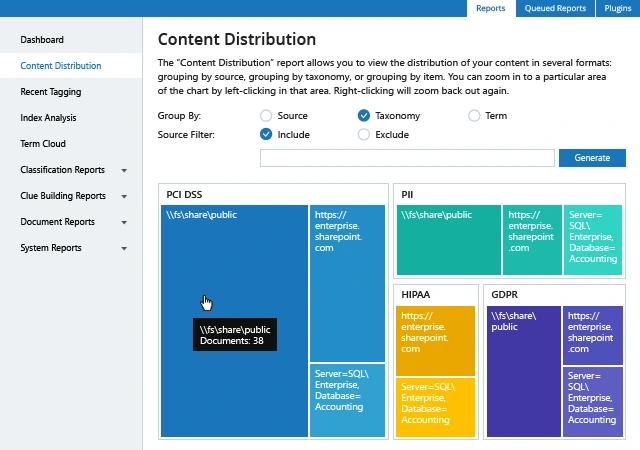

Ottieni una visione ad alto livello dei dati sensibili che memorizzi

Comprendi quali tipi di informazioni regolamentate memorizzi, inclusi dati finanziari, registri medici e altri tipi di PII, e vedi esattamente dove si trovano in tutti i tuoi silos di dati, sia on premises che nel cloud.

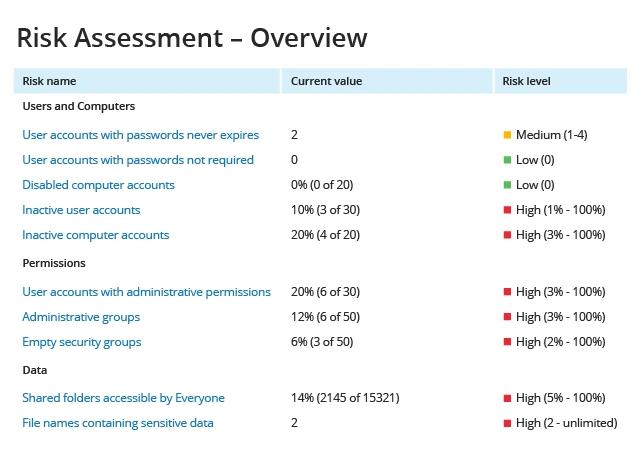

Individuate le lacune nella sicurezza delle informazioni che richiedono la vostra immediata attenzione

Proteggi i tuoi preziosi beni dalle minacce informatiche identificando le lacune nella sicurezza dei dati e dell'infrastruttura in tre aree chiave: gestione degli account, permessi di sicurezza e governance dei dati.

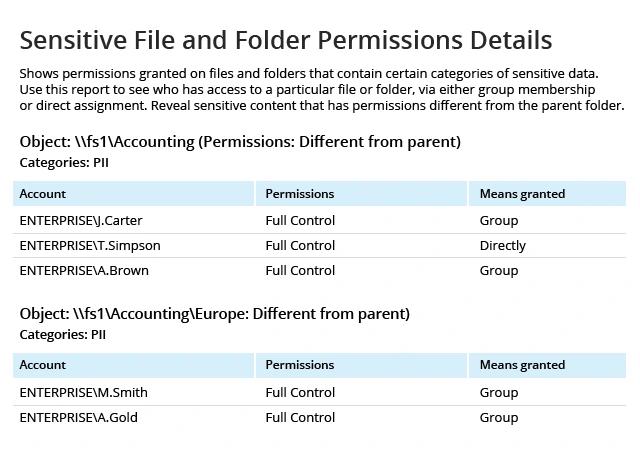

Semplifica le attestazioni regolari dei diritti di accesso ai dati sensibili

Scopri chi ha accesso alle informazioni sensibili che memorizzi e collabora con i proprietari dei dati per limitare i permessi degli utenti in conformità con le esigenze aziendali. Applicare rigorosamente il principio del minimo privilegio aiuterà a minimizzare i rischi.

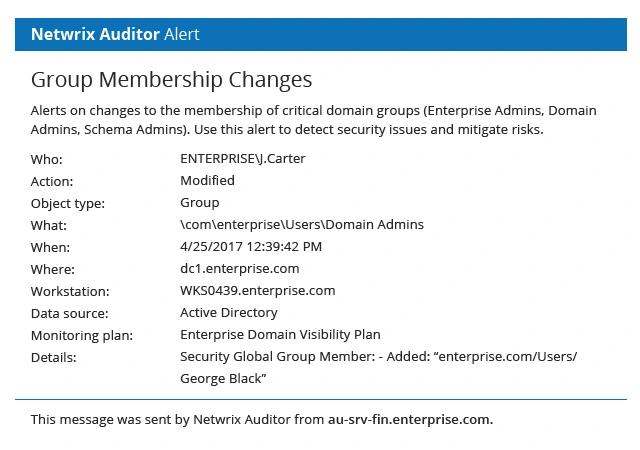

Rileva le violazioni delle politiche di sicurezza prima che si trasformino in violazioni della sicurezza

Avere un solido programma di identity and access management sulla carta non è sufficiente. Per garantire che funzioni come dovrebbe, mantieniti aggiornato su qualsiasi attività sospetta che potrebbe portare a un incidente di sicurezza. Ricevi notifiche su tutti i cambiamenti relativi a utenti e gruppi, specialmente quelli che hanno accesso privilegiato a risorse critiche nel tuo ambiente IT.

Razionalizza le indagini sugli incidenti di sicurezza delle informazioni

Quando si verifica un incidente, analizza rapidamente come è accaduto e chi ne è stato l'autore. Utilizza queste informazioni per determinare la migliore risposta all'incidente e identificare i punti deboli in modo da poter prevenire incidenti simili in futuro.

Scopri come Netwrix aiuta altre agenzie federali a garantire la sicurezza delle informazioni

Condividi su

Visualizza concetti di conformità correlati

Netwrix ti aiuta a conformarti al National Network Security Framework (N2SF) della Corea

Netwrix ti aiuta a conformarti con APRA CPS 234

Netwrix ti aiuta a conformarti al Philippines Data Privacy Act (DPA)

Netwrix ti aiuta a conformarti al Digital Personal Data Protection (DPDP) Act dell'India

Netwrix ti aiuta a conformarti alla legge sulla Protezione dei Dati Personali (PDP) dell'Indonesia