Comment obtenir un rapport des permissions des OU dans Active Directory

Netwrix Auditor for Active Directory

- Exécutez Netwrix Auditor → Allez dans "Rapports" → Développez la section "Active Directory" → Rendez-vous dans "Active Directory - État dans le temps" → Sélectionnez "Permissions des objets dans Active Directory" → Cliquez sur "Afficher".

- Indiquez les valeurs pour les filtres ci-dessous et cliquez sur « Voir le rapport » :

- Chemin UNC de l'objet

- Moyens Accordés

- Permissions

- Pour enregistrer le rapport, cliquez sur le bouton « Exporter » → Choisissez un format dans le menu déroulant → Cliquez sur « Enregistrer ».

En savoir plus sur Netwrix Auditor for Active Directory

Audit Natif

- Ouvrez l'ISE Powershell → Créez un nouveau script avec le code suivant, spécifiez le nom d'utilisateur et le chemin pour l'exportation et exécutez-le :

$schemaIDGUID = @{}

#ignore duplicate errors if any#

$ErrorActionPreference = 'SilentlyContinue'

Get-ADObject -SearchBase (Get-ADRootDSE).schemaNamingContext -LDAPFilter '(schemaIDGUID=*)' -Properties

name, schemaIDGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.schemaIDGUID,$_.name)}

Get-ADObject -SearchBase "CN=Extended-Rights,$((Get-ADRootDSE).configurationNamingContext)" -LDAPFilter

'(objectClass=controlAccessRight)' -Properties name, rightsGUID |

ForEach-Object {$schemaIDGUID.add([System.GUID]$_.rightsGUID,$_.name)}

$ErrorActionPreference = 'Continue'

# Get OU.

$OUs = Get-ADOrganizationalUnit -Filter 'Name -like "Production"'| Select-Object -ExpandProperty

DistinguishedName

# retrieve OU permissions.

# Add report columns to contain the OU path and string names of the ObjectTypes.

ForEach ($OU in $OUs) {

$report += Get-Acl -Path "AD:\$OU" |

Select-Object -ExpandProperty Access |

Select-Object @{name='organizationalUnit';expression={$OU}}, `

@{name='objectTypeName';expression={if ($_.objectType.ToString() -eq '00000000-0000- 0000-0000-

000000000000') {'All'} Else {$schemaIDGUID.Item($_.objectType)}}}, `

@{name='inheritedObjectTypeName';expression={$schemaIDGUID.Item($_.inheritedObjectType)}}, `

*

}

# Export report out to a CSV file for analysis in Excel.

$report | Export-Csv -Path "C:\data\OU_Permissions.csv" -NoTypeInformation

- Ouvrez le fichier produit par le script dans MS Excel.

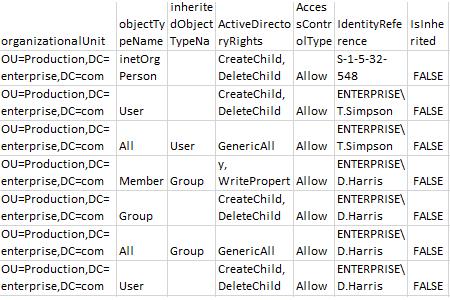

Exemple de rapport :

Obtenez une liste des permissions Active Directory pour une OU spécifique afin de révoquer les droits d'accès excessifs et prévenir l'abus de privilèges

Il est essentiel d'appliquer strictement le principe du moindre privilège pour une sécurité renforcée. En examinant un rapport complet sur les permissions d'Active Directory, vous pouvez déterminer qui a accès à quoi dans le domaine, voir comment les permissions des utilisateurs ont été déléguées (permissions accordées directement ou via l'appartenance à un groupe) et analyser si les droits d'accès de chaque utilisateur correspondent à leurs responsabilités ou ne sont plus nécessaires. Avoir ces informations vous permettra d'appliquer le modèle du moindre privilège et de minimiser le risque d'abus de privilèges.

Pour surveiller les permissions sur un groupe ou une OU d'Active Directory, vous pouvez utiliser des outils natifs, tels que PowerShell. Mais si vous préférez ne pas passer tout votre temps à écrire des scripts et à décrypter des données cryptiques, essayez Netwrix Auditor for Active Directory. Il fournit des rapports faciles à lire sur les permissions explicites et héritées pour les objets Active Directory, y compris les domaines, les groupes d'utilisateurs, les unités organisationnelles et plus encore. De plus, la solution offre une intelligence de sécurité riche en détails sur les changements, l'accès et les configurations, afin que vous puissiez identifier les comportements anormaux, enquêter sur les menaces et minimiser le risque d'abus de privilèges.

Partager sur