Meilleures pratiques de surveillance de l'intégrité des fichiers

Introduction

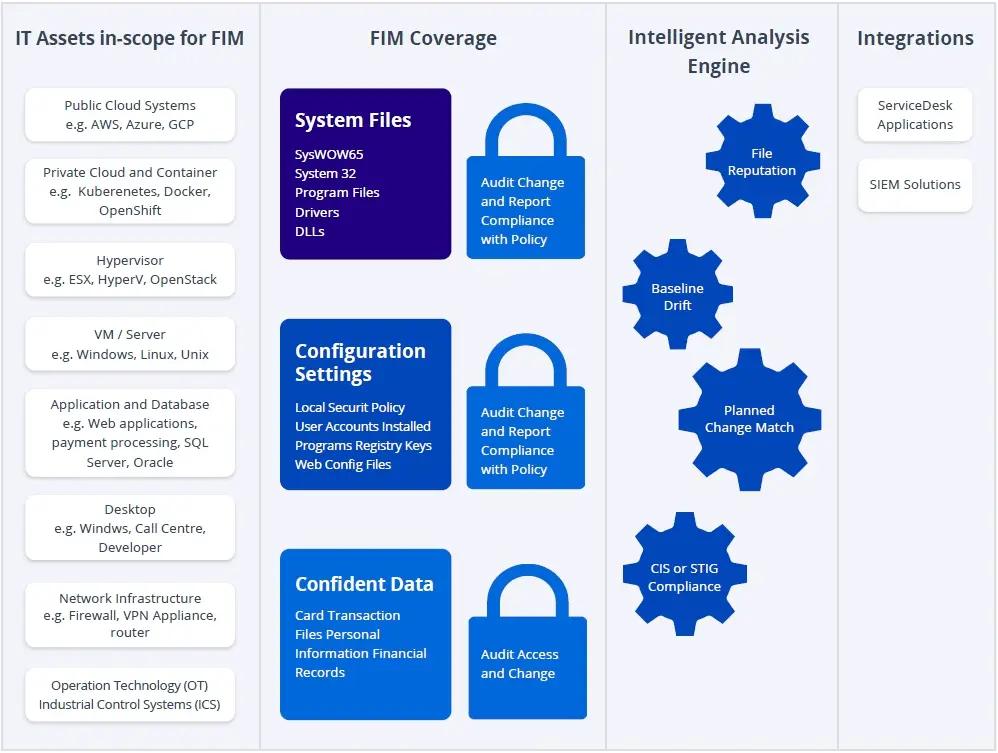

La surveillance de l'intégrité des fichiers (FIM) est le processus de surveillance continue et de rapport sur tout changement apporté à vos fichiers système et de configuration. La FIM est un contrôle de sécurité essentiel pour une raison simple : tout changement non autorisé ou inapproprié à vos fichiers système et de configuration pourrait affaiblir la sécurité et indiquer que le système a été compromis. En d'autres termes, la FIM est vitale pour deux raisons principales :

- Prévention des violations — Les défenses de sécurité sont les plus solides lorsque tous les systèmes maintiennent la configuration la plus sécurisée en permanence. FIM surveille tout écart par rapport à l'état renforcé.

- Détection de violation — Les modifications de fichiers pourraient représenter une infection par malware ou une autre menace en cours. Alors que de nombreux autres contrôles de sécurité (tels que les logiciels antivirus, les pare-feu de nouvelle génération et les systèmes SIEM) promettent une détection intelligente des malwares et des cyberattaques, ils utilisent généralement des profils de menaces connus ou des règles d'accès fiables, ce qui les rend largement aveugles aux menaces de jour zéro, aux malwares polymorphes, aux attaques internes et aux ransomwares. En revanche, le FIM offre une détection de violation complète car il met en évidence tout changement de fichier potentiellement nocif.

Cet article explique les principales bonnes pratiques que les organisations doivent garder à l'esprit lors du choix et de la mise en œuvre d'une solution de FIM.

Malgré son nom, la surveillance de l'intégrité des fichiers ne doit pas être limitée à une gamme étroite de fichiers.

Ne laissez pas le terme « file integrity monitoring » vous induire en erreur — le FIM ne doit pas être limité à quelques types de fichiers, tels que les exécutables. Par exemple, les fichiers de configuration et les fichiers de registre sont essentiels pour la sécurité et le bon fonctionnement des applications et des systèmes d'exploitation.

Par conséquent, assurez-vous que la solution FIM que vous choisissez est capable de surveiller tous les fichiers et répertoires système, programme, application et configuration, sur une gamme de plateformes, du centre de données au réseau jusqu'au bureau, sur site et dans le cloud.

Au minimum, une solution FIM doit suivre tous les attributs de fichier, y compris le contenu des fichiers, et générer une valeur de hachage sécurisée (au moins SHA2) pour chaque fichier comme une 'empreinte ADN' pour exposer les insertions de fichiers trojan. Il est également essentiel de capturer qui a effectué chaque changement.

La FIM doit filtrer les interférences et se concentrer sur les changements nuisibles.

Les écosystèmes informatiques sont très dynamiques. Chaque minute, des documents sont créés, des fichiers journaux et des enregistrements de bases de données changent, des mises à jour et des correctifs sont installés, des applications sont installées et améliorées, et bien plus encore.

La grande majorité de ces changements sont normaux et légitimes. Pour éviter de submerger les équipes de sécurité avec un flot de notifications qui entraîne une fatigue des alertes, une solution SIM doit filtrer le bruit des activités inoffensives. Plus précisément, une solution FIM doit distinguer entre quatre types de changements :

- Approuvé et bon —Ce sont des modifications légitimes qui sont exécutées correctement, telles que des correctifs correctement appliqués et des ajouts aux journaux d'audit.

- Approuvé mais mauvais — Parfois, les gens font des erreurs. Les solutions de FIM doivent être capables de reconnaître lorsqu'un changement approuvé n'a pas été mis en œuvre comme prévu et d'alerter l'équipe de sécurité.

- Inattendu mais inoffensif — Les changements imprévus qui sont inoffensifs ne nécessitent pas d'enquête de la part de l'équipe de sécurité, donc ils doivent être filtrés comme du bruit de changement.

- Inattendu et mauvais —Tout changement qui ne peut être corrélé à une cause légitime et qui pourrait être malveillant ou nuisible doit déclencher une alerte immédiate afin qu'il puisse être promptement enquêté et remédié.

Les solutions de FIM sont encore plus efficaces lorsqu'elles sont intégrées à d'autres technologies.

Pour réduire davantage la quantité de bruit généré par les changements, recherchez une solution FIM qui peut s'intégrer à vos autres processus et technologies de sécurité, en particulier vos outils de security information and event management (SIEM) et IT service management (ITSM) :

- Les outils ITSM tels que ServiceNow et BMC conservent un enregistrement des changements approuvés qu'une solution FIM intégrée peut utiliser pour mieux évaluer si chaque changement détecté a été planifié et exécuté correctement.

- L'intégration SIEM fournit le contexte de l'activité autour des changements détectés par FIM, facilitant le triage des alertes et l'investigation. Vous pouvez également vouloir intégrer toutes les alertes FIM dans votre solution SIEM dans le cadre de votre centre d'opérations de sécurité (SOC).

L'intelligence des menaces améliore encore les capacités de FIM.

L'intelligence des menaces peut fournir un contexte supplémentaire autour des modifications pour soutenir le triage des alertes, l'investigation des incidents, ainsi que la réponse et la récupération. En particulier, l'intelligence des menaces peut aider le FIM à discerner entre les modifications « inattendues mais inoffensives » et les « inattendues et mauvaises » en fournissant des listes blanches de modifications connues comme étant bonnes et des listes noires de modifications connues comme étant nuisibles.

Les meilleurs outils FIM peuvent s'améliorer avec le temps.

Comme expliqué ci-dessus, l'intégration avec un système ITSM peut considérablement améliorer la capacité d'une solution FIM à distinguer entre les changements attendus et imprévus. Mais la meilleure technologie FIM fournit également une analyse intelligente des changements pour s'améliorer dans ce domaine au fil du temps. Cette fonctionnalité, souvent appelée « contrôle intelligent des changements », utilise les activités précédemment observées pour prendre en compte des facteurs tels que le qui, le quand et le où des changements et fournir une analyse plus précise de la nocivité d'un changement.

Les capacités de référencement vous aident à établir rapidement des configurations robustes.

Les systèmes FIM de pointe peuvent établir une configuration de référence de niveau or à partir d'un système actif et comparer des systèmes similaires à cette référence pour garantir la cohérence.

De même, la technologie FIM peut établir des configurations standard basées sur les benchmarks CIS ou les directives DISA STIG et auditer toute déviation par rapport à cette base de référence pour garantir que tous les systèmes restent sécurisés.

La FIM est un contrôle de sécurité essentiel, pas une simple case à cocher pour la conformité.

Il est vrai que le FIM est requis par de nombreuses directives, y compris la norme de sécurité des données de l'industrie des cartes de paiement (PCI-DSS), NIST 800, la protection de l'infrastructure critique de la North American Electric Reliability Corporation (NERC CIP) et la loi Sarbanes Oxley (SOX). Néanmoins, les organisations ne devraient pas adopter le FIM simplement pour cocher une case de conformité.

Au lieu de cela, il est important de se rappeler que le FIM est répertorié comme un contrôle de sécurité obligatoire pour une bonne raison — il est essentiel à une sécurité solide. En effet, le FIM aide avec les 5 piliers de la sécurité décrits dans le NIST : Identifier, Protéger, Détecter, Répondre et Récupérer. Par conséquent, planifiez votre déploiement de FIM pour améliorer la cybersécurité, et la conformité suivra.

Conclusion

En suivant les meilleures pratiques énoncées ici, vous pouvez considérablement renforcer la cybersécurité à travers votre écosystème informatique. La figure 2 fournit un résumé pratique des éléments clés à inclure dans votre stratégie de FIM :

Partager sur