Qu'est-ce qu'une attaque DCSync ?

Nov 30, 2021

DCSync est une attaque qui permet à un adversaire de simuler le comportement d'un contrôleur de domaine (DC) et de récupérer les données de mot de passe via la réplication de domaine. L'utilisation classique de DCSync est comme prélude à une attaque Golden Ticket car il peut être utilisé pour récupérer le hash KRBTGT.

Plus précisément, DCSync est une commande dans l'outil open-source Mimikatz. Elle utilise des commandes dans le Directory Replication Service Remote Protocol (MS-DRSR) pour simuler le comportement d'un contrôleur de domaine et demander à d'autres contrôleurs de domaine de répliquer des informations — exploitant des fonctions valides et nécessaires de Active Directory qui ne peuvent être ni désactivées ni désactivées.

Contenu connexe sélectionné :

Le processus d'attaque

L'attaque DCSYNC fonctionne comme suit :

- L'attaquant découvre un contrôleur de domaine pour demander une réplication.

- L'attaquant demande la réplication de l'utilisateur en utilisant la GetNCChanges

- Le DC renvoie les données de réplication au demandeur, y compris les hachages de mot de passe.

Droits requis

Certains droits très privilégiés sont nécessaires pour exécuter une attaque DCSync. Étant donné qu'il faut généralement un certain temps à un attaquant pour obtenir ces permissions, cette attaque est classée comme une attaque de fin de chaîne d'attaque .

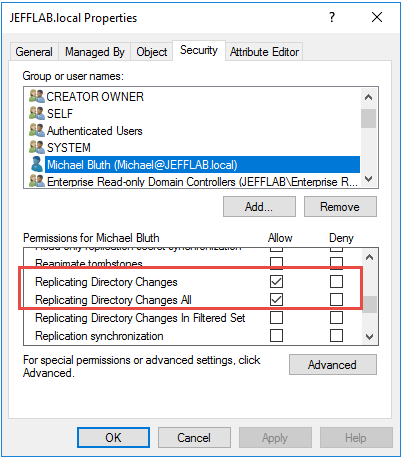

En général, les administrateurs, les administrateurs de domaine et les administrateurs d'entreprise disposent des droits nécessaires pour exécuter une attaque DCSync. Plus précisément, les droits suivants sont requis :

- Réplication des modifications de l'annuaire

- Réplication de tous les changements de Directory

Réplication des modifications de l'ensemble filtré dans Directory Management

Comment les solutions Netwrix peuvent vous aider à détecter et contrecarrer les attaques DCSync

Détection

Netwrix Threat Manager surveille tout le trafic de réplication de domaine pour détecter les signes de DCSync. Il ne dépend pas des journaux d'événements ou de la capture de paquets réseau. Sa méthode de détection principale consiste à trouver des modèles de comportement correspondant à DCSync, y compris l'activité de réplication entre un contrôleur de domaine et une machine qui n'est pas un contrôleur de domaine.

La solution fournit un résumé clair de l'activité suspecte, ainsi qu'une visualisation illustrant quel utilisateur a perpétré l'attaque, le domaine et l'utilisateur ciblé, et des preuves à l'appui de l'attaque. Si le même utilisateur exécute plusieurs attaques DCSync, ces informations critiques seront également incluses.

Réponse

Pour exécuter DCSync, un attaquant a besoin de privilèges élevés, donc la clé pour contrecarrer une attaque est de bloquer immédiatement l'escalade de privilèges. La réponse standard consistant à désactiver le compte utilisateur peut ne pas suffire, car au moment où vous détectez l'attaque en cours, l'attaquant dispose probablement d'une multitude d'autres ressources et options à sa disposition.

Netwrix Threat Prevention fournit des politiques de blocage qui peuvent empêcher un compte ou un poste de travail d'exécuter une réplication supplémentaire, ce qui peut ralentir une attaque et donner plus de temps aux intervenants pour éliminer complètement la menace.

Netwrix Threat Manager prend en charge ces étapes de réponse en fournissant des détails sur l'auteur de l'attaque DCSync, les sources, les cibles et les objets interrogés.

Voyez Netwrix Threat Manager en action

Partager sur

En savoir plus

À propos de l'auteur

Kevin Joyce

Directeur de Product Management

Directeur de Product Management chez Netwrix. Kevin a une passion pour la cybersécurité, en particulier pour comprendre les tactiques et techniques utilisées par les attaquants pour exploiter les environnements des organisations. Avec huit ans d'expérience en gestion de produit, se concentrant sur la sécurité d'Active Directory et de Windows, il a utilisé cette passion pour aider à développer des solutions permettant aux organisations de protéger leurs identités, infrastructures et données.

En savoir plus sur ce sujet

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Qu'est-ce que la gestion des documents électroniques ?

Expressions régulières pour débutants : Comment commencer à découvrir des données sensibles

Partage externe dans SharePoint : Conseils pour une mise en œuvre judicieuse

Confiances dans Active Directory