Utiliser Windows Defender Credential Guard pour protéger les identifiants Privileged Access Management

Feb 6, 2023

La compromission d'un seul identifiant Active Directory peut entraîner un accès non autorisé à vos serveurs, applications, plateformes de virtualisation et fichiers utilisateurs dans toute votre entreprise. L'une des raisons de la vulnérabilité des identifiants est que Windows stocke les identifiants dans l'Autorité de sécurité locale (LSA), qui est un processus en mémoire.

Contenu connexe sélectionné :

Il est donc essentiel d'avoir une stratégie de sécurité qui protège les comptes Windows contre les compromissions — en particulier les comptes privilégiés qui ont un accès élevé aux systèmes et secrets de votre entreprise. Heureusement, Microsoft fournit un outil de sécurité qui aide à prévenir le vol d'identifiants dans votre domaine Active Directory : Windows Defender Credential Guard. Cet article explique son fonctionnement.

Introduction à Windows Defender Credential Guard

Windows Defender Credential Guard is a security feature that was introduced by Microsoft in Windows 10 Enterprise and Windows Server 2016. Credential Guard utilizes virtualization-based security and isolated memory management to ensure that only privileged system software can access domain credentials. By running the process in a virtualized environment, user login information is isolated from the rest of the operating system and domain credentials are protected from attack. Credential Guard protects NTLM password hashes, Kerberos tickets, credentials for local logons and Credential Manager domain credentials, as well as remote desktop connections. Don’t confuse Credential Guard with Device Guard; Device Guard prevents unauthorized code from running on your devices.

Cependant, activer cette fonctionnalité a un coût. Une fois Windows Defender activé, les serveurs et appareils Windows de votre domaine ne peuvent plus utiliser les protocoles d'authentification hérités tels que NTLMv1, Digest, CredSSP et MS-CHAPv2, ni utiliser la délégation non contrainte de Kerberos et le chiffrement DES.

Credential Guard protège-t-il contre Mimikatz ?

Les acteurs de menaces externes peuvent obtenir un accès privilégié à un point de terminaison en interrogeant le LSA pour les secrets en mémoire puis compromettre un hash ou un ticket. Credential Guard aide à protéger votre organisation contre les attaques Pass-The-Hash et Pass-The-Ticket, qui sont utilisées pour s'emparer et élever les privilèges lors de mouvements latéraux, donc chaque point de terminaison et serveur fonctionnant sous la plateforme Windows et utilisant un protocole d'authentification moderne devrait avoir Credential Guard activé.

Malheureusement, cependant, Credential Guard ne protège pas entièrement contre un outil comme Mimikatz, même si les LSA isolés ne peuvent pas être interrogés. C'est parce que Mimikatz peut capturer les identifiants saisis. L'auteur de Mimikatz mentionne dans un tweet que si un acteur malveillant a le contrôle d'un point de terminaison et qu'un utilisateur privilégié se connecte après que la machine a été prise en charge, il est possible pour eux d'obtenir les identifiants et d'élever leurs privilèges.

Credential Guard ne peut également pas protéger contre les initiés de Windows qui utilisent leurs propres identifiants pour accéder aux actifs informatiques, plutôt que d'essayer de voler les identifiants d'autres comptes. Par exemple, Credential Guard ne peut pas empêcher un employé mécontent qui a un accès légitime à la propriété intellectuelle de l'entreprise de la copier avant de quitter l'organisation.

Activation de Windows Defender Credential Guard

Prérequis

Credential Guard utilise l'hyperviseur Windows, donc tous les appareils Windows qui l'exécutent doivent répondre aux exigences suivantes :

- Processeur 64 bits

- Prise en charge de la sécurité basée sur la virtualisation

- Démarrage sécurisé

De plus, Trusted Platform Module (TPM) est préféré car il assure une liaison avec le matériel ; les versions 1.2 et 2.0 sont prises en charge, qu'elles soient discrètes ou intégrées au firmware.

Activation de Credential Guard

Windows Defender Credential Guard n’est pas activé par défaut car il ne peut pas fonctionner sur les appareils Windows qui dépendent encore des protocoles d'authentification hérités. Pour l'activer dans votre domaine, vous pouvez utiliser soit Intune soit Group Policy.

Option 1 : Activation de Credential Guard à l'aide d'Intune

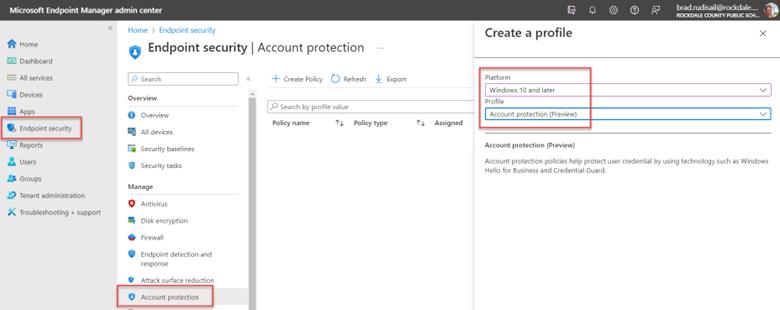

Dans le portail Intune, naviguez jusqu'à Endpoint Security > Account Protection. Ensuite, créez une politique en sélectionnant les paramètres de configuration suivants :

- Platform Governance: Windows 10 et versions ultérieures

- Profil: Protection de compte (Aperçu)

Figure 1. Création d'un profil de protection de compte

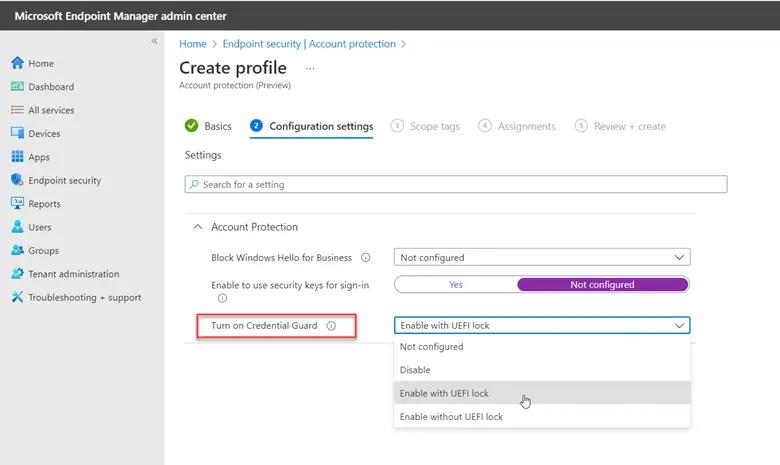

Nommez la politique. Ensuite, dans l'étape des paramètres de configuration, définissez la valeur de Turn on Credential Guard à Enable with UEFI lock. Cela garantit que Credential Guard ne peut pas être désactivé à distance.

Figure 2. Configuration du profil de protection de compte

Option 2 : Activation de Credential Guard à l'aide de la stratégie de groupe

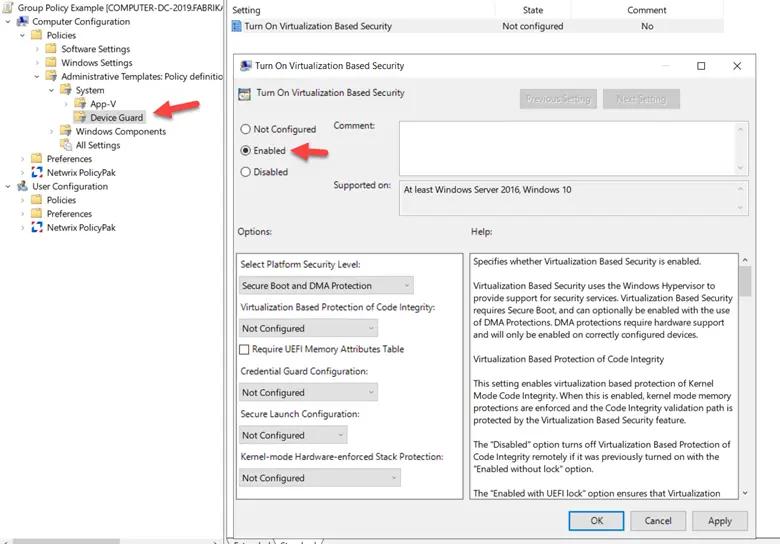

Alternativement, vous pouvez utiliser Group Policy Manager pour activer Credential Guard. Créez un GPO et allez dans Configuration de l'ordinateur > Modèles d'administration > Système > Device Guard. Ensuite, définissez Turn on Virtualization Based Security sur Enabled, comme illustré ci-dessous.

Figure 3. Activation de Credential Guard à l'aide de Stratégie de groupe

Vérification de l'activation

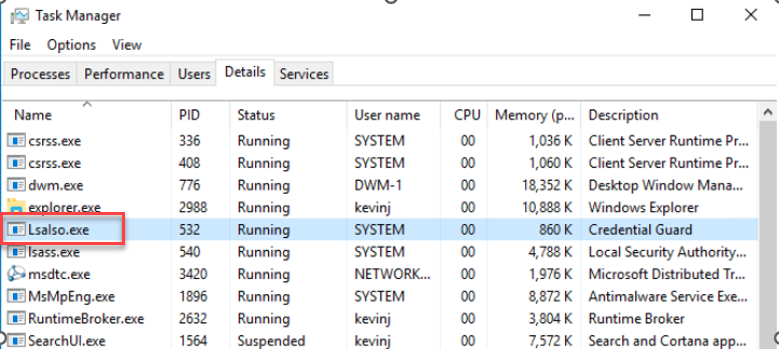

Une fois que Credential Guard a été activé via Intune ou la stratégie de groupe, vous devriez voir le processus Lsalso.exe s'exécuter sur toutes les machines assignées à la politique.

Figure 4. Vérification que Credential Guard est activé

Credential Guard en action

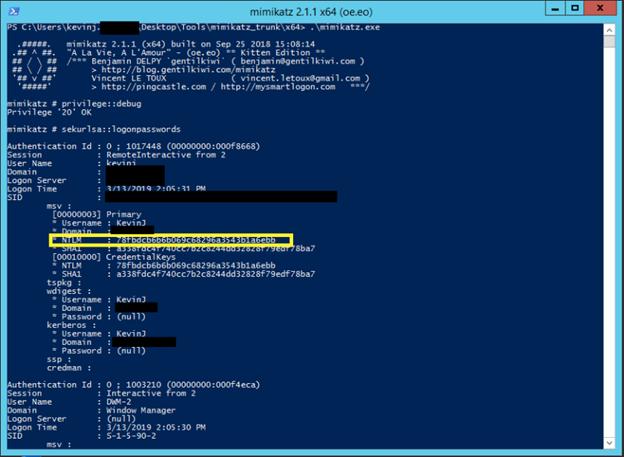

Sans Credential Guard activé, un pirate peut utiliser mimikatz pour interroger les identifiants actuellement stockés dans le processus LSA afin d'obtenir le hachage NTLM d'un compte connecté à distance à la machine, comme illustré ci-dessous.

Figure 5. Sans Credential Guard activé, mimikatz peut collecter les hachages stockés en mémoire.

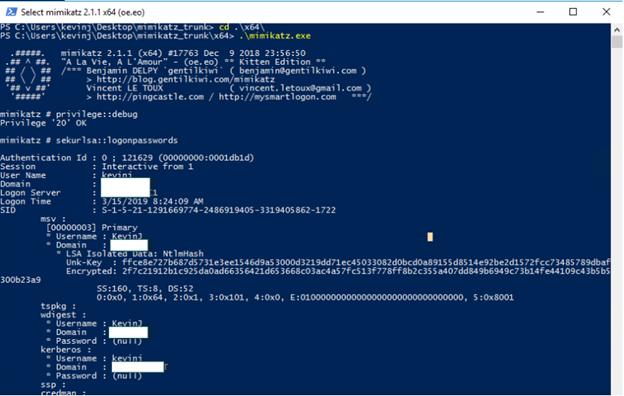

Cependant, lorsque Credential Guard est activé, un processus LSA isolé est utilisé pour stocker les identifiants. Par conséquent, lorsque nous interrogeons à nouveau le même serveur en utilisant mimikatz, nous n'obtenons pas de hachages NTLM dans le vidage.

Figure 6. Avec Credential Guard activé, mimikatz ne peut pas collecter les hachages stockés en mémoire.

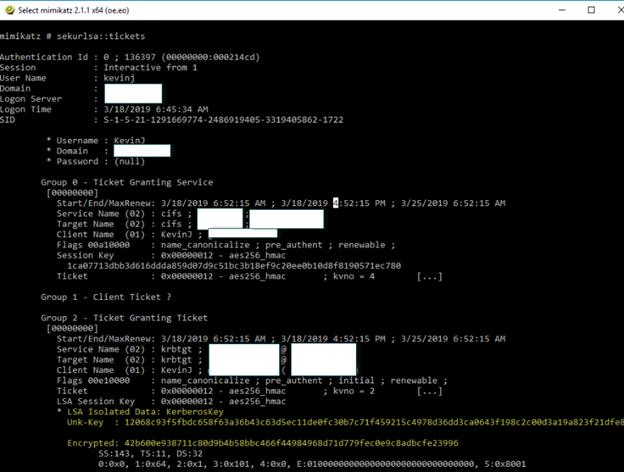

Credential Guard est également efficace contre les attaques Pass-the-Ticket, comme illustré ci-dessous.

Conclusion

Limiter les vecteurs d'attaque que les acteurs malveillants utilisent pour se déplacer latéralement et augmenter leurs privilèges dans votre domaine doit être une priorité absolue pour toute autorité de sécurité. Credential Guard peut aider en utilisant la sécurité basée sur la virtualisation et la gestion de la mémoire isolée pour sécuriser les informations d'identification contre les attaques.

Partager sur

En savoir plus

À propos de l'auteur

Joe Dibley

Chercheur en sécurité

Chercheur en sécurité chez Netwrix et membre de l'équipe de recherche en sécurité de Netwrix. Joe est un expert en Active Directory, Windows et une grande variété de plateformes logicielles d'entreprise et de technologies, Joe étudie les nouveaux risques de sécurité, les techniques d'attaque complexes, ainsi que les atténuations et détections associées.

En savoir plus sur ce sujet

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?

Analyse quantitative des risques : Espérance de perte annuelle