Top 5 des meilleures pratiques de gestion des vulnérabilités

Apr 7, 2023

La transition vers des architectures informatiques hybrides et des stratégies de travail à distance a considérablement élargi le patrimoine informatique de la plupart des organisations ces dernières années. Associez cette expansion au nombre croissant d'appareils informatiques et IoT qui se connectent aux réseaux d'entreprise aujourd'hui et vous comprendrez pourquoi la cybersécurité est un défi croissant : à mesure que votre empreinte informatique s'agrandit, votre surface d'attaque s'étend également.

Contenu connexe sélectionné :

Réduire cette surface d'attaque nécessite bien plus que de simples mises à jour régulières de vos logiciels et systèmes matériels pour remédier aux failles critiques. Pour protéger votre infrastructure, les utilisateurs et les informations sensibles contre les menaces cybernétiques, vous avez besoin d'un programme complet de gestion des vulnérabilités qui inclut la découverte des actifs, les analyses de vulnérabilité, ainsi que la priorisation et la remédiation des vulnérabilités identifiées.

Cet article présente cinq meilleures pratiques pour tout programme de gestion des vulnérabilités. Notez que la gestion des vulnérabilités n'est pas un processus à réaliser une seule fois. Pour être efficace, elle doit être une routine régulière qui est attribuée à du personnel informatique désigné.

1. Découverte des actifs

Vous ne pouvez pas sécuriser ce que vous ne connaissez pas, donc la première étape dans la gestion des vulnérabilités est de lancer un scan de découverte pour établir une liste complète de chaque appareil dans votre environnement. Ce balayage devrait inclure tout, des contrôleurs de domaine et serveurs d'applications aux petites choses comme les capteurs IoT et les caméras montées. Les environnements de test internes et de DevOps doivent également être inclus car tout appareil connecté est vulnérable aux menaces de sécurité.

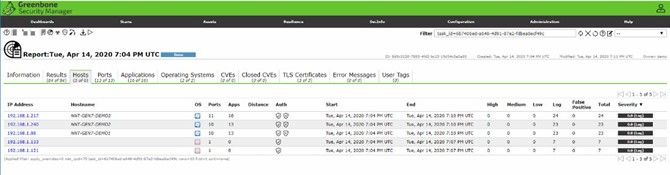

L'effort initial de découverte doit être suivi de scans programmés régulièrement pour assurer un rapport précis de tous les actifs, y compris les nouveaux appareils introduits dans votre réseau. Les scans doivent être planifiés à différents moments de la journée, car différents horaires de travail peuvent signifier que certains appareils ne sont connectés que pendant certaines périodes. Il existe de multiples outils de vulnerability scanning que vous pouvez utiliser. La capture d'écran ci-dessous montre un rapport de découverte de Greenbone Enterprise.

2. Fréquence de balayage

À quelle fréquence devez-vous scanner votre réseau ? Le Center for Internet Security (CIS) recommande que les organisations effectuent des scans toutes les deux semaines. Les environnements avec une base d'utilisateurs très dynamique, tels que les institutions éducatives, peuvent vouloir effectuer des scans hebdomadaires ou même quotidiens, tandis que les organisations plus petites et plus statiques peuvent trouver qu'un scan par mois est suffisant. Bien qu'il n'y ait pas de réponse correcte, vous devriez errer du côté de la prudence car les scans de découverte d'actifs auront peu d'impact sur la performance du réseau.

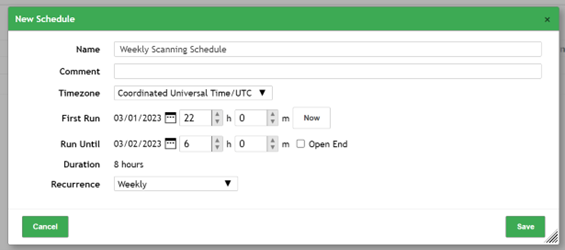

Voici un exemple de la manière dont vous pouvez configurer une analyse planifiée dans Greenbone Enterprise :

3. Exécution de scans de vulnérabilité

Bien sûr, il ne suffit pas de simplement inventorier vos systèmes informatiques ; vous devez également scanner régulièrement tous les actifs pour détecter les vulnérabilités qui pourraient être exploitées par des attaquants. Contrairement aux scans de découverte, les scans de vulnérabilité peuvent avoir un impact significatif sur la performance du système et ils prendront plus de temps par actif, il est donc généralement préférable de réaliser les scans de vulnérabilité en dehors des heures normales de travail.

Il se peut que vous deviez définir des stratégies de balayage distinctes pour s'adapter aux différents types d'actifs dans votre environnement. Par exemple, un serveur de fichiers nécessitera un balayage plus approfondi qu'un appareil IoT. La plupart des scanners de vulnérabilité de qualité vous permettent de créer différents profils de balayage pour rapporter sur différents systèmes et applications. Assurez-vous que votre outil utilise une base de données mise à jour pour tester les vulnérabilités nouvellement publiées.

Vous pouvez effectuer des analyses en utilisant différentes informations d'identification pour trouver des vulnérabilités qui sont uniques à certains rôles d'utilisateur et attributions de privilèges. Notez que des informations d'identification privilégiées sont généralement nécessaires pour des analyses approfondies.

4. Prioriser vos découvertes

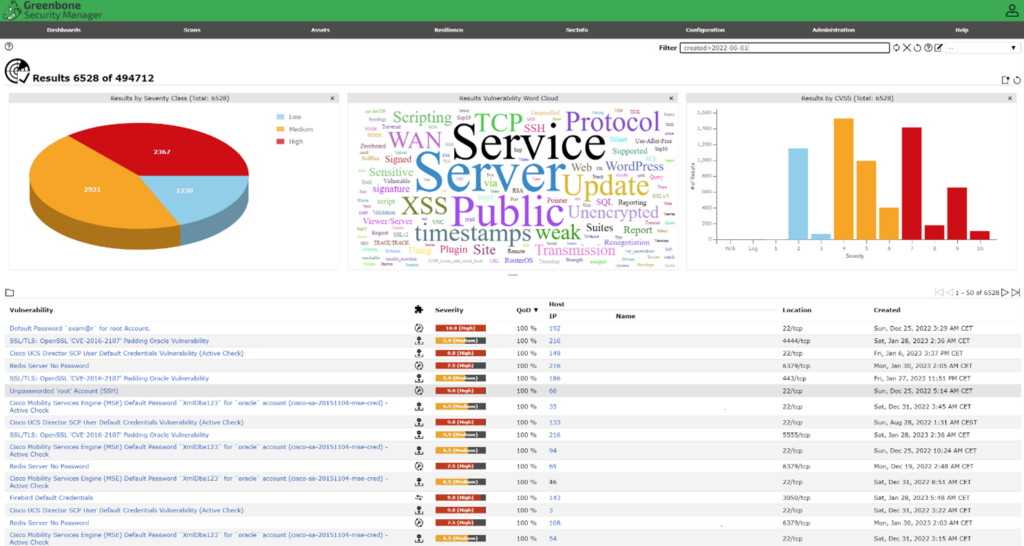

Les rapports de balayage des vulnérabilités listent souvent de nombreux problèmes à travers plusieurs actifs informatiques. Par conséquent, les équipes informatiques doivent prioriser leurs efforts de remédiation pour s'assurer que les vulnérabilités critiques sont traitées rapidement. Bien que le rapport fournisse généralement une évaluation du risque ou de la gravité, un bon outil vous permettra de filtrer et de trier vos résultats en fonction de plusieurs facteurs, y compris le nombre de systèmes affectés et la récence de leur apparition, afin que vous puissiez mieux exploiter les informations pour réduire rapidement le risque.

5. Remédiation

Il est préférable de s'attaquer en premier lieu aux vulnérabilités à haut risque, peu importe où elles se trouvent dans votre réseau. En particulier, ne remettez pas à plus tard la remédiation des problèmes graves dans vos environnements de développement et de test ; ces systèmes peuvent être particulièrement vulnérables car ils ont souvent des politiques moins restrictives.

Une fois que vos vulnérabilités à haut risque sont corrigées, passez rapidement aux vulnérabilités à risque moyen — les pirates les ciblent souvent parce qu'ils savent que les vulnérabilités à haut risque seront généralement traitées. Après cela, il n'y a pas de règles strictes : la remédiation doit se poursuivre en fonction de vos priorités. Cependant, il est généralement judicieux de remédier à toutes les vulnérabilités restantes dans vos systèmes de production en premier.

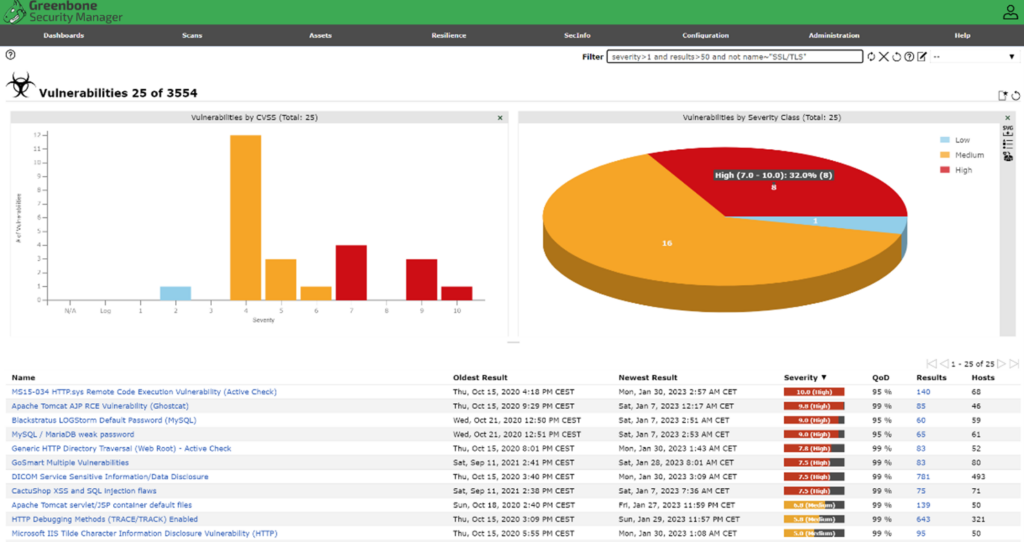

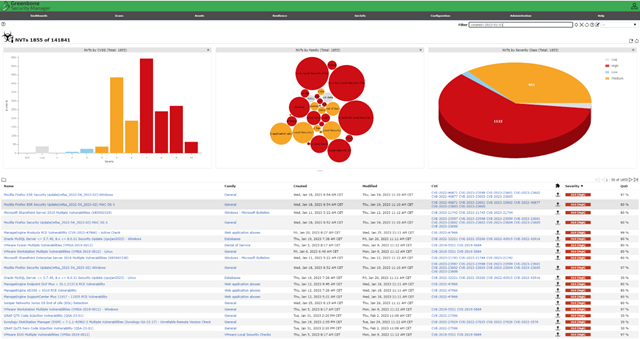

Une fois votre effort de remédiation terminé, lancez à nouveau un scan pour confirmer que vos systèmes sont exempts de vulnérabilités. Ci-dessous un autre exemple de rapport de vulnérabilité Greenbone Enterprise.

Conclusion

Les logiciels de balayage des vulnérabilités sont un élément essentiel de toute stratégie de sécurité informatique. Ils aident les organisations à réduire leur surface d'attaque en identifiant et en atténuant les vulnérabilités dans l'environnement informatique avant qu'elles ne puissent être exploitées. De plus, un programme de gestion des vulnérabilités solide aide à assurer la continuité des affaires en prévenant les interruptions et les temps d'arrêt dans les systèmes informatiques vitaux.

Partager sur

En savoir plus

À propos de l'auteur

Dirk Schrader

Vice-président de la Recherche en Sécurité

Dirk Schrader est un Resident CISO (EMEA) et VP of Security Research chez Netwrix. Fort d'une expérience de 25 ans dans la sécurité informatique avec des certifications telles que CISSP (ISC²) et CISM (ISACA), il œuvre pour promouvoir la cyber résilience comme approche moderne pour faire face aux menaces cybernétiques. Dirk a travaillé sur des projets de cybersécurité dans le monde entier, commençant par des rôles techniques et de support au début de sa carrière, puis évoluant vers des postes de vente, marketing et gestion de produit chez de grandes multinationales ainsi que dans de petites startups. Il a publié de nombreux articles sur la nécessité de s'attaquer à la gestion des changements et des vulnérabilités pour atteindre la cyber résilience.

En savoir plus sur ce sujet

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Créez des utilisateurs AD en masse et envoyez leurs identifiants par e-mail à l'aide de PowerShell

Comment ajouter et supprimer des groupes AD et des objets dans des groupes avec PowerShell

Attributs Active Directory : Dernière connexion