Un guide complet des solutions d'IGA d'aujourd'hui : caractéristiques, avantages et options

Sep 16, 2024

Il faut l'admettre. La gestion et la sécurisation des réseaux informatiques sont bien plus complexes aujourd'hui. Au-delà de la sécurisation des points d'accès, des données sensibles et du périmètre réseau, les équipes de sécurité doivent également se concentrer sur la sécurité des identités, la gestion des accès et la conformité réglementaire. Ils doivent non seulement créer des password policies mais aussi protéger ces mots de passe et privilèges d'accès. Il y a vingt ans, personne ne devait s'inquiéter de choses telles que l'identité dans le cloud. Aujourd'hui, un monde différent exige un ensemble d'outils différent.

Les outils d'Identity Governance and Administration (IGA) jouent aujourd'hui un rôle essentiel dans la sécurisation des identités qui composent votre réseau. L'IGA ne se limite pas à une authentification sécurisée. Ils automatisent les processus de Identity Management, réduisent les charges administratives et garantissent des contrôles d'accès appropriés. Les outils IGA assurent que les tâches essentielles de gestion du cycle de vie des identités, telles que l'intégration et la provision, sont traitées rapidement et de manière cohérente. Cela renforce non seulement la sécurité, mais améliore également l'efficacité opérationnelle de l'IT et soutient la croissance organisationnelle évolutive. Pour cette raison et d'autres, les outils IGA deviennent un élément fondamental pour l'entreprise moderne.

Lisez le blog associé :

Raisons pour lesquelles une solution IGA est nécessaire

Avant d'investir du temps à explorer diverses solutions IGA, vous pourriez vous demander si votre organisation en a même besoin. Si vous êtes une organisation numérique, vous avez besoin d'un moyen de gérer et de sécuriser les nombreuses identités numériques qui doivent se connecter et interagir avec votre environnement numérique. Mettre en œuvre une solution IGA offre une visibilité accrue sur l'administration des identités et les droits d'accès à travers votre infrastructure informatique. Cela propose une approche pratique pour mettre en œuvre les modèles Zero Trust et Least Privilege access, qui sont essentiels dans le paysage actuel de la cybersécurité. Au-delà de ces avantages fondamentaux, il existe plusieurs autres raisons convaincantes de considérer une solution IGA :

- Une solution IGA aidera votre organisation à prouver la conformité avec vos réglementations de données globales.

- L'IGA réduit la charge administrative sur le personnel informatique et rationalise les flux de travail en automatisant les processus de gestion des identités et des accès.

- L'IGA peut réduire vos coûts de support opérationnel en automatisant des tâches répétitives comme la provision, ce qui permet de gagner du temps et de l'argent, des économies qui ne font que s'accumuler à mesure que l'entreprise se développe.

- L'IGA peut évoluer en même temps que votre architecture hybride en croissance lorsque vous incorporez davantage de ressources et services cloud qui élargissent votre surface d'attaque.

IGA vs. IAM : Quelle est la différence

Parfois, les gens confondent la gouvernance et l'administration des identités avec la gestion des accès et des identités (IAM), car les deux traitent de la gestion des identités et des accès au sein d'une organisation. Les différences entre les deux commencent par leur portée et leur focalisation.

- L'IAM se concentre principalement sur les aspects techniques de l'Identity Management, tels que l'authentification (vérifier que quelqu'un est bien qui il prétend être), l'autorisation (déterminer à quelles ressources il peut accéder) et garantir un accès sécurisé aux systèmes et aux données.

- L'IGA inclut ces fonctionnalités IAM mais va au-delà pour intégrer la gouvernance. Cela signifie que l'IGA se préoccupe de s'assurer que les droits d'accès ne sont pas seulement mis en œuvre, mais également surveillés, révisés et audités régulièrement pour se conformer aux politiques, réglementations et exigences commerciales.

En résumé, alors que l'IAM fournit les outils et les processus pour contrôler l'accès, l'IGA garantit que ces contrôles sont conformes, auditable et alignés avec la gouvernance organisationnelle et les exigences réglementaires. L'IAM gère le « comment » de l'accès, tandis que l'IGA s'occupe du « pourquoi » et de « s'il devrait se poursuivre ».

Principales caractéristiques des outils IGA

Maintenant que nous avons établi la nécessité des outils de gouvernance et d'administration des identités et les options disponibles aujourd'hui, examinons les fonctionnalités qu'une solution robuste d'IGA doit posséder.

- Fonctionnalités de gestion du cycle de vie des identités qui incluent des éléments tels que l'intégration et la provision des utilisateurs, la gestion des identifiants, les revues des demandes d'accès et les processus de désactivation.

- Gestion automatisée des demandes d'accès qui rationalise le processus de demande, d'approbation et d'octroi d'accès aux systèmes, applications et données.

- Approvisionnement et désapprovisionnement des comptes utilisateurs assez rapidement pour suivre le rythme des changements dynamiques de personnel

- Gestion des droits qui supervise l'octroi, l'émission et la révocation de l'accès des utilisateurs aux ressources numériques

- Le contrôle d'accès basé sur les rôles (RBAC) qui gère l'accès des utilisateurs en fonction de rôles prédéfinis afin que les permissions soient limitées à l'accès le moins privilégié des rôles professionnels.

- La ségrégation des tâches (SoD) dans laquelle les outils IGA définissent des politiques de SoD et analysent les droits d'accès à travers de multiples applications et systèmes pour identifier les violations potentielles.

- La certification et la révision des accès signifient que les outils IGA automatisent le processus de révision régulière des droits d'accès des utilisateurs pour garantir la conformité avec les réglementations.

- Application de politique qui est automatisée et cohérente

- Rapports d'audit et de conformité qui simplifient le processus de réponse aux exigences d'audit de routine ou sur demande, réduisant ainsi la charge de travail des rapports pour le personnel de cybersécurité.

- Des capacités d'analyse et de reporting offrant des tableaux de bord personnalisables, des visualisations et des rapports détaillés sur l'accès des utilisateurs, les niveaux de risque et l'état de conformité.

Avantages de la mise en œuvre des outils IGA

Alors que la sécurité robuste est essentielle, les entreprises ne peuvent pas allouer des fonds illimités à la cybersécurité. Les entreprises d'aujourd'hui s'efforcent d'automatiser autant que possible leurs processus commerciaux, y compris la cybersécurité. Les outils modernes d'IGA incluent des fonctionnalités automatisées qui simplifient la gestion des identités et le contrôle d'accès. Cela réduit la charge de travail des équipes de sécurité et améliore l'efficacité. En automatisant la création et la suppression des comptes utilisateurs, les interventions manuelles et les erreurs humaines sont éliminées. Cela permet également de libérer les équipes de sécurité pour se concentrer sur des tâches à plus grande valeur. D'autres avantages des outils d'IGA comprennent ce qui suit :

- Sécurité renforcée: Les outils IGA renforcent la sécurité et réduisent les risques en offrant une meilleure visibilité à travers les environnements informatiques. Des pistes d'audit complètes et la détection d'anomalies sont deux exemples de la manière dont cette visibilité accrue peut aider votre organisation à identifier les menaces potentielles et à améliorer sa posture de sécurité globale.

- Gestion efficace des accès: Une plus grande efficacité est obtenue grâce à l'automatisation en accélérant les tâches de gestion des accès, ce qui permet de gagner beaucoup de temps et ainsi de réduire les coûts.

- Amélioration de la conformité et de la performance d'audit: Les outils d'IGA facilitent la démonstration de la conformité avec des pistes d'audit détaillées en simplifiant les revues d'accès, soit périodiquement soit à la demande.

- Support pour la sécurité d'entreprise: Seule l'automatisation peut s'adapter rapidement et de manière fiable à l'échelle de votre entreprise pour garantir des pratiques de sécurité cohérentes à grande échelle.

- Accès flexible pour une productivité améliorée : Rationaliser la gestion des comptes utilisateurs signifie que les employés peuvent rapidement obtenir les permissions nécessaires sans excès de privilèges.

Problèmes commerciaux spécifiques résolus par les outils IGA

Les cyberattaques peuvent infliger des perturbations coûteuses à votre entreprise. De plus, le coût de la remédiation, de l'analyse médico-légale et des dommages à la réputation de votre marque peuvent également avoir un impact significatif sur les résultats financiers. Lorsque vous réduisez les risques pour votre entreprise grâce à un renforcement de la sécurité, vous économisez de l'argent à long terme. Certaines des manières dont les outils IGA réduisent les risques incluent l'identification et la remédiation des accès inappropriés aux ressources clés ainsi que l'application automatique des politiques.

En automatisant de nombreux processus de travail intensifs de la gouvernance et de l'administration de l'Identity Management, vous assurez non seulement une application cohérente de la sécurité, mais vous réduisez également les coûts opérationnels de ces tâches. En offrant un accès plus rapide et plus efficace, les employés peuvent être productifs dès le départ et s'adapter rapidement à de nouveaux rôles et responsabilités. Dans certains cas, les outils d'IGA peuvent fournir une gestion de l'accès en libre-service qui permet aux utilisateurs de rationaliser le processus d'intégration au moment le plus opportun pour eux.

Pour les organisations qui sont soumises à des conformités réglementaires ou sectorielles, la visibilité centralisée des droits d'accès améliore la conformité et la performance des audits. Les outils IGA fournissent des pistes d'audit détaillées et des rapports, permettant aux organisations de suivre qui a accès à quelles ressources et comment ces accès ont été accordés. Cela facilite la tâche des équipes de sécurité pour vérifier les contrôles des réglementations telles que HIPAA, GDPR, et SOX.

Types de solutions d'IGA

En termes d'architecture, il existe trois types principaux de solutions d'outils IGA. La première est une solution sur site qui nécessite l'installation et l'exploitation d'un logiciel au sein de l'infrastructure informatique de l'organisation.

Les solutions d'outils IGA basées sur le cloud réduisent le besoin d'une infrastructure étendue car elles résident sur un type de cloud. Cela simplifie le déploiement et annule les coûts de support et de maintenance. Elles offrent une plus grande évolutivité et flexibilité par rapport aux solutions traditionnelles sur site et permettent une intégration plus transparente avec d'autres systèmes informatiques.

Les solutions d'outils IGA hybrides combinent les avantages des environnements sur site et basés sur le cloud en un seul paquet. Cela permet aux organisations de gérer les identités et les droits d'accès à la fois dans les environnements sur site et dans le cloud. Elles soutiennent les besoins commerciaux dynamiques tout en permettant une migration progressive vers le cloud tout en maintenant l'infrastructure critique sur site.

Principales considérations lors de la mise en œuvre des outils IGA

Il serait agréable de pouvoir baser une décision d'achat uniquement sur les fonctionnalités d'un produit, cependant, comme le savent les décideurs en informatique, il y a d'autres facteurs à prendre en compte. À moins que vous ne soyez une nouvelle entreprise en démarrage, vous avez un réseau existant à considérer qui inclut probablement des applications et systèmes hérités. La sécurité complète de votre entreprise signifie que toute solution d'outil IGA proposée doit s'intégrer de manière transparente avec vos systèmes et infrastructures actuels.

Selon le secteur d'activité de votre organisation, celle-ci doit faire face à des exigences de conformité, ce qui signifie que la solution proposée doit soutenir l'adhésion à ces dernières. Vous devez également inclure les utilisateurs dans l'équation car leur expérience aura un grand impact sur le succès à long terme de la mise en œuvre de votre outil IGA. Une formation devra être fournie pour les éduquer sur la manière dont cela affectera leurs rôles professionnels et pourquoi c'est si important.

Étant donné que les entreprises sont si dynamiques aujourd'hui, vous devez choisir une solution qui s'adaptera à la croissance future ainsi qu'aux besoins évolutifs de votre organisation sans la menace d'une perturbation significative. Comme tout produit informatique, le support et la réputation du fournisseur doivent être fortement pris en compte. Prendre en compte tous ces facteurs aidera les organisations à mettre en œuvre des outils IGA de manière efficace, en améliorant la sécurité, la conformité et l'efficacité opérationnelle.

Cas d'utilisation des outils IGA

Les entreprises migrent de plus en plus de services et d'applications vers le cloud chaque jour. Cela rend la gouvernance des identités dans le cloud de plus en plus importante car les administrateurs ont besoin de la capacité de gérer l'identité et les droits d'accès à travers de multiples environnements cloud. La visibilité est un véritable défi dans les environnements cloud et les outils IGA fournissent les informations nécessaires pour comprendre ce qui se passe à travers toutes les couches sous-jacentes du cloud afin de pouvoir maintenir le contrôle. Bien sûr, très peu d'entreprises sont uniquement dans le cloud aujourd'hui, ce qui signifie que vos outils IGA doivent être capables de gérer des environnements hybrides. Ces outils unifient la gouvernance des identités à travers les infrastructures sur site et dans le cloud, centralisant le contrôle d'accès pour des écosystèmes informatiques diversifiés.

Le nombre de conformités réglementaires continue d'augmenter à mesure que les organismes gouvernementaux élargissent les exigences pour les organisations qui hébergent des informations personnelles identifiables. Les outils IGA spécialement conçus pour vos exigences de conformité spécifiques peuvent vous éviter beaucoup de travail supplémentaire et d'inquiétude lorsque les audits ont lieu. Les solutions IGA appliquent des politiques d'accès alignées sur ces réglementations afin que votre entreprise puisse toujours maintenir une posture conforme.

Aucune discussion sur les cas d'utilisation de l'IGA ne serait complète sans reconnaître le changement radical vers le travail à distance. Les effectifs dispersés présentent des défis uniques, donc vos outils IGA doivent fournir une authentification adaptative pour différents scénarios d'accès à distance et garantir la conformité et la sécurité pour les environnements de travail à distance.

Enfin, parlons du mouvement vers des environnements à confiance zéro. La confiance zéro signifie que vous ne pouvez plus vous fier à une authentification unique. Les outils IGA permettent la vérification continue des identités des utilisateurs et des droits d'accès de sorte que l'identité ne soit jamais présumée à aucun moment. Comme l'accès privilégié est l'objectif pour tout acteur de menaces, les droits d'accès sont continuellement évalués et ajustés en fonction des changements de rôles des utilisateurs, de comportement ou de niveaux de risque

Choisir la bonne solution IGA

Si vous avez déterminé que votre organisation a besoin d'une solution IGA, l'étape suivante consiste à choisir la bonne qui répond à vos besoins. Commencez par évaluer les niveaux de risque associés aux différentes identités, car toutes les identités et demandes d'accès ne présentent pas le même risque. Une solution IGA efficace devrait utiliser une approche basée sur le risque, en donnant la priorité aux points d'accès critiques et sensibles, permettant à l'organisation de mettre en place des contrôles et une surveillance plus stricts dans les zones à haut risque, améliorant ainsi la sécurité globale. D'autres considérations devraient inclure :

- Assurez-vous que la solution puisse évoluer avec votre organisation, en s'adaptant à l'augmentation des utilisateurs, des appareils et des données selon les besoins.

- La solution doit offrir des capacités robustes de reporting de conformité et d'audit pour aider à répondre aux réglementations spécifiques à l'industrie.

- Combien de processus routiniers manuels votre organisation effectue-t-elle qui pourraient être automatisés pour simplifier et réduire le fardeau administratif sur les équipes informatiques et minimiser le risque d'erreur humaine.

- Recherchez des fonctionnalités qui permettent aux utilisateurs de gérer des tâches telles que la réinitialisation des mots de passe et les demandes d'accès de manière autonome, améliorant ainsi l'efficacité et l'expérience utilisateur.

- Prenez en compte les systèmes existants avec lesquels une solution IGA doit s'intégrer pour garantir une interopérabilité fluide.

En évaluant soigneusement ces facteurs, vous pouvez choisir une solution IGA qui répond non seulement à vos besoins actuels en matière de Identity Management, mais aussi positionne votre organisation pour s'adapter aux défis et opportunités futurs.

Certains des meilleurs outils IGA

Étant donné le besoin croissant de sécuriser les identités des utilisateurs, d'obtenir une meilleure gestion des mots de passe et de protéger les plateformes de systèmes critiques, il existe aujourd'hui plusieurs produits de solutions IGA de choix. Voici une brève liste de certaines des solutions d'administration des identités et de gouvernance les plus en vue disponibles.

- IBM Security Verify Governance

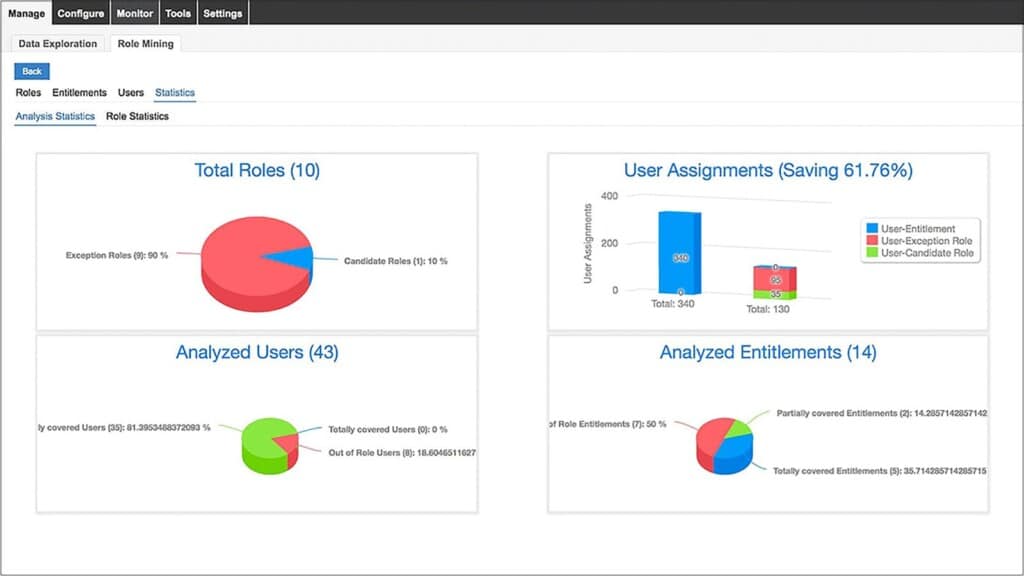

IBM Security Verify Governance est une solution intégrée de gouvernance des identités conçue pour aider les équipes informatiques à gérer efficacement les identités, l'accès et la conformité. Cet ensemble d'outils IBM offre des capacités de provisionnement, d'audit et de rapport sur l'accès et l'activité des utilisateurs tout au long du cycle de vie de l'identité. Les administrateurs peuvent créer des règles centrées sur l'entreprise pour gérer la séparation des fonctions tout en rationalisant les processus d'intégration et de départ des employés. Il comprend également des fonctionnalités avancées intelligentes, y compris des analyses d'identité, qui fournissent des informations sur les utilisateurs à risque, les insider threats et les anomalies de comportement qui peuvent indiquer une attaque. En automatisant les processus laborieux qui composent le processus typique du cycle de vie de l'identité, les coûts opérationnels sont considérablement réduits. La capture d'écran ci-dessous montre comment les administrateurs peuvent effectuer une analyse de rôle des rôles et des affectations des utilisateurs.

- One Identity Manager

One Identity Manager est une solution IGA complète qui aide à réduire les risques et à satisfaire les exigences de conformité en donnant aux utilisateurs l'accès précis aux données et aux applications nécessaires pour leurs rôles professionnels. Leur solution prend en charge les architectures sur site, cloud et hybrides, de sorte qu'elle peut s'intégrer à une variété de systèmes informatiques, y compris les services cloud, les applications sur site et les services d'annuaire. Elle soutient la mise en œuvre de rôles alignés sur les processus métier et offre des capacités de journalisation et de reporting détaillées pour soutenir les efforts de conformité et les audits. Comme d'autres solutions modernes, elle fournit des informations sur les risques et le statut de conformité liés à l'identité grâce à des analyses avancées et des rapports personnalisables.

- SailPoint

Si vous recherchez une solution pour fournir une gouvernance des identités dans vos systèmes SAP, alors SailPoint peut être une solution viable pour vous. SailPoint aide les organisations à gérer les identités numériques, les droits d'accès et la conformité à travers leurs environnements informatiques, y compris les systèmes SAP. La capacité de SailPoint à s'intégrer avec SAP ERP et d'autres applications SAP permet aux organisations de consolider toutes les ressources, y compris SAP, sur une seule plateforme de gouvernance unifiée. Cette intégration permet une gestion complète des identités et une gouvernance des accès à travers tout l'écosystème SAP de manière rationalisée.

- Omada Identity

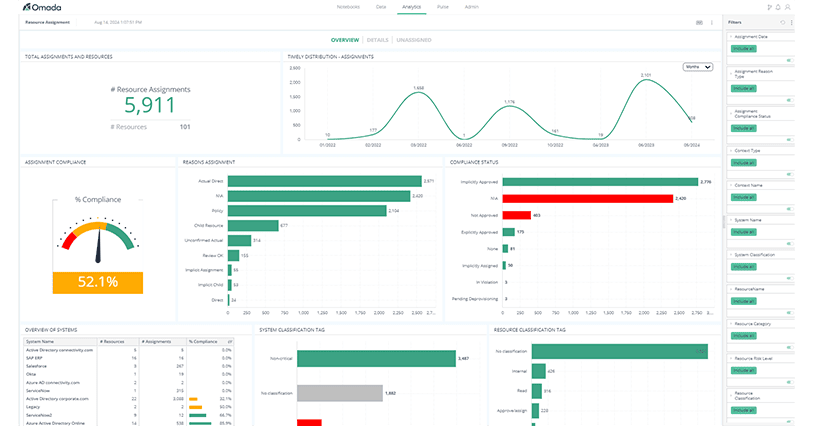

Omada Identity aide les entreprises à obtenir une vue à 360 degrés de toutes les identités et des droits d'accès à travers des systèmes et applications hybrides pour garantir la conformité avec les politiques et réglementations. Leur solution d'outil IGA minimise les risques en identifiant et en déprovisionnant automatiquement les comptes orphelins ou inactifs, et en centralisant la gestion de toutes les identités. En conséquence, le nombre de cibles faciles à exploiter par les acteurs de menaces est réduit. La solution donne également aux équipes de sécurité la capacité de classer les systèmes et les actifs en fonction du risque, de réconcilier les comptes et de découvrir des risques qui passaient inaperçus auparavant. Ci-dessous se trouve une copie de la console d'administration Omada.

Mise en œuvre de l'IGA

La mise en œuvre d'une solution IGA ne diffère pas des autres grandes mises en œuvre. Elle commence par une évaluation et une planification approfondies. Cela comprend une évaluation complète des processus, des politiques et de l'infrastructure actuels de gestion des identités de votre organisation. Identifier les lacunes, les risques et les exigences de conformité. Inclure suffisamment de détails pour définir les objectifs, le calendrier et les ressources nécessaires. Une fois les bases établies, vous pouvez avancer avec les étapes suivantes :

- Définissez les rôles et responsabilités des utilisateurs au sein de l'organisation, en appliquant le principe du moindre privilège pour garantir que les utilisateurs n'aient accès qu'aux données et applications nécessaires à leurs fonctions.

- Recherchez et évaluez soigneusement les options de fournisseurs IGA pour trouver la solution qui s'aligne le mieux avec les besoins de votre organisation.

- Après l'installation, intégrez la nouvelle solution IGA à votre infrastructure IT existante pour garantir que les données des utilisateurs restent cohérentes et actualisées sur toutes les plateformes.

- Développez et mettez en œuvre des politiques pour la gouvernance des identités, y compris la création de comptes, la gestion des mots de passe, les demandes d'accès et user activity monitoring, et utilisez la solution IGA pour appliquer ces politiques efficacement.

- Fournissez une formation aux employés et au personnel informatique sur l'utilisation de la solution IGA et l'importance de la conformité.

- Mettez en œuvre une surveillance continue des activités des utilisateurs et des modèles d'accès pour détecter et répondre aux anomalies ou aux menaces potentielles de sécurité.

- Examinez et mettez à jour régulièrement les politiques et les contrôles d'accès pour vous adapter aux changements dans l'organisation et aux menaces de sécurité qui évoluent.

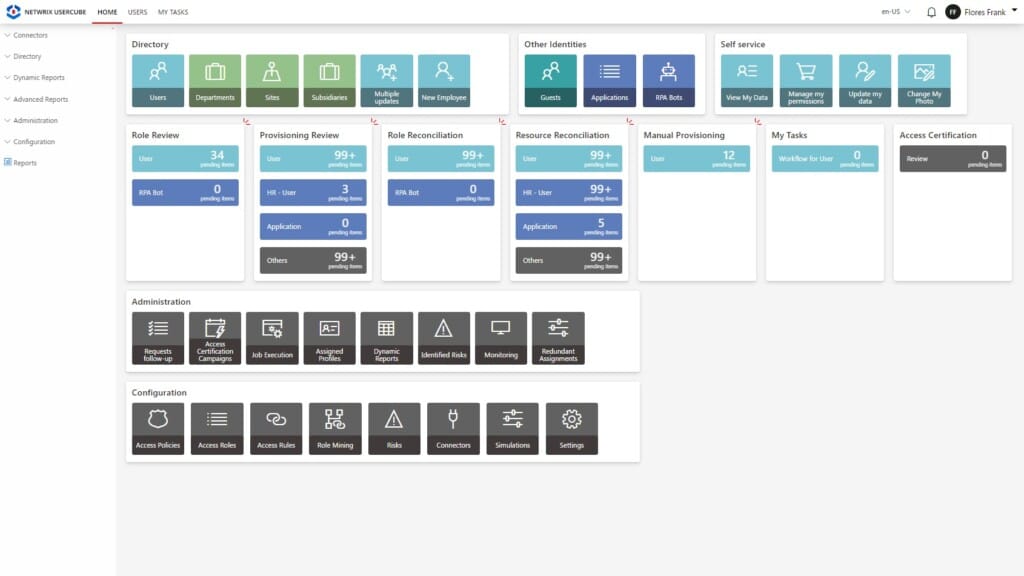

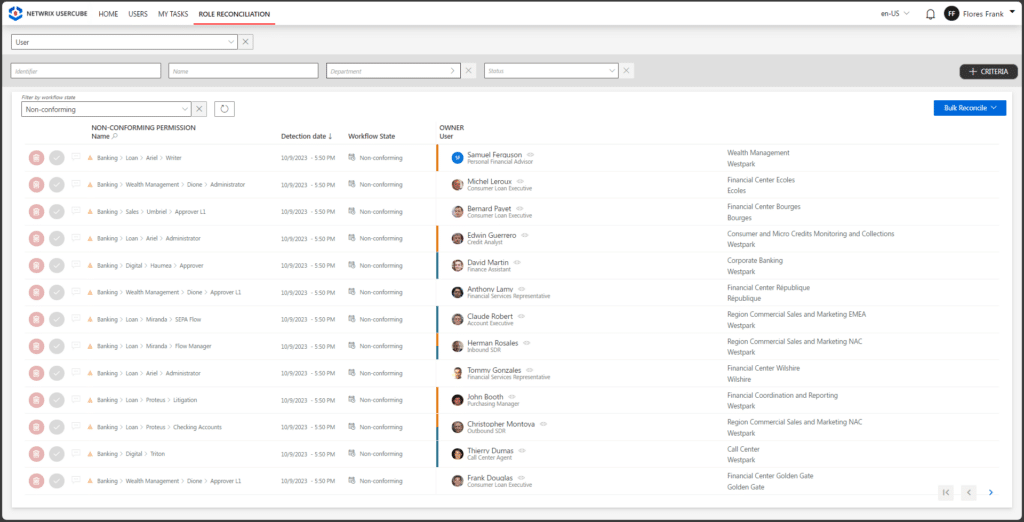

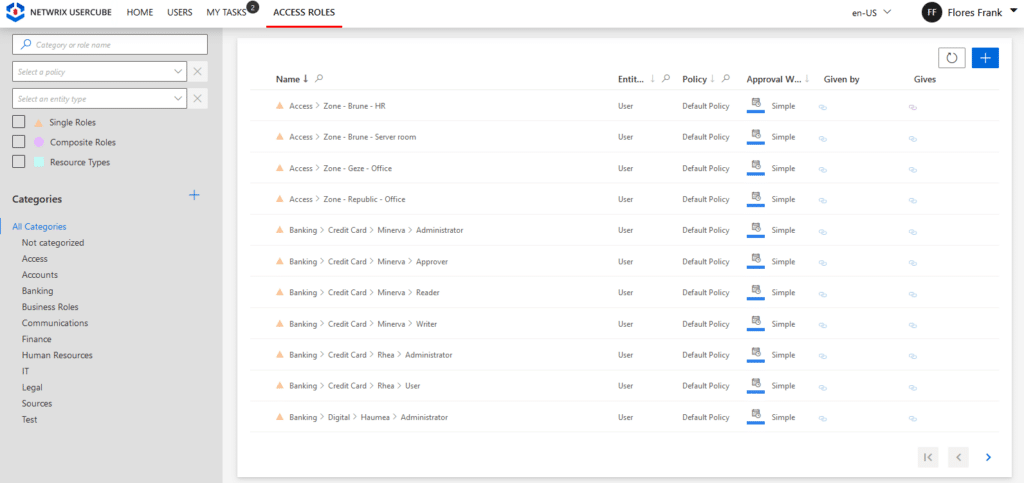

Netwrix et la gouvernance des identités

Netwrix a été reconnu comme un leader dans l'espace IGA par de nombreux cabinets d'analystes, y compris Gartner. La solution IGA de Netwrix est conçue autour d'un principe simple ; pour sécuriser vos données, vous devez sécuriser vos identités. Après tout, ce sont vos identités qui ont accès à ces données. C'est pourquoi la mission principale de notre solution SaaS est de s'assurer que les utilisateurs ont le bon accès aux bonnes choses au bon moment. Tout accès supplémentaire au-delà de cela vous expose à des vulnérabilités de sécurité. La solution Netwrix centralise la gestion de toutes les identités et des droits d'accès pour garantir que les utilisateurs disposent de l'accès correct conformément aux politiques et réglementations. Elle le fait en construisant un répertoire d'identités humaines et non humaines provenant de différentes sources pour devenir une source unique de vérité pour des informations fiables sur votre environnement d'identité.

Netwrix met également l'accent sur l'automatisation. La solution IGA de Netwrix déprovisionne automatiquement l'accès lorsqu'il n'est plus nécessaire, minimisant ainsi le risque de comptes orphelins qui peuvent être exploités par des attaquants. Les utilisateurs et les gestionnaires peuvent demander l'accès via une interface en libre-service qui achemine les demandes aux propriétaires concernés pour approbation.

Cette solution offre également une attestation automatisée et des rapports de conformité faciles à créer qui peuvent être rapidement présentés aux auditeurs pour prouver la conformité. Pour d'autres besoins en matière de reporting, Netwrix IGA propose un ensemble étendu de rapports personnalisables pour la transparence et l'auditabilité.

L'intelligence intégrée de Netrix IGA vous permet d'analyser les droits d'accès existants pour identifier rapidement les écarts entre vos attentes et la réalité. Cette capacité renforce la capacité de votre organisation à maintenir la conformité et la sécurité. L'intelligence intégrée est l'une des raisons pour lesquelles Netwrix est considéré comme l'une des solutions IGA modernes de premier plan disponibles aujourd'hui.

Tendances futures des outils IGA

La cybersécurité est une cible mouvante, ce qui signifie que les outils IGA doivent s'adapter pour relever les défis émergents et tirer parti des nouvelles technologies. À l'avenir, plusieurs tendances clés façonnent l'avenir des solutions IGA :

- Intégration de l'IA et de l'apprentissage automatique: Les outils d'IGA intègrent de plus en plus des capacités avancées d'IA et de ML pour améliorer leur efficacité. L'analyse prédictive permet une analyse des risques et une détection des anomalies plus sophistiquées qui n'étaient jamais possibles auparavant. Cela se traduit par une approche plus proactive et intelligente de la gouvernance des identités.

- Capacités d'automatisation améliorées et d'auto-service: Les portails d'auto-service deviennent plus intuitifs afin que les utilisateurs puissent gérer leurs propres demandes d'accès, réinitialisations de mot de passe et mises à jour de profil avec une intervention minimale de la part de l'IT.

- Évolution des solutions IGA basées sur le cloud : Alors que les solutions IGA basées sur le cloud ont déjà beaucoup évolué, les avancées vont continuer pour leur permettre de s'intégrer avec des environnements multi-cloud et hybrides.

- Accent accru sur les modèles de sécurité Zero Trust : La transition continue vers la sécurité zero trust permettra aux organisations de faire respecter le principe du moindre privilège plus efficacement et d'adapter les droits d'accès de manière dynamique en fonction des contextes utilisateurs changeants et des niveaux de risque.

Conclusion

Bien qu'il soit difficile de prédire l'avenir, nous pouvons affirmer une chose avec certitude. Les réseaux vont devenir plus complexes en raison des architectures hybrides et des chaînes d'approvisionnement intégrées. À mesure que les organisations adoptent de plus en plus de services cloud et de systèmes interconnectés, le besoin de solutions avancées d'IGA va augmenter.

Les menaces contre lesquelles votre entreprise doit se protéger sont nombreuses. Il y a aussi de nombreuses raisons pour lesquelles vous avez besoin d'une solution de gouvernance et d'administration des identités.

- Sécurité renforcée et confiance accrue

- Conformité assurée avec les réglementations gouvernementales

- Économies de coûts et efficacité opérationnelle

- Réduction du risque de data breaches et de rançongiciels

La protection des réseaux complexes d'aujourd'hui nécessite une sécurité informatique moderne, et cela inclut des stratégies autour de la gestion du cycle de vie et de la gouvernance des identités. La bonne solution IGA améliore la visibilité, réduit l'exposition aux risques et évolue au même rythme que votre organisation pour garantir la protection et la conformité. Découvrez comment une stratégie IGA efficace peut favoriser la confiance et la confiance à travers votre paysage numérique.

FAQ

Qu'est-ce que la gouvernance et l'administration des identités ?

La gouvernance et l'administration des identités (IGA) est un cadre de sécurité qui gère qui a accès à quelles données et systèmes au sein de votre organisation. Les outils IGA automatisent la provision des utilisateurs, appliquent les politiques d'accès et surveillent en continu les permissions pour s'assurer que les personnes disposent de l'accès minimal nécessaire pour effectuer leur travail efficacement. C’est votre système de contrôle de sécurité numérique, vérifiant constamment que les bonnes personnes ont le bon accès au bon moment.

Contrairement à la gestion traditionnelle des identités et des accès, l'IGA va au-delà de la simple authentification. Elle régit activement l'ensemble du cycle de vie des identités des utilisateurs et de leurs droits, de l'intégration aux changements de rôle jusqu'au départ. Cette approche proactive prévient les menaces internes et empêche les attaquants ayant compromis des identifiants légitimes de se déplacer latéralement dans vos systèmes. Data Security qui commence par l'identité – c'est la base de la cybersécurité moderne.

En quoi l'IGA diffère-t-elle de l'IAM ?

IGA et IAM travaillent ensemble mais servent à des fins différentes dans votre architecture de sécurité. IAM (Identity and Access Management) gère les bases : authentification, connexion unique et contrôles d'accès de base. IGA va plus loin en gouvernant continuellement ces identités tout au long de leur cycle de vie et en s'assurant que l'accès reste approprié au fil du temps.

La principale différence réside dans la gouvernance et la supervision. Alors que l'IAM demande « Cette personne peut-elle se connecter ? », l'IGA demande « Cette personne devrait-elle toujours avoir accès à ces données sensibles après que son rôle a changé il y a six mois ? » Les outils IGA fournissent la visibilité et le contrôle nécessaires pour mettre en œuvre le principe du moindre privilège à grande échelle, détectant automatiquement les permissions excessives et rationalisant les processus de certification d'accès. L'IAM gère le processus de connexion tandis que l'IGA assure que cette connexion mène à un accès approprié et bien gouverné.

Que fait un outil IGA ?

Les outils d'IGA automatisent le processus de gestion des identités des utilisateurs et de leurs droits d'accès dans l'ensemble de votre environnement informatique. Ces outils découvrent et cataloguent en continu les comptes utilisateurs, analysent leurs permissions et identifient les modèles d'accès risqués qui pourraient indiquer des menaces internes ou des informations d'identification compromises. Ils rationalisent la provision et la déprovision des utilisateurs, garantissant que les nouveaux employés obtiennent rapidement les bons accès tandis que les employés partis perdent immédiatement l'accès.

Les solutions modernes d'IGA telles que celles de Netwrix relient la sécurité des identités à la protection des données en cartographiant l'accès des utilisateurs aux informations sensibles. Elles automatisent les révisions d'accès, appliquent les politiques de séparation des fonctions et fournissent des pistes d'audit détaillées pour les rapports de conformité. Au lieu de s'appuyer sur des feuilles de calcul manuelles et des révisions d'accès trimestrielles, les outils IGA vous offrent une visibilité en temps réel sur qui peut accéder à vos données critiques et vous alertent lorsque quelque chose semble suspect. Une sécurité des identités pratique qui réduit à la fois les risques et la charge administrative.

Quels sont les principaux défis de la mise en œuvre de l'IGA ?

Le plus grand défi dans la mise en œuvre de l'IGA est souvent organisationnel, et non technique. De nombreuses organisations ont du mal à obtenir l'adhésion des unités commerciales qui considèrent la gouvernance des accès comme un obstacle plutôt que comme un facilitateur. Les gens s'inquiètent de perdre l'accès qu'ils pensent nécessaire, tandis que les équipes informatiques sont sous pression pour équilibrer la sécurité avec la productivité. La clé est de démontrer des victoires précoces en se concentrant d'abord sur les permissions excessives les plus évidentes et en montrant comment une gouvernance appropriée améliore réellement l'efficacité.

Les défis techniques d'intégration se concentrent généralement sur les systèmes hérités et les environnements hybrides. Les organisations ont souvent des données d'identité dispersées à travers plusieurs systèmes – Active Directory, des plateformes cloud comme Entra ID, et diverses applications métier. Une approche pragmatique commence par vos systèmes à haut risque et les données les plus critiques, puis élargit progressivement la couverture. Ne tentez pas de tout résoudre dès le premier jour. Déployez par phases, mesurez le succès et créez une dynamique à chaque étape importante.

Comment les outils de gouvernance des identités peuvent-ils s'intégrer avec Entra ID ?

Les outils modernes d'IGA s'intègrent avec Microsoft Entra ID via des API natives et des connecteurs, étendant les capacités d'identité intégrées d'Azure avec des fonctionnalités de gouvernance avancées. Alors que Entra ID gère l'authentification et la gestion des accès de base, les outils d'IGA fournissent la visibilité approfondie et la gouvernance automatisée nécessaires à la sécurité des entreprises. Ils récupèrent les données des utilisateurs, les adhésions aux groupes et les attributions de rôles à partir d'Entra ID tout en ajoutant des capacités d'application des politiques et d'analyse des risques.

L'intégration fonctionne en synchronisant les données d'identité entre votre plateforme IGA et Entra ID, permettant une visibilité centralisée à travers les environnements cloud et sur site. Des solutions IGA avancées peuvent déclencher des réponses automatisées dans Entra ID en fonction des violations de politique ou des indicateurs de risque détectés ailleurs dans votre environnement. Cela crée une posture de sécurité d'identité unifiée où Entra ID sert de fournisseur d'identité tandis que votre outil IGA assure que ces identités restent correctement régies tout au long de leur cycle de vie. Relier les points entre l'authentification et l'autorisation d'une manière qui évolue avec les besoins de votre entreprise.

Partager sur

En savoir plus

À propos de l'auteur

Craig Riddell

Field CISO NAM

Craig est un leader primé en sécurité de l'information spécialisé dans la gestion des identités et des accès. Dans son rôle de Field CISO NAM chez Netwrix, il met à profit sa vaste expertise dans la modernisation des solutions d'identité, y compris son expérience avec Privileged Access Management, le privilège zéro permanent et le modèle de sécurité Zero Trust. Avant de rejoindre Netwrix, Craig a occupé des postes de direction chez HP et Trend Micro. Il détient les certifications CISSP et Certified Ethical Hacker.

En savoir plus sur ce sujet

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Qu'est-ce que la gestion des documents électroniques ?

Expressions régulières pour débutants : Comment commencer à découvrir des données sensibles

Partage externe dans SharePoint : Conseils pour une mise en œuvre judicieuse