Comprendre NTLM et Kerberos : Principales différences et cas d'utilisation

Mar 26, 2025

Introduction à NTLM et Kerberos

Connecter toutes les ressources de votre entreprise dans un réseau pour le partage est précieux, mais vous avez besoin d'un moyen de vérifier que seuls les utilisateurs et appareils autorisés peuvent accéder à ces ressources. L'authentification remplit cette fonction en fournissant des méthodes permettant aux utilisateurs et aux appareils de prouver leur identité.

Dans les environnements Windows, deux principaux protocoles d'authentification sont utilisés : NTLM (New Technology LAN Manager) et Kerberos.

- NTLM est un protocole d'authentification plus ancien, basé sur le principe de défi-réponse, qui est encore présent dans les systèmes hérités et les scénarios de repli.

- Kerberos est un protocole d'authentification plus sûr et efficace qui utilise des tickets et le chiffrement pour vérifier les identités dans les environnements Active Directory (AD).

Dans cet article, nous discuterons de NTLM vs Kerberos et montrerons pourquoi il est important d'implémenter Kerberos si possible.

Demandez un essai gratuit de Netwrix Threat Manager

Qu'est-ce que NTLM ?

NTLM est un ensemble de protocoles de sécurité développés par Microsoft pour l'authentification des utilisateurs et la protection de l'intégrité et de la confidentialité des données. C'était le protocole d'authentification par défaut dans les anciennes versions de Windows mais est aujourd'hui limité à des scénarios restreints tels que les environnements de groupe de travail, les comptes locaux et les applications héritées.

L'authentification NTLM fonctionne selon un mécanisme de défi-réponse comme suit :

- Le client envoie une demande de connexion en utilisant un nom d'utilisateur et un mot de passe.

- Le serveur répond avec un défi (un nombre aléatoire de 16 octets).

- Le client chiffre le défi en utilisant le mot de passe haché de l'utilisateur comme clé de chiffrement et le renvoie au serveur.

- Le serveur vérifie la réponse par rapport aux informations d'identification stockées dans la base de données du Security Account Manager (SAM). Si la réponse est correcte, l'authentification est accordée.

Variantes : NTLMv1 contre NTLMv2

NTLM se décline en deux versions. NTLM v1 intègre un algorithme de hachage plus faible, ce qui le rend plus vulnérable aux violations de sécurité. Son système de défi-réponse plus simple le laisse ouvert aux pass-the-hash attacks et aux attaques par tables arc-en-ciel. Une autre faiblesse de ce protocole de 1993 est que le client ne peut pas vérifier l'identité du serveur, ce qui rend les attaques de type man-in-the-middle possibles.

NTLMv2 a été développé plus tard comme une amélioration de NTLMv1. Il propose un cryptage plus robuste (128 bits au lieu de 56 bits) et ajoute plusieurs améliorations de sécurité, y compris des défis de longueur variable et des horodatages côté client. Malgré ces améliorations, Microsoft s'éloigne complètement de NTLM et a annoncé en octobre 2023 des plans pour bientôt déprécier toutes les versions de NTLM, y compris NTLMv2.

Qu'est-ce que Kerberos ?

Kerberos est un protocole d'authentification réseau conçu pour fournir une sécurité renforcée pour les applications client-serveur grâce à la cryptographie à clé secrète. Au lieu d'envoyer les mots de passe des utilisateurs à travers le réseau, il utilise des tickets chiffrés avec des durées de vie limitées. Il fonctionne sur les contrôleurs de domaine et est le protocole d'authentification par défaut pour les domaines Windows depuis Windows 2000. À noter, le protocole porte le nom de Cerbère, le chien gardien à trois têtes d'Hadès dans la mythologie grecque, reflétant son rôle dans la fourniture d'une sécurité robuste.

Kerberos fonctionne sur le principe du « Single Sign-On » (SSO), en utilisant un système de billetterie pour authentifier les utilisateurs et leur permettre d'accéder aux ressources sans envoyer à plusieurs reprises les mots de passe sur le réseau. Une fois authentifié, un utilisateur doit présenter son billet attribué chaque fois qu'il souhaite accéder à une ressource. Voici le processus d'authentification.

- Lorsqu'un utilisateur se connecte, le client envoie une demande de service d'authentification (AS-REQ) au Centre de distribution de clés (KDC), qui est hébergé sur un contrôleur de domaine (DC).

- Le KDC vérifie l'identité de l'utilisateur et répond avec une réponse du service d'authentification (AS-REP) qui contient un Ticket Granting Ticket (TGT) chiffré.

- Le TGT est chiffré en utilisant la clé secrète du KDC et est valide pour une durée limitée (typiquement 10 heures).

- Lorsque le client a besoin d'accéder à un service, il demande un ticket de service auprès du Ticket Granting Service (TGS) en utilisant le TGT.

- Le TGS émet un ticket pour le service spécifique, chiffré avec la clé secrète du service.

- Le client présente ce ticket au service pour s'authentifier et obtenir l'accès

Comme vous pouvez le voir, le Key Distribution Center (KDC) est une partie essentielle du fonctionnement de l'authentification Kerberos. Considérez le KDC comme un point de contrôle de sécurité qui confirme d'abord votre identité, puis vous donne les laissez-passer spécifiques dont vous avez besoin pour accéder à différentes ressources.

Principales différences entre NTLM et Kerberos

Bien que NTLM et Kerberos soient tous deux des protocoles d'authentification, ils possèdent des mécanismes et des fonctionnalités de sécurité très différents qui influencent leur sécurité et leur performance. Examinons certaines des façons dont ils diffèrent l'un de l'autre.

Mécanismes d'authentification

NTLM utilise un système de défi-réponse pour vérifier l'identité de l'utilisateur chaque fois qu'ils accèdent à une ressource réseau. Kerberos, en revanche, fonctionne avec des billets. Après s'être connecté une fois, les utilisateurs reçoivent un Ticket Granting Ticket (TGT). Lorsqu'ils ont besoin d'accéder à quelque chose, ils présentent ce TGT pour obtenir un ticket de service. Ensuite, ils utilisent le ticket de service pour accéder aux ressources réseau sans jamais envoyer leur mot de passe.

Fonctionnalités de sécurité

NTLM utilise les algorithmes de hachage MD4 ou MD5 pour stocker le hachage du mot de passe et ne prend pas en charge l'authentification mutuelle car seul le client s'authentifie auprès du serveur. L'absence de fonctionnalités de sécurité telles que celles-ci rend NTLM vulnérable à de multiples types d'attaques. Kerberos offre une sécurité bien plus renforcée grâce à :

- Chiffrement AES pour une meilleure protection

- Authentification mutuelle où le client et le serveur se vérifient mutuellement

- Utilisation de sel dans les mots de passe pour résister aux tentatives de craquage

- Jetons d'authentification à durée limitée qui empêchent les attaques par rejeu

- Protection contre les attaques pass-the-hash puisque les mots de passe ne circulent jamais sur le réseau

Performance et efficacité

Bien qu'il présente de nombreuses faiblesses de sécurité, NTLM nécessite moins de ressources que Kerberos. Il est généralement plus rapide pour l'authentification initiale et est habituellement plus efficace dans les petits environnements réseau simples. Bien qu'il nécessite plus de ressources, Kerberos est beaucoup mieux adapté pour les grands environnements complexes car il permet de gagner un temps considérable avec les authentifications ultérieures en utilisant des tickets mis en cache.

Prise en charge de la délégation et de l'usurpation d'identité

NTLM prend uniquement en charge l'usurpation d'identité, ce qui permet à un processus serveur d'adopter temporairement le contexte de sécurité d'un client sur le système local. Kerberos prend en charge à la fois l'usurpation d'identité et la délégation d'authentification. La délégation permet aux services d'accéder à d'autres services au nom des utilisateurs du domaine.

Compatibilité et mise en œuvre dans les environnements Windows

Sachez que Kerberos est le protocole d'authentification par défaut dans les domaines modernes de Active Directory de Windows. Microsoft a l'intention de le faire remplacer entièrement NTLM, qui aujourd'hui est limité aux cas où Kerberos n'est pas disponible.

Implications de sécurité

Vulnérabilités de NTLM

Plongeons un peu plus dans les vulnérabilités de NTLM et pourquoi son utilisation devrait être fortement limitée.

- NTLM est vulnérable aux attaques pass-the-hash où les attaquants peuvent utiliser les empreintes de mot de passe capturées pour s'authentifier sans connaître le mot de passe réel.

- NTLM, en particulier NTLMv1, utilise l'algorithme de hachage MD4, qui est considéré comme faible et vulnérable aux attaques par tables arc-en-ciel. Cette faiblesse facilite la tâche des attaquants pour craquer les hachages de mots de passe et obtenir un accès non autorisé.

- Le processus de défi-réponse NTLM est prévisible, ce qui le rend vulnérable aux attaques par rejeu si des mesures de sécurité supplémentaires telles que la signature ou le chiffrement ne sont pas mises en œuvre.

Pourquoi Kerberos est plus sécurisé

Kerberos est un protocole d'authentification plus moderne avec des fonctionnalités de sécurité améliorées qui pallient les lacunes de son prédécesseur. Certaines de ses fonctionnalités comprennent ce qui suit :

- L'authentification basée sur des tickets, qui élimine le besoin de transmettre des mots de passe à travers le réseau, réduisant ainsi le risque d'interception de mots de passe.

- Un chiffrement avancé tel que le chiffrement AES qui renforce la résilience globale face aux tentatives d'accès non autorisées telles que les attaques par force brute

- Support de l'authentification multi-facteurs (MFA) qui permet à Kerberos l'utilisation de facteurs d'authentification supplémentaires comme les cartes à puce ou la biométrie, ajoutant une couche de sécurité supplémentaire au-delà des simples mots de passe

Ci-dessous se trouve un tableau qui résume les différences entre NTLM et Kerberos.

Fonctionnalités | NTLM | Kerberos |

|---|---|---|

|

Mécanisme d'authentification |

Mécanisme de défi-réponse |

Mécanisme basé sur des tickets |

|

Authentification mutuelle |

Non pris en charge |

Pris en charge (le client et le serveur s'authentifient mutuellement) |

|

Support de délégation |

Non pris en charge |

Prend en charge la délégation |

|

Authentification unique (SSO) |

Non pris en charge |

Entièrement pris en charge |

|

Algorithmes de chiffrement |

MD4 (NTLMv1), HMAC-MD5 (NTLMv2) |

AES (Advanced Encryption Standard) |

|

Cas d'utilisation principal |

Authentification locale, systèmes hérités, environnements de groupe de travail |

Authentification de domaine dans les environnements Active Directory |

Quand utiliser NTLM par rapport à Kerberos

Bien que Kerberos soit la méthode d'authentification préférée, certains scénarios nécessitent encore NTLM. Par exemple, si un serveur perd la connexion aux contrôleurs de domaine, l'authentification de connexion locale devient nécessaire. Les environnements de petit bureau ou de bureau à domicile sans contrôleurs de domaine centralisés dépendent également de NTLM pour la sécurité de base des comptes sur les machines autonomes. De nombreuses applications héritées dépendent encore de l'authentification NTLM. Considérez NTLM comme l'option de repli pour des circonstances exceptionnelles. Si vous travaillez dans un environnement Windows Active Directory, vous devriez éviter d'utiliser NTLM lorsque c'est possible et privilégier l'authentification Kerberos pour améliorer la sécurité, prendre en charge la délégation et permettre une authentification transparente à travers les services.

Identifier quel protocole est utilisé

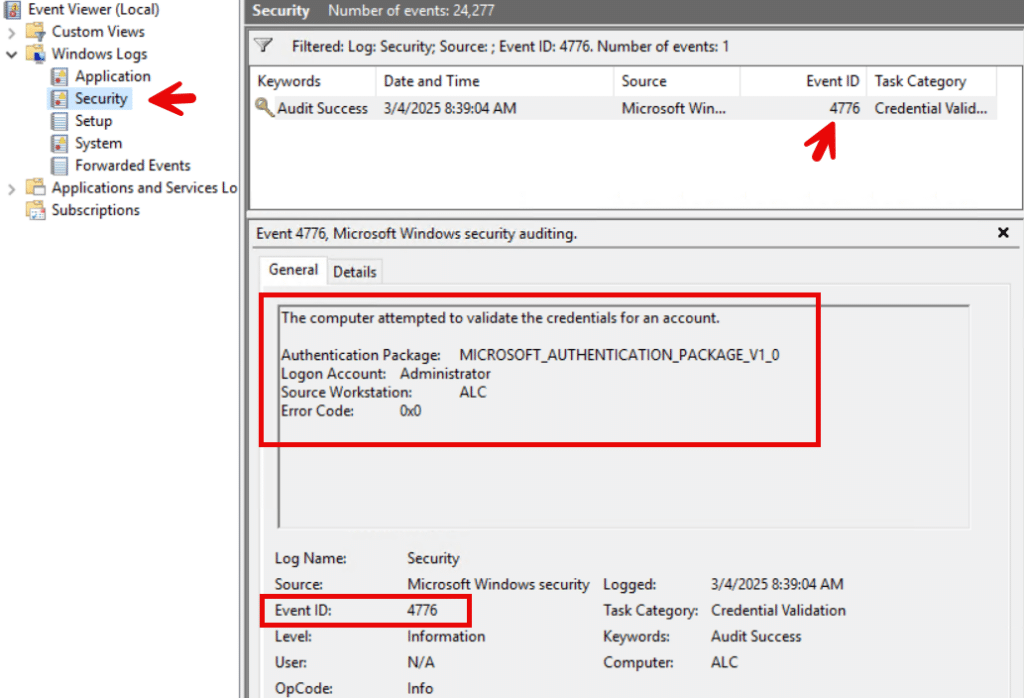

L'Observateur d'événements Windows est un outil privilégié pour enquêter sur les activités d'authentification sur des serveurs individuels ou des environnements de domaine. Pour déterminer le type d'authentification, consultez le journal des événements de Sécurité. Chaque événement possède un identifiant unique. Par exemple, l'identifiant d'événement 4776 indique une authentification NTLM. Cette entrée du journal des événements fournit des détails sur la tentative d'authentification, tels que le compte utilisé et la source d'authentification. La capture d'écran ci-dessous montre l'identifiant d'événement 4776 d'une authentification NTLM pour le compte Administrateur local d'une machine autonome.

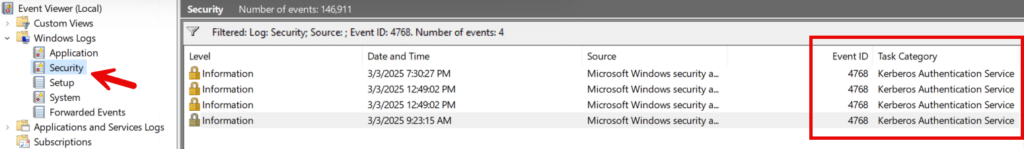

Sur un contrôleur de domaine, vous pouvez rechercher l'ID d'événement 4768 qui indique Kerberos comme illustré sur la capture d'écran ci-dessous pour un contrôleur de domaine.

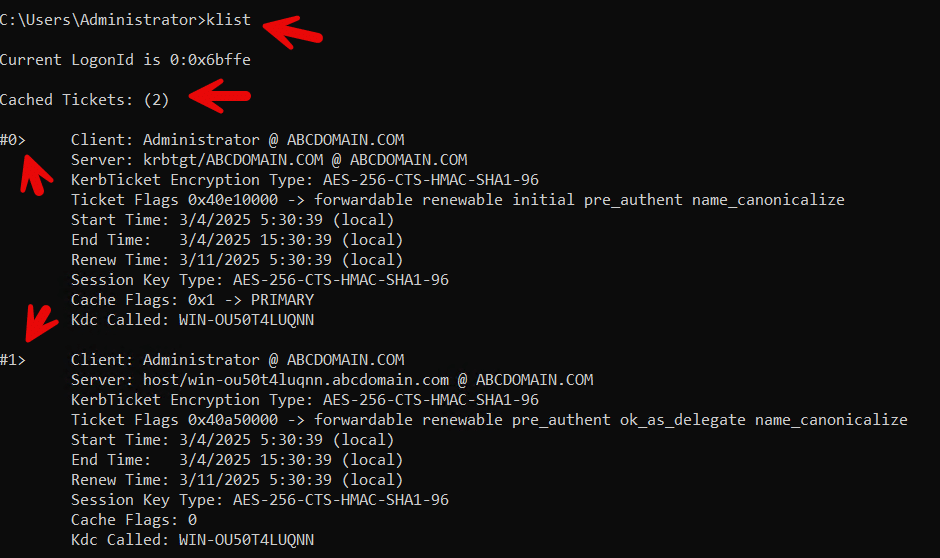

Vous pouvez également ouvrir une invite de commande et taper « klist », ce qui montrera si des tickets Kerberos sont présents. Si c'est le cas, alors vous savez que Kerberos est utilisé comme indiqué ci-dessous.

Vous pouvez également utiliser des outils d'analyse de paquets comme Wireshark pour capturer et analyser le trafic réseau. Le trafic Kerberos utilisera le port 88, tandis que NTLM utilise typiquement les ports NetBIOS.

Transition de NTLM à Kerberos

Désactiver NTLM sur vos machines Windows garantira une meilleure sécurité, mais vous ne devriez prendre cette mesure que si vous êtes totalement sûr que cela ne perturbera pas vos opérations. Utilisez l'Event Viewer comme décrit dans la section précédente pour confirmer comment NTLM est utilisé. Si vous êtes certain de ne pas en avoir besoin sur au moins certaines machines, vous pouvez commencer le processus de désactivation.

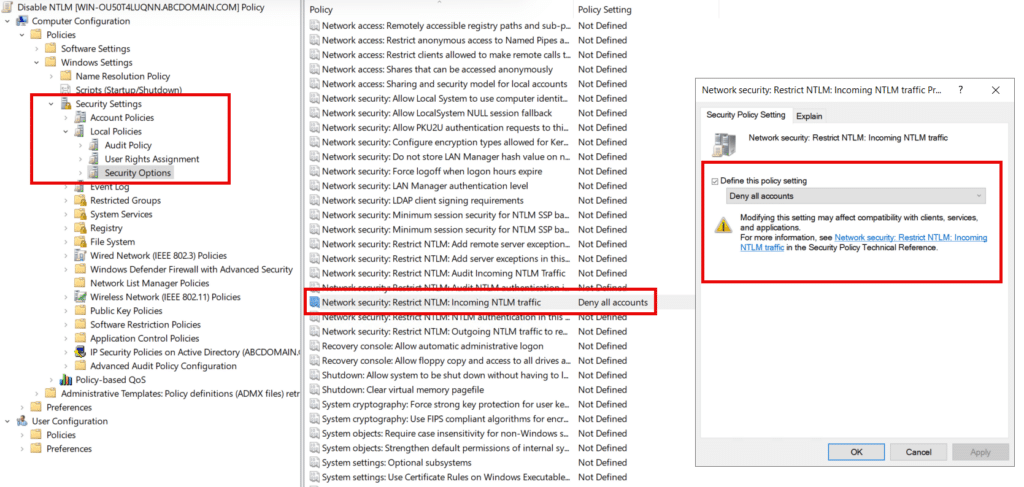

Ouvrez la console Group Policy Management et naviguez jusqu'à : Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégies locales > Options de sécurité. Modifiez ensuite les stratégies suivantes :

- Sécurité du réseau : Restreindre NTLM : Trafic NTLM entrant > Réglez sur Refuser tous les comptes comme indiqué dans la capture d'écran ci-dessous.

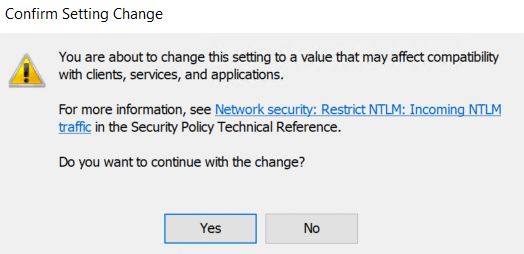

Parce que c'est une étape importante, Windows vous demandera de confirmer votre intention comme indiqué dans la fenêtre popup ci-dessous :

Vous devez également configurer deux autres politiques.

- Sécurité du réseau : Restreindre NTLM : Authentification NTLM dans ce domaine > Réglez sur Refuser tous les comptes.

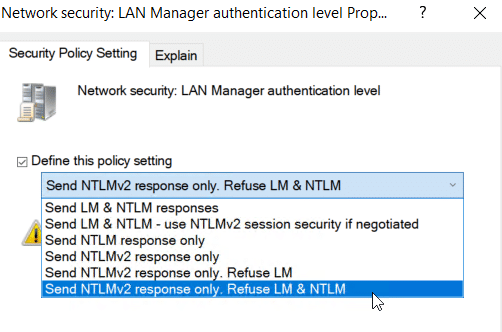

- Sécurité du réseau : niveau d'authentification LAN Manager > Réglez pour envoyer la réponse NTLMv2 uniquement. Refuser LM et NTLM comme indiqué dans la capture d'écran ci-dessous :

Assurez-vous de déployer les politiques dans un environnement de test ou non productif initialement et de tester rigoureusement. Ne déployez pas la politique sur tous les ordinateurs en même temps. Échelonnez le déploiement progressivement pour garantir qu'il n'y ait pas d'interruptions dans vos opérations. Assurez-vous de surveiller vos journaux d'événements.

Aborder les défis communs de la migration

Vous pourriez avoir certaines applications héritées qui ne prennent pas en charge Kerberos. Faites des recherches pour voir s'il existe des mises à jour permettant la compatibilité avec Kerberos. Si une application doit utiliser NTLM, limitez son accès NTLM à des comptes ou des hôtes spécifiques.

Notez que l'authentification Kerberos nécessite une résolution DNS précise et une synchronisation temporelle synchronisée à travers le réseau. Assurez-vous que tous les contrôleurs de domaine, clients et services sont configurés avec les paramètres DNS appropriés et la synchronisation temporelle NTP. Vous devrez peut-être aussi éduquer les utilisateurs sur les changements dans les processus d'authentification, en particulier en ce qui concerne les fonctionnalités de Single Sign-On (SSO).

Meilleures pratiques pour sécuriser les protocoles d'authentification

- Restreindre l'utilisation de NTLM aux nécessités absolues

- Continuez à surveiller les journaux pour détecter des modèles d'authentification inhabituels ou des tentatives de connexion échouées et utilisez des outils comme Windows Event Viewer pour suivre les ID d'événements liés à l'authentification

- Appliquez régulièrement des correctifs de sécurité et des mises à jour à tous les systèmes impliqués dans le processus d'authentification pour atténuer les vulnérabilités.

- Effectuez des évaluations de sécurité pour vérifier les politiques d'application de Kerberos et détecter l'utilisation non approuvée de NTLM.

- Strengthen account security by implementing complex password policies and complementing them with multi-factor authentication.

- Auditez régulièrement les noms de principaux de service (SPNs)

Cas d'utilisation réels et exemples

Alors que les entreprises continuent de s'étendre et de croître en complexité, Kerberos est conçu pour évoluer à leurs côtés. Les utilisateurs bénéficient de l'authentification unique (SSO), permettant l'accès à plusieurs services après une seule authentification. Le protocole fournit une authentification mutuelle où le client et le serveur vérifient l'identité de l'autre, et il utilise un système basé sur des tickets qui empêche la transmission directe des identifiants. Cette approche non seulement renforce la sécurité, mais soutient également la délégation de service, permettant aux applications multi-niveaux complexes d'accéder de manière sécurisée aux ressources au nom des utilisateurs.

Kerberos et environnements hybrides

Microsoft a reconnu la tendance croissante de l'architecture réseau hybride et adapte Kerberos pour soutenir des environnements réseau plus flexibles et complexes qui s'étendent sur les infrastructures sur site et dans le cloud. Pour les organisations mettant en œuvre des solutions SSO basées sur le cloud, Kerberos peut être utilisé conjointement avec des protocoles d'authentification modernes pour fournir un accès transparent aux ressources sur site et dans le cloud. Un autre exemple est que Windows Hello pour les entreprises permet aux utilisateurs d'accéder aux ressources sur site en utilisant l'authentification Kerberos à partir de postes de travail joints au cloud, sans nécessiter une configuration d'appareil hybride.

Applications héritées

Il existe encore des applications héritées qui ont été développées avant que Kerberos ne soit largement adopté et qui nécessitent donc NTLM. Une considération pour celles-ci est de les exécuter sur des serveurs Windows 2003 ou 2008 qui ne prennent pas entièrement en charge l'authentification Kerberos moderne elles-mêmes. Quelques exemples d'applications héritées incluent :

- Certaines applications de planification des ressources d'entreprise (ERP) et de ressources humaines, surtout si elles ont été développées avant les années 2000

- Serveurs de fichiers basés sur Windows hérités et portails intranet qui fonctionnent sur des versions plus anciennes d'IIS ou SMB par défaut à NTLM.

- Les anciennes solutions de bureau à distance et VPN qui ne prennent pas en charge la délégation Kerberos

Conclusion

La sécurité doit être la principale considération lors de la sélection de solutions informatiques, et en ce qui concerne Kerberos contre NTLM, Kerberos est de toute évidence le meilleur choix. Cependant, comprendre les scénarios spécifiques où NTLM pourrait encore être nécessaire est crucial pour une gestion complète du réseau.

FAQ

Quelle est la différence entre NTLM et Kerberos ?

NTLM et Kerberos sont tous deux des protocoles d'authentification Windows, mais avec des différences significatives. NTLM utilise un mécanisme simple de défi-réponse où le client prouve son identité au serveur en utilisant des hachages de mot de passe. Il manque d'authentification mutuelle et est vulnérable à divers types d'attaques. En contraste, Kerberos est un système basé sur des billets plus sophistiqué qui permet une authentification mutuelle, utilise un cryptage AES fort, offre des capacités de connexion unique et empêche la transmission de mots de passe à travers le réseau. Bien que NTLM reste pris en charge pour les systèmes hérités, Kerberos est devenu le protocole d'authentification standard dans les domaines modernes de Windows Active Directory en raison de ses caractéristiques de sécurité supérieures et de sa performance.

Pourquoi Microsoft est-il passé de NTLM à Kerberos ?

Microsoft est passée de NTLM à Kerberos en raison du besoin d'une sécurité renforcée, d'une meilleure évolutivité et d'une efficacité accrue dans les environnements d'entreprise modernes. Le mécanisme de défi-réponse de NTLM le rendait vulnérable aux attaques telles que pass-the-hash et les attaques de relais, tandis que Kerberos a introduit un chiffrement plus robuste, une authentification mutuelle et une authentification basée sur des tickets, réduisant les risques de sécurité et améliorant les performances. Kerberos prend également en charge des fonctionnalités avancées telles que la délégation, la connexion unique (SSO) et l'intégration avec l'authentification multi-facteurs (MFA), qui manquent à NTLM. Cela rend Kerberos bien mieux adapté aux réseaux hybrides modernisés d'aujourd'hui.

Est-ce que NTLM est encore utilisé ?

Bien que l'utilisation de NTLM soit fortement déconseillée aujourd'hui, elle est requise pour un nombre limité de scénarios tels que :

- Environnements de groupe de travail Windows plus anciens

- Applications héritées qui ne prennent pas en charge Kerberos

- Authentification de la machine locale

- Authentification de secours pour lorsque l'authentification Kerberos échoue

- Machines autonomes

NTLM est-il utilisé pour l'authentification locale ?

NTLM reste le protocole d'authentification principal pour les connexions locales sur les machines Windows dans les scénarios suivants :

- Connexions sur la machine locale : Pour les systèmes Windows autonomes ou ceux dans des environnements de groupe de travail sans contrôleurs de domaine, NTLM reste le protocole d'authentification principal.

- Environnements de groupe de travail : Dans les petits réseaux ou bureaux à domicile où une structure de domaine n'est pas mise en place, NTLM facilite l'authentification pair à pair entre les machines.

- Scénarios de moindre privilège : Les organisations utilisent souvent des comptes locaux, authentifiés via NTLM, pour mettre en œuvre le principe du moindre privilège. Cette approche limite l'impact potentiel d'un compte compromis en restreignant ses droits d'accès uniquement à la machine locale.

Authentification de secours : Dans les environnements de domaine, NTLM sert de mécanisme de secours lorsque l'authentification Kerberos échoue, garantissant ainsi un accès continu aux ressources.

Partager sur

En savoir plus

À propos de l'auteur

Joe Dibley

Chercheur en sécurité

Chercheur en sécurité chez Netwrix et membre de l'équipe de recherche en sécurité de Netwrix. Joe est un expert en Active Directory, Windows et une grande variété de plateformes logicielles d'entreprise et de technologies, Joe étudie les nouveaux risques de sécurité, les techniques d'attaque complexes, ainsi que les atténuations et détections associées.

En savoir plus sur ce sujet

Dix commandes PowerShell les plus utiles pour Office 365

Comment copier une configuration en cours de Cisco vers la configuration de démarrage pour préserver les modifications de configuration

Comment déployer n'importe quel script avec MS Intune

RBAC contre ABAC : Lequel choisir ?

Introduction aux technologies des services Active Directory