Qu'est-ce que la conformité NIST SP 800-171 ? Un guide pour protéger vos données sensibles

Nov 20, 2023

La NIST SP 800-171 détaille les exigences que tous les entrepreneurs du Département de la Défense (DoD) sont tenus de suivre depuis des années. Les directives ont été mises à jour en 2020, et la Révision 3 a été publiée en mai 2023.

Netwrix est prêt à aider les organisations à atteindre, maintenir et prouver la conformité NIST 800-171. Ci-dessous, nous résumons ses exigences clés et partageons des recommandations pour commencer avec la réglementation.

Contenu connexe sélectionné :

Qu'est-ce que NIST 800-171 ?

NIST Special Publication 800-171 couvre la protection des informations non classifiées contrôlées (CUI) dans les systèmes et organisations non fédéraux. Il vise à aider les organisations qui fournissent des services aux agences fédérales ou d'État à garantir que les systèmes qui traitent ou stockent des CUI sont sécurisés et sous un contrôle strict.

Décret exécutif 13556 a établi un programme CUI à l'échelle du gouvernement afin de « standardiser la manière dont la branche exécutive gère les informations non classifiées qui nécessitent une protection. » L'Information non classifiée contrôlée est toute information créée par le gouvernement qui est non classifiée mais qui nécessite toujours une protection. Cela inclut les courriels, les fichiers électroniques, les plans, les dessins, les informations propriétaires d'entreprise ou de contractant (telles que les commandes et les contrats), et les archives physiques. Toutes les catégories d'informations sensibles protégées par le NIST 800-171 sont décrites dans le registre CUI.

Qui doit se conformer aux exigences de NIST SP 800-171 ?

La conformité NIST SP 800-171 est requise pour les organisations non fédérales qui traitent, stockent ou transmettent des informations confidentielles non classifiées (CUI). Des exemples peuvent inclure :

- Entreprises de défense

- Les organisations dont les contrats avec les agences fédérales impliquent la création, la manipulation ou le stockage de CUI

- Les institutions de santé qui collaborent avec le gouvernement américain, en particulier celles qui servent les vétérans par l'intermédiaire du VA

- Les universités et établissements de recherche financés par des agences fédérales qui utilisent des CUI

- Les entreprises aérospatiales et d'aviation qui contractent avec la NASA ou d'autres organismes gouvernementaux

- Fabricants de produits à usage gouvernemental fédéral, tels que l'équipement militaire

- Les prestataires de services informatiques qui gèrent les systèmes informatiques gouvernementaux ou qui proposent des services cloud aux agences fédérales

- Les institutions financières gérant des données financières pour les agences gouvernementales ou fournissant des services financiers au gouvernement

- Les cabinets d'avocats travaillant sur des affaires gouvernementales ou des questions juridiques sensibles

- Les organisations qui font partie de la chaîne d'approvisionnement d'un entrepreneur gouvernemental et qui ont accès aux informations confidentielles non classifiées

Comment les organisations prouvent-elles la conformité ?

Alors que l'original NIST SP 800-171 permettait aux organisations de s'auto-évaluer quant à leur niveau de conformité, à partir de la Rev 2, elles doivent subir des évaluations par des évaluateurs certifiés pour déterminer leur niveau de conformité, basé sur la Cybersecurity Maturity Model Certification (CMMC).

CMMC est un cadre d'évaluation et un programme de certification qui détaille un ensemble de niveaux de maturité en cybersécurité. Dans le CMMC original, les niveaux varient du niveau 1 (Hygiène Cybernétique de Base) au niveau 5 (Avancé/Progressif) ; la version 2 va rationaliser le modèle en trois niveaux de cybersécurité et aligner les exigences de chaque niveau avec les normes de cybersécurité du NIST. Toute entreprise traitant des CUI doit être certifiée pour se conformer au niveau CMMC requis pour leurs contrats.

Contrôles NIST SP 800-171

La NIST SP 800-171 comprend 14 familles de contrôles qui fournissent des directives pour la protection des CUI. Voici ces familles de contrôles et des listes de vérification courtes pour vous aider à vous assurer que vous vous alignez aussi efficacement que possible avec les exigences de sécurité NIST les plus importantes

Contrôle d'accès

Cette famille est la plus grande dans NIST SP 800-171, avec 22 contrôles. Vous devez surveiller tous les événements d'accès dans l'environnement informatique et limiter l'accès aux systèmes et aux données.

La NIST SP 800-171 recommande de se concentrer sur les actions suivantes :

- Mettez en œuvre le principe du moindre privilège.

- Contrôlez le flux des informations confidentielles non classifiées au sein de l'organisation et chiffrez-les sur les appareils mobiles.

- Surveillez et contrôlez l'accès à distance.

- Contrôlez et restreignez l'utilisation des appareils mobiles.

- Séparez les fonctions des individus pour aider à prévenir les activités aberrantes.

- Autorisez et protégez l'accès sans fil en utilisant le chiffrement et l'authentification.

Sensibilisation et formation

Cet ensemble de contrôles vous oblige à vous assurer que les responsables, les administrateurs système et les autres utilisateurs sont conscients des risques de sécurité associés à leurs activités. Ils doivent être familiarisés avec les politiques de sécurité de l'organisation et les pratiques de base en matière de cybersécurité afin qu'ils puissent reconnaître et répondre aux menaces internes et externes.

La meilleure façon de garantir une prise de conscience adéquate est de fournir aux employés une formation en sécurité de manière régulière.

Audit et responsabilité

Cette famille comprend 9 contrôles et vous oblige à conserver les enregistrements d'audit pour les utiliser dans les enquêtes de sécurité et pour tenir les utilisateurs responsables de leurs actions. Les organisations doivent collecter et analyser les journaux d'audit pour détecter les activités non autorisées et y répondre rapidement.

Les étapes suivantes vous aideront à mettre en œuvre ces contrôles :

- Révisez et mettez à jour les événements audités.

- Rapport sur les échecs dans le processus d'audit.

- Générez des rapports pour soutenir l'analyse à la demande et fournir des preuves de conformité.

- Protégez les systèmes d'audit contre l'accès non autorisé.

Gestion de la configuration

Cette famille comprend également 9 contrôles. Vous devez établir et maintenir des configurations de base, ce qui implique de contrôler et de surveiller les logiciels installés par les utilisateurs et tous les changements effectués aux systèmes organisationnels.

Vous devrez vous concentrer sur les activités suivantes :

- Documentez tous les événements où l'accès a été restreint en raison de modifications apportées aux systèmes informatiques.

- Appliquez le principe de la moindre fonctionnalité en configurant les systèmes pour qu'ils fournissent uniquement les capacités essentielles.

- Restreindre, désactiver ou empêcher l'utilisation de programmes, fonctions, protocoles et services non essentiels.

- Mettez sur liste noire les logiciels non autorisés.

Identification et authentification

Cette famille comprend 11 contrôles conçus pour prévenir l'accès non autorisé aux systèmes critiques et atténuer le risque de perte de données. Vous devez être en mesure de vérifier les identités des utilisateurs, des processus et des appareils dans votre réseau.

Assurez-vous de suivre ces meilleures pratiques :

- Utilisez l'authentification multifacteur (MFA) pour l'accès réseau et local.

- Désactivez les comptes utilisateurs qui ont été inactifs pendant une longue période.

- Créez une politique de password policy forte, qui implique de faire respecter un niveau minimal de complexité des mots de passe et de ne stocker que des mots de passe chiffrés.

Réponse aux incidents

Les organisations doivent disposer d'une stratégie de réponse aux incidents qui permet une réponse rapide à tout incident pouvant entraîner une fuite de données ou une interruption du système.

Les meilleures recommandations ici sont de :

- Mettez en œuvre des capacités pour détecter, analyser, répondre et rapporter les incidents de sécurité.

- Testez régulièrement votre plan de réponse aux incidents.

Maintenance

Une maintenance inappropriée du système peut entraîner la divulgation d'informations CUI, ce qui représente une menace pour la confidentialité de ces informations. Par conséquent, vous êtes tenu d'effectuer régulièrement la maintenance.

En particulier, assurez-vous de :

- Gardez un œil attentif sur les individus et les équipes qui effectuent des activités de maintenance.

- Assurez-vous que l'équipement retiré pour maintenance hors site ne contient pas de données sensibles.

- Assurez-vous que les supports contenant des programmes de diagnostic et de test sont exempts de code malveillant.

Protection des médias

Cette famille de contrôles vous oblige à assurer la sécurité des supports système contenant des informations confidentielles non classifiées (CUI), ce qui inclut à la fois les supports papier et numériques.

Vous devrez adopter plusieurs mesures :

- Contrôlez et limitez l'accès aux supports.

- Mettez en œuvre des mécanismes cryptographiques pour protéger les informations confidentielles non classifiées stockées sur des supports numériques.

- Avant de vous en débarrasser, assurez-vous que les supports système ne contiennent aucune CUI.

- Interdire l'utilisation de dispositifs de stockage portables lorsqu'ils n'ont pas de propriétaire identifiable.

Sécurité du personnel

Cette famille relativement restreinte de contrôles vous oblige à surveiller les activités des utilisateurs et à garantir que tous les systèmes contenant des informations confidentielles non classifiées (CUI) sont protégés pendant et après des actions du personnel, telles que les licenciements et les transferts de données.

Protection physique

La protection physique comprend la protection du matériel, des logiciels, des réseaux et des données contre les dommages ou pertes dus à des événements physiques.

NIST SP 800-171 exige des organisations qu'elles :

- Limitez l'accès physique aux systèmes et équipements aux utilisateurs autorisés.

- Maintenez des journaux d'audit d'accès physique.

- Contrôlez les dispositifs d'accès physique.

Évaluation des risques

Les organisations soumises à NIST SP 800-171 doivent évaluer régulièrement les risques potentiels pour leurs environnements informatiques. Elles doivent également rechercher les vulnérabilités dans les systèmes et applications critiques et les remédier conformément aux résultats de l'évaluation des risques.

Évaluation de la sécurité

Votre organisation doit surveiller et évaluer ses contrôles de sécurité pour déterminer s'ils sont suffisamment efficaces pour aider à sécuriser vos données. Vous devez :

- Ayez un plan qui décrit les limites du système, les relations entre les systèmes et les procédures pour mettre en œuvre les exigences de sécurité.

- Mettez à jour ce plan périodiquement.

- Mettez en œuvre un plan d'action pour réduire ou éliminer les vulnérabilités dans les systèmes critiques.

Protection des systèmes et des communications

Cette assez grande famille comprend 16 contrôles pour surveiller, contrôler et protéger les informations qui sont transmises ou reçues par les systèmes informatiques.

En particulier, vous devez :

- Empêchez le transfert non autorisé d'informations.

- Construisez des sous-réseaux pour les composants de système accessibles au public qui sont séparés des réseaux internes.

- Mettez en œuvre des mécanismes cryptographiques pour prévenir la divulgation non autorisée des informations confidentielles non classifiées.

- Refusez par défaut le trafic de communications réseau.

- Contrôlez et surveillez l'utilisation des technologies de code mobile et de VoIP.

Intégrité du système et de l'information

Ce groupe de contrôles nécessite que vous identifiiez et corrigiez rapidement les défauts du système, ainsi que protéger les actifs critiques contre les codes malveillants.

Cela inclut les tâches suivantes :

- Surveillez et répondez immédiatement aux alertes de sécurité qui pourraient indiquer une utilisation non autorisée des systèmes informatiques ou une autre menace cyber.

- Effectuez des analyses périodiques des systèmes informatiques et analysez les fichiers provenant de sources externes lorsqu'ils sont téléchargés, ouverts ou exécutés.

- Mettez à jour l'antivirus, l'anti-malware et les outils associés dès que de nouvelles versions sont disponibles.

Contenu connexe sélectionné :

Meilleures pratiques pour la conformité avec NIST SP 800-171

Les meilleures pratiques suivantes vous aideront à respecter la norme NIST SP 800-171:

- Comprenez les exigences: Prenez le temps d'étudier minutieusement la publication spéciale 800-171 du NIST, y compris ses exigences, contrôles et pratiques de sécurité recommandées.

- Classifiez vos données: Pour être conforme à la NIST SP 800-171, vous devez savoir quelles informations CUI votre organisation gère afin de pouvoir appliquer les contrôles de sécurité appropriés pour les protéger.

- Mettez en œuvre des contrôles d'accès stricts : Contrôlez l'accès aux informations confidentielles en utilisant des stratégies telles que l'authentification forte, des politiques de mots de passe efficaces, l'accès basé sur les rôles et des révisions régulières des accès.

- Fournissez régulièrement des formations en sécurité: Sensibilisez vos employés aux meilleures pratiques de cybersécurité et à l'importance de la conformité NIST. L'erreur humaine est une cause fréquente de violations de la sécurité, donc il est crucial de garder votre personnel informé et vigilant.

- Auditez l'activité: Mettez en place une surveillance continue pour détecter et répondre rapidement aux menaces de sécurité.

- Ayez un plan de réponse aux incidents: Élaborez un plan complet détaillant les étapes à suivre en cas de violation de la sécurité. Être préparé à répondre efficacement peut considérablement minimiser l'impact d'un incident de sécurité.

- Gérez les risques tiers: Si vous travaillez avec des fournisseurs tiers ou des prestataires de services, assurez-vous qu'ils respectent également les normes de conformité NIST. Évaluez leurs pratiques de sécurité et établissez des directives claires pour la protection des données dans vos contrats.

- Conservez des enregistrements: Maintenez des registres détaillés de vos efforts de conformité, évaluations et incidents de sécurité. La documentation ne permet pas seulement de démontrer la conformité mais aide également dans l'analyse post-incident et l'amélioration.

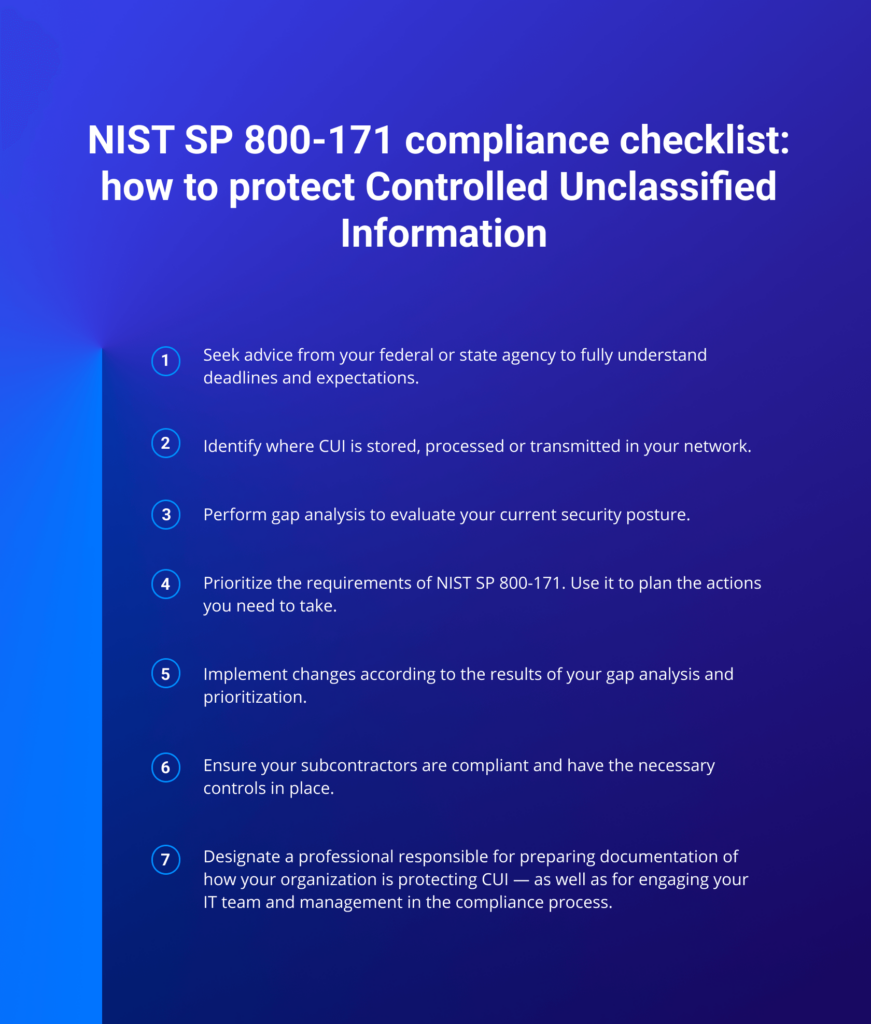

Liste de contrôle de conformité NIST SP 800-171

La liste de contrôle suivante vous aidera à garantir la conformité avec NIST 800-171 :

- Demandez conseil à votre agence fédérale ou d'État. Même si vous n'êtes pas un entrepreneur du DoD, si vous fournissez des services à d'autres agences gouvernementales fédérales, il y a de fortes chances que ces agences vous demandent de prouver votre conformité avec le NIST SP 800-171. Vous devez vous assurer que vous comprenez parfaitement ce que votre agence fédérale ou d'État attend de vous et leurs délais.

- Définissez le CUI tel qu'il s'applique à votre organisation. Identifiez où le CUI est stocké, traité ou transmis dans votre réseau.

- Réalisez une analyse des écarts. Évaluez votre posture de sécurité pour déterminer où vous êtes actuellement conforme et où vous avez besoin de travailler davantage.

- Priorisez et planifiez les actions que vous devez entreprendre.

- Mettez en œuvre les changements selon les résultats de votre analyse des écarts et de la priorisation.

- Assurez-vous que vos sous-traitants sont conformes à NIST SP 800-171.

- Désignez une personne qui sera responsable de la préparation de la documentation sur la manière dont votre organisation protège les CUI, ainsi que pour impliquer votre équipe informatique et la direction dans le processus de conformité. Il existe des consultants qui fournissent des services de conseil et d'évaluation pour vous aider avec la conformité NIST SP 800-171.

Annexe : Directives connexes

Comme nous l'avons vu, NIST 900-171 couvre la manière dont les sous-traitants non fédéraux doivent protéger les CUI. Voici deux publications connexes à connaître.

NIST SP 800-53

NIST 800-53 couvre la manière dont les agences fédérales doivent construire et gérer les systèmes de sécurité de l'information. C'est un supplément à la Federal Information Security Management Act (FISMA), qui s'applique à toutes les agences fédérales. Il ne fait qu'environ 125 pages et couvre principalement la protection des informations CUI transmises aux systèmes internes des organisations non fédérales. Par exemple, si vous êtes un entrepreneur pour une agence gouvernementale, vous serez guidé par NIST 800-171. Cependant, si vous êtes un travailleur fédéral, votre département doit se conformer au NIST 800-53.

NIST 800-53 comprend quatre contrôles de sécurité supplémentaires qui ne figurent pas dans NIST-800-171 :

- Planification de contingence — Couvre les actions pour se préparer à une attaque de cybersécurité, telles que la planification et le test des processus de sauvegarde et de récupération.

- Planification (spécifique à l'organisation) — Couvre la planification de la sécurité, y compris l'objectif de la politique, son champ d'application, les rôles et responsabilités

- Évaluation de la sécurité et autorisation — Couvre la réalisation d'évaluations de sécurité et l'autorisation d'accès aux données sensibles

- Acquisition de systèmes et services — Concerne l'acquisition, le développement et la gestion des systèmes et services tout au long de leur cycle de vie.

ISO 27001

ISO 27001 est une norme pour les systèmes de gestion de la sécurité de l'information conçue pour les organisations du monde entier. Elle est plus flexible que NIST SP 800-171, détaillant 114 contrôles plutôt que des exigences de sécurité spécifiques. ISO 27001 propose une option de certification formelle.

Bien que ces cadres aient des domaines de concentration différents, ils soulignent tous deux l'importance de :

- Réalisation d'évaluations des risques

- Établir des politiques et procédures de sécurité de l'information complètes

- Restreindre l'accès aux informations et aux systèmes d'information en fonction des rôles et responsabilités

- Former le personnel sur la manière de protéger la sécurité des informations

- Développement de procédures de réponse aux incidents

- Maintien de la documentation et des enregistrements liés à la sécurité de l'information

- Évaluer les pratiques de sécurité des partenaires de la chaîne d'approvisionnement et établir des exigences de sécurité dans les contrats

Voulez-vous en savoir plus sur la publication spéciale 800-171 du NIST ? Visitez la page officielle dans le Centre de ressources de sécurité informatique (CSRC) du NIST : https://csrc.nist.gov/publications/detail/sp/800-171/rev-1/final

Partager sur

En savoir plus

À propos de l'auteur

Craig Riddell

Field CISO NAM

Craig est un leader primé en sécurité de l'information spécialisé dans la gestion des identités et des accès. Dans son rôle de Field CISO NAM chez Netwrix, il met à profit sa vaste expertise dans la modernisation des solutions d'identité, y compris son expérience avec Privileged Access Management, le privilège zéro permanent et le modèle de sécurité Zero Trust. Avant de rejoindre Netwrix, Craig a occupé des postes de direction chez HP et Trend Micro. Il détient les certifications CISSP et Certified Ethical Hacker.

En savoir plus sur ce sujet

Marché des solutions de Privileged Access Management : guide 2026

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?