Identifiez et priorisez les risques de sécurité de l'information

Jan 4, 2018

Le risque de sécurité de l'information est la possibilité que des menaces exploitent des vulnérabilités et causent des pertes financières. Les organisations doivent évaluer les risques à la fois en termes de probabilité et d'impact, puis les prioriser en utilisant des méthodes qualitatives pour la simplicité ou des approches quantitatives pour la précision. Cette priorisation permet un investissement éclairé dans des contrôles qui atténuent les temps d'arrêt des systèmes, le vol de données, la fraude et les échecs de conformité.

Le risque de sécurité de l'information est la possibilité qu'une menace donnée exploite les vulnérabilités d'un ou plusieurs actifs et entraîne ainsi une perte financière pour l'organisation. Par exemple, si vos systèmes tombent en panne, combien d'argent votre entreprise perdra-t-elle à cause de l'arrêt ? La gravité d'un risque donné dépend des spécificités de votre organisation. Pour une introduction plus approfondie à l'évaluation des risques, veuillez vous référer à ces meilleures pratiques d'évaluation des risques. Dans cet article, nous explorerons deux approches pour prioriser les risques : une qualitative et une quantitative.

Parce que le risque en matière de sécurité de l'information est la probabilité de perte financière, quel que soit l'approche que vous choisissez, la première étape consiste à réfléchir à la manière dont votre organisation génère des revenus, comment les employés et les actifs influencent la rentabilité de l'entreprise, et quels risques pourraient entraîner des pertes monétaires importantes pour la société. Après cela, vous devriez réfléchir à la manière dont vous pourriez améliorer votre infrastructure informatique pour réduire les risques susceptibles d'entraîner les plus grandes pertes financières.

Voici certains des risques principaux en matière de sécurité de l'information que vous devriez prendre en compte :

- Les attaquants peuvent modifier des données électroniques ou les voler et les utiliser à mauvais escient, ou obtenir une utilisation illégale d'un ordinateur ou d'un système. Par exemple, si quelqu'un utilise avec succès des données frauduleuses pour acheter un produit dans votre boutique en ligne, votre entreprise perdra de l'argent. Par conséquent, vous devez mettre en place un processus ou une solution qui empêchera la fraude, ou du moins atténuera le risque de fraude.

- Problèmes juridiques. De nombreux types d'incidents peuvent entraîner des problèmes juridiques coûteux. Par exemple, si quelqu'un pirate votre système et vole des données de votre base de données, même si les informations qu'ils dérobent ne coûtent rien, votre organisation pourrait faire face à des répercussions légales pour ne pas avoir fourni une sécurité de base de données adéquate.database security. Cela est particulièrement vrai si vous êtes soumis à la réglementation HIPAA, PCI-DSS ou à d'autres réglementations de conformité.

- Vol de données ou dommages. Si vos secrets commerciaux sont volés, vous pourriez perdre des affaires au profit de vos concurrents.

- Lorsque les systèmes ne parviennent pas à remplir leurs fonctions principales, vos employés pourraient ne pas être en mesure de travailler et les clients pourraient ne pas être en mesure d'acheter des produits sur votre site Web.

Vous devez identifier puis prioriser les risques de sécurité de l'information afin de pouvoir allouer judicieusement des ressources pour améliorer la sécurité informatique. Vous pouvez choisir une approche qualitative ou quantitative :

- Les méthodes qualitatives évaluent le risque sur la base de catégories ou de niveaux non numériques (par exemple, faible, modéré et élevé). Les approches qualitatives sont généralement plus simples et plus faciles que les techniques quantitatives, surtout s’il s’agit de votre première évaluation des risques informatiques. C’est souvent la meilleure approche pour les petites et moyennes entreprises.

- Les techniques quantitatives consistent à attribuer des valeurs numériques à la probabilité du risque et aux pertes financières à l’aide d’une matrice. Les approches quantitatives nécessitent généralement plus de temps et d’argent à mettre en œuvre que les méthodes qualitatives, mais les résultats sont plus utiles pour des analyses coûts-bénéfices détaillées. Par conséquent, cette approche est souvent plus appropriée pour les grandes organisations.

Priorisation qualitative des risques

Une priorisation qualitative des risques commence par déterminer deux choses pour chaque risque :

- Combien d'argent votre entreprise perdra-t-elle si l'événement à risque se produit

- La probabilité que cet événement de risque se produise

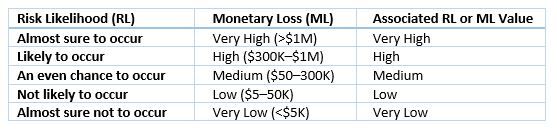

Utilisez un tableau comme celui ci-dessous pour attribuer une valeur de gravité à chacun de ces facteurs.

Utilisez ensuite les valeurs de ces deux facteurs pour prioriser les risques. Par exemple, si une panne du système entraînait des pertes financières Très Élevées et que la probabilité de panne est Élevée, alors ce risque a une priorité Sévère. Cependant, si une panne entraînait la perte d'une somme d'argent Faible et que la probabilité de panne est Élevée, alors ce risque a une priorité Modérée. Voici un exemple de tableau de priorisation des risques très simple :

Priorisation quantitative des risques

Les évaluations quantitatives évaluent les risques sur la base de chiffres, où les significations et la proportionnalité des valeurs sont maintenues par l'organisation. Ce type d'évaluation soutient le plus efficacement les analyses coûts-avantages. Les avantages des évaluations quantitatives peuvent, dans certains cas, être contrebalancés par les coûts du temps et de l'effort des experts, et le déploiement et l'utilisation possibles d'outils nécessaires pour réaliser de telles évaluations.

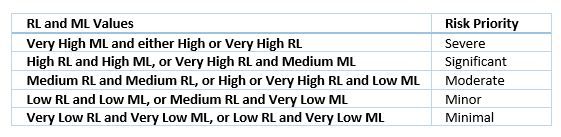

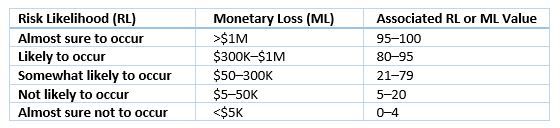

Encore une fois, vous commencez par évaluer la probabilité que l'événement à risque se produise et combien d'argent votre entreprise perdra si cela se produit. Ensuite, vous attribuez une valeur numérique à chacun de ces facteurs en utilisant un tableau comme celui-ci :

Multipliez les valeurs RL et ML ensemble et utilisez un tableau comme celui-ci pour calculer la priorité de chaque risque :

Utilisation de vos résultats de priorisation des risques

Une fois que vous avez identifié et priorisé vos risques, vous devez établir un plan de gestion des risques — et le faire approuver par la haute direction de votre entreprise afin de pouvoir obtenir un budget pour sa mise en œuvre. Le plan de gestion des risques détaillé fournit une justification commerciale pour le financement. Il ne suffit pas de dire « nos systèmes pourraient être piratés » ; vous devez montrer l'impact que ce risque aurait sur l'entreprise — quel est le problème commercial lorsque quelqu'un peut pirater vos systèmes et voler des secrets commerciaux ou des données clients ? Vous démontrez le retour sur investissement pour les mesures d'atténuation des risques telles que s'assurer que les systèmes sont à jour avec un logiciel antivirus approprié installé, ou la mise en œuvre d'un système de défense contre les intrusions (IDS) ou d'un système de prévention des intrusions (IPS).

Que vous optiez pour une approche qualitative ou quantitative de l'IT security risk assessment et de la priorisation, vous construisez la base de la sécurité informatique de votre organisation.

Regardez ce IT risk assessment webinar enregistré pour découvrir les meilleures pratiques pour établir un processus continu d'évaluation et d'atténuation des risques.

Partager sur

En savoir plus

À propos de l'auteur

Ilia Sotnikov

Vice-président de l'Expérience Utilisateur

Ilia Sotnikov est stratège en sécurité et vice-président de l'expérience utilisateur chez Netwrix. Il possède plus de 20 ans d'expérience dans la cybersécurité ainsi qu'une expérience en gestion informatique pendant son temps chez Netwrix, Quest Software et Dell. Dans son rôle actuel, Ilia est responsable de l'habilitation technique, de la conception UX et de la vision produit à travers tout le portefeuille de produits. Les principaux domaines d'expertise d'Ilia sont la sécurité des données et la gestion des risques. Il travaille en étroite collaboration avec des analystes de sociétés telles que Gartner, Forrester et KuppingerCole pour acquérir une compréhension plus approfondie des tendances du marché, des développements technologiques et des changements dans le paysage de la cybersécurité. De plus, Ilia contribue régulièrement au Forbes Tech Council où il partage ses connaissances et ses perspectives concernant les menaces cybernétiques et les meilleures pratiques de sécurité avec la communauté informatique et commerciale plus large.

En savoir plus sur ce sujet

Marché des solutions de Privileged Access Management : guide 2026

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?