Comment configurer un tunnel VPN Point-to-Site Azure

Nov 14, 2022

Ce post vous guide à travers les étapes de configuration d'une connexion VPN de point à site à partir d'un serveur Windows exécutant Netwrix Access Analyzer afin que vous puissiez découvrir et surveiller toutes vos bases de données SQL Azure.

Contexte

Lorsque vous hébergez des bases de données SQL dans le cloud Microsoft Azure, il se peut que vous ayez besoin d'accéder à ces bases de données depuis des réseaux externes. Il existe deux manières de configurer la connectivité :

- Point de terminaison public— Un point de terminaison public peut être défini pour chaque base de données Azure SQL permettant l'accès par des applications externes. Pour des raisons de sécurité, cela nécessite de mettre en liste blanche les adresses IP (adresses clients) du pool d'adresses réseau externe qui nécessite un accès à la base de données.

- Réseau Privé Virtuel (VPN)— Alternativement, vous pouvez établir une connexion VPN entre le réseau externe ou l'application et l'environnement Azure hébergeant les bases de données Azure SQL. Cette option ne nécessite pas de définir des points de terminaison publics pour les bases de données Azure SQL. La connexion VPN peut être soit de site à site soit de point à site :

- Une connexion VPN site-to-site permet aux applications fonctionnant sur un réseau externe entier d'accéder de manière transparente aux bases de données Azure SQL.

- Une connexion VPN de type point-to-site est spécifique à un ordinateur client individuel qui se trouve à l'extérieur d'Azure. C'est l'option abordée dans cet article de blog.

Configuration du VPN Azure Point-to-Site

Étape 1. Créez un certificat racine.

Un certificat client est requis pour l'authentification lors de l'utilisation de l'authentification par certificat Azure, donc la première étape consiste à créer et exporter un certificat racine auto-signé. Exécutez le script PowerShell ci-dessous sur un ordinateur fonctionnant sous Windows 10 ou Windows Server 2016. (Alternativement, si vous avez le SDK Windows 10 installé, vous pouvez utiliser l'utilitaire makecert pour créer un certificat auto-signé.)

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature `

-Subject “CN=AzureRootCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:CurrentUserMy” -KeyUsageProperty Sign -KeyUsage CertSign

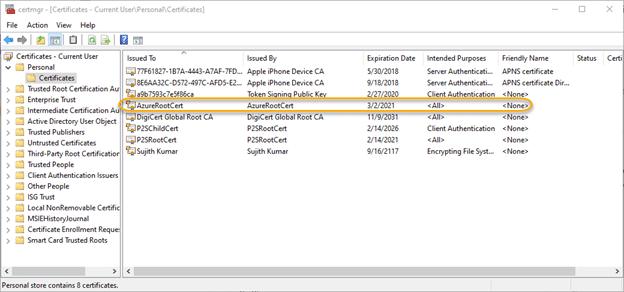

Ce script crée un certificat racine appelé AzureRootCert dans Certificates-Current userPersonalCertificate. Il peut être visualisé à l'aide de l'outil Gestionnaire de certificats (certmgr.exe) :

Étape 2. Créez un certificat client.

Créez un certificat client en utilisant le script PowerShell ci-dessous. Le script générera une clé qui sera valide pour 6 ans à partir de la date de création ; ajustez le nombre en fonction de vos besoins.

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature `

-Subject “CN=AzureChildCert” -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation “Cert:CurrentUserMy” `

-NotAfter (Get-Date).AddYears(6)`

-Signer $cert -TextExtension @(“2.5.29.37={text}1.3.6.1.5.5.7.3.2”)

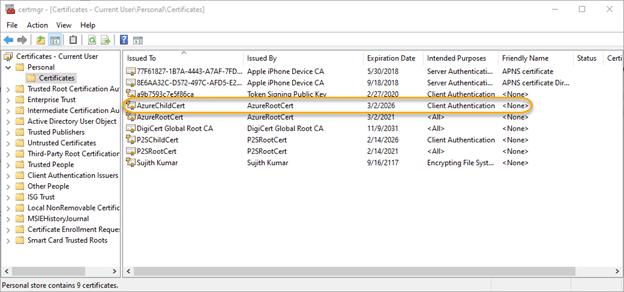

Cela crée un certificat client appelé AzureChildCert dans ‘Certificates-Current userPersonalCertificate’. Il peut également être consulté à l'aide de l'outil Certificate Manager Tool:

Étape 3. Exportez la partie de la clé publique du certificat racine.

Ensuite, nous devons exporter la partie de la clé publique du certificat racine créé à l'étape 1.

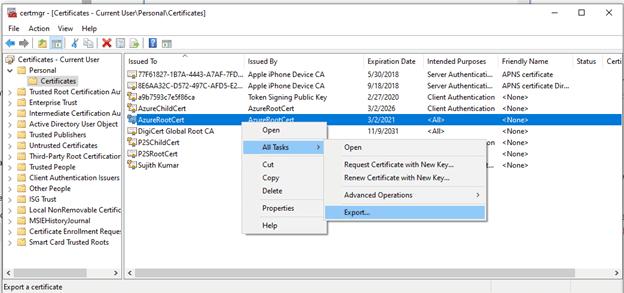

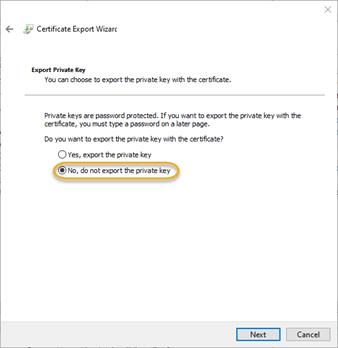

3.1. Pour commencer, lancez l'Assistant Exportation de certificat comme indiqué ci-dessous :

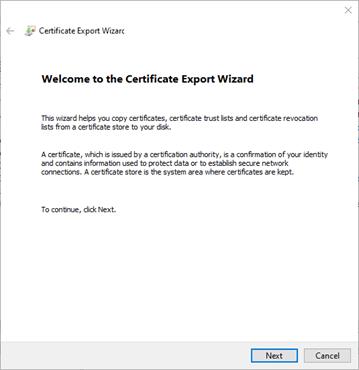

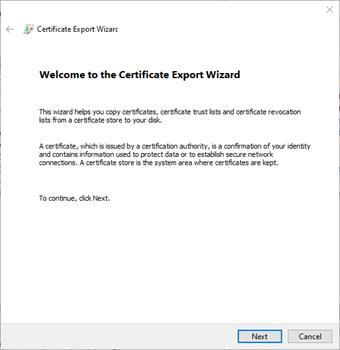

3.2. Sur l'écran de bienvenue de l'assistant d'exportation de certificat, cliquez sur Suivant pour continuer.

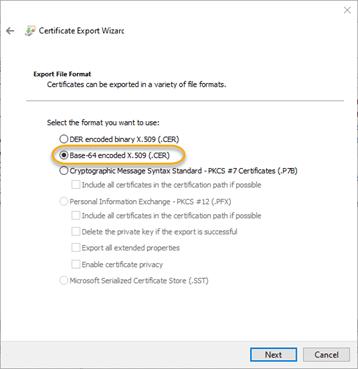

3.3. Sur l'écran « Exporter la clé privée », choisissez l'option par défaut « Non, ne pas exporter la clé privée » et cliquez sur Suivant.

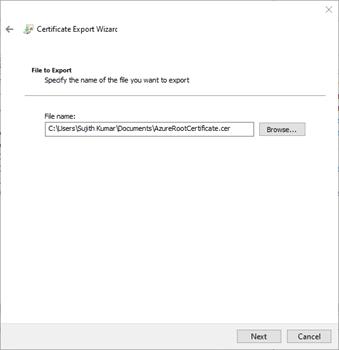

3.4. Sur l'écran « Format de fichier d'exportation », choisissez l'option Base-64 encoded X.509 (.CER) et cliquez sur Suivant.

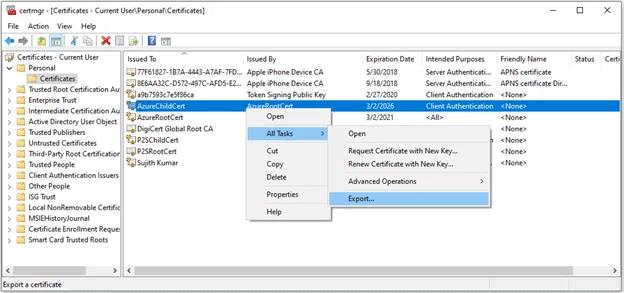

3.5. Sur l'écran « Fichier à exporter », naviguez jusqu'à l'emplacement où vous souhaitez enregistrer le certificat, spécifiez le nom du certificat et cliquez sur Suivant.

3.6. Sur l'écran suivant, cliquez sur Finish pour exporter le certificat. Les informations de ce fichier seront nécessaires dans les étapes suivantes pour la configuration du VPN Azure.

Étape 4. Exportez le certificat client (facultatif).

Cette étape est requise uniquement si vous devez configurer une connexion VPN vers Azure à partir de serveurs autres que celui qui a été utilisé pour créer les certificats.

4.1. Lancez l'assistant d'exportation de certificat comme indiqué ci-dessous :

4.2. Sur l'écran de bienvenue de l'assistant d'exportation de certificat, cliquez sur Suivant pour continuer.

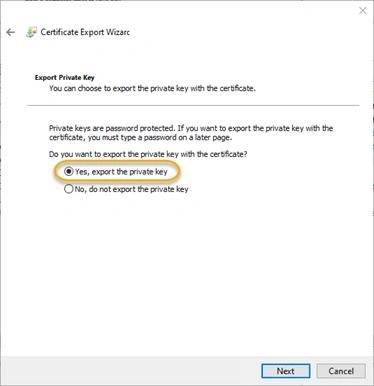

4.3. Sur l'écran Exporter la clé privée, choisissez Oui, exporter la clé privée, puis cliquez sur Suivant.

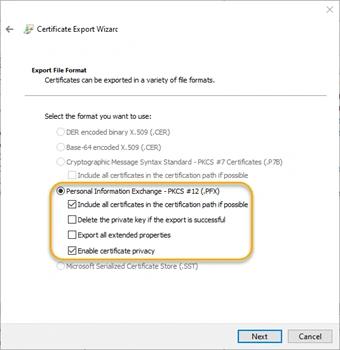

4.4. Choisissez les options par défaut sur l'écran du format de fichier d'exportation :

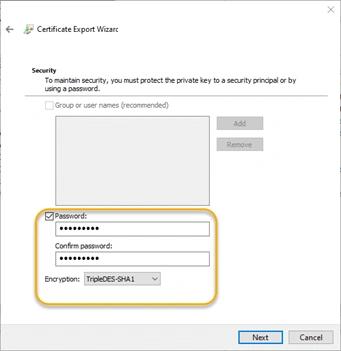

4.5. Définissez un mot de passe pour le certificat client. Étant donné que ce certificat peut être utilisé pour s'authentifier au VPN Azure, assurez-vous de le protéger avec un mot de passe fort.

4.6. Sur l'écran de l'assistant d'exportation de fichier, fournissez un nom de fichier et cliquez sur Suivant.

4.7. Vérifiez vos paramètres et cliquez sur Terminer pour exporter le certificat.

Étape 5. Configurez la passerelle de réseau virtuel.

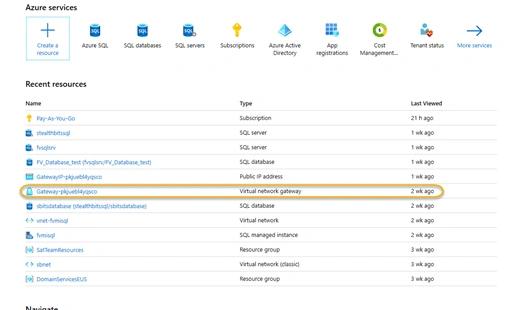

Ensuite, vous devez vous connecter au portail Azure et rechercher une passerelle de réseau virtuel. Si elle n'existe pas, créez-en une (reportez-vous à la documentation Azure pour créer un réseau virtuel et un sous-réseau de passerelle) avant de continuer.

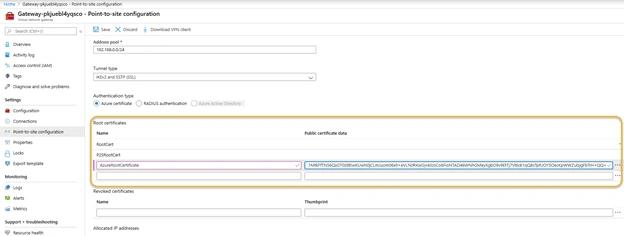

5.1. Cliquez sur le lien de la passerelle de réseau virtuel. La mienne s'appelle Gateway-pkjuebl4yqscro.

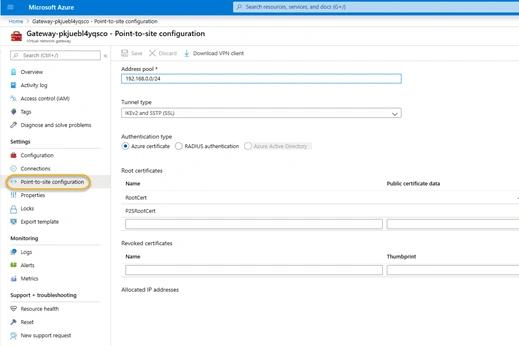

5.2. Sur l'écran de configuration, cliquez sur le lien Point-to-site configuration.

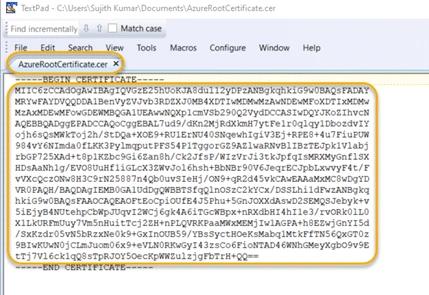

5.3. Localisez le certificat racine que vous avez exporté à l'étape 3 et ouvrez-le dans un éditeur de texte de votre choix. Le contenu du certificat ressemblera à la capture d'écran ci-dessous. Je montre volontairement l'intégralité du contenu des données du certificat car je n'ai pas l'intention de le laisser en permanence sur Azure ; je l'ai créé uniquement dans le but de rédiger ce blog.

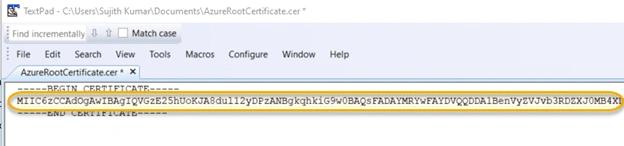

5.4. Dans l'éditeur de texte, supprimez les sauts de ligne, car Azure attend que toutes les données du certificat soient sur une seule ligne. Faites attention à ne supprimer aucun caractère de la clé ! Copiez ensuite les données du certificat dans le presse-papiers.

5.5. Revenez maintenant à l'écran de configuration Point-to-Site de la passerelle de réseau virtuel dans le portail Azure. Dans la section Root Certificate de la page :

- Donnez un nom au certificat.

- Collez le contenu du certificat de l'étape 5.3 dans le Public certificate data

- Assurez-vous que le Tunnel Type est défini sur IKEv2 et SSTP (SSL) et que le type d'Authentication est défini sur Azure certificate.

Cliquez sur Save pour enregistrer les paramètres.

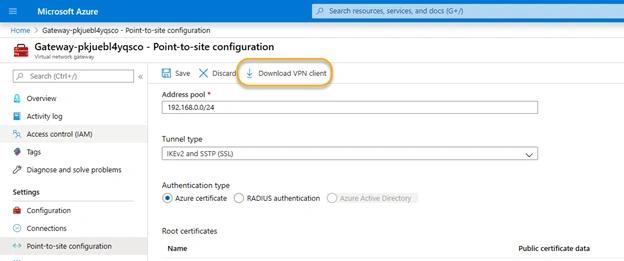

Étape 6. Téléchargez et exécutez le paquet client VPN.

6.1. À ce stade, vous devriez télécharger le client VPN en utilisant le lien indiqué dans la capture d'écran suivante :

6.2. Le téléchargement est un fichier zip contenant trois répertoires. Deux d'entre eux ont les fichiers de configuration du logiciel client VPN pour les plateformes 32 bits et 64 bits. Le troisième répertoire, appelé Generic, contient les fichiers d'informations de configuration VPN.

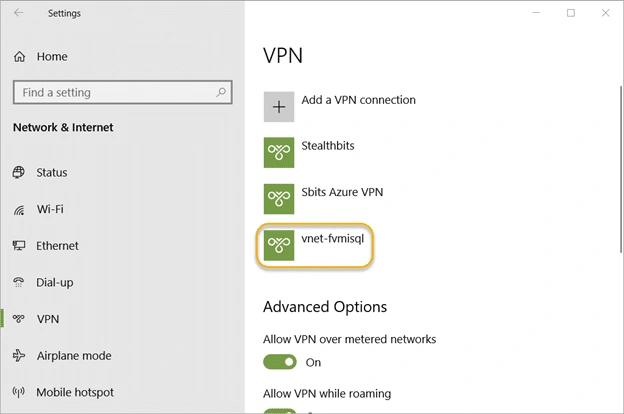

En supposant que vous utilisez un système d'exploitation Windows 64 bits, naviguez vers le répertoire WindowsAmd64 et exécutez le package client VPN. Cela créera un vnet Azure appelé vnet-xxxxxxx. Dans mon cas, le nom était vnet-fvmisql.

Étape 7. Configurez la connexion VPN.

Sélectionnez le nouveau profil de connexion VPN et cliquez sur Connect. Si cela fonctionne pour vous (et je l'espère sincèrement), c'est terminé !

Toutefois, cela pourrait ne pas fonctionner. Vous pourriez recevoir l'erreur « Error 798 – A certificate could not be found that can be used with this Extensible Authentication Protocol ». Dans ce cas, vous devrez configurer manuellement une connexion VPN fonctionnelle, comme détaillé ci-dessous.

Étape 8. Si nécessaire, configurez manuellement une connexion VPN.

Si vous prévoyez de configurer la connexion VPN sur un autre ordinateur, alors vous devez importer le certificat client sur cet ordinateur.

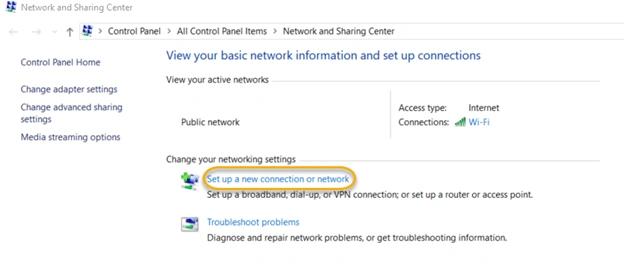

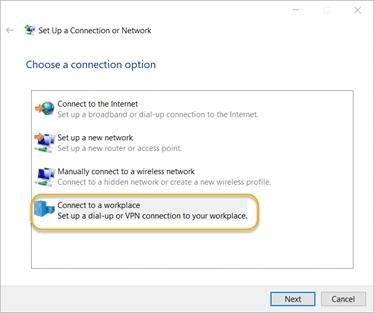

8.1. Ouvrez le Centre Réseau et partage et cliquez sur Configurer une nouvelle connexion ou un nouveau réseau.

8.2. Sur l'écran « Choisissez une option de connexion », sélectionnez Connect to a workplace et cliquez sur Suivant.

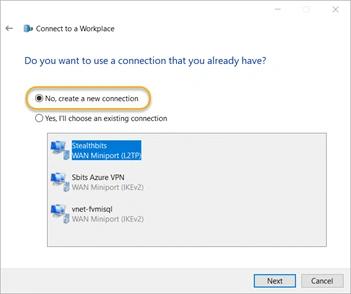

8.3. Sur l'écran « Voulez-vous utiliser une connexion que vous avez déjà ? » choisissez l'option Non, créer une nouvelle connexion et cliquez sur Suivant.

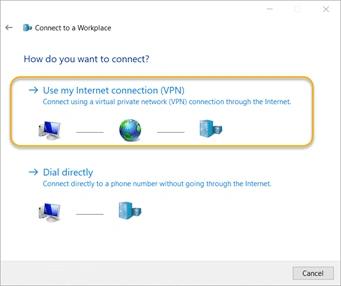

8.4. Sur l'écran « Comment souhaitez-vous vous connecter ? », cliquez sur l'option Use my Internet connection (VPN).

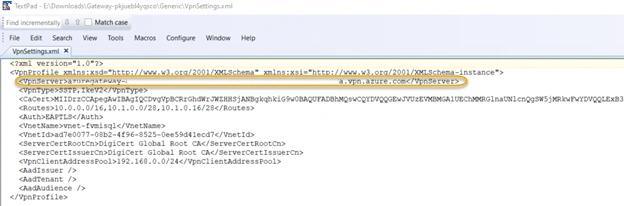

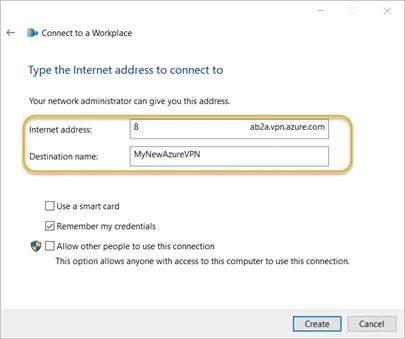

8.5. Accédez au dossier Generic du paquet client VPN que vous avez téléchargé depuis Azure. Ouvrez le fichier VpnSettings et copiez le nom public de la passerelle VPN Azure.

8.6. Sur l'écran « Tapez l'adresse Internet à laquelle se connecter », collez le texte copié dans la boîte « Adresse Internet ». Donnez un nom de destination et laissez toutes les autres options sur leurs paramètres par défaut. Cliquez sur Créer.

8.7. Revenez au Network and Sharing Center et cliquez sur le lien Change adapter settings. Faites un clic droit sur la connexion VPN que vous avez configurée et choisissez Properties. Vérifiez l'adresse VPN ou le nom d'hôte.

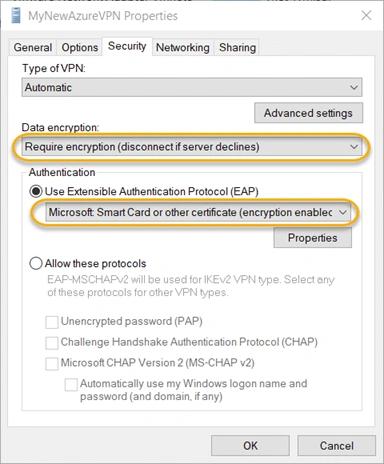

8.8. Accédez à l'onglet Sécurité. Sous « Chiffrement des données », choisissez l'option Exiger le chiffrement (déconnexion si le serveur refuse). Pour « Authentification », choisissez l'option Carte à puce Microsoft ou autre certificat (chiffrement activé).

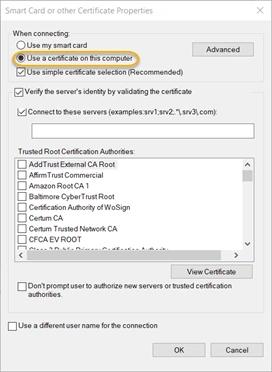

8.9. Cliquez sur le bouton Propriétés dans la section Authentification. Choisissez l’option Utiliser un certificat sur cet ordinateur et cliquez sur OK.

8.10. Cliquez sur l'onglet Internet Protocol Version 4 (TCP/IPv4) et sélectionnez l'option Properties puis cliquez sur le bouton

8.11. Cliquez sur le bouton Avancé. Dans l'onglet Paramètres IP, décochez la case Utiliser la passerelle par défaut sur le réseau distant et cliquez sur OK.

8.12. Dans la barre des tâches, cliquez sur l'icône du réseau. Sélectionnez le profil de connexion VPN Azure que vous venez de créer et cliquez sur Connect.

Vous devriez maintenant être connecté à la passerelle VPN Azure et pouvoir commencer à interagir avec les bases de données SQL Azure en utilisant votre point de terminaison privé.

Si vous configurez votre passerelle VPN sur un serveur local exécutant Netwrix StealthAUDIT, vous pourrez exécuter le travail Netwrix StealthAUDIT for Azure SQL et commencer l'audit de votre environnement Azure SQL.

Sécurisation de vos bases de données SQL Server

SQL Server contient souvent des informations très sensibles, c'est donc une cible privilégiée pour les attaquants. Puisque les instances de base de données SQL se déploient souvent à travers le réseau, les administrateurs de base de données (DBAs) nécessitent des outils efficaces pour protéger correctement les données sensibles qu'elles contiennent.

Netwrix Access Analyzer peut aider. Il peut rapporter sur les permissions des utilisateurs et les configurations de base de données, fournir des évaluations de vulnérabilité approfondies et découvrir des données sensibles stockées dans vos bases de données Azure SQL. Il peut également surveiller étroitement l'activité des utilisateurs dans vos bases de données SQL, et même auditer des actions spécifiques basées sur le type de déclaration SQL exécutée ou une combinaison de critères tels que le nom d'utilisateur, l'application et le temps d'exécution.

Sécurisez votre SQL avec Netwrix Access Analyzer

FAQ

Qu'est-ce qu'un VPN point à site et un VPN site à site ?

Une connexion VPN de point à site est spécifique à un serveur ou un ordinateur de bureau externe à Azure, tandis qu'une connexion VPN de site à site concerne un réseau entier à Azure.

Quels types de VPN sont pris en charge par Azure point-à-site ?

Azure point-to-site VPN prend en charge trois types de connexions VPN : Secure Socket Tunneling Protocol (SSTP), OpenVPN et IKEv2 VPN.

Partager sur

En savoir plus

À propos de l'auteur

Joe Dibley

Chercheur en sécurité

Chercheur en sécurité chez Netwrix et membre de l'équipe de recherche en sécurité de Netwrix. Joe est un expert en Active Directory, Windows et une grande variété de plateformes logicielles d'entreprise et de technologies, Joe étudie les nouveaux risques de sécurité, les techniques d'attaque complexes, ainsi que les atténuations et détections associées.

En savoir plus sur ce sujet

Marché des solutions de Privileged Access Management : guide 2026

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?