Utilisation du groupe Protected Users contre les menaces

Feb 20, 2015

Microsoft a introduit le groupe Protected Users dans Windows Server 2012 R2 et Windows 8.1, et il est conçu pour renforcer les comptes qui sont membres du groupe, en particulier pour protéger contre les pass-the-hash attacks en désactivant l'utilisation de NT LAN Manager (NTLM), un protocole d'authentification ancien qui est toujours présent dans Windows pour la compatibilité avec les versions antérieures.

Les protections supplémentaires sont uniquement fournies lorsque les utilisateurs se connectent à Windows Server 2012 R2 ou Windows 8.1, et la liste complète des défenses nécessite que le niveau fonctionnel du domaine soit défini sur Windows Server 2012 R2 (ou supérieur).

Protected Users est principalement destiné à être utilisé avec des comptes d'administrateurs de domaine et d'entreprise, qui sont particulièrement vulnérables aux attaques, car une fois compromis, ils offrent un accès illimité aux systèmes. Cela ne signifie pas que d'autres comptes utilisateurs, qui pourraient être considérés comme une cible, ne peuvent pas être ajoutés à Protected Users. Mais en raison des restrictions strictes imposées aux membres de Protected Users, il est essentiel de réaliser des tests approfondis au préalable.

Il n'existe pas de solutions de contournement pour les restrictions, il est donc judicieux de s'assurer que si vous prévoyez d'ajouter des comptes à privilèges élevés, comme des administrateurs de domaine et d'entreprise, au moins un qui n'est pas utilisé pour des tâches d'administration régulières, soit laissé en dehors du groupe.

Les protections suivantes sont activées pour les membres du groupe Utilisateurs Protégés lors de la connexion depuis un appareil pris en charge :

- Les informations d'identification mises en cache sont bloquées. Un contrôleur de domaine doit être disponible pour authentifier l'utilisateur

- Les clés Kerberos à long terme ne peuvent pas être utilisées pour se connecter

- Les mots de passe en clair ne sont pas mis en cache pour l'authentification Windows Digest ou la délégation d'identifiants par défaut (CredSSP), même lorsque les politiques pertinentes sont activées

- La fonction à sens unique NTLM (NTOWF) est bloquée

Si le niveau fonctionnel du domaine est défini sur Windows Server 2012 R2 ou supérieur, des protections supplémentaires sont activées :

- Les tickets d'octroi de ticket Kerberos (TGT) ne peuvent pas être renouvelés pour une période de validité (TTL) supérieure à 4 heures

- NTLM est bloqué

- Le Data Encryption Standard (DES) et RC4 ne peuvent pas être utilisés pour la pré-authentification Kerberos

- La délégation contrainte et non contrainte est bloquée

Lorsque DES et RC4 sont bloqués, tous les contrôleurs de domaine (DC) doivent exécuter Windows Server 2008 (ou ultérieur), et avant d'ajouter des utilisateurs à Protected Users, leurs mots de passe doivent être changés sur un DC Windows Server 2008 afin que les clés AES soient stockées dans Active Directory.

Je ne peux pas voir le groupe des utilisateurs protégés dans mon domaine

Si vous n'avez pas le groupe Protected Users dans votre domaine, vous devrez vous assurer qu'il y a au moins un contrôleur de domaine Windows Server 2012 R2, et transférer le rôle d'Émulateur de Contrôleur de Domaine Principal (PDC) d'Opération Maître Unique Flexible (FSMO) à un contrôleur de domaine Windows Server 2012 R2. Si nécessaire, le rôle PDC peut être retransféré à son emplacement d'origine.

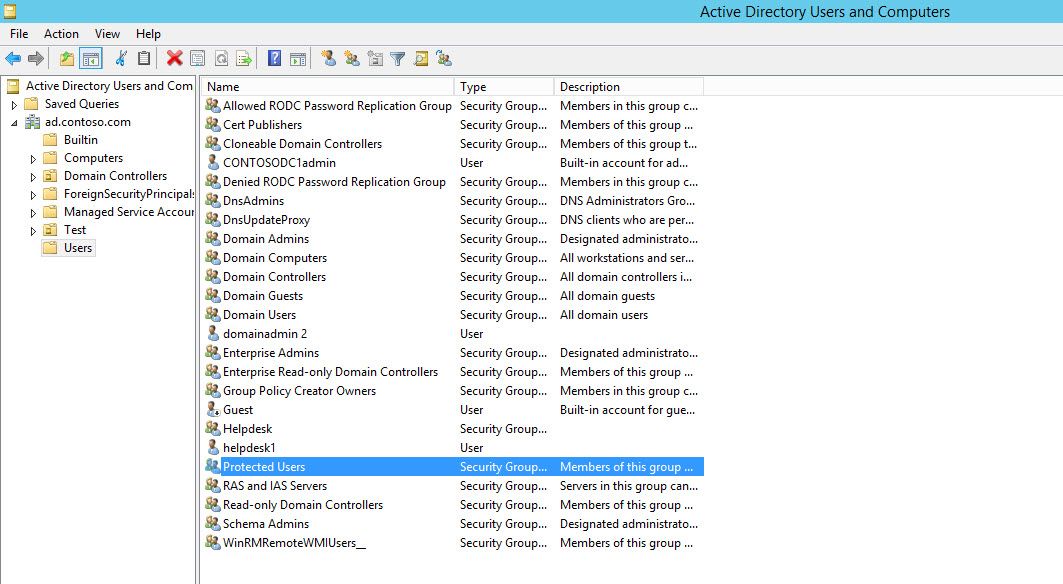

Pour vérifier si vous avez le groupe Protected Users dans votre domaine, connectez-vous à Windows Server 2012 R2 en tant qu'administrateur de domaine :

- Ouvrez Server Manager depuis l'écran Start

- Sélectionnez Active Directory Users and Computers dans les Outils

- Dans le volet gauche, déployez votre domaine et cliquez sur Users.

Si Protected Users est présent dans le domaine, vous devriez le voir sur la droite. Les utilisateurs peuvent être ajoutés à Protected Users, comme vous les ajouteriez à n'importe quel groupe AD. En utilisant PowerShell par exemple, pour ajouter le compte d'utilisateur admin1:

Add-ADGroupMember –Identity ‘Protected Users’ –Members admin1

Pour transférer le rôle FSMO d'émulateur PDC vers un DC Windows Server 2012 R2, connectez-vous au DC avec un compte d'administrateur de domaine et ouvrez une invite PowerShell en utilisant l'icône située sur la barre des tâches du bureau. Tapez maintenant la commande ci-dessous et appuyez sur ENTRÉE, en remplaçant DC6 par le nom du DC Windows Server 2012 R2 :

Move-AdDirectoryServerOperationMasterRole -Identity DC6 –OperationMasterRole pdcemulator

Si vous souhaitez confirmer le nouvel emplacement ou l'emplacement d'origine du rôle FSMO de l'émulateur PDC, exécutez la commande ci-dessous, en remplaçant ad.contoso.com par le nom de votre AD domain:

Get-AdDomain ad.contoso.com | Format-List pdcemulator

Netwrix Directory Manager

Partager sur

À propos de l'auteur

En savoir plus sur ce sujet

Lois sur la confidentialité des données par État : Différentes approches de la protection de la vie privée

Exemple d'analyse des risques : Comment évaluer les risques

Le Triangle CIA et son application dans le monde réel

Qu'est-ce que la gestion des documents électroniques ?

Analyse quantitative des risques : Espérance de perte annuelle