Attaque par pulvérisation de mots de passe

Le password spraying est une technique d'attaque dans laquelle un adversaire tente de compromettre des comptes d'utilisateurs en essayant de s'authentifier avec une liste sélectionnée de mots de passe qui sont soit fréquemment utilisés, soit susceptibles d'être utilisés par leur cible. Le password spraying peut être mené par un adversaire externe contre tout système orienté Internet ou application SaaS, ou par un adversaire qui a obtenu un point d'ancrage au sein du réseau et cherche à élargir son accès.

Les cibles fréquentes pour le password spraying incluent les serveurs VPN, les applications de messagerie web et les fournisseurs de connexion unique.

Contrairement au credential stuffing où un adversaire cible des utilisateurs spécifiques avec des mots de passe précédemment compromis, le password spraying consiste à essayer des mots de passe communs ou probables contre autant d'utilisateurs que possible. Ainsi, de nombreux adversaires structurent leurs attaques pour éviter la détection, en essayant peut-être seulement un mot de passe pour chaque compte d'utilisateur à la fois ou en attendant un certain temps entre les tentatives.

Résumé des menaces

Cible : Active Directory, Entra ID (anciennement Azure AD)

Outils : SprayingToolkit, DomainPasswordSpray, MailSniper, RDPassSpray

Tactique ATT&CK® : Accès aux identifiants

Technique ATT&CK : T1110.003

Difficulté

Détection : Difficile

Atténuation : Moyenne

Réponse : Faible

Tutoriel d'attaque : Fonctionnement d'une attaque par pulvérisation de mots de passe

ÉTAPE 1 : Effectuer une reconnaissance externe

Avant de réaliser l'attaque par pulvérisation de mots de passe en elle-même, un adversaire doit effectuer une reconnaissance pour acquérir une liste de noms d'utilisateur (ou d'adresses e-mail, si la cible les utilise comme noms d'utilisateur) susceptibles de correspondre à des utilisateurs actifs. Les stratégies incluent l'utilisation de sources de renseignements en sources ouvertes (OSINT) (telles que les recherches Google, LinkedIn et Facebook) ou l'achat d'un annuaire d'entreprise. Ils peuvent être en mesure de découvrir facilement le format du nom d'utilisateur ou peuvent avoir besoin d'ingénierie sociale pour amener un employé à le révéler.

Dans cet exemple, l'adversaire a rassemblé les adresses e-mail des employés à cibler.

PS> cat userlist.txt

Harry.Potter@stealthdefendlab.com

Hermione.Granger@stealthdefendlab.com

Ron.Weasley@stealthdefendlab.com

PS>

ÉTAPE 2 : Menez une attaque par pulvérisation de mots de passe

Avec la liste des noms d'utilisateur probablement valides, l'adversaire peut commencer son attaque par pulvérisation de mots de passe. Les adversaires peuvent mener ces attaques lentement pour réduire le risque de détection. Des outils tels que le SprayingToolkit peuvent automatiser le processus de conduite de l'attaque. Dans cet exemple, l'adversaire tente de s'authentifier à la messagerie hébergée Office 365 en utilisant chacune des adresses e-mail combinées à un mot de passe faible (mais courant !).

Python> atomizer.py owa stealthdefendlab.com 'Spring2020' userlist.txt

�[34m[*]�[0m Trying to find autodiscover URL

�[32m[+]�[0m Using OWA autodiscover URL: http://autodiscover.stealthdefendlab.com/autodiscover/autodiscover.xml

�[34m[*]�[0m OWA domain appears to be hosted on Office365

�[34m[*]�[0m Using Office 365 autodiscover URL: https://autodiscover-s.outlook.com/autodiscover/autodiscover.xml

�[31m[-]�[0m Authentication failed: Harry.Potter@stealthdefendlab.com:Spring2020 (Invalid credentials)

�[31m[-]�[0m Authentication failed: Hermione.Granger@stealthdefendlab.com:Spring2020 (Invalid credentials)

�[32m[+]�[0m Found credentials: Ron.Weasley@stealthdefendlab.com:Spring2020

�[32m[+]�[0m Dumped 1 valid accounts to owa_valid_accounts.txt

ÉTAPE 3 : Utilisez les comptes compromis pour atteindre d'autres objectifs

L'adversaire peut utiliser les identifiants compromis pour poursuivre ses objectifs. Par exemple, il peut utiliser un compte de messagerie compromis pour mener à bien une attaque de phishing efficace, car non seulement le compte de l'expéditeur sera un vrai compte utilisateur, mais l'attaquant pourra également étudier les messages dans la boîte aux lettres pour élaborer un prétexte solide pour les e-mails de phishing.

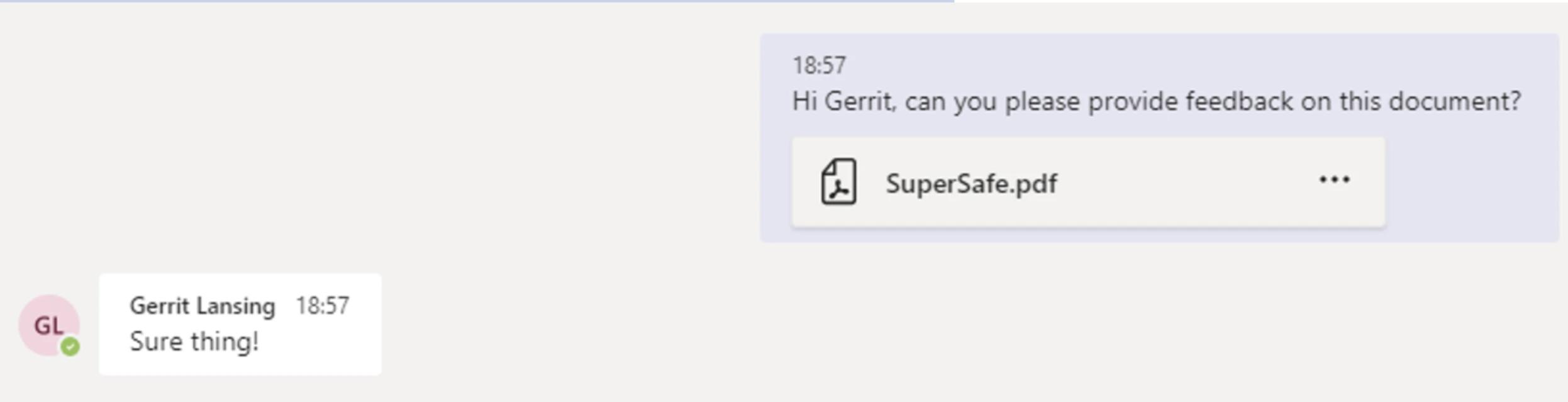

Dans l'exemple ci-dessous, l'adversaire utilise les identifiants compromis pour accéder à Microsoft Teams et discuter avec un collègue, qui ouvre facilement le fichier envoyé — libérant ainsi un logiciel malveillant sur la machine du collègue et permettant à l'adversaire de passer d'un compromis dans le cloud à un compromis sur site.

Détecter, Atténuer et Répondre

Détecter

Difficulté : Difficile

La détection du password spraying est relativement difficile : Le grand nombre d'authentifications et de services à surveiller entraîne de grands ensembles de données qui nécessitent une analyse complexe. Certains prestataires de services proposent la détection et la prévention du password spraying dans leurs propres contrôles de sécurité, mais il est important d'agréger toutes les applications et d'analyser les événements d'authentification pour les signes et symptômes du password spraying — tels que les tentatives d'authentification échouées provenant de la même source contre plusieurs utilisateurs.

Atténuer

Difficulté : Moyenne

Il est possible d'atténuer les attaques par pulvérisation de mots de passe en adoptant des pratiques d'authentification saines (bons mots de passe et authentification à plusieurs facteurs) et en s'assurant que vos applications offrent des défenses contre les attaques par force brute sur les mots de passe. NIST Special Publication 800-63B fournit des orientations actuelles pour des approches d'authentification robustes et des défenses contre les attaques par force brute.

Répondez

Difficulté : Faible

Lorsqu'une attaque présumée par pulvérisation de mot de passe est détectée, prenez les mesures suivantes pour bloquer toute activité ultérieure et remédier à tout compte compromis :

- Activez le processus de réponse aux incidents et alertez l'équipe de réponse aux incidents.

- Bloquez la source de l'attaque par pulvérisation de mots de passe au niveau du réseau et/ou de l'application pour empêcher de futures tentatives d'authentification. Si l'attaque provient d'une machine interne, alors elle doit être mise en quarantaine pour enquête et pour des activités d'éradication et de récupération.

- Réinitialisez le mot de passe pour tout utilisateur dont le mot de passe a été compromis lors de l'attaque.

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque des comptes de service gérés par groupe

Attaque Golden SAML

Comprendre les attaques Golden Ticket

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Attaque Pass the Hash

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Silver Ticket