Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Les attaques de l'homme du milieu se produisent lorsqu'un attaquant intercepte secrètement la communication entre deux parties sans leur savoir et extrait silencieusement des données sensibles telles que les identifiants de connexion et les données personnelles pour faire du chantage ou effectuer des transactions frauduleuses.

Une attaque cybernétique de type man in the middle peut être dévastatrice pour les clients individuels et les industries car elle peut voler des données sensibles des individus et causer des dommages à la réputation, des amendes réglementaires ou des poursuites judiciaires.

Les instituts financiers, l'industrie de la santé, les PME et les services Cloud sont des cibles privilégiées des attaques MITM pour voler des données financières, des antécédents médicaux de patients et des données de dispositifs. Cela soulève la nécessité de comprendre ce qu'est un MITM.

Attribut | Détails |

|---|---|

|

Type d'attaque |

Attaque de l'homme du milieu (MITM) |

|

Niveau d'impact |

Critique |

|

Target |

Tous : Particuliers, Entreprises, Gouvernements |

|

Vecteur d'attaque principal |

Réseau, Email, Ingénierie sociale |

|

Motivation |

Gain financier, Espionnage, Perturbation, Hacktivisme |

|

Méthodes de prévention courantes |

MFA, VPN, HTTPS, Zero Trust, EDR, SIEM, Formation des employés |

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Élevé |

|

Facilité d'exécution |

Modéré à élevé |

|

Probabilité |

Modéré |

Qu'est-ce qu'une attaque de l'homme du milieu ?

Une attaque de type homme du milieu (MITM) se produit lorsqu'un attaquant intercepte la communication entre le client, d'où l'utilisateur connecté communique avec un serveur sans que les utilisateurs sachent qu'un attaquant extrait secrètement des informations de leur session.

L'objectif principal d'une attaque MITM est de voler des informations sensibles telles que des identifiants, des informations de carte de crédit, des cookies de session ou une clé de chiffrement, ou de manipuler des données en transit pour injecter du code malveillant côté serveur et parfois simplement écouter des communications privées pour recueillir des informations. Les informations sensibles extraites de ce type d'attaque peuvent ensuite être utilisées pour des transactions non autorisées et des demandes de rançon.

Le détournement de session est utilisé pour se faire passer pour des utilisateurs valides afin d'obtenir un accès non autorisé au service attaqué. Lorsqu'un utilisateur se connecte à un site web, un cookie de session ou un jeton est souvent créé pour se souvenir de l'utilisateur, afin qu'il n'ait pas à se reconnecter à chaque navigation de page. Les attaquants peuvent intercepter cet identifiant de session et se faire passer pour l'utilisateur pour obtenir un accès sans connaître le mot de passe de l'utilisateur. Les attaques de phishing impliquent de tromper les utilisateurs pour qu'ils fournissent des informations sensibles sur de fausses pages de connexion, via des courriels ou des messages frauduleux et les attaques de logiciels malveillants sont généralement des virus, des vers ou des logiciels espions qui sont installés sur l'appareil de la victime, tel qu'un ordinateur ou un mobile, pour voler des données ou causer des dommages, tandis que l'attaque de l'homme du milieu se concentre sur l'interception de la communication entre l'application de l'utilisateur et son serveur pour écouter en silence ou collecter des informations sensibles à utiliser plus tard pour des gains financiers.

Les attaques MITM sont également connues sous d'autres noms tels que Machine-in-the-middle, Adversary-in-the-Middle (AITM), Manipulator-In-the-Middle ou On-Path Attack, tous ces termes définissent le même concept d'interception non autorisée de la communication entre deux parties en temps réel.

Comment fonctionne une attaque MITM ?

L'attaque de l'homme du milieu en cybersécurité est une technique utilisée pour intercepter secrètement la communication entre deux parties, c'est-à-dire le client et le serveur, sans que l'utilisateur connecté ne le sache.

Deux phases clés des attaques MITM

Il y a deux phases d'une attaque MITM, l'interception et le déchiffrement.

- Interception : Il s'agit de la première phase, où les attaquants se positionnent secrètement entre les deux parties communiquantes, comme en insérant un dispositif d'écoute sur les lignes téléphoniques sans que personne ne le remarque, puis en écoutant plus tard la conversation de deux parties ou plus.

- Décryptage : Une fois qu'un attaquant a collecté des données après interception d'une communication, l'étape suivante consiste à déchiffrer ces données, surtout si la communication est chiffrée (via le protocole https), car les données chiffrées ne sont que du charabia sans décryptage.

Démarche détaillée

Voici la décomposition étape par étape de la manière dont les attaquants utilisent différentes techniques pour intercepter les communications, extraire des données chiffrées et appliquer différentes techniques de déchiffrement pour décrypter ces données à des fins malveillantes.

Reconnaissance : L'attaquant identifie les réseaux ou cibles vulnérables (par exemple, le Wi-Fi public)

Dans cette phase initiale de Reconnaissance, les attaquants identifient des cibles potentielles en scannant des réseaux vulnérables tels que les réseaux wi-fi publics dans les cafés, aéroports ou hôtels, les réseaux sans mots de passe forts ou les routeurs configurés avec les mots de passe par défaut des fournisseurs et en utilisant des outils de capture comme Wireshark pour recueillir plus d'informations sur les topologies de réseau connectées, les ports ouverts, les services en cours d'exécution et les systèmes d'exploitation.

Interception

Après avoir pris pied dans les réseaux via la reconnaissance, les attaquants commencent à placer des intercepteurs dans les canaux de communication du réseau. Ils peuvent configurer de faux points d'accès Wi-Fi en imitant un légitime, c'est-à-dire le réseau Wi-Fi d'un café et les utilisateurs connectés à ces points d'accès ont leur trafic qui passe par l'appareil de l'attaquant, qui capture silencieusement le trafic.

Une autre technique d'interception consiste à utiliser le spoofing du protocole de résolution d'adresses (ARP). Les attaquants envoient de faux messages ARP pour associer l'adresse MAC de leur appareil à l'adresse IP d'un appareil légitime, par exemple un routeur, ce qui trompe le réseau en envoyant le trafic destiné au routeur vers leur appareil.

Le DNS spoofing est une autre technique utilisée pour tromper les utilisateurs finaux qui sont redirigés vers un site Web malveillant, lorsqu'ils tentent d'accéder à un site Web légitime, dans ce cas une demande d'accès destinée à un serveur DNS est interceptée et redirigée vers un site Web malveillant contrôlé par des attaquants.

Décryptage

Après avoir intercepté des communications chiffrées, les attaquants utilisent des techniques telles que le Downgrading de HTTPS à HTTP (SSL stripping) où ils capturent la première tentative de connexion d'un utilisateur à un site web sur le protocole HTTPs, envoient une requête https au site web et plutôt que de renvoyer la réponse sécurisée du site web, ils envoient une réponse http à l'utilisateur le trompant ainsi à croire qu'une communication sécurisée est en cours et pendant ce temps, les attaquants voient les données en clair du côté de la victime. Des outils comme SSL Strip sont utilisés pour automatiser ce processus.

Dans une autre technique, les attaquants utilisent de faux certificats SSL émis par des autorités de certification véreuses ou qu'ils ont forgés eux-mêmes, trompant le navigateur de l'utilisateur final pour établir une connexion sécurisée avec eux au lieu du vrai serveur et peuvent voir la communication sous forme déchiffrée.

Capture de données

Avec une interception et un déchiffrement réussis, les attaquants se concentrent ensuite sur les données capturées pour voler des informations précieuses telles que les identifiants, les numéros de carte de crédit, les détails de comptes bancaires, les cookies de session, les informations personnelles telles que l'email, les numéros de téléphone et les adresses pour le vol d'identité. Plusieurs techniques sont utilisées pour enregistrer les données lorsqu'elles transitent par les dispositifs de l'attaquant et plus tard, des scripts automatisés sont utilisés pour passer au peigne fin les données capturées à la recherche de données sensibles.

Manipulation facultative : Modifie les transactions (par exemple, redirige les paiements)

Dans certains cas, les attaquants ne se contentent pas d'extraire des données, avec des techniques sophistiquées ils peuvent manipuler des sessions de banque en ligne et modifier une transaction en changeant le compte bancaire du destinataire et rediriger le paiement vers leur propre compte.

Sortie : Ne laisse aucune trace ou maintient une porte dérobée persistante

Après avoir exécuté une attaque MITM réussie, les attaquants tenteront de couvrir leurs traces en effaçant les journaux sur les appareils ou serveurs des victimes. Dans certains cas, ils essaieront d'installer des logiciels malveillants ou de créer une porte dérobée pour maintenir un accès à long terme au système ou réseau compromis pour l'extraction de données à l'avenir.

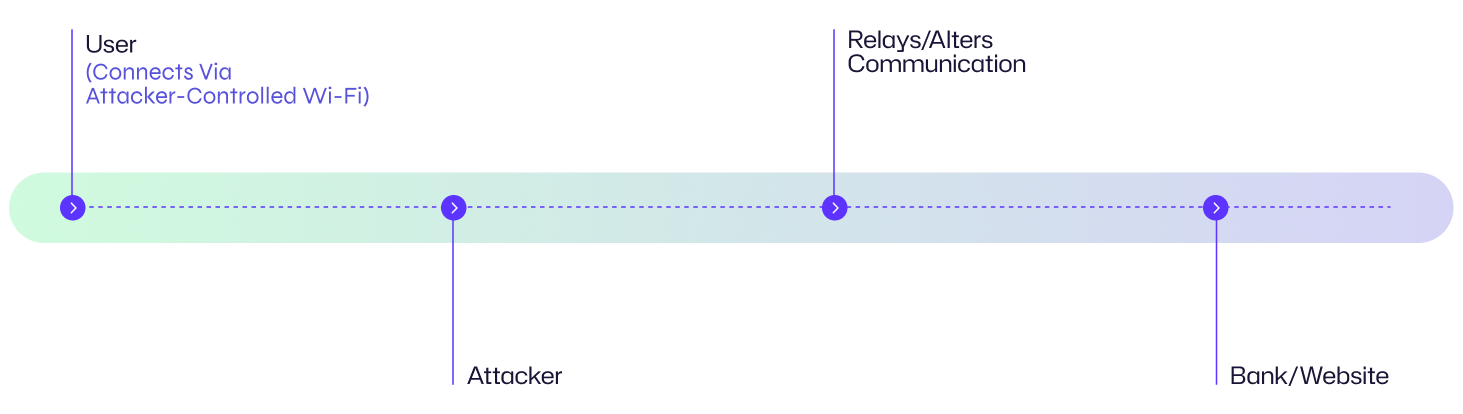

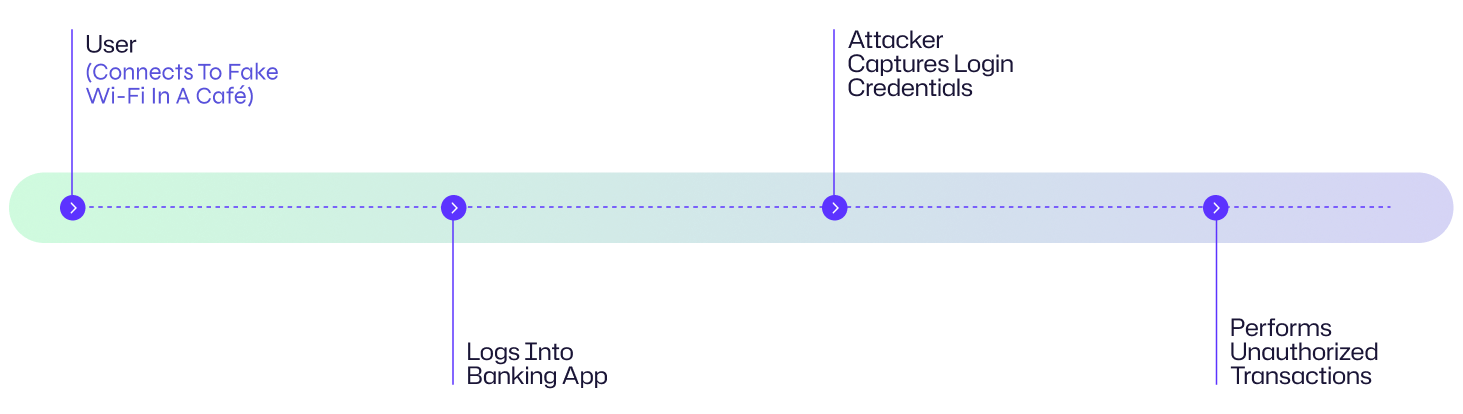

Diagramme de flux d'attaque

Flux d'attaque MITM :

Scénarios d'exemple :

Par exemple, David, employé d'une banque ou client de celle-ci, devient victime d'une attaque de type Man-in-the-Middle en utilisant un réseau Wi-Fi non sécurisé dans un café public. David entre dans un café « The Rock » et, depuis le menu, connecte son téléphone et son ordinateur portable au Wi-Fi nommé « The Rocks » parmi d'autres réseaux disponibles tels que « The Rock », « Café the Rock » et « The Rocks », alors que seul « Café the Rock » est légitime. Désormais, tout le trafic mobile ou sur ordinateur portable de David passe par un réseau suspect qui est contrôlé par des pirates informatiques présents dans le café et qui collectent des données. David se connecte à ses réseaux sociaux et applications bancaires et les attaquants collectent silencieusement des données puis utilisent la technique de SSL Striping pour déchiffrer les données et récupérer les identifiants de connexion de David pour Facebook, Gmail et les applications bancaires.

Heureusement, David avait activé l'authentification à plusieurs facteurs pour son application bancaire, mais pour Facebook et Gmail, l'authentification à plusieurs facteurs n'était pas activée. L'attaquant a essayé de se connecter à l'application bancaire mais n'a pas réussi à contourner l'authentification à plusieurs facteurs. Cependant, la tentative de connexion à Gmail a été un succès pour l'attaquant et il a d'abord désactivé les notifications dans les paramètres du compte Gmail, puis a lancé une campagne SEO contre son compte et a laissé une facture qui a été envoyée au compte Gmail de David après un mois.

Exemples d'attaques de type Man-in-the-Middle (MITM)

Voici quelques exemples réels d'attaques de type Man in the Middle.

Cas | Impact |

|---|---|

|

Equifax (2017) |

Violation de données de plus de 145 millions d'utilisateurs due à des failles MITM et SSL. |

|

DigiNotar (2011) |

Des faux certificats SSL émis ; compromission de données à grande échelle. |

|

Exploit Wi-Fi de Tesla (2024) |

Détournement de véhicule via le Wi-Fi d'une station de charge falsifiée. |

|

Lenovo Superfish (2014) |

Des logiciels publicitaires préinstallés utilisaient MITM pour injecter des annonces. |

Cas | Impact |

|---|---|

|

Equifax (2017) |

En 2017, Equifax, l'une des plus grandes agences d'évaluation du crédit, a subi une importante violation de données où des attaquants ont exploité une vulnérabilité SSL dans leur application web et mené des attaques MITM pour intercepter des communications sensibles. Plus de 145 millions d'utilisateurs ont été affectés et ont vu leurs informations personnelles compromises telles que noms, adresses, numéros de sécurité sociale, dates de naissance, permis de conduire et numéros de carte de crédit. Cela a conduit à une perte de confiance et à d'importantes pénalités pour Equifax. |

|

DigiNotar (2011) |

En 2011, l'autorité de certification néerlandaise (CA) DigiNotar a été compromise et les attaquants ont émis des centaines de faux certificats qui ont ensuite été utilisés pour des attaques de type MITM. La réputation de DigiNotar a été endommagée et a finalement conduit à sa faillite, les attaques MITM se sont produites à l'échelle mondiale et ont affecté des millions d'utilisateurs. |

|

Exploit Wi-Fi de Tesla (2024) |

Des chercheurs en sécurité ont démontré un exploit potentiel et son utilisation pour tromper les véhicules Tesla afin de les connecter à un réseau Wi-Fi falsifié. Une fois connectés, une attaque de type MITM peut permettre aux attaquants d'enregistrer une nouvelle clé de téléphone qui pourrait être utilisée pour le vol de véhicule. |

|

Lenovo Superfish (2014) |

Lenovo a ajouté un logiciel publicitaire SuperFish sur certains de leurs ordinateurs portables grand public, qui installait un certificat auto-signé utilisé pour injecter des publicités dans les pages web, même sur des connexions HTTPS sécurisées, sans la connaissance des utilisateurs. La clé privée de ce certificat était identique sur chaque ordinateur portable, ce qui permettait aux attaquants de créer leurs propres certificats malveillants et de rendre possible la conduite d'attaques de type MITM. La Federal Trade Commission (FTC) a accusé Lenovo de pratiques trompeuses et finalement Lenovo a supprimé le logiciel SuperFish. |

Conséquences d'une attaque de type Man-in-the-Middle (MITM)

Le principal danger des attaques MITM réside dans la capacité de l'attaquant à écouter la communication sensible entre deux parties, à utiliser ces données sensibles pour des attaques ultérieures et, dans certains cas, à modifier la communication pour accéder aux systèmes des parties en communication. Cela met en danger non seulement l'utilisateur final mais aussi les prestataires de services. Certaines des zones impactées et la nature des impacts sont décrites ci-dessous :

Domaine d'impact | Description |

|---|---|

|

Financier |

Vol de données, paiements de rançon, transactions frauduleuses. |

|

Opérationnel |

Temps d'arrêt, interruption de service, perte de productivité. |

|

Réputationnelle |

Perte de la confiance des clients, dommages à la marque. |

|

Juridique/Réglementaire |

Violations de conformité (par exemple, GDPR, PCI DSS), procès. |

Domaine d'impact | Description |

|---|---|

|

Financier |

Les attaquants peuvent intercepter et voler des données financières telles que les numéros de carte de crédit, les identifiants de connexion aux comptes bancaires et cela peut entraîner des pertes financières pour les individus et les organisations en cas de transactions frauduleuses ou de demandes de paiement de rançon. |

|

Opérationnel |

Si des systèmes critiques ou des canaux de communication sont interceptés pendant une attaque MITM, cela peut entraîner la manipulation du trafic réseau ou une défaillance complète du service, affectant la productivité des utilisateurs et la sécurité des données, dans le cas d'un fournisseur de services beaucoup de plaintes, des demandes de remboursement ou d'éventuels procès. |

|

Réputationnelle |

Lorsqu'une organisation est exposée à des attaques MITM et que les données des clients sont compromises, cela peut gravement nuire à sa réputation, la perte de confiance des consommateurs peut réduire la part de marché ou faire baisser les prix des actions et endommager durablement l'image de la marque. |

|

Juridique/Réglementaire |

De nombreuses industries détenant des données privées de clients sont soumises à des réglementations telles que le Règlement général sur la protection des données (GDPR), la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) et la Portabilité et la responsabilité de l'assurance maladie (HIPPA), qui exigent la protection des données sensibles et en cas de violation de données, des amendes réglementaires et des pénalités pour non-conformité. |

Cibles courantes des attaques MITM : Qui est à risque ?

- Finance : Les instituts financiers et la banque en ligne sont les principales cibles des attaques MITM en raison de la haute valeur des données financières telles que les identifiants de connexion, les détails de compte et les détails de transaction. Les attaquants MITM peuvent intercepter les tentatives de connexion, les données de transaction ou modifier les transferts de fonds, ce qui peut entraîner des problèmes financiers tant pour l'utilisateur final que pour l'institut.

- Industrie de la santé : Les attaques MITM peuvent intercepter la communication entre les systèmes médicaux et les patients pour compromettre les dossiers de santé confidentiels pour le vol d'identité et la fraude à l'assurance, l'historique médical et même la manipulation des données des dispositifs médicaux.

- Industrie des PME : Les petites et moyennes entreprises sont ciblées parce qu'elles manquent souvent d'une infrastructure de cybersécurité solide et peuvent être victimes d'attaques de type MITM en raison de canaux de communication moins sécurisés, de réseaux et de systèmes vulnérables et obsolètes. Les attaquants peuvent voler les données commerciales, les données personnelles des clients et obtenir un accès aux systèmes internes.

- Fournisseurs de Cloud SaaS : Les applications modernes de Software-as-Service (SaaS) gèrent une large gamme de données clients, si elles ne sont pas correctement configurées et sécurisées, les attaquants MITM profitent de ces services pour voler des identifiants, des fichiers de données sensibles en cas de stockage dans le cloud et accéder sans autorisation aux applications d'entreprise.

- Réseaux industriels IoT : Les réseaux industriels IoT contrôlent des infrastructures critiques telles que les centrales électriques, les installations de traitement de l'eau, les systèmes de transport et les attaquants peuvent intercepter les données échangées entre les appareils dans les réseaux IoT, provoquant des interruptions de service, des dommages matériels ou même des risques pour la sécurité.

- Utilisateurs de Wi-Fi public : Les réseaux Wi-Fi publics sont souvent mal configurés et non sécurisés, ce qui en fait des cibles privilégiées pour les attaques de type MITM. Les utilisateurs finaux connectés à ces réseaux infectés ou non sécurisés peuvent facilement compromettre leurs informations personnelles, leur activité de navigation et leurs identifiants de connexion.

Évaluation des risques

L'évaluation des risques est importante pour les organisations et même pour les individus afin de comprendre les vulnérabilités susceptibles aux attaques MITM. Identifier les faiblesses dans les canaux de communication, prioriser les ressources et mettre en œuvre des mesures de sécurité efficaces pour protéger les données sensibles et les mécanismes de connexion.

La probabilité d'une attaque MITM devient significativement élevée lorsque la communication se fait sur un wi-fi public ou des canaux non sécurisés sans HTTPS ou VPN et sur des systèmes ou réseaux mal configurés. La gravité des attaques MITM dépend des données compromises, cependant dans le cas des institutions financières, de l'industrie de la santé et des agences gouvernementales, c'est critique car cela peut conduire à la fraude et au vol d'identité, à la manipulation des dossiers médicaux ou des dispositifs et à la fuite d'informations personnelles, ce qui peut avoir des conséquences graves pour l'organisation ciblée.

Les attaques MITM deviennent de plus en plus sophistiquées en raison de la disponibilité d'outils d'automatisation modernes et de l'intégration croissante de l'IA avec ces outils et techniques. Cela facilite la tâche des attaquants pour contourner les mesures de sécurité traditionnelles sans détection ni prévention en temps réel.

Les lacunes courantes qui contribuent à l'augmentation des attaques MITM incluent une sécurité des points de terminaison médiocre, comme des logiciels obsolètes et l'absence de protection contre les logiciels malveillants, des canaux de communication non chiffrés tels que l'utilisation de HTTP au lieu de HTTPS et le manque de formation des employés pour comprendre différentes techniques de hameçonnage ou éviter l'accès aux ressources de l'entreprise sans protection.

Comment prévenir les attaques MITM

Pour détecter et prévenir les attaques de type Man-in-the-Middle, il est nécessaire de mettre en œuvre une combinaison de différentes techniques, politiques et initiatives de sensibilisation des employés, certaines des mesures sont décrites dans les titres suivants.

Utilisez HTTPS et HSTS pour imposer des connexions chiffrées

Utilisez le protocole HTTPS pour sécuriser la communication entre les clients et les serveurs en utilisant SSL\TLS, comme entre un navigateur et un site web, en chiffrant les données en transit et en empêchant les attaquants d'écouter ou de manipuler les données. HSTS est un mécanisme de politique pour imposer la communication uniquement sur HTTS, protéger contre le striping SSL et les attaques de rétrogradation de protocole. Mettez régulièrement à jour les certificats SSL/TLS expirés provenant d'autorités de certification de confiance, utilisez des configurations TLS robustes comme désactiver les versions obsolètes et appliquer HSTS y compris pour les sous-domaines.

Déployez des VPN pour un accès à distance sécurisé

Le réseau privé virtuel (VPN) crée un tunnel chiffré entre le dispositif de l'utilisateur final et le serveur VPN, acheminant tout le trafic de l'utilisateur vers le réseau principal via le VPN et fournissant une connexion sécurisée pour l'accès à distance. Le VPN offre un moyen sécurisé pour les employés d'accéder aux ressources de l'entreprise depuis des réseaux publics ou privés et protège les données contre l'interception pendant leur transit.

Mettez en œuvre MFA pour ajouter des couches supplémentaires au-delà des mots de passe

L'authentification multi-facteurs ajoute une couche supplémentaire de sécurité pour les utilisateurs finaux pour le processus d'authentification et d'autorisation en présentant des facteurs de vérification supplémentaires à part des identifiants comme des applications d'authentification, des clés de sécurité ou des OTP et une vérification biométrique. Cela aide à réduire les attaques MITM car même si un attaquant a acquis votre nom d'utilisateur et votre mot de passe, il ne pourra pas contourner la couche supplémentaire de vérifications pour l'authentification et l'accès.

Architecture Zero Trust et segmentation du réseau pour réduire les surfaces d'attaque.

Zero trust est un cadre de sécurité signifiant « ne jamais faire confiance, toujours vérifier », en supposant que tout compte d'utilisateur ou appareil peut être compromis, doit exiger une authentification et une autorisation avant d'accéder aux ressources. L'architecture zero trust inclut la mise en œuvre d'une segmentation réseau en divisant le réseau en segments indépendants sécurisés, en appliquant une politique de moindre privilège comme le besoin d'accéder à des privilèges basés et la vérification continue de l'identité de l'utilisateur et la surveillance des modèles d'activité.

DNSSEC et DNS chiffré (DoH, DoT) pour prévenir le spoofing.

Le système de noms de domaine (DNS) est responsable de la résolution de noms de domaines lisibles par l'homme en adresses IP comme google.com en 8.8.8.8 et lors d'une attaque de type MITM, le spoofing DNS est utilisé pour rediriger le trafic des utilisateurs finaux vers des sites web ou serveurs malveillants des attaquants. L'extension de sécurité du système de noms de domaine (DNSSEC) est un ensemble de protocoles et d'extensions utilisés dans ce scénario qui ajoute une couche de sécurité aux requêtes DNS, à l'authenticité et à l'intégrité des données DNS. D'autres techniques comme les protocoles DNS sur HTTPS (DoH) et DNS sur TLS (DoT) sont utilisées pour chiffrer la connectivité entre l'hôte et les serveurs DNS.

Formation des employés pour reconnaître les tentatives de hameçonnage.

Même avec les meilleures mesures de sécurité techniques, un e-mail de phishing bien conçu peut tromper des employés non formés pour compromettre des comptes ou des segments de réseau et donc il est important d'investir dans la formation des employés. Les employés doivent être formés pour reconnaître les signaux d'alerte dans les e-mails de phishing tels que des adresses d'expéditeur suspectes, l'urgence et les demandes d'informations sensibles, des URL non reconnues sans noms de domaine attendus. Encouragez les employés à signaler les e-mails ou activités suspects, menez régulièrement des exercices de simulation de phishing pour former les employés et fournissez des informations supplémentaires à ceux qui échouent à l'exercice.

Outils Netwrix pour prévenir les attaques MITM

Netwrix propose un ensemble différent d'outils pour fournir des mécanismes de détection et de mitigation des menaces complets. Netwrix Privilege Secure offre des fonctionnalités telles que le privilège Juste Assez (JEA), les privilèges Juste-à-temps, les identités de connexion modulaires pour fournir des permissions limitées dans le temps adaptées à divers scénarios d'accès. Netwrix End Point Policy Manager (anciennement PolicyPak), permet aux administrateurs de protéger les points de terminaison Windows et d'empêcher les utilisateurs d'installer des logiciels inconnus, de gérer l'utilisation du stockage amovible et de protéger les paramètres des applications contre la mauvaise configuration et le changement.

Netwrix Change Tracker est un logiciel de gestion de la configuration de sécurité et de contrôle des changements qui aide à sécuriser et réguler les systèmes informatiques critiques. Netwrix Threat Prevention (anciennement StealthINTERCEPT) génère de l'intelligence de sécurité en surveillant activement le comportement des utilisateurs et en alertant les activités suspectes, offrant ainsi une couche supplémentaire de visibilité et de sécurité. Netwrix Access Analyzer (anciennement Enterprise Auditor) automatise la collecte et l'analyse de données telles que les groupes, l'appartenance des utilisateurs, les détails d'accès et fournit des rapports complets pour différentes plateformes telles que Active Directory, Exchange server, EntraID, AWS.

Stratégies de détection, d'atténuation et de réponse

Signes précurseurs

Il existe certains signes que nous pouvons rechercher pour une attaque MITM en cours, tels que des problèmes soudains de perte de connectivité lors des tentatives de connexion sur un site web ou une session à distance vers un réseau, le navigateur commence à afficher des avertissements de certificat SSL tels que des certificats expirés ou invalides pouvant être un signe que quelqu'un essaie d'intercepter la communication. Les sites web commencent à prendre un temps inhabituel pour charger, certaines parties ou sections semblent différentes de l'habitude ou déformées et si on vous demande à plusieurs reprises de vous connecter malgré le fait que vous soyez déjà connecté au site, ce sont probablement des signes d'attaque MITM.

Réponse immédiate

Lorsque nous percevons qu'il y a une possibilité d'attaque de type MITM, nous devons prendre rapidement des mesures pour éviter des dommages en temps opportun. Si un appareil comme un ordinateur portable ou un téléphone est soupçonné d'être compromis, déconnectez-le immédiatement du réseau ou d'internet en éteignant le wi-fi, le VPN ou l'Ethernet pour arrêter l'infiltration ultérieure des attaquants dans le réseau privé ou l'appareil. Changez immédiatement tous les mots de passe ou clés API ou jetons d'accès et mettez en œuvre une authentification multi-facteurs sur l'appareil ou les services à distance et informez les autorités concernées comme le département informatique de l'entreprise, les banques ou les institutions financières et les fournisseurs tiers ou les clients pour prendre des mesures de précaution de leur côté. Une fois la menace immédiate contenue, lancez une enquête approfondie sur les journaux du réseau et du système, l'activité des points de terminaison et les dépôts de données pour déterminer l'étendue de l'attaque et comment elle s'est produite, pour récupérer toute perte de données et mettre en œuvre des mesures de sécurité pour prévenir les défaillances futures.

Atténuation à long terme

Mettez en œuvre des protocoles de chiffrement forts tels que TLS 1.3 avec des algorithmes de connexion AES-GCM ou chacha20 et désactivez les anciens protocoles sslv3 ou TLS1.0 ou TLS 1.1. Les VPN devraient être utilisés pour l'accès à distance, mettez régulièrement à jour la configuration de sécurité du pare-feu et des systèmes, déployez des systèmes de détection/prévention des intrusions (IDS/IPS) pour surveiller les modèles d'activités suspectes dans le réseau et les extensions de sécurité DNS (DNSSEC) pour se protéger contre le spoofing DNS.

Effectuez régulièrement des tests de pénétration du réseau pour évaluer l'efficacité des configurations de sécurité, des certificats périmés et des vulnérabilités dans les protocoles de communication.

Examinez les journaux de différents systèmes tels que les pare-feu, les implémentations IDS/IPS, les serveurs et les points de terminaison et passez en revue le code source des applications personnalisées pour détecter toute vulnérabilité ou code malveillant.

Déployez des systèmes de Endpoint Detection and Response (EDR) pour surveiller l'activité des points de terminaison en temps réel, formez les utilisateurs à reconnaître les modèles d'attaques par phishing, les avertissements de certificat SSL et à éviter les réseaux non sécurisés.

Impact spécifique à l'industrie

Une attaque de type man in the middle peut avoir des impacts sévères sur différentes industries, en termes de violations de données, de fraudes financières, de dommages à la réputation et d'amendes ou de pénalités de la part des organismes de réglementation.

Industrie | Impact |

|---|---|

|

Santé |

Violations des données des patients, amendes HIPAA. |

|

Finance |

Prises de contrôle de comptes, transactions frauduleuses, PCI DSS. |

|

Commerce de détail |

Vol de données de points de vente, vulnérabilités de la chaîne d'approvisionnement. |

Industrie | Impact |

|---|---|

|

Santé |

Les attaquants peuvent intercepter les dossiers de santé électroniques, les informations de santé personnelles et celles-ci peuvent être utilisées pour du chantage et de la fraude à l'assurance. Les violations de données peuvent conduire à une non-conformité avec HIPPA et entraîner des amendes importantes et des actions en justice. |

|

Finance |

Les attaques MITM permettent de récolter les identifiants de connexion aux services bancaires en ligne, la fuite de détails de compte, des transactions frauduleuses et des attaques par rançongiciel qui peuvent entraîner des pertes financières et un non-respect de la norme PCI DSS. |

|

Commerce de détail |

Les attaquants peuvent intercepter et infecter des systèmes de Point de Vente (POS) comme ceux des magasins de détail, ce qui peut leur permettre de récolter les détails des cartes de crédit et d'autres données sensibles des clients pendant les transactions. Les attaquants peuvent ensuite cibler des organisations partenaires et des fournisseurs de détaillants infectés pour obtenir un accès plus étendu à des cibles plus importantes. |

Évolution des attaques et tendances futures

Hameçonnage par IA et Deepfake : des e-mails et des voix générés par IA pour l'ingénierie sociale.

De nos jours, les attaquants utilisent l'IA pour générer des e-mails, des messages et des messages vocaux de phishing très convaincants pour des attaques d'ingénierie sociale afin de manipuler les utilisateurs pour qu'ils révèlent des informations sensibles. Ces messages textuels et vocaux sont envoyés sur des plateformes de médias sociaux, par e-mail ou par messages textes pour attirer les utilisateurs non méfiants à révéler des détails de comptes bancaires, des codes OTP, des informations personnelles, qui peuvent être utilisés pour l'accès ou des transactions frauduleuses.

Augmentation des attaques MITM basées sur l'IoT : Exploitation des appareils intelligents et des réseaux industriels.

Les appareils IoT font désormais partie intégrante des foyers, des entreprises, des installations industrielles et deviennent le point d'entrée des attaques MITM car ils sont moins sécurisés. Des appareils tels que les caméras de sécurité intelligentes, les thermostats, les téléviseurs, les dispositifs médicaux, les robots industriels, les systèmes de contrôle peuvent être compromis et utilisés pour intercepter la communication au sein d'un réseau.

Exploitations avancées de SSL/TLS : Ciblage des protocoles cryptographiques plus anciens.

Les attaquants recherchent en permanence des vulnérabilités dans les anciens protocoles cryptographiques et ciblent les systèmes qui prennent encore en charge des versions obsolètes de SSL ou TLS avec des faiblesses connues avec des attaques comme le SSL Striping, la rétrogradation de protocole, les faux certificats pour contourner le chiffrement et intercepter des données sensibles.

Bots Machine-in-the-Middle : Attaques MITM automatisées et persistantes.

Des bots automatisés sont développés pour surveiller continuellement les réseaux à la recherche de faiblesses et, avec l'aide de l'IA, s'infiltrer dans les réseaux, s'établir comme intercepteurs, surveiller et manipuler le trafic en continu sans nécessiter d'intervention manuelle de la part des attaquants. Une fois qu'ils ont récupéré les données sensibles pour lesquelles ils sont spécifiquement programmés, ils quittent le réseau sans laisser de trace ou en laissant une porte dérobée en place pour une activité future.

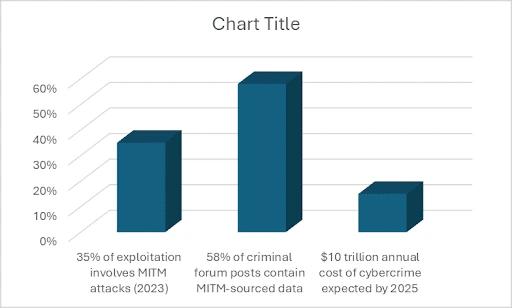

Statistiques clés & Infographies

- Les attaques MITM restent l'une des principales sources de cyberattaques et certains rapports suggèrent que 35 % des exploitations impliquent des attaques MITM.

- 58 % des fuites de données volées sur les forums du dark web proviennent d'attaques MITM, qui finissent par être échangées et utilisées dans des activités criminelles.

- Selon Cybersecurity Ventures, on prévoit qu'en 2020 le coût annuel des mesures de cybersécurité augmentera de 15 % par an et qu'en 2025 il atteindra 10 billions de dollars.

Réflexions finales

Nous avons discuté en détail de la définition de l'attaque de l'homme du milieu, des différentes étapes de l'attaque comme la reconnaissance de points d'entrée potentiellement faibles des réseaux, l'interception de la communication entre le client et les serveurs via des dispositifs compromis ou des canaux de communication, le déchiffrement des données cryptées extraites et enfin, la manipulation des données pendant les sessions interceptées et la sortie sans laisser de traces. Les principales cibles des attaques MITM sont des industries telles que la finance, la santé, le commerce de détail et les agences gouvernementales, et cela peut entraîner de graves problèmes financiers et des pénalités réglementaires.

Il est important d'évaluer les mesures de sécurité mises en place dans une organisation telles que la protection des données via un mécanisme de chiffrement, des connexions sécurisées avec l'application du protocole HTTPS et l'utilisation de VPN, éduquer les employés à reconnaître les différentes attaques de phishing et à éviter les réseaux non sécurisés lors de l'accès aux ressources de l'entreprise. Déployez des systèmes de surveillance réseau, appliquez l'authentification multifacteur (MFA), mettez en œuvre DNSSEC et des systèmes de détection et de prévention des intrusions (IDPS), réalisez régulièrement des exercices de tests d'intrusion pour détecter et prévenir les attaques de type MITM.

Section FAQ

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Golden SAML

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Pass the Hash

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP