Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Le mouvement latéral dans la cybersécurité est une technique permettant de naviguer à travers le réseau pour s'emparer de données critiques à partir d'un emplacement compromis, c'est-à-dire des identifiants volés ou une pièce jointe de courriel infectieuse. Les attaquants atteignent silencieusement des objectifs tels que l'extraction de données, le chiffrement de données sensibles, l'endommagement de l'infrastructure pour un gain financier et l'espionnage. Plusieurs techniques sont employées pour réduire la surface d'attaque telles que des politiques strictes d'Identity and Access Management (IAM), une révision régulière des privilèges, le déploiement de systèmes de surveillance automatisée des menaces pour remédier aux modèles d'activité malveillante des utilisateurs de manière opportune.

Attribut | Détails |

|---|---|

|

Type d'attaque |

Mouvement latéral |

|

Niveau d'impact |

Élevé / Critique |

|

Target |

Entreprises, Gouvernements, Infrastructures critiques |

|

Vecteur d'attaque principal |

Réseau, Identifiants volés, Vulnérabilités exploitées |

|

Motivation |

Gain financier (Ransomware), Espionnage, Vol de données, Sabotage de système |

|

Méthodes de prévention courantes |

Zero Trust, MFA, Segmentation de réseau, Endpoint Detection & Response (EDR), SIEM, Analyse comportementale des utilisateurs (UBA) |

Facteur de risque | Niveau |

|---|---|

|

Dommages potentiels |

Critique |

|

Facilité d'exécution |

Moyen à Élevé |

|

Probabilité |

Élevé |

Qu'est-ce que le mouvement latéral ?

Le mouvement latéral est l'ensemble des techniques utilisées par les cyberattaquants pour obtenir un accès initial à un réseau afin de naviguer et de se propager dans des sous-systèmes, des applications et des données pour une activité malveillante. Au lieu d'attaquer directement le système cible, les attaquants se déplacent latéralement à travers le réseau, évaluant des cibles précieuses, escaladant des privilèges et se positionnant pour une attaque plus importante.

Le but du mouvement latéral pendant une attaque est d'étendre le contrôle et la portée au sein du réseau compromis. Cette phase permet aux attaquants de localiser et d'accéder à des cibles de haute valeur telles que les magasins de données sensibles, des serveurs critiques comme les contrôleurs de domaine, d'escalader les privilèges tels que obtenir le contrôle administratif, de maintenir un accès non détecté à long terme dans le réseau et de préparer l'attaque finale comme l'extraction de données, le déploiement de rançongiciels ou la perturbation des services critiques.

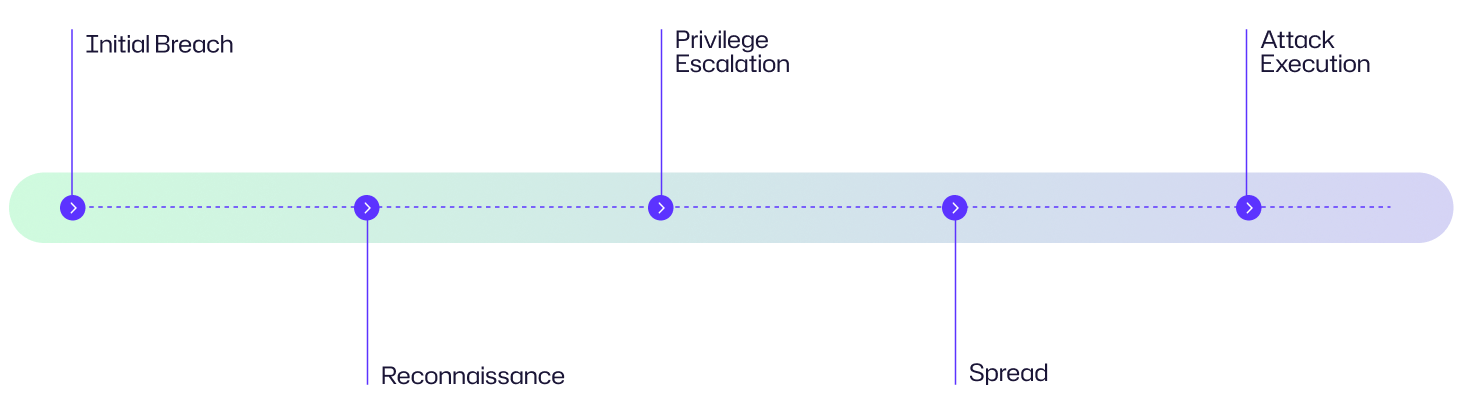

- Accès initial : Les attaquants obtiennent l'accès au réseau par des e-mails de phishing, des infections par des logiciels malveillants ou avec des identifiants volés.

- Reconnaissance : une fois que les attaquants obtiennent l'accès, ils explorent le réseau pour comprendre sa structure et essaient d'identifier des actifs tels que des systèmes et comptes utilisateurs faibles, des serveurs et des applications.

- Élévation de privilèges : après une exploration initiale, les attaquants tentent d'obtenir un accès de niveau supérieur en volant des identifiants et en exploitant des vulnérabilités connues ou des vulnérabilités zero-day d'applications et de systèmes.

- Mouvement latéral : en utilisant des outils comme le protocole de bureau à distance, PowerShell et d'autres utilitaires administratifs, l'attaquant se déplace d'un système à l'autre, élargissant son contrôle et sa portée.

- Attaque finale : Après avoir cartographié le réseau et obtenu un accès suffisant dans les sous-systèmes, les attaquants exécutent leur attaque finale en volant des données sensibles, en déployant des rançongiciels ou en détruisant des services ou systèmes critiques.

Comment fonctionne le mouvement latéral ? (Démontage étape par étape)

Le mouvement latéral est un processus en plusieurs phases utilisé par les attaquants après avoir réussi leur première violation de la sécurité du réseau pour naviguer et obtenir un contrôle total ou partiel du réseau et de ses sous-systèmes afin d'atteindre leur objectif malveillant. Une ventilation plus détaillée de chaque phase est donnée ci-dessous.

Accès initial

Il existe différentes techniques utilisées par les cybercriminels pour pénétrer la défense du réseau et accéder à au moins un système.

E-mails de hameçonnage

Il existe différents types d'attaques de hameçonnage utilisées pour piéger les gens afin qu'ils révèlent des informations sensibles.

Hameçonnage ciblé

Les e-mails ciblés sont conçus pour tromper des individus spécifiques afin qu'ils révèlent leurs identifiants ou cliquent sur des liens et des pièces jointes malveillants pour infecter des systèmes.

Hameçonnage de dirigeants

Un type spécifique d'attaque ciblant des individus de haut profil tels que les PDG ou les DAF, afin d'obtenir l'accès à leurs comptes privilégiés.

Business Email Compromise (BEC)

Les attaquants se font passer pour des entités de confiance, c'est-à-dire des fournisseurs, des partenaires commerciaux, des collègues par e-mail pour révéler des informations sensibles ou effectuer des transferts de fonds.

Infections par logiciels malveillants

Des logiciels malveillants tels que les enregistreurs de frappe, les chevaux de Troie d'accès à distance (RAT) sont déployés via des pièces jointes d'e-mails, des dispositifs USB infectés, des publicités de sites légitimes avec du code exécutable infecté pour ouvrir une porte dérobée dans le réseau cible.

Attaque par force brute

Des outils automatisés qui essaient différentes combinaisons de nom d'utilisateur et de mot de passe, sont utilisés pour attaquer systématiquement des services exposés à Internet tels que le protocole de bureau à distance (RDP), les VPN ou les applications Web.

Vulnérabilités logicielles

Les attaquants identifient et exploitent des vulnérabilités connues dans les systèmes d'exploitation, les applications, les serveurs web ou les appareils réseau, qui ne sont pas encore corrigés. Les exploits Zero Day, pour lesquels aucun correctif n'est encore disponible, sont très efficaces pour obtenir un accès non autorisé.

Reconnaissance interne

Après l'accès initial, les attaquants commencent la phase suivante de Reconnaissance interne, collectant silencieusement des informations sur le réseau et les systèmes connectés tels que le Network Mapping, l'identification des comptes utilisateurs avec des privilèges élevés, la localisation des serveurs critiques, des dossiers partagés, des bases de données et l'évaluation des différentes configurations de sécurité.

Les outils couramment utilisés dans cet exercice sont les suivants

- Invite de commande et PowerShell pour exécuter des scripts en mémoire afin d'évaluer les configurations système et réseau.

- PSExec, un outil en ligne de commande utilisé pour exécuter des commandes sur des systèmes distants afin d'évaluer l'accessibilité et les niveaux de privilèges.

- NetStat, un utilitaire en ligne de commande utilisé pour recueillir des informations sur les connexions réseau, les ports d'écoute et les connexions établies.

L'objectif de la phase de reconnaissance est d'identifier les comptes disposant de privilèges administratifs tels que les administrateurs de domaine, les comptes par défaut avec des mots de passe par défaut connus, de localiser les dossiers système ou partagés, les serveurs de bases de données ou les solutions ERP contenant des informations sensibles.

Credential Dumping & Privilege Escalation

Cette phase implique l'extraction de justificatifs d'identité, noms d'utilisateur et mots de passe de la mémoire système, des registres ou des fichiers à l'aide d'outils spécialement conçus tels que les enregistreurs de frappe et Mimikatz.

Les enregistreurs de frappe capturent silencieusement les frappes et dérobent des données sensibles telles que le nom d'utilisateur et le mot de passe ou les réponses aux questions de sécurité pour l'authentification multifacteur. Mimikaz est spécialement utilisé pour extraire les mots de passe en clair, les hachages de mot de passe, les NIP et les tickets Kerberos et cible des composants Windows tels que LSASS, WDigest et Kerberos.

Une fois les identifiants acquis, différentes techniques sont utilisées pour élever les privilèges, sur des systèmes locaux ou au niveau du domaine en exploitant des politiques faibles et des mauvaises configurations. Les attaquants exploitent des vulnérabilités connues du système d'exploitation, des services ou des tâches planifiées avec des comptes privilégiés et usurpent le jeton d'accès utilisateur d'un compte privilégié.

Mouvement latéral & propagation

Après avoir obtenu des informations d'identification privilégiées, les attaquants élargissent davantage le mouvement latéral pour naviguer dans différents systèmes du réseau afin de localiser des dépôts d'informations sensibles pour leur attaque finale. Les techniques incluent.

Pass-the-Hash (PtH)

Le Pass-the-Hash (PtH) est une technique astucieuse utilisée par les attaquants pour s'authentifier sur un système distant sans avoir besoin de mots de passe en clair. Lorsqu'un utilisateur s'authentifie sur un système Windows, son mot de passe est converti en un hachage cryptographique et utilisé pour une vérification ultérieure. Les attaquants extraient ces hachages de mots de passe en utilisant des outils spéciaux pour leur activité malveillante et cette technique est efficace pour contourner différents mécanismes de détection.

Pass-the-Ticket (PtT)

Pass-the-Ticket (PtT) est utilisé pour les machines jointes à un domaine, lorsqu'un utilisateur se connecte à une machine jointe à un domaine avec une authentification Kerberos, un ticket lui est attribué pour une authentification répétée sans ressaisir les identifiants. Ce ticket est utilisé dans l'attaque Pass-the-Ticket et permet d'accéder à différentes ressources sur le réseau en se faisant passer pour l'utilisateur sans connaître son mot de passe.

Protocole de bureau à distance (RDP)

Le protocole Remote Desktop (RDP) permet un accès à distance aux appareils et est un protocole couramment utilisé. Le détournement de sessions de services à distance actives en raison de configurations RDP incorrectes ou de la réutilisation des identifiants est une méthode efficace de mouvement latéral et il offre une interface graphique complète comme si l'attaquant était assis devant ce système.

Exécution de l'attaque finale

Après l'exécution réussie des différentes phases de mouvement latéral, les attaquants exécutent leurs objectifs tels que le déploiement de rançongiciels, l'extraction d'informations sensibles ou le sabotage d'infrastructures critiques.

Les ransomwares sont des logiciels malveillants qui chiffrent les fichiers sur les disques locaux ou les partages administratifs sur le réseau, rendant les données inutilisables sans la clé de déchiffrement. Après le chiffrement, les attaquants laissent généralement des notes de rançon sur le système affecté exigeant un paiement pour libérer la clé de déchiffrement et dans certaines attaques sophistiquées, les sauvegardes sont également supprimées ou chiffrées pour empêcher la restauration sans paiement.

L'exfiltration de données sensibles est un autre objectif courant des attaquants pour voler des données d'entreprise en vue de les extorquer ou de les vendre sur les marchés du darknet. Après avoir obtenu un certain Privileged Access Management et identifié les sources de données dans le réseau, les attaquants commencent à envoyer des données vers leurs serveurs, le stockage en nuage ou des supports de stockage amovibles et à dissimuler leurs traces. Ces données peuvent être des registres financiers, des données privées d'employés ou de clients et de la propriété intellectuelle comme du code source ou des conceptions de produits.

Le sabotage des infrastructures critiques implique principalement de prendre le contrôle de la technologie opérationnelle des réseaux électriques, des hôpitaux et des institutions gouvernementales pour provoquer des perturbations et des dénis de service. Une fois l'accès Privileged Access établi dans ces organisations cibles, des malwares sont déployés ou des équipements sont configurés pour des dommages permanents de manière à ce que l'opération ou le service prévu de l'organisation soit retardé ou complètement arrêté.

Diagramme de flux d'attaque

Exemples de mouvement latéral

Case | Qu'est-il arrivé |

|---|---|

|

Violation de SolarWinds (2020) |

Les attaquants ont exploité la mise à jour du logiciel Orion, se déplaçant latéralement pour compromettre les agences gouvernementales américaines. |

|

NotPetya (2017) |

Utilisation de vol de justificatifs d'identité et de propagation d'exploits, paralysant des entreprises dans le monde entier. |

|

WannaCry (2017) : |

Se propage rapidement en utilisant l'exploit EternalBlue, affectant plus de 200 000 systèmes. |

Case | Qu'est-il arrivé |

|---|---|

|

Violation de SolarWinds (2020) |

Les attaquants ont exploité les mécanismes de mise à jour du logiciel Orion pour accéder à l'infrastructure de différentes organisations, y compris des agences gouvernementales américaines. Initialement, les attaquants ont compromis la configuration de construction de logiciels de SolarWind et ont ajouté du code malveillant dans les mises à jour d'Orion, comme elles étaient numériquement signées, elles semblaient légitimes aux clients et une fois installées dans les systèmes cibles, le code malveillant a ouvert une communication par porte dérobée avec les serveurs des attaquants et avec une progression latérale a obtenu un ancrage supplémentaire. |

|

NotPetya (2017) |

L'attaque NotPetya a pris origine en Ukraine en 2017, on a d'abord cru que le mécanisme de mise à jour du logiciel M.E.Doc avait été compromis et qu'une technique semblable à Mimikatz avait été utilisée pour la collecte de justificatifs d'identité. Après avoir pénétré dans les réseaux, des méthodes telles que Pass-the-Hash (PtH), l'exploit EternalBlue, l'abus de l'outil PsExec et des méthodes auto-réplicantes ont été utilisées pour se déplacer latéralement et se propager rapidement, infectant ainsi des systèmes à l'échelle mondiale et causant des pertes de plusieurs milliards de dollars. |

|

WannaCry (2017) : |

Il s'agissait d'une attaque par rançongiciel, qui a exploité la faille Eternal blue de la version 1 (SMBv1) du protocole de windows Server et s'est rapidement propagée à travers le monde, infectant plus de 200 000 systèmes. Finalement, Microsoft a publié un correctif pour la vulnérabilité Eternal blue, et son impact a été contenu. |

Conséquences des mouvements latéraux

Des cyberattaques sophistiquées avec mouvement latéral ont permis aux attaquants de nuire aux organisations de plusieurs manières, dont certaines sont les suivantes :

Domaine d'impact | Description |

|---|---|

|

Financier |

Paiements de rançon, amendes réglementaires, perte de revenus due à l'arrêt. |

|

Opérationnel |

Perturbation des affaires, chiffrement des données, systèmes verrouillés. |

|

Réputationnelle |

Perte de confiance des clients, dommages à la marque, perte de partenariats. |

|

Juridique/Réglementaire |

Amendes RGPD, violations PCI DSS, non-conformité HIPAA. |

Domaine d'impact | Description |

|---|---|

|

Financier |

Les attaquants peuvent chiffrer des données sur plusieurs systèmes et exiger une rançon pour la clé de déchiffrement, une violation de données entraîne des amendes réglementaires, le coût de la remédiation est distinct et entraîne finalement une perte de revenus. |

|

Opérationnel |

Les blocages de système, les interruptions de service et la perte de données critiques peuvent causer de graves problèmes opérationnels pour les organisations au quotidien et parfois même pendant des semaines ou des mois. |

|

Réputationnelle |

Les violations de données et les incidents de sécurité sont des cauchemars pour la réputation des organisations et entraînent par conséquent une perte de clients, des dommages à la marque, la perte de partenariats et une diminution de la valeur des actions. |

|

Juridique/Réglementaire |

Les organisations qui gèrent les données personnelles du grand public peuvent faire face à de lourdes amendes conformément aux lois régionales telles que le Règlement Général sur la Protection des Données (RGPD) de l'UE, dans le secteur bancaire des réglementations comme la Norme de Sécurité des Données de l'Industrie des Cartes de Paiement (PCI DSS) et la non-conformité à l'HIPAA aux États-Unis concernant les informations de santé des patients entre en vigueur en cas de violation de données. |

Cibles les plus courantes

Entreprises et sociétés

Les grandes organisations sont des cibles attrayantes car elles détiennent souvent des données de grande valeur, y compris des données financières, de la propriété intellectuelle et des dossiers clients.

Les institutions financières telles que les banques, les sociétés d'investissement et les processeurs de paiement sont ciblées en raison de leur accès direct aux fonds et aux informations financières des clients.

Le commerce de détail et l'e-commerce sont lucratifs pour diverses raisons, par exemple les systèmes de point de vente détiennent des informations sur les cartes de crédit, les bases de données clients contiennent des informations personnelles et financières et les réseaux de la chaîne d'approvisionnement peuvent permettre l'accès aux organisations partenaires.

Gouvernement et Infrastructure Critique

Les agences gouvernementales sont des cibles d'États rivaux sponsorisés ou de cybercriminels isolés pour l'extraction de données classifiées, des fins d'espionnage et pour saboter les opérations et services gouvernementaux.

Les secteurs de l'énergie tels que les réseaux électriques, les usines de traitement de l'eau, les gazoducs sont également la cible d'attaques de la part de criminels financés par l'étranger ou pour la forme. Ces installations utilisent des technologies opérationnelles et des systèmes de contrôle industriels, nécessitant des techniques sophistiquées et une planification pour perturber les opérations.

Les établissements de santé et les hôpitaux sont ciblés pour les données des patients qui peuvent être vendues en ligne, les attaques par rançongiciel et le déni de services critiques sont également courants car les données importantes de l'historique des patients sont essentielles dans cette industrie, et ils sont forcés de répondre aux exigences des attaquants pour rester opérationnels.

PME & Chaînes d'approvisionnement

Les petites et moyennes entreprises (PME) sont également souvent ciblées car dans la plupart des cas, elles disposent de défenses de sécurité plus faibles et de moins de ressources consacrées à la cybersécurité, et deviennent des tremplins pour atteindre les entreprises partenaires.

Les attaquants ciblent souvent les fournisseurs tiers et les fournisseurs de grandes organisations pour accéder aux organisations cibles, l'incident SolarWinds est un exemple de ce scénario.

Environnements cloud et forces de travail à distance

À mesure que de plus en plus d'organisations se tournent vers des solutions basées sur le cloud, les attaquants ciblent également les réseaux basés sur le cloud et les mouvements latéraux permettent aux acteurs de la menace de se déplacer dans des environnements cloud multi-locataires pour accéder à des données sensibles stockées dans le cloud.

Les effectifs à distance des organisations ayant des politiques d'authentification faibles ou des identifiants utilisant des VPN, des bureaux à distance et des portails Web basés sur le cloud sont des cibles privilégiées des attaquants comme points d'entrée pour se déplacer dans les réseaux et sous-systèmes d'entreprise.

Comptes à privilèges élevés & administrateurs IT

Les administrateurs système et le personnel informatique disposant d'un accès privilégié sont les principales cibles des attaquants pour obtenir un mouvement latéral non restreint dans le réseau et rester non détectés.

Les comptes de service et les comptes d'utilisateurs privilégiés sont utilisés pour différentes applications et services pour différents logiciels tiers et, s'ils sont compromis par des attaquants, peuvent être utilisés pour une infiltration profonde sans détection.

Évaluation des risques

L'évaluation des risques associée à l'attaque par mouvement latéral est extrêmement importante pour identifier les vulnérabilités, mettre en place des contrôles de sécurité et développer des stratégies efficaces pour prévenir, détecter et répondre à toute intrusion potentielle. Sans planification ni évaluation approfondie, toute faille de sécurité restera non détectée et l'exposition à des attaques dévastatrices sera élevée sans connaissance.

Le mouvement latéral n'est pas un scénario marginal de nos jours, c'est une tactique très courante utilisée par les attaquants pour obtenir un accès plus poussé aux actifs précieux, une fois qu'ils ont franchi la défense de sécurité.

La gravité potentielle des mouvements latéraux est jugée critique car après une première brèche par accident ou piégeage, si les attaquants peuvent se déplacer facilement à travers les réseaux et les sous-systèmes, ils peuvent rapidement augmenter les privilèges d'accès et prendre le contrôle total des systèmes d'entreprise sans détection et peuvent causer beaucoup de dommages en termes financiers ou de perturbation des systèmes critiques.

La difficulté de détection est également élevée dans le cas de mouvements latéraux car cela imite une activité réseau légitime et normale en utilisant des comptes compromis et des outils standards. Identifier un mouvement latéral nécessite des outils de surveillance sophistiqués, des analyses de sécurité compétentes et une compréhension approfondie des modèles de trafic réseau.

Comment prévenir le mouvement latéral

Les équipes de sécurité des organisations devraient adopter une approche proactive et stratifiée pour mettre en œuvre des mesures de sécurité de manière stratégique afin de prévenir, détecter et atténuer les mouvements latéraux.

Sécurité Zero Trust – Considérez chaque utilisateur et appareil comme une menace potentielle.

La sécurité de type zero trust est une philosophie de sécurité qui fonctionne sur le principe de « ne jamais faire confiance, toujours vérifier ». Mettez en œuvre une gestion stricte de l'identité et des accès (IAM) en utilisant des mécanismes d'authentification et d'autorisation forts pour chaque utilisateur et appareil tentant d'accéder aux ressources. Vérification continue des utilisateurs, des appareils et des applications avec ré-authentification et ré-autorisation et configuration de jeton d'accès avec limitation de temps. Créez une segmentation dans le réseau pour limiter et séparer l'accès des utilisateurs, des appareils et des applications afin de restreindre le mouvement non détecté si un segment est compromis.

L'authentification multi-facteurs (MFA) – Bloque les connexions non autorisées.

L'authentification multi-facteurs ajoute une couche supplémentaire de sécurité au processus de connexion, obligeant les utilisateurs finaux à fournir deux facteurs de vérification ou plus. Appliquez l'authentification multi-facteurs à tous les utilisateurs et comptes de service et ajoutez une prise de conscience contextuelle dans ce processus pour considérer la localisation de l'utilisateur, l'appareil et la ressource accédée pendant le processus de connexion.

Segmentation de réseau & Micro-segmentation – Restreint les chemins de mouvement latéral.

La segmentation de réseau implique de diviser les réseaux en segments distincts et isolés avec un accès restreint pour un ensemble spécifique de ressources, c'est-à-dire utilisateurs, dispositifs, applications. La micro-segmentation pousse cette approche à un niveau supérieur en créant des segments encore plus petits avec un contrôle granulaire pour des flux de travail spécifiques entre les ressources. Cela peut être réalisé en identifiant les actifs critiques, le flux de données et en cartographiant les chemins de communication légitimes uniquement entre les ressources essentielles. Définissez des zones de sécurité, mettez en œuvre une segmentation physique et logique avec l'aide de VLAN, pare-feu, SDN (réseaux définis par logiciel) et appliquez le principe du moindre privilège pour l'accès au réseau.

La détection et réponse sur les points de terminaison (EDR) – Identifie les activités suspectes sur les appareils.

Les solutions de Endpoint Detection & Response (EDR) surveillent et analysent en continu les activités des points de terminaison, collectent des données sur les processus et les connexions réseau, les modifications de fichiers et peuvent générer des alertes ou des réponses automatisées. Les solutions EDR peuvent analyser les modèles d'activités, détecter les tentatives malveillantes de pass-the-hash, les injections de processus à distance et l'utilisation anormale d'outils. Elles fournissent également des informations sur l'analyse post-incident, aidant les équipes de sécurité à suivre les mouvements de l'attaquant et à identifier les systèmes potentiellement compromis.

Gestion des informations et des événements de sécurité (SIEM) – Enregistre et détecte les anomalies.

Les systèmes de Security information and Event Management (SIEM) collectent et analysent les journaux de sécurité et les données d'événements provenant de différentes sources au sein des systèmes tels que les dispositifs réseau, les serveurs, les points de terminaison d'application et les outils de sécurité pour détecter des modèles suspects et des incidents de sécurité potentiels qui peuvent indiquer un mouvement latéral et aider dans la chasse aux menaces de sécurité. Les SIEM peuvent détecter et générer des alertes en temps réel sur la base des Indicateurs de conformité (IoCs) configurés, fournir des aperçus forensiques des tentatives de connexion échouées, du trafic réseau inhabituel provenant d'un emplacement ou d'un système spécifique et des tentatives d'accès privilégié.

User Behavior Analytics (UBA) – Signale des schémas de connexion inhabituels.

L'analyse du comportement utilisateur (UBA) surveille et établit des modèles d'activité des utilisateurs tels que les heures de connexion, la durée, l'emplacement de l'appareil, l'utilisation des ressources et analyse ensuite toute déviation du modèle pour signaler des activités suspectes telles que les mouvements latéraux. L'UBA attribue des scores de risque aux activités anormales, aidant l'équipe de sécurité à prioriser les alertes et peut être intégré avec SIEM et d'autres outils de sécurité.

Comment Netwrix Endpoint Policy Manager aide à limiter les mouvements latéraux

Netwrix Endpoint Policy Manager est une solution d'entreprise qui offre aux organisations des solutions pour gérer les privilèges des utilisateurs sur les appareils de l'organisation. Cela peut aider à prévenir les mouvements latéraux et les attaques de rançongiciels car, même après avoir obtenu l'accès initial, les attaquants se retrouvent face à un système complètement verrouillé sans points ni direction pour se déplacer et obtenir un accès supplémentaire.

Les politiques de Netwrix Endpoint Policy Manager peuvent empêcher les utilisateurs d'installer des logiciels autres que ceux essentiels autorisés, gérer la manière dont les utilisateurs peuvent utiliser le stockage amovible et les empêcher de modifier les configurations de sécurité. Il peut restreindre l'interaction des utilisateurs finaux avec les applications, les paramètres des navigateurs et les applets Java, les empêcher de les reconfigurer, assurer la conformité et réduire la vulnérabilité en s'assurant que les paramètres de stratégie de groupe sont configurés correctement.

Stratégies de détection, d'atténuation et de réponse

Signes précurseurs d'une attaque

Surveillez les activités de connexion inhabituelles provenant de lieux inconnus ou en dehors des heures de travail habituelles. Une augmentation soudaine des tentatives de connexion échouées et une montée en flèche du trafic réseau peuvent indiquer des attaques par force brute, des communications de logiciels malveillants, une activité de botnet ou un mouvement latéral en cours. Les tentatives d'accès à des services critiques ou à des serveurs backend, en particulier à partir d'adresses IP inconnues et les tentatives de transfert de grandes quantités de données, nécessitent une réponse immédiate pour enquêter sur les anomalies.

Étapes de réponse immédiate

Commencez par isoler les systèmes affectés en les déconnectant du réseau principal, via des règles de pare-feu ou en débranchant physiquement les câbles, désactivez les identifiants compromis ou forcez la réinitialisation des mots de passe et activez l'authentification multifacteur sur les comptes compromis. Examinez les journaux sur les systèmes compromis, les pare-feu, les journaux d'authentification et analysez les activités des points de terminaison pour retracer les mouvements des attaquants. Utilisez des outils spécialisés en informatique légale pour analyser la présence de logiciels malveillants, de portes dérobées ou de tout mécanisme de persistance.

Stratégies d'atténuation à long terme

Mettez en œuvre des stratégies d'atténuation à long terme telles que le principe du moindre privilège, en veillant à ce que les utilisateurs n'aient accès qu'aux ressources nécessaires pour effectuer leurs tâches et en révisant régulièrement les permissions d'accès. Réalisez des tests de pénétration de routine pour identifier les vulnérabilités qui peuvent être exploitées pour des attaques potentielles et y remédier rapidement avec des correctifs et des changements de configuration.

Impact spécifique à l'industrie

Industrie | Impact |

|---|---|

|

Santé |

Fuites de données de patients, ransomware ciblant les systèmes hospitaliers. |

|

Finance |

Fraude bancaire, transferts non autorisés, menaces internes. |

|

Commerce de détail |

Logiciels malveillants de point de vente, violations de fournisseurs affectant les chaînes d'approvisionnement. |

Industrie | Impact |

|---|---|

|

Santé |

Les cyberattaquants dans le secteur de la santé visent souvent des données de patients telles que l'historique médical, le diagnostic, les plans de traitement et les informations personnelles, en conséquence, les instituts de santé peuvent non seulement faire face à des problèmes financiers mais aussi à des problèmes réglementaires comme la non-conformité à HIPPA pouvant entraîner des sanctions légales et financières. Les attaques par rançongiciel peuvent perturber des services critiques tels que l'accès aux dossiers des patients et aux rapports de laboratoire dans les ERP, les configurations des dispositifs critiques peuvent être modifiées pour mal fonctionner et forcer l'institut à payer dans l'urgence de la restauration du système. |

|

Finance |

Dans le secteur financier, les attaquants exploitent généralement les vulnérabilités des systèmes bancaires en ligne pour effectuer des transferts de fonds non autorisés, déploient des techniques de phishing pour tromper les employés afin qu'ils révèlent des informations sensibles et peuvent ensuite les utiliser pour accéder au réseau. Cela entraîne non seulement des pertes financières mais aussi des amendes réglementaires et un examen minutieux de la part des organismes de régulation en raison de mesures de sécurité insuffisantes. Dans le cas des instituts financiers comme les marchés boursiers ou les banques d'investissement, un accès non détecté à des informations sensibles peut conduire à des délits d'initiés, à la manipulation des prix des actions et peut être difficile à distinguer des activités légitimes et malveillantes en raison de l'ampleur des transactions. |

|

Commerce de détail |

Dans le contexte de la cybersécurité pour l'industrie du commerce de détail, le mouvement latéral désigne l'aide apportée aux attaquants pour compromettre plusieurs systèmes de Point de Vente (POS) au sein de l'organisation, collecter les informations de paiement des clients et cela conduit à des violations de données à grande échelle. Les techniques de mouvement latéral peuvent être utilisées pour exploiter les systèmes de la chaîne d'approvisionnement, ciblant les fournisseurs et les organisations partenaires qui peuvent être utilisés pour une infiltration supplémentaire afin de perturber les opérations ou extraire des données. |

Évolution des attaques et tendances futures

Tout comme toute autre technologie, les cyberattaques évoluent et adoptent des techniques sophistiquées pour rester persistantes et naviguer dans les réseaux de manière indétectée.

Mouvement latéral piloté par l'IA : Les attaquants utilisent l'IA pour une reconnaissance automatisée et une escalade de privilèges plus rapide.

Les attaquants utilisent l'intelligence artificielle et les algorithmes d'apprentissage automatique pour automatiser diverses étapes du mouvement latéral afin d'imiter les comportements d'utilisateurs légitimes, des techniques de reconnaissance complexes et plus rapides pour trouver des exploitations de logiciels et de réseau avec une escalade de privilèges facile sans détection.

Attaques basées sur le Cloud : Mouvement latéral au sein des environnements cloud et des réseaux hybrides.

Avec le déplacement de l'infrastructure vers le cloud ou des implémentations hybrides, les attaquants ciblent également les infrastructures cloud telles que AWS, Azure et GCP. Dans ces environnements, les mauvaises configurations, les identifiants volés ou les jetons d'accès, les API vulnérables, les politiques faibles d'Identity and Access Management (IAM) sont des points d'entrée faciles et permettent de se déplacer à travers les services cloud.

Hameçonnage par Deepfake : Des usurpations générées par IA utilisées pour voler des identifiants.

Les deepfakes générés par IA, tels que les messages audio ou vidéo, sont utilisés pour usurper des personnes de haut rang et tromper les employés afin qu'ils partagent des identifiants ou approuvent un accès autorisé à des services ou ressources critiques.

Exploitations de la chaîne d'approvisionnement : Les attaquants se déplacent latéralement à travers les fournisseurs tiers.

Cette approche implique d'obtenir l'accès aux organisations cibles par le biais de ressources compromises d'un fournisseur tiers qui ont accès à l'organisation cible, telles que les mises à jour logicielles. Une fois qu'une porte dérobée est établie dans l'organisation cible, les attaquants peuvent se déplacer latéralement dans le réseau et ces attaques sont pratiquement silencieuses car l'organisation cible a moins de contrôle sur l'environnement du fournisseur.

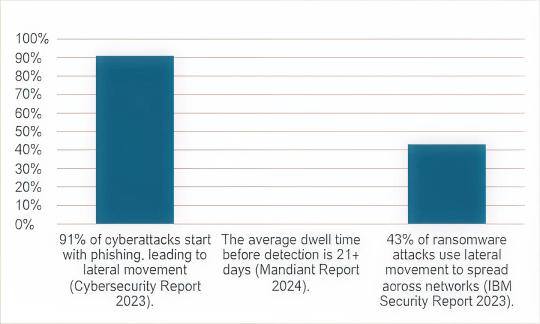

Statistiques clés & Infographies

Selon les rapports de cybersécurité, 91 % des points de départ des cyberattaques sont des techniques de hameçonnage, trompant les individus pour qu'ils révèlent des identifiants ou téléchargent des logiciels malveillants à leur insu.

Selon le rapport Mandiant 2024, le temps de présence moyen des attaquants se déplaçant dans le réseau sans être détectés est de plus de 21 jours, ce qui est alarmant car certaines techniques d'exfiltration de données ne laissent aucune trace et cet intervalle offre amplement le temps de perturber tout service ou système critique.

Le rapport de sécurité IBM 2023 suggère que près de la moitié des attaques (43 %) utilisent des techniques de mouvement latéral pour amplifier l'impact et atteindre autant de systèmes que possible ainsi que des dépôts de données avant de lancer l'attaque finale.

Réflexions finales

Nous avons discuté en détail de la définition du mouvement latéral et des différentes phases telles que l'accès initial avec une attaque de phishing ou des pièces jointes infectées, la reconnaissance des segments de réseau après avoir obtenu un accès initial, l'escalade des privilèges en utilisant des vulnérabilités connues pour obtenir un contrôle supplémentaire du système, le mouvement latéral pour trouver des dépôts de données critiques et exécuter l'attaque finale pour extraire des données sensibles et perturber les services critiques pour une rançon ou des dommages permanents. Les attaques de mouvement latéral se concentrent différemment sur diverses industries telles que les instituts financiers où les attaquants recherchent des transferts de fonds non autorisés, des fraudes à la carte de crédit et des manipulations de données sensibles pour le trading d'initiés. Dans l'industrie de la santé, les données des patients sont l'objectif ou pour déployer des logiciels malveillants pour une rançon, dans les entreprises de vente au détail les attaquants déploient du code malveillant aux terminaux de point de vente pour extraire les données des clients ou ciblent les petites entreprises pour accéder à leurs entreprises partenaires.

Une approche proactive associant stratégies et outils est la meilleure manière de prévenir et détecter les mouvements latéraux dans le cas où des attaquants accèdent à une partie du réseau. Mettez en œuvre une authentification multi-facteurs pour chaque utilisateur et comptes de service avec une ségrégation du réseau et l'application du principe d'accès aux privilèges minimum. Déployez des solutions de détection et réponse aux incidents sur les points terminaux (EDR), une surveillance régulière des tentatives de connexion échouées, des flux de données inhabituels, une analyse approfondie hebdomadaire des journaux et des tests réguliers de différentes configurations pour les scénarios d'escalade de privilèges.

FAQ

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Golden SAML

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Pass the Hash

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Silver Ticket