Mejores prácticas de File Integrity Monitoring

Introducción

El monitoreo de integridad de archivos (FIM) es el proceso de monitorear continuamente e informar sobre cualquier cambio en sus archivos de sistema y configuración. FIM es un control de seguridad esencial por una razón simple: Cualquier cambio no autorizado o inapropiado en sus archivos de sistema y configuración podría debilitar la seguridad e indicar que el sistema ha sido comprometido. En otras palabras, FIM es vital por dos razones principales:

- Prevención de brechas — Las defensas de seguridad son más fuertes cuando todos los sistemas mantienen la configuración más segura en todo momento. FIM monitorea cualquier desviación del estado reforzado.

- Detección de brechas — Los cambios en los archivos podrían representar una infección de malware u otra amenaza en curso. Mientras que muchos otros controles de seguridad (como el software antivirus, los firewalls de próxima generación y los sistemas SIEM) prometen una detección inteligente de malware y ciberataques, generalmente se basan en perfiles de amenazas conocidos o reglas de acceso confiables, lo que los deja en gran medida ciegos ante amenazas de día cero, malware polimórfico, ataques internos y ransomware. Por otro lado, FIM ofrece una detección de brechas integral porque resalta cualquier cambio de archivo potencialmente dañino.

Este artículo explica las principales mejores prácticas que las organizaciones deben tener en cuenta al elegir e implementar una solución de FIM.

A pesar de su nombre, la supervisión de la integridad de archivos no debe limitarse a un rango estrecho de archivos.

No deje que el término “monitoreo de integridad de archivos” lo engañe — FIM no debe limitarse a unos pocos tipos de archivos, como los ejecutables. Por ejemplo, los archivos de configuración y de registro son críticos para la seguridad y el funcionamiento adecuado de las aplicaciones y sistemas operativos.

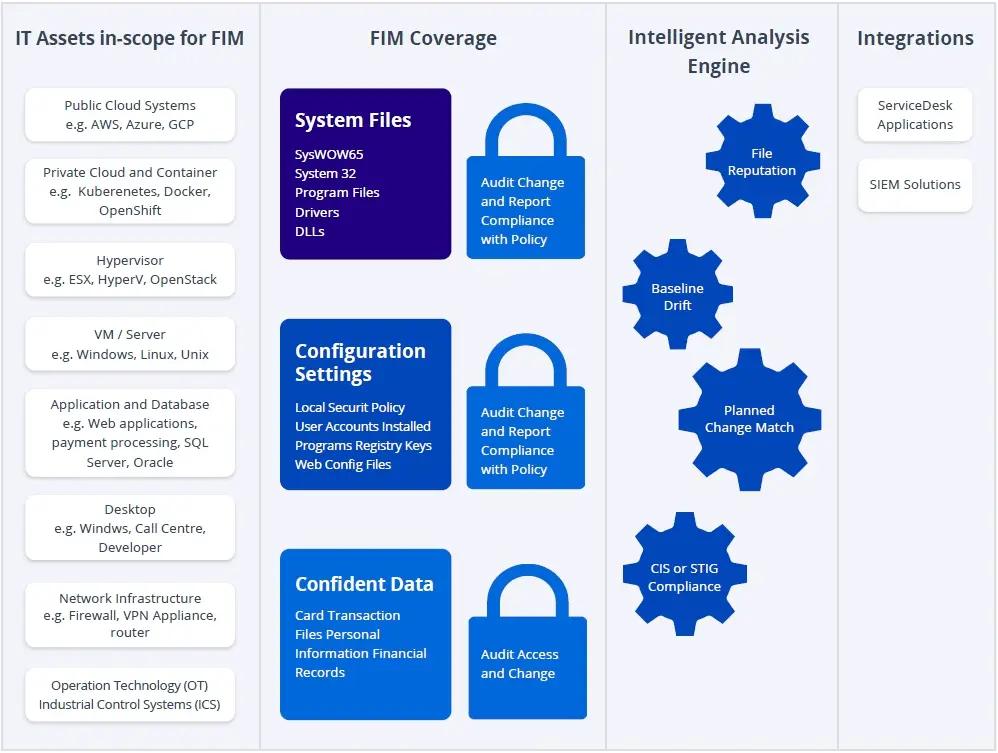

Por lo tanto, asegúrese de que la solución FIM que elija sea capaz de monitorear todos los archivos y directorios del sistema, programa, aplicación y configuración, en una variedad de plataformas, desde el centro de datos hasta la red y el escritorio, tanto en las instalaciones como en la nube.

Como mínimo, una solución FIM debe rastrear todos los atributos de los archivos, incluyendo el contenido de los archivos, y generar un valor hash seguro (al menos SHA2) para cada archivo como una 'huella digital de ADN' para exponer las inserciones de archivos troyanos. También es un requisito esencial capturar quién realizó cada cambio.

FIM debe filtrar el ruido y centrarse en los cambios perjudiciales.

Los ecosistemas de TI son altamente dinámicos. Cada minuto se crean documentos, los archivos de registro y los registros de bases de datos cambian, se instalan actualizaciones y parches, se instalan y mejoran aplicaciones, y mucho más.

La gran mayoría de estos cambios son normales y legítimos. Para evitar sobrecargar a los equipos de seguridad con una avalancha de notificaciones que resulten en fatiga de alerta, una solución SIM debe filtrar el ruido de la actividad inofensiva. Específicamente, una solución FIM necesita distinguir entre cuatro tipos de cambios:

- Aprobado y bueno —Estos son cambios legítimos que se ejecutan correctamente, como parches aplicados adecuadamente y adiciones a los registros de auditoría.

- Aprobado pero malo — A veces las personas cometen errores. Las soluciones de FIM necesitan poder reconocer cuando un cambio aprobado no se implementó como se anticipó y alertar al equipo de seguridad.

- Inesperado pero inofensivo — Los cambios no planificados que son inofensivos no requieren investigación por parte del equipo de seguridad, por lo que deben filtrarse como ruido de cambios.

- Inesperado y malo —Cualquier cambio que no pueda correlacionarse con una causa legítima y que podría ser malicioso o dañino necesita activar una alerta inmediata para que pueda ser investigado y remediado con prontitud.

Las soluciones de FIM son aún más efectivas cuando se integran con otras tecnologías.

Para reducir aún más la cantidad de ruido de cambios, busque una solución FIM que pueda integrarse con sus otros procesos y tecnologías de seguridad, especialmente sus herramientas de security information and event management (SIEM) y IT service management (ITSM):

- Herramientas de ITSM como ServiceNow y BMC mantienen un registro de los cambios aprobados que una solución FIM integrada puede utilizar para evaluar mejor si cada cambio detectado fue planificado y ejecutado correctamente.

- La integración de SIEM proporciona el contexto de la actividad en torno a los cambios detectados por FIM, facilitando el triaje de alertas y la investigación. También puede querer incorporar todas las alertas de FIM en su solución SIEM como parte de su centro de operaciones de seguridad (SOC).

La inteligencia contra amenazas mejora aún más las capacidades de FIM.

La inteligencia de amenazas puede proporcionar contexto adicional en torno a los cambios para apoyar la clasificación de alertas, la investigación de incidentes y la respuesta y recuperación. En particular, la inteligencia de amenazas puede ayudar a discernir entre cambios “inesperados pero inofensivos” y cambios “inesperados y maliciosos” al proporcionar listas blancas de cambios conocidos como buenos y listas negras de cambios conocidos como dañinos.

Las mejores herramientas FIM pueden mejorar con el tiempo.

Como se explicó anteriormente, la integración con un sistema ITSM puede mejorar drásticamente la capacidad de una solución FIM para distinguir entre cambios esperados y no planificados. Pero la mejor tecnología FIM también proporciona un análisis inteligente de los cambios para mejorar en esta área con el tiempo. Esta característica, que a menudo se llama "control de cambios inteligente", utiliza actividades previamente observadas para considerar factores como quién, cuándo y dónde de los cambios y entregar un análisis más preciso de si un cambio es perjudicial.

Las capacidades de establecimiento de líneas base le ayudan a configurar rápidamente configuraciones robustas.

Los sistemas FIM de última generación pueden establecer una configuración de referencia estándar de oro a partir de un sistema en vivo y comparar sistemas similares con esa referencia para garantizar la consistencia.

De manera similar, la tecnología FIM puede establecer configuraciones estándar basadas en los puntos de referencia de CIS o la orientación de DISA STIG y auditar cualquier desviación de esa línea base para asegurar que todos los sistemas permanezcan seguros.

FIM es un control de seguridad esencial, no una casilla de verificación de cumplimiento.

Es cierto que el FIM es requerido por una serie de mandatos, incluyendo el Payment Card Industry Data Security Standard (PCI-DSS), NIST 800, North American Electric Reliability Corporation Critical Infrastructure Protection (NERC CIP) y la Ley Sarbanes Oxley (SOX). Sin embargo, las organizaciones no deberían adoptar FIM solo para marcar una casilla de cumplimiento.

En cambio, es importante recordar que FIM se enumera como un control de seguridad obligatorio por una buena razón — es vital para una seguridad sólida. De hecho, FIM ayuda con los 5 pilares de la seguridad descritos en NIST: Identificar, Proteger, Detectar, Responder y Recuperar. Por lo tanto, planifique su implementación de FIM para mejorar la ciberseguridad, y el cumplimiento seguirá.

Conclusión

Siguiendo las mejores prácticas expuestas aquí, puede fortalecer significativamente la ciberseguridad en todo su ecosistema de TI. La Figura 2 ofrece un resumen conveniente de los elementos clave a incluir en su estrategia de FIM:

Compartir en